排查适用于 Windows 的全局安全访问客户端中的问题

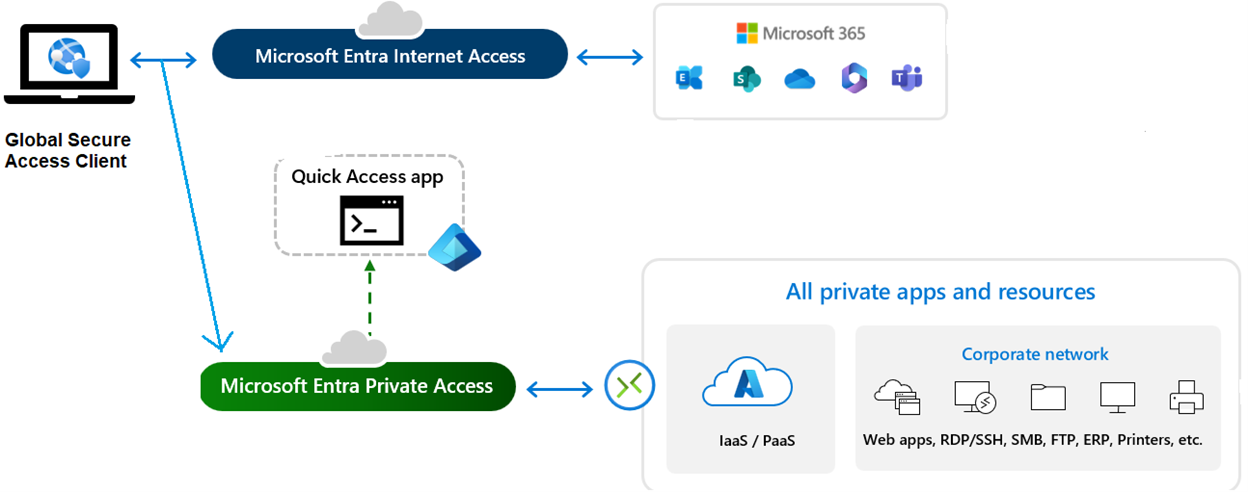

全局安全访问客户端部署在托管的 Microsoft Windows 设备 (,即Microsoft Entra混合加入设备或已加入Microsoft Entra的设备) 。 它使组织能够控制这些设备与 Internet 或 Intranet 上可用的各种网站、应用程序和资源之间的网络流量, (本地企业网络) 。 如果使用此方法路由流量,则可以强制实施更多检查和控制,例如持续访问评估 (CAE) 、设备合规性和多重身份验证,以应用于资源访问。

安装

可以使用以下方法在托管的 Windows 设备上安装全局安全访问客户端:

以本地管理员身份在 Windows 设备上下载并安装。

通过 Active Directory 域服务 (AD DS) 组策略 为Microsoft Entra混合联接设备部署。

通过Intune或其他 MDM 服务部署Microsoft Entra混合联接或已加入Microsoft Entra的设备。

如果在尝试安装全局安全访问客户端时遇到失败,检查以下各项:

全局安全访问客户端中的错误记录 (C:\Users\<username>\AppData\Local\Temp\Global_Secure_Access_Client_<number>.log)

任何其他错误的应用程序和系统事件日志,例如进程失败

如果在尝试升级客户端时遇到问题,请先尝试卸载早期客户端版本,然后重启设备,然后再尝试安装。

若要在安装成功后排查全局安全访问客户端中的问题,可以使用以下自助诊断工具:

- 客户端检查器

- 连接诊断

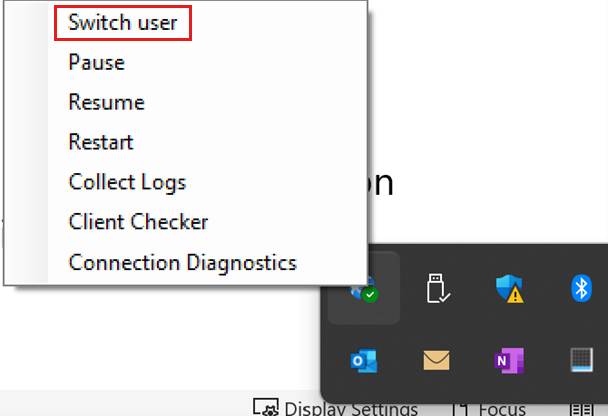

若要访问这些工具,请打开系统托盘,右键单击“全局安全访问”客户端的图标,然后在快捷菜单中选择以下工具之一:

故障排除清单

步骤 1:了解如何使用客户端检查器工具

客户端检查器工具说明

客户端检查器工具运行一些检查,以确保满足全局安全访问客户端的先决条件。 它报告客户端为完成以下各项而运行的任务的状态:

安全连接到全局安全访问网络

将获取的流量路由到Microsoft Entra“Internet 访问”或“专用访问”服务

如果此工具运行的所有任务都显示状态 YES ,则表示 GSA 客户端可以连接全局安全访问服务并与之通信。 此状态不一定意味着应用程序流量是通过全局安全访问网络获取和发送的。 额外的客户端和服务配置问题可能会阻止获取应用程序流量,或者可能导致全局安全访问阻止此流量。

以下文本是客户端检查器工具的完整控制台输出的示例:

Starting Client Checker tool

Is Device AAD joined: YES

Forwarding profile Registry Exists: YES

Process GlobalSecureAccessManagementService is running: YES

Process GlobalSecureAccessTunnelingService is running: YES

Process GlobalSecureAccessPolicyRetrieverService is running: YES

Process GlobalSecureAccessClient is running: YES

GlobalSecureAccessDriver is running: YES

GlobalSecureAccess Processes are healthy and not crashing in the last 24h: YES

Other-processes are healthy and not crashing in the last 24h: NO

Magic IP received for Fqdn m365.edgediagnostic.globalsecureaccess.microsoft.com: YES

Magic IP received for Fqdn private.edgediagnostic.globalsecureaccess.microsoft.com: YES

Cached token: YES

M365's edge reachable: YES

Private's edge reachable: YES

Channel M365 diagnosticUri in policy: YES

Channel Private diagnosticUri in policy: YES

Is secure DNS disabled in Chrome?: YES

Is secure DNS disabled in Edge?: YES

Manual Proxy is disabled: YES

Is M365 channel reachable: YES

Is Private channel reachable: YES

M365 tunneling success: YES

Private tunneling success: YES

Finished Client Checker tool, press any key to exit

以下列表描述了客户端检查器工具执行的操作:

检查是否已启动与全局安全访问客户端相关的服务。

如果任何服务处于停止或启动状态,可能会看到以下输出:

Process GlobalSecureAccessManagementService is running: YES Process GlobalSecureAccessTunnelingService is running: YES Process GlobalSecureAccessPolicyRetrieverService is running: NO Process GlobalSecureAccessClient is running: YES在这种情况下,请执行以下步骤:

选择“ 开始”,搜索 “services.msc”,然后选择“服务”应用。

在“服务”窗口中,在“名称”列中查找以下服务,然后检查相应的“状态”列中的值是否等于“正在运行”:

- 全局安全访问管理服务

- 全局安全访问策略检索程序服务

- 全局安全访问隧道服务

检查是否已加载全局安全访问驱动程序。

客户端检查器工具可能会生成以下输出:

GlobalSecureAccessDriver is running: NO在这种情况下,请运行 sc 查询 命令来验证驱动程序是否实际运行:

sc query GlobalSecureAccessDriver如果命令的

sc query输出指出驱动程序未运行,请在事件日志中搜索涉及全局安全访问客户端的事件 304。 如果事件确认驱动程序未运行,请重新安装全局安全访问客户端。检查全局安全访问的边缘位置是否可访问。

若要检查边缘位置的可访问性,客户端检查器会测试以下项:

是否收到 Microsoft 365 和专用边缘位置的 magic IP 地址

Microsoft 365 和专用边缘位置是否可访问

这些项的客户端检查器输出可能类似于以下文本:

Magic IP received for Fqdn m365.edgediagnostic.globalsecureaccess.microsoft.com: YES Magic IP received for Fqdn private.edgediagnostic.globalsecureaccess.microsoft.com: YES Cached token: YES M365's edge reachable: YES Private's edge reachable: YES如果任何测试结果为

NO,则可以考虑检查防火墙或 Web 代理是否正在阻止连接。 网络跟踪可能有助于识别以下完全限定域名的 DNS 解析问题、丢弃的数据包或“连接被拒绝”错误, (FQDN) :m365.edgediagnostic.globalsecureaccess.microsoft.comprivate.edgediagnostic.globalsecureaccess.microsoft.com

若要重现此问题,请运行以下 Test-NetConnection cmdlet:

Test-NetConnection -ComputerName <edge-fqdn> -Port 443例如,可以运行以下 cmdlet:

Test-NetConnection -ComputerName <tenant-id>.m365.client.globalsecureaccess.microsoft.com -Port 443 Test-NetConnection -ComputerName <tenant-id>.private.client.globalsecureaccess.microsoft.com -Port 443如果 cmdlet 输出显示

TcpTestSucceeded字段值True,则客户端能够与边缘建立 TCP 连接。 cmdlet 建立 TCP 连接后,它将建立应在网络跟踪中可见的传输层安全性 (TLS) 连接。检查设备是否已加入Microsoft Entra ID以及用户身份验证是否成功。

如果其中任一检查指示失败,请执行以下一个或多个操作:

确保设备已Microsoft Entra联接或Microsoft Entra混合联接。 目前,不支持Microsoft Entra已注册的设备。

确保托管设备的设备状态为

healthy。 有关详细信息,请参阅使用 dsregcmd 命令对设备进行故障排除。确保以配置和许可全局安全访问的同一租户中的Microsoft Entra用户身份登录到全局安全访问客户端。

如果要再次登录,请右键单击系统托盘中全局安全访问客户端的图标,然后在快捷菜单中选择“ 切换用户 ”。

此命令应重启用户登录过程。

将鼠标悬停在客户端的系统托盘图标上。 工具提示文本显示全局安全访问客户端的状态。 如果状态显示为 策略已禁用,则客户端不会提示进行身份验证。

注意

如果之前禁用了流量转发配置文件,则可能会出现“ 被策略 禁用”消息。 有关详细信息,请参阅项目 6 (检查是否可以) 建立流量配置文件的安全隧道。

检查是否在设备上应用了与不同流量配置文件相关的全局安全访问策略。

客户端检查器工具查找 是否存在HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client 注册表子项,然后检查以下注册表项。

注册表项 值说明 ForwardingProfile 注册表中缓存的全局安全访问策略 TenantId 客户端检查器工具从中获取策略的租户的 ID -

客户端检查器工具确定 和

Private通道是否M365可访问,以及连接到这些通道的隧道是否成功。 它生成类似于以下文本的输出:Is M365 channel reachable: YES Is Private channel reachable: YES M365 tunneling success: YES Private tunneling success: YES若要确保启用必要的流量转发配置文件,请执行以下步骤:

在Microsoft Entra 管理中心的导航窗格中,展开“全局安全访问 (预览版) ”,展开“连接”,然后选择“流量转发”。

在 “流量转发 ”页中,找到 “管理流量转发配置文件” 标题。

在该标题中,请确保已选择 Microsoft 365 配置文件 和 专用访问配置文件 选项,并且“ 已启用” 一词显示在这些配置文件名称之后。

检查可能导致流量获取问题的潜在配置问题。

客户端检查器工具检查是否在 Google Chrome 和 Microsoft Edge 浏览器中禁用了安全 DNS,并检查是否禁用了手动代理。 这些检查的输出类似于以下文本:

Is secure DNS disabled in Chrome?: YES Is secure DNS disabled in Edge?: YES Manual Proxy is disabled: YES注意

当前版本的全局安全访问中的一些限制会阻止全局安全访问客户端获取应用程序和 Web 流量。 这些限制包括缺少对以下协议的支持。 (Microsoft 发布新功能和支持这些协议时,应会删除这些限制。)

- IPv6

- 保护 DNS

- UDP 流量

重要

由于全局安全访问当前不支持 UDP 流量,因此无法通过隧道传输到端口 443 的 UDP 流量。 可以禁用 QUIC 协议,以便全局安全访问客户端回退到在端口 443) 上使用 HTTPS (TCP 流量。 如果尝试访问的服务器支持 QUIC (例如通过 Microsoft Exchange Online) ,则必须进行此更改。 若要禁用 QUIC,可以执行以下操作之一:

在 Windows 防火墙中禁用 QUIC

禁用 QUIC 的最通用方法是在 Windows 防火墙中禁用该功能。 此方法影响所有应用程序,包括浏览器和丰富的客户端应用 (,例如 Microsoft Office) 。 在 PowerShell 中,运行以下 New-NetFirewallRule cmdlet 以添加一个新的防火墙规则,用于禁用来自设备的所有出站流量的 QUIC:

$ruleParams = @{ DisplayName = "Block QUIC" Direction = "Outbound" Action = "Block" RemoteAddress = "0.0.0.0/0" Protocol = "UDP" RemotePort = 443 } New-NetFirewallRule @ruleParams在 Web 浏览器中禁用 QUIC

可以在 Web 浏览器级别禁用 QUIC。 但是,这种禁用 QUIC 的方法意味着 QUIC 将继续在非浏览器应用程序上运行。 若要在 Microsoft Edge 或 Google Chrome 中禁用 QUIC,请打开浏览器,找到 实验性 QUIC 协议 设置 (

#enable-quic标志) ,然后将设置更改为 “已禁用”。 下表显示了在浏览器地址栏中输入的 URI,以便可以访问该设置。浏览器 URI Microsoft Edge edge://flags/#enable-quicGoogle Chrome chrome://flags/#enable-quic

步骤 2:了解如何使用连接诊断工具

连接诊断工具说明

可以使用连接诊断工具查看服务是否正在运行或正在进行主机购置。 打开“连接诊断”工具时,将显示“全局安全访问客户端连接诊断”窗口。

“摘要”选项卡

“连接诊断”工具最初会打开“ 摘要 ”选项卡。此选项卡显示以下信息:

- 上次更新策略的时间

- 策略版本

- (GUID) 的租户 ID

- 是否 (使用彩色项目符号来指示其状态)

“ 摘要 ”选项卡如下图所示:

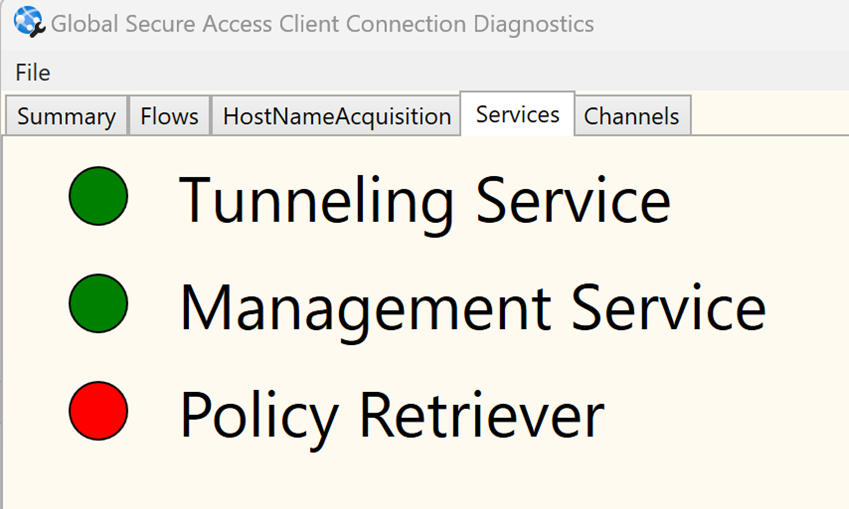

“服务”选项卡

“ 服务 ”选项卡显示各种服务的状态。 在下图中,绿色项目符号表示隧道服务和管理服务正在运行,红色项目符号表示策略检索程序服务未运行。

“通道”选项卡

“ 通道 ”选项卡显示哪些流量配置文件可用,并指示为流量配置文件建立的隧道的状态。 若要获取状态,连接诊断工具会将保持活动状态运行状况探测发送到以下 FQDN:

m365.edgediagnostic.globalsecureaccess.microsoft.comprivate.edgediagnostic.globalsecureaccess.microsoft.com<tenant-id>.edgediagnostic.globalsecureaccess.microsoft.com

注意

探测的实际 URL 类似于以下字符串: https://m365.edgediagnostic.globalsecureaccess.microsoft.com:6543/connectivitytest/ping M365 通道) 的 (。

在下图中,“ 通道 ”选项卡在 M365 和 专用 隧道旁边显示绿色项目符号,以指示它们正常运行。

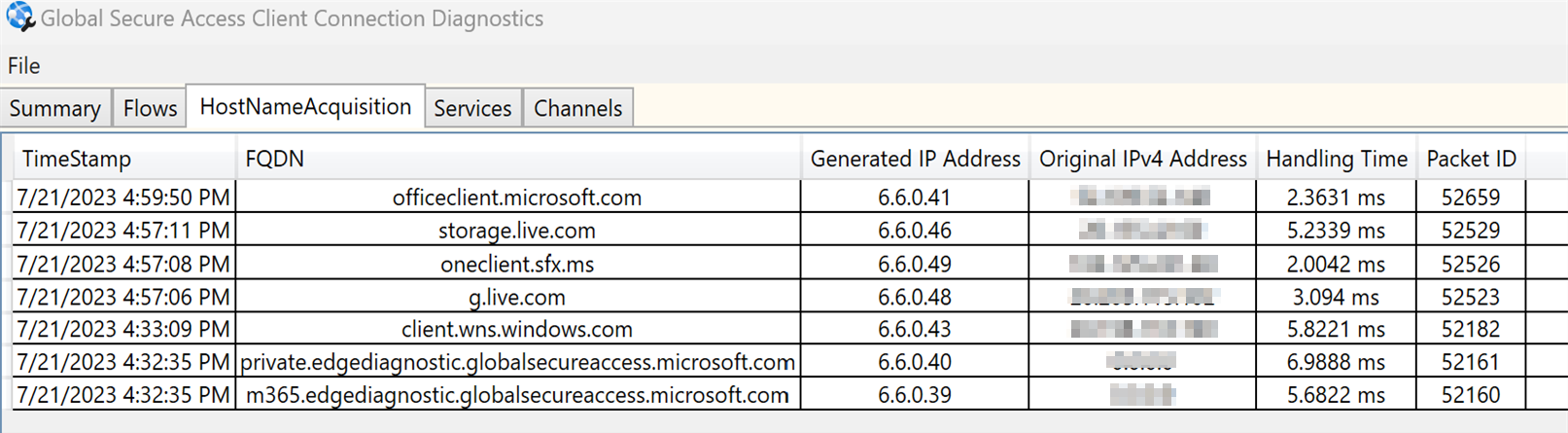

“HostNameAcquisition”选项卡

“HostNameAcquisition”选项卡显示全局安全访问客户端获取并通过合规网络路由的流量的 URL 和 IP 地址。 此信息以包含以下数据列的表格格式显示:

- 时间 戳

- FQDN

- 生成的 IP 地址

- 原始 IPv4 地址

- 处理时间

- 数据包 ID

“HostNameAcquisition”选项卡如下图所示。

如果应用程序或资源 IP 地址未显示在“ HostNameAcquisition ”选项卡上,请在访问资源时收集网络跟踪。 检查跟踪以确定网络流量是否通过备用路由。

由于 全局安全访问客户端中的已知限制,请确保满足以下条件:

- 未使用 IPv6 流量

- 在 Web 浏览器中禁用安全 DNS

- 在浏览器中禁用 DNS 解析和缓存

注意

若要实现前两个条件,请参阅 禁用 IPv6 和保护 DNS。

你的设备是否使用 SASE) 解决方案 (备用 Web 代理或安全访问服务边缘? 在这种情况下,请配置 Web 代理或 SASE 解决方案,使其不会尝试获取旨在通过全局安全访问网络的相同流量。 若要了解如何在 Web 代理上进行此配置更改,请参阅 代理配置示例。

“流”选项卡

“ 流 ”选项卡显示已建立的所有连接的列表。 列出的某些连接通过全局安全访问网络路由,其他连接则直接路由。 列表以表格格式显示,并具有以下列:

- 时间 戳

- FQDN

- 源端口

- 目标 IP

- 目标端口

- 协议

- 进程名称

- 流处于活动状态?

- 已发送的数据[字节]

- 接收的数据[字节]

- 身份验证时间

- 相关 ID

下图显示了“ 流 ”选项卡。

此选项卡说明全局安全访问客户端如何处理以下项:

- 网络流量

- 获取的Connections

- 未绕过的Connections

在全局安全访问客户端上,“流”与全局安全访问流量日志中的“Connections”相同。 应该能够对获取 (即具有 6.6 的流量使用“流”选项卡中的相关 ID。x.x 系列目标 IP 地址) 查找Microsoft Entra 管理中心中的相应条目。 在管理中心,选择“ 全局安全访问>监视器>流量日志”。 连接诊断工具中的“关联 ID”等效于流量日志活动详细信息中的“connectionId”字段。 有关详细信息,请参阅 如何使用全局安全访问 (预览版) 流量日志。

你可能还希望检查为连接发送和接收的数据。 如果发现发送和接收的数据很少,则可能存在问题。 或者,已设置隧道会话,但未传输任何数据。

步骤 3:查看事件日志

全局安全访问客户端提供详细的事件日志支持。 若要查看日志,请执行以下步骤:

选择“开始”,然后搜索并选择“事件查看器”。

在“事件查看器”窗口的控制台树中,展开“应用程序和服务日志>Microsoft>Microsoft>全局安全访问客户端”。

在 “Microsoft 全局安全访问客户端” 节点中,选择 “操作 日志”。 在此日志中,可以找到属于以下类别的事件:

- 连接处理和错误

- 身份验证处理和错误

在 “Microsoft 全局安全访问客户端” 节点中,选择 “调试日志 ”。 此日志包含属于以下类别的事件:

- 详细的流量流处理

- 已获取或未获取的流量

第三方信息免责声明

本文中提到的第三方产品由 Microsoft 以外的其他公司提供。 Microsoft 不对这些产品的性能或可靠性提供任何明示或暗示性担保。

联系我们寻求帮助

如果你有任何疑问或需要帮助,请创建支持请求或联系 Azure 社区支持。 还可以向 Azure 反馈社区提交产品反馈。