在 Windows 更新期间,必须执行用户特定的进程才能完成更新。 这些进程要求用户登录到其设备。 在启动更新后的第一次登录时,用户必须等到这些用户特定的进程完成,然后才能开始使用其设备。

它的工作原理是什么?

当 Windows 更新启动自动重新启动时,ARSO 将提取当前登录的用户派生凭据,将其保存到磁盘,并为用户配置 Autologon。 以拥有 TCB 特权的系统方式运行的 Windows 更新会发起 RPC 调用。

在 Windows 更新最后一次重启后,用户将自动通过自动登录机制登录,并使用保存的机密来解冻用户的会话。 此外,设备已锁定以保护用户的会话。 锁定是通过 Winlogon 启动的,而凭据管理是由本地安全机构(LSA)完成的。 成功进行 ARSO 配置并登录后,将立即从磁盘中删除保存的凭据。

通过在控制台上自动登录和锁定用户,Windows 更新可以在用户返回到设备之前完成用户特定的进程。 这样,用户就可以立即开始使用其设备。

ARSO 以不同的方式处理非托管设备和托管设备。 对于非托管设备,将使用设备加密,但无需使用设备加密也能让用户获得 ARSO。 对于托管设备,ARSO 配置需要 TPM 2.0、SecureBoot 和 BitLocker。 IT 管理员可以通过组策略替代此要求。 托管设备的 ARSO 目前仅适用于加入 Microsoft Entra ID 的设备。

| Windows 更新 | shutdown -g -t 0 | 用户发起的重启 | 具有SHUTDOWN_ARSO/EWX_ARSO标志的 API |

|---|---|---|---|

| 托管设备 - 是 非托管设备 - 是 |

托管设备 - 是 非托管设备 - 是 |

托管设备 - 否 非托管设备 - 是 |

托管设备 - 是 非托管设备 - 是 |

注释

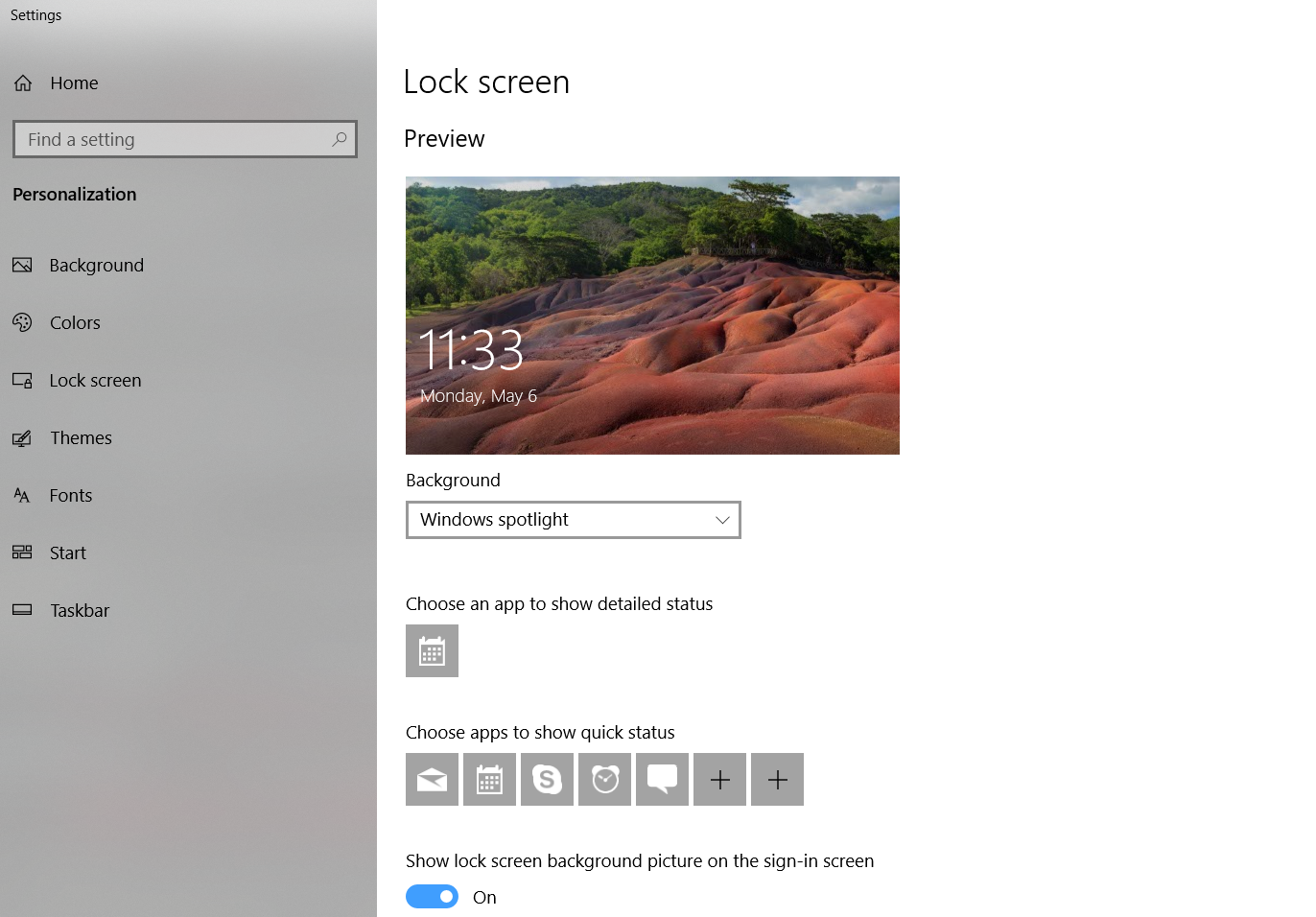

Windows 更新引发重启后,最后一个交互式用户会自动登录,会话被锁定。 这样,用户锁屏应用仍可继续运行,尽管 Windows 更新重新启动。

策略 #1

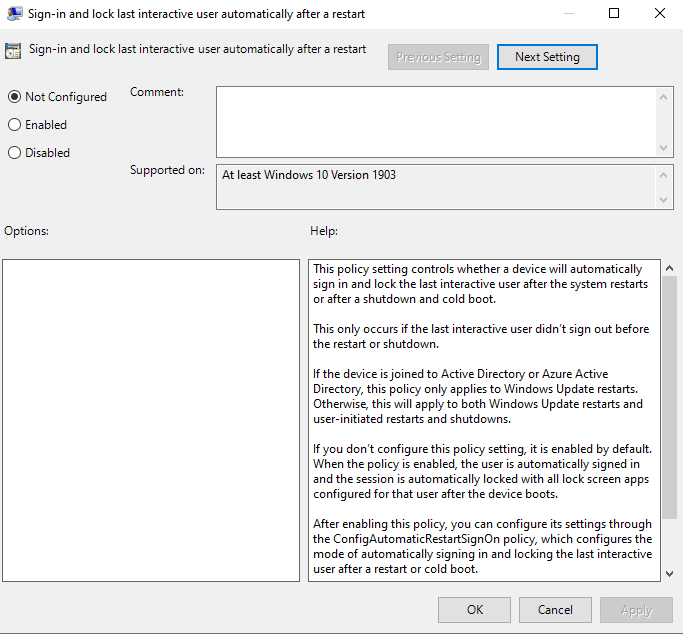

重启后自动登录和锁定最后一个交互式用户

在 Windows 10 中,ARSO 已针对服务器 SKU 禁用,并已选择退出客户端 SKU。

组策略位置: 计算机配置 > 管理模板 > Windows 组件 > Windows 登录选项

Intune 策略:

- 平台:Windows 10及更高版本

- 配置文件类型:管理模板

- 路径:\Windows 组件\Windows 登录选项

支持的系统:至少 Windows 10 版本 1903

说明:

此策略设置控制设备是在系统重启后还是关闭和冷启动后自动登录并锁定最后一个交互式用户。

仅当最后一个交互用户在重启或关机之前未退出登录时才会发生这种情况。

如果设备已加入 Active Directory 或Microsoft Entra ID,则此策略仅适用于Windows 更新重启。 否则,它适用于 Windows 更新导致的重启和用户启动的重启和关机。

如果未配置此策略设置,则默认启用此策略设置。 启用策略后,用户会自动登录。 此外,设备启动后,会话将被锁定,所有为该用户配置的锁屏应用程序随之生效。

启用此策略后,可以通过 ConfigAutomaticRestartSignOn 策略配置其设置。 它将模式设置为自动登录,并在重启或冷启动后锁定最后一个交互式用户。

如果禁用此策略设置,则设备不会配置自动登录。 系统重启后,用户的锁屏界面应用不会重启。

注册表编辑器:

| 值名称 | 类型 | 数据 |

|---|---|---|

| 禁用自动重启登录 | DWORD | 0 (启用 ARSO) |

| 1 (禁用 ARSO) |

策略注册表位置: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

类型:DWORD

策略 #2

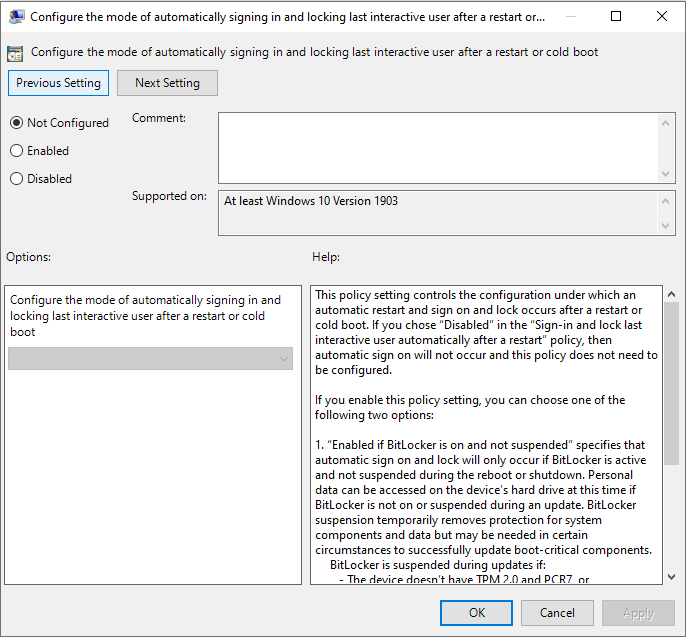

配置重启或冷启动后自动登录和锁定最后一个交互式用户的模式

组策略位置: 计算机配置 > 管理模板 > Windows 组件 > Windows 登录选项

Intune 策略:

- 平台:Windows 10及更高版本

- 配置文件类型:管理模板

- 路径:\Windows 组件\Windows 登录选项

支持的系统:至少 Windows 10 版本 1903

说明:

此策略设置控制执行自动重启,以及重启或冷启动后的登录和锁定的配置。 如果在“重启后自动锁定最后一个交互式用户”策略中选择了“已禁用”,则不会发生自动登录,无需配置此策略。

如果启用此策略设置,则可以选择以下两个选项之一:

- “启用条件为:如果 BitLocker 打开且未挂起”,这表明只有在 BitLocker 处于激活状态并且在重新启动或关机时未暂停的情况下,才能进行自动登录和锁定。 如果在更新期间 BitLocker 未打开或挂起,则此时可以在设备的硬盘驱动器上访问个人数据。 BitLocker 挂起会暂时删除对系统组件和数据的保护,但在某些情况下,可能需要成功更新启动关键组件。

- 在以下情况下,BitLocker 会在更新期间暂停:

- 设备没有 TPM 2.0 和 PCR7,或者

- 设备不使用仅限 TPM 保护器

- 在以下情况下,BitLocker 会在更新期间暂停:

- “始终启用”表示即使在重新启动或关闭时 BitLocker 被关闭或暂停,也会自动登录。 如果未启用 BitLocker,则可访问硬盘驱动器上的个人数据。 如果确信配置的设备位于安全的物理位置,则仅应在此条件下运行自动重启和登录。

如果禁用或不配置此设置,则自动登录的默认行为是“如果 BitLocker 已打开且未暂停,则启用”。

注册表编辑器

| 值名称 | 类型 | 数据 |

|---|---|---|

| AutomaticRestartSignOnConfig | DWORD | 0(在确保安全时启用 ARSO) |

| 1 (始终启用 ARSO) |

策略注册表位置: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

类型:DWORD

故障排除

当 Winlogon 执行登录时,Winlogon 的状态跟踪存储在 Winlogon 事件日志中。 在事件查看器中,查看>“应用程序和服务日志”>“Microsoft”>“Windows”>“Winlogon”“操作”,查找以下 Winlogon 事件:

| 事件编号 | 事件说明 | 事件源 |

|---|---|---|

| 1 | Authentication started. |

Winlogon |

| 2 | Authentication stopped. Result 0 |

Winlogon |

ARSO 配置尝试的状态存储在 LSA 事件日志中。 在事件查看器中,查看>“应用程序和服务日志”>“Microsoft”>“Windows”>“LSA”“操作”,查找以下 LSA 事件:

| 事件编号 | 事件说明 | 事件源 |

|---|---|---|

| 320 | Automatic restart sign on successfully configured the autologon credentials for: Account name: <accountName> Account Domain: <accountDomain> |

LSA |

| 321 | Automatic restart sign on successfully deleted autologon credentials from LSA memory |

LSA |

| 322 | Automatic restart sign on failed to configure the autologon credentials with error: <errorText> |

LSA |

自动登录失败的原因

在某些情况下,无法实现用户自动登录。 本部分旨在汇总可能发生这种情况的已知场景。

用户在下次登录时必须更改密码

需要下次登录时密码更改时,用户登录可以进入阻止状态。 在大多数情况下,可以在重启之前检测到这一点,但并非全部(例如,可以在关闭和下一次登录之间访问密码过期)。

用户帐户已禁用

即使已禁用,也可以维护现有用户会话。 在大多数情况下,可以提前在本地检测到禁用了帐户的重启,但根据组策略,这一点可能不适用于域帐户(即使在 DC 上禁用了帐户,某些域缓存登录方案也能正常工作)。

登录小时数和家长控制

登录小时数和家长控制可以禁止创建新用户会话。 如果在此窗口中重启,则不允许用户登录。 策略还会导致作为合规性操作锁定或注销。 记录 Autologon 配置尝试的状态。

安全详细信息

在设备的物理安全性令人担忧的环境中(例如,设备被盗),Microsoft不建议使用 ARSO。 ARSO 依赖于平台固件和 TPM 的完整性,具有物理访问权限的攻击者也许能够破坏这些内容,例如访问启用了 ARSO 的磁盘上存储的凭据。

在企业环境中,如果涉及到使用数据保护 API(DPAPI)保护的用户数据的安全性问题,Microsoft 不建议使用 ARSO。 ARSO 会对 DPAPI 保护的用户数据产生负面影响,因为解密不需要用户凭据。 在使用 ARSO 之前,企业应测试对 DPAPI 保护的用户数据的安全性的影响。

存储的凭据

| 密码哈希 | 凭据密钥 | 票证授予票证 | 主刷新令牌 |

|---|---|---|---|

| 本地帐户 - 是 | 本地帐户 - 是 | 本地帐户 - 否 | 本地帐户 - 否 |

| MSA 帐户 - 是 | MSA 帐户 - 是 | MSA 帐户 - 否 | MSA 帐户 - 否 |

| 已加入 Microsoft Entra 的帐户 - 是 | 已加入 Microsoft Entra 的帐户 - 是 | 已加入 Microsoft Entra 的帐户 - 是(如果是混合环境) | 已加入 Microsoft Entra 的帐户 - 是 |

| 已加入域的帐户 - 是 | 已加入域的帐户 - 是 | 已加入域的帐户 - 是 | 已加入域的帐户 - 是(如果为混合) |

Credential Guard 交互

从 Windows 10 版本 2004 开始,支持在设备上启用 Credential Guard 的情况下使用 ARSO。

其他资源

Autologon 是 Windows 中针对多个版本存在的一项功能。 它是一项有文档说明的 Windows 功能,甚至还有相关的工具,例如 Windows 自动登录:http:/technet.microsoft.com/sysinternals/bb963905.aspx。 它允许设备的单个用户自动登录,而无需输入凭据。 凭据作为加密的 LSA 机密配置并存储在注册表中。 在许多儿童看护案例中,这可能会造成问题,因为在就寝时间可能发生帐户锁定,尤其是维护工作通常就发生在这段时间。