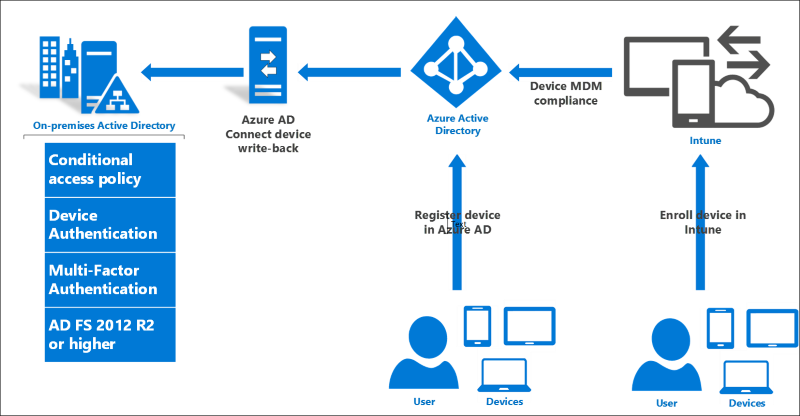

本文档描述了混合方案中基于设备的条件访问策略,其中本地目录通过 Microsoft Entra Connect 连接到 Microsoft Entra ID。

AD FS 和混合条件访问

AD FS 在混合方案中提供条件访问策略的本地组件。 使用 Microsoft Entra ID 注册设备以条件访问云资源时,Microsoft Entra Connect 设备写回功能使设备注册信息在本地可供 AD FS 策略使用和强制执行。 这样,您在本地资源和云资源的访问控制策略上采用了一致的方法。

已注册设备的类型

有三种类型的已注册设备,所有这些设备都表示为 Microsoft Entra ID 中的设备对象,并可用于本地 AD FS 的条件访问。

| DESCRIPTION | 添加工作或学校帐户 | Microsoft Entra 联接 | Windows 10 域加入 |

|---|---|---|---|

| DESCRIPTION | 用户以交互方式将工作或学校帐户添加到 BYOD 设备。 注意:“添加工作或学校帐户”的是 Windows 8/8.1 中“工作区加入”的替代途径 | 用户将其 Windows 10 工作设备加入 Microsoft Entra ID。 | 已加入域的 Windows 10 设备会自动注册到 Microsoft Entra ID。 |

| 用户如何登录到设备 | 没有以工作或学校帐户身份登录到 Windows。 使用Microsoft帐户登录。 | 以注册设备的帐户(工作或学校帐户)身份登录到 Windows。 | 使用 AD 帐户登录。 |

| 如何管理设备 | MDM 策略(另有 Intune 注册) | MDM 策略(另有 Intune 注册) | 组策略、配置管理器 |

| Microsoft Entra ID 信任类型 | 已通过工作区加入 | Microsoft Entra 联接 | 已加入域 |

| W10 设置位置 | “设置”>“帐户”>“你的帐户”>“添加工作或学校帐户” | “设置”>“系统”>“关于”>“加入 Microsoft Entra ID” | “设置”>“系统”>“关于”>“加入域” |

| 也适用于 iOS 和 Android 设备? | 是的 | 否 | 否 |

有关注册设备的不同方法的详细信息,另请参阅:

Windows 10 用户和设备登录与以前版本的不同

对于 Windows 10 和 AD FS 2016,应了解设备注册和身份验证的一些新方面(尤其是在你熟悉以前版本中的设备注册和“工作区加入”时)。

首先,在 Windows Server 2016 中的 Windows 10 和 AD FS 中,设备注册和身份验证不再仅基于 X509 用户证书。 有一个新的更可靠的协议,可提供更好的安全性和更无缝的用户体验。 对于 Windows 10 域加入和 Microsoft Entra 加入,主要区别在于有一个 X509 计算机证书和一个名为 PRT 的新凭据。 你可以 在此处 和 此处阅读所有相关信息。

其次,Windows 10 和 AD FS 2016 支持使用 Windows Hello 企业版进行用户身份验证,你可以 在此处 和 此处阅读。

AD FS 2016 基于 PRT 和 Passport 凭据提供无缝的设备和用户 SSO。 使用本文档中的步骤,可以启用这些功能并查看它们是否正常工作。

设备访问控制策略

设备可用于简单的 AD FS 访问控制规则,例如:

- 仅允许从已注册的设备进行访问

- 未注册设备时需要多重身份验证

然后,这些规则可以与其他因素(如网络访问位置和多重身份验证)结合使用,创建丰富的条件访问策略,例如:

- 要求对从企业网络外部访问的未注册设备进行多重身份验证,但特定组或组的成员除外

使用 AD FS 2016,可以将这些策略专门配置为要求特定的设备信任级别: 经过身份验证、 托管或 合规。

有关配置 AD FS 访问控制策略的详细信息,请参阅 AD FS 中的访问控制策略。

经过身份验证的设备

经过身份验证的设备是未在 MDM(适用于 Windows 10 的 Intune 和第三方 MDM、仅适用于 iOS 和 Android 的 Intune)中注册的已注册设备。

经过身份验证的设备将具有值为 FALSE 的 isManaged AD FS 声明。 (虽然根本不注册的设备将缺少此声明。经过身份验证的设备(以及所有已注册的设备)将具有值为 TRUE 的 isKnown AD FS 声明。

托管设备:

托管设备是已注册到 MDM 的已注册设备。

托管设备将具有值为 TRUE 的 isManaged AD FS 声明。

符合 MDM 或组策略要求的设备

合规设备是指已注册并符合 MDM 策略的设备,这些设备不仅注册到了 MDM 系统,而且遵照 MDM 规定的策略。 (合规性信息源自 MDM,并写入到 Microsoft Entra ID。

符合性设备将具有值为 TRUE 的 isCompliant AD FS 声明。

有关 AD FS 2016 设备和条件访问声明的完整列表,请参阅 参考。

参考文献

更新和重大更改 - Microsoft标识平台 | Microsoft Docs

新 AD FS 2016 和设备声明的完整列表

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod