你可以设置 Windows 本地管理员密码解决方案(Windows LAPS),以遵循旧版 Microsoft LAPS 组策略设置,但存在一些限制和限制。 此功能称为 旧版Microsoft LAPS 仿真模式。 如果将旧版 Microsoft LAPS 的现有部署迁移到 Windows LAPS,则可以使用仿真模式。

与Microsoft LAPS 一样,仿真模式仅支持以明文形式在 Windows Server Active Directory 中存储密码。 为了提高安全性,我们建议您迁移到 Windows LAPS 的原生使用,以便可以利用密码加密。

设置和配置

在旧版 Microsoft LAPS 仿真模式下配置 Windows LAPS 时,Windows LAPS 假定 Windows Server Active Directory 环境设置为运行旧版 Microsoft LAPS。 有关旧版 Microsoft LAPS 配置的详细信息,请参阅旧版 Microsoft LAPS 文档。

要求和限制

以下要求和限制适用于旧版 Microsoft LAPS 仿真模式支持:

Windows LAPS 不支持添加旧版 Microsoft LAPS Windows Server Active Directory 架构。

必须在域控制器或其他管理客户端上安装旧版 Microsoft LAPS,才能使用旧版 Microsoft LAPS 架构元素扩展 Windows Server Active Directory 架构。 使用

Update-AdmPwdADSchemacmdlet 扩展架构。 Windows LAPSUpdate-LapsADSchemacmdlet 不会添加旧版 Microsoft LAPS 架构元素。Windows LAPS 不会安装旧版 Microsoft LAPS 组策略定义文件。

若要定义和管理旧版 Microsoft LAPS 组策略,必须在域控制器或其他管理客户端上安装旧Microsoft LAPS。

Windows LAPS 不支持管理旧版 Microsoft LAPS Active Directory 访问控制列表(ACL)。

若要管理旧版 Microsoft LAPS Windows Server Active Directory ACL,必须在域控制器或其他管理客户端上安装旧Microsoft LAPS。 例如,要使用

Set-AdmPwdComputerSelfPermissionscmdlet命令。不能将其他 Windows LAPS 策略应用于计算机。

如果计算机上存在 Windows LAPS 策略,则无论如何应用 Windows LAPS 策略(配置服务提供程序、组策略对象或原始注册表修改)始终优先。 如果存在 Windows LAPS 策略,则始终忽略旧版 Microsoft LAPS 策略。 有关详细信息,请参阅 Windows LAPS 策略设置。

旧版Microsoft LAPS 不得安装在计算机上。

此限制可避免 Windows LAPS 和旧版 Microsoft LAPS 同时尝试管理同一本地管理员帐户的情况。 让两个实体管理同一帐户是一个安全风险,不支持。

对于仿真功能,如果安装了旧版 Microsoft LAPS 组策略客户端扩展(CSE),则会考虑安装旧版 Microsoft LAPS。 若要检测扩展,请查询

DllName此注册表项下的注册表值:HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\GPExtensions\{D76B9641-3288-4f75-942D-087DE603E3EA}当 DllName 值存在且值引用磁盘上的文件(文件未加载或未验证),则旧版Microsoft LAPS 被视为安装。

Windows Server Active Directory 用户和计算机管理控制台不支持读取或写入旧版 Microsoft LAPS 架构属性。

Windows LAPS 在 Windows Server Active Directory 域控制器上配置 Windows LAPS 时,始终忽略旧版 Microsoft LAPS 策略。

旧版 LAPS 策略中不支持的所有 Windows LAPS 策略旋钮默认为禁用或默认设置。

例如,在旧版 Microsoft LAPS 仿真模式下运行 Windows LAPS 时,无法将 Windows LAPS 配置为执行加密密码或将密码保存到 Microsoft Entra ID 等任务。

如果满足所有这些约束,Windows LAPS 将遵循旧版Microsoft LAPS 组策略设置。 指定的托管本地管理员帐户与旧版 Microsoft LAPS 中的管理方式相同。

禁用旧版 Microsoft LAPS 仿真模式

Windows LAPS在规划部署或迁移时,与传统的Microsoft LAPS存在重要不同。 将设备加入 Microsoft Entra ID 或 Windows Server Active Directory 后,Windows LAPS 始终存在且处于活动状态。 旧版 Microsoft LAPS CSE 的安装通常用作控制何时强制实施旧Microsoft LAPS 策略的机制。 作为内置 Windows 功能,Windows LAPS 会在设备应用后立即开始强制实施旧版 Microsoft LAPS 策略。 此类即时强制执行可能会造成中断,例如,如果在设置和配置新操作系统的工作流中执行强制。

若要防止此类潜在的中断,可以通过创建REG_DWORD注册表项下BackupDirectory命名HKLM\Software\Microsoft\Windows\CurrentVersion\LAPS\Config的注册表值并将其设置为值零(0)来禁用旧版Microsoft LAPS 仿真模式。 设置此值可防止 Windows LAPS 进入旧版 Microsoft LAPS 仿真模式,而不考虑是否安装了旧版 Microsoft LAPS CSE。 此值可以暂时或永久使用。 配置新的 Windows LAPS 策略时,该新策略优先。 有关 Windows LAPS 策略优先顺序的详细信息,请参阅 配置 Windows LAPS 策略设置。

有限的管理支持

该 Get-LapsADPassword cmdlet 支持检索旧版 Microsoft LAPS 密码属性 (ms-Mcs-AdmPwd)。 生成的输出中的Account字段和PasswordUpdateTime字段始终为空。 For example:

PS C:\> Get-LapsADPassword -Identity lapsAD2 -AsPlainText

ComputerName : LAPSAD2

DistinguishedName : CN=LAPSAD2,OU=LapsTestOU,DC=laps,DC=com

Account :

Password : <masked>

PasswordUpdateTime :

ExpirationTimestamp : 7/31/2022 12:43:10 PM

Source : LegacyLapsCleartextPassword

DecryptionStatus : NotApplicable

AuthorizedDecryptor : NotApplicable

该 Set-LapsADPasswordExpirationTime cmdlet 不支持过期或修改旧版 Microsoft LAPS 密码过期属性 (ms-Mcs-AdmPwdExpirationTime)。

Windows Server Active Directory 用户和计算机管理控制台中的 Windows LAPS 属性页不支持显示或管理旧版 Microsoft LAPS 属性。

Logging

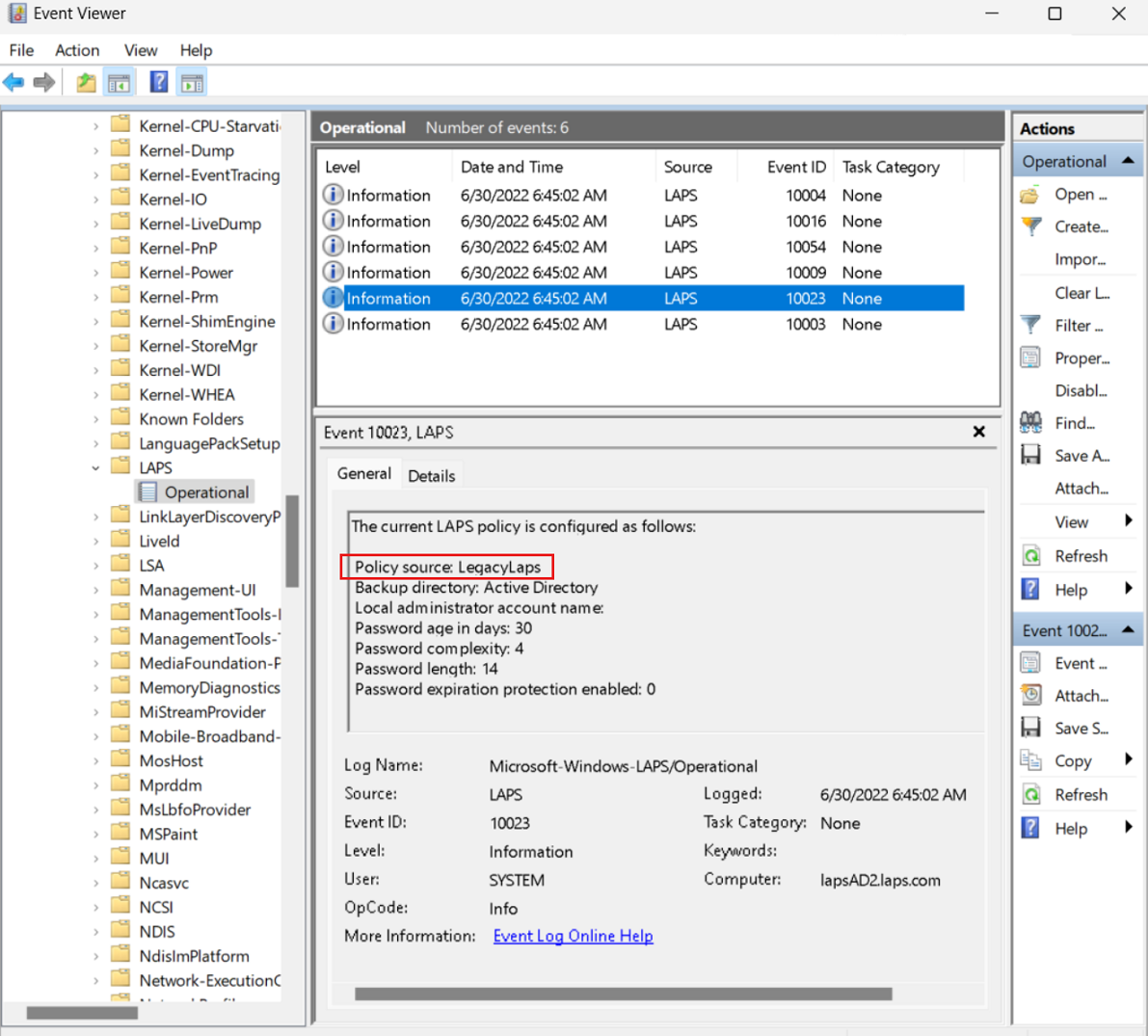

当 Windows LAPS 在旧版 Microsoft LAPS 仿真模式下运行时,将记录 10023 事件以详细说明当前策略配置:

否则,Windows LAPS 在不运行旧版 Microsoft LAPS 仿真模式时记录的相同事件也会在旧版 Microsoft LAPS 仿真模式下运行时记录。

See also

本文不详细介绍如何管理旧版 Microsoft LAPS 的其他方面。 有关详细信息,请参阅下载页上的旧版 Microsoft LAPS 文档: