本主题包含以下各节:

服务器证书部署组件

可以使用本指南将 Active Directory 证书服务 (AD CS) 安装为企业根证书颁发机构 (CA),并将服务器证书注册到正在运行网络策略服务器 (NPS) 和/或路由和远程访问服务 (RRAS) 的服务器。

如果使用基于证书的身份验证部署 SDN,服务器需要使用服务器证书向其他服务器证明其身份,以便实现安全通信。

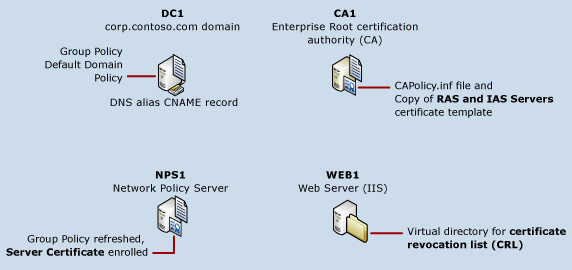

下图显示了将服务器证书部署到 SDN 基础结构中的服务器所需的组件。

Note

上图描绘了多个服务器:DC1、CA1、WEB1 和多个 SDN 服务器。 本指南提供有关部署和配置 CA1 和 WEB1 以及配置 DC1 的说明,本指南假设你已经在网络上安装这些内容。 如果尚未安装 Active Directory 域,可以使用面向 Windows Server 2016 的核心网络指南执行此操作。

有关上图中描述的各项的详细信息,请查看以下内容:

CA1 正在运行 AD CS 服务器角色

在该场景中,企业根证书颁发机构 (CA) 也是发证 CA。 CA 向拥有正确安全权限来注册证书的服务器计算机颁发证书。 Active Directory 证书服务 (AD CS) 安装在 CA1 上。

对于较大的网络或存在安全问题的网络,可将根 CA 和发证 CA 的角色分隔,并部署从属 CA 来充当发证 CA。

在最安全的部署中,企业根 CA 处于脱机状态并受到物理保护。

CAPolicy.inf

在安装 AD CS 之前,请使用特定于部署的设置来配置 CAPolicy.inf 文件。

“RAS 和 IAS 服务器”证书模板的副本

部署服务器证书时,需要创建一个“RAS 和 IAS 服务器”证书模板副本,然后根据需求和本指南中的说明配置该模板。

使用模板的副本(而非原始模板),以便保留原始模板的配置供将来使用。 配置“RAS 和 IAS 服务器”模板的副本,以便 CA 可创建服务器证书 - CA 将这些证书颁发给你指定的“Active Directory 用户和计算机”中的组。

其他 CA1 配置

CA 发布了证书吊销列表 (CRL),计算机须检查它来确保其收到的用作标识证明的证书有效且尚未被吊销。 必须使用正确的 CRL 位置来配置 CA,以便计算机在身份验证过程中知道在哪些查找 CRL。

WEB1 正在运行 Web 服务 (IIS) 服务器角色

在运行 Web 服务器 (IIS) 服务器角色的计算机 WEB1 上,必须在 Windows 资源管理器中创建一个文件夹来用作 CRL 和 AIA 的位置。

CRL 和 AIA 的虚拟目录

在 Windows 资源管理器中创建文件夹后,必须在 Internet Information Services (IIS) 管理器中将该文件夹配置为虚拟目录,并配置虚拟目录的访问控制列表,以便计算机在 AIA 和 CRL 发布后有权对其进行访问。

DC1 正在运行 AD DS 和 DNS 服务器角色

DC1 是网络上的域控制器和 DNS 服务器。

组策略默认域策略

在 CA 上配置证书模板后,可以在组策略中配置默认域策略,以便将证书自动注册到 NPS 和 RAS 服务器。 将组策略配置在服务器 DC1 上的 AD DS 中。

DNS 别名 (CNAME) 资源记录

必须为 Web 服务器创建别名 (CNAME) 资源记录,以确保其他计算机可以找到该服务器以及存储在该服务器上的 AIA 和 CRL。 此外,使用别名 CNAME 资源记录提供了灵活性,让你能够将 Web 服务器用于其他目的,例如托管 Web 和 FTP 站点。

NPS1 正在运行网络策略和访问服务服务器角色的网络策略服务器角色服务

执行 Windows Server 2016 核心网络指南中的任务时会安装 NPS,因此在执行本指南中的任务之前,应该已经在网络上安装了一个或多个 NPS。

应用组策略并将证书注册到服务器

配置证书模板和自动注册后,可以刷新所有目标服务器上的组策略。 此时,服务器从 CA1 注册服务器证书。

服务器证书部署过程概述

Note

服务器证书部署部分提供了有关如何执行这些步骤的详细信息。

服务器证书注册的配置过程分为以下几个阶段:

在 WEB1 上,安装 Web 服务器 (IIS) 角色。

在 DC1 上,为 Web 服务器 WEB1 创建别名 (CNAME) 记录。

将 Web 服务器配置为托管来自 CA 的 CRL,然后发布 CRL 并将企业根 CA 证书复制到新的虚拟目录中。

在计划安装 AD CS 的计算机上,为计算机分配静态 IP 地址,重命名该计算机后将其加入域,然后使用属于 Domain Admins 和 Enterprise Admins 组的用户帐户登录到该计算机。

在计划安装 AD CS 的计算机上,使用特定于部署的设置配置 CAPolicy.inf 文件。

安装 AD CS 服务器角色并执行 CA 的其他配置。

将 CRL 和 CA 证书从 CA1 复制到 Web 服务器 WEB1 上的共享。

在 CA 上,配置“RAS 和 IAS 服务器”证书模板的副本。 CA 将根据证书模板颁发证书,因此必须为服务器证书配置模板,然后 CA 才能颁发证书。

在组策略中配置服务器证书自动注册。 配置自动注册后,刷新每个服务器上的组策略时,使用 Active Directory 组成员身份指定的所有服务器会自动接收服务器证书。 如果以后添加更多服务器,则这些服务器也会自动收到服务器证书。

刷新服务器上的组策略。 刷新组策略后,服务器会收到服务器证书,该证书基于上一步中配置的模板。 在身份验证的过程中,服务器使用此证书向客户端计算机和其他服务器证明其身份。

Note

所有域成员计算机会自动接收企业根 CA 的证书,无需配置自动注册。 此证书与使用自动注册配置和分发的服务器证书不同。 CA 的证书会自动安装在所有域成员计算机的“受信任的根证书颁发机构”证书存储中,以便它们信任该 CA 颁发的证书。

验证所有服务器是否已注册有效的服务器证书。