安全核心是提供内置硬件、固件、驱动程序和操作系统安全功能的功能集合。 安全核心系统提供的保护在操作系统启动之前开始,并在运行时继续。 安全核心服务器旨在为关键数据和应用程序提供安全平台。

安全核心服务器建立在三项关键的安全要素之上:

创建硬件支持的信任根。

防范固件级别攻击。

防止 OS 执行未经验证的代码。

是什么造就了安全核心服务器

通过 Microsoft 与电脑制造合作伙伴之间的深入协作,安全核心计划始于 Windows 电脑,提供了有史以来最高级的 Windows 安全性。 Microsoft 进一步扩大了与服务器制造合作伙伴的合作关系,帮助确保 Windows Server 提供安全的操作系统环境。

Windows Server 与硬件紧密集成,提供更高级别的安全性:

建议的基线:所有系统的建议最低基准,以使用 TPM 2.0 为硬件信任根和安全启动提供基本的系统完整性。 Windows Server 硬件认证需要 TPM2.0 和安全启动。 要了解详细信息,请参阅 Microsoft 提高下一个主要 Windows Server 版本的安全标准

安全核心服务器:建议用于需要更高级别的保证的系统和行业。 安全核心服务器建立在先前的功能之上,并使用高级处理器功能提供保护,以防范固件攻击。

下表显示了如何使用每个安全概念和功能来创建安全核心服务器。

| Concept | Feature | Requirement | 建议的基线 | Secured-Core 服务器 |

|---|---|---|---|---|

| 创建硬件支持的信任根 | ||||

| 安全启动 | 默认情况下,在统一可扩展固件接口 (UEFI) BIOS 中启用安全启动。 | ✓ | ✓ | |

| 可信平台模块 (TPM) 2.0 | 满足针对受信任的计算组 (TCG) 规范的最新 Microsoft 要求。 | ✓ | ✓ | |

| 已针对 Windows Server 认证 | 表示服务器系统满足 Microsoft 对于安全性、可靠性和可管理性的最高技术标准。 | ✓ | ✓ | |

| 启动 DMA 保护 | 在具有输入/输出内存管理单元 (IOMMU) 的设备上支持。 例如 Intel VT-D 或 AMD-Vi。 | ✓ | ||

| 防范固件级别攻击 | ||||

| System Guard 安全启动 | 在具有与动态可信度量根 (DRTM) 兼容的 Intel 和 AMD 硬件的操作系统中启用。 | ✓ | ||

| 防止 OS 执行未经验证的代码 | ||||

| 基于虚拟化的安全 (VBS) | 需要 Windows 虚拟机监控程序,该虚拟机监控程序仅在具有虚拟化扩展(包括 Intel VT-X 和 AMD-v)的 64 位处理器上受支持。 | ✓ | ✓ | |

| 虚拟机监控程序增强的代码完整性 (HVCI) | 与虚拟机监控程序代码完整性 (HVCI) 兼容的驱动程序以及 VBS 要求。 | ✓ | ✓ |

创建硬件支持的信任根

UEFI 安全启动是一项安全标准,通过验证系统启动组件来保护服务器免受恶意根工具包的攻击。 安全启动验证受信任的作者是否已对 UEFI 固件驱动程序和应用程序进行数字签名。 服务器启动时,固件会检查每个启动组件的签名,包括固件驱动程序和 OS。 如果签名有效,则服务器将会启动,而固件会将控制权转递给 OS。

要详细了解启动过程,请参阅保护 Windows 启动过程。

TPM 2.0 为敏感密钥和数据提供硬件支持的安全存储。 在启动过程中加载的每个组件都会被衡量,并且启动结果会存储在 TPM 中。 通过验证硬件信任根,它提升了 BitLocker 等功能所提供的保护,BitLocker 使用 TPM 2.0,有助于创建基于证明的工作流。 这些基于证明的工作流可以合并到零信任安全策略中。

详细了解受信任的平台模块以及 Windows 如何使用 TPM。

除了安全启动和 TPM 2.0,Windows Server 安全核心还在具有输入/输出内存管理单元 (IOMMU) 的兼容处理器上使用启动 DMA 保护。 例如 Intel VT-D 或 AMD-Vi。 使用启动 DMA 保护,系统在启动期间和操作系统运行时期间可以免受直接内存访问 (DMA) 攻击。

防范固件级别攻击

鉴于固件在操作系统下运行,终结点保护和检测解决方案通常对固件的可见性有限。 固件具有比操作系统和虚拟机监控程序内核更高的访问和特权级别,使其成为攻击者的诱人目标。 针对固件的攻击会破坏操作系统实施的其他安全措施,使得识别系统或用户何时遭到入侵变得更加困难。

从 Windows Server 2022 开始,System Guard 安全启动使用 AMD 和 Intel 的硬件功能保护启动过程免受固件攻击。 借助对动态可信度量根 (DRTM) 技术的处理器支持,安全核心服务器将固件置于硬件支持的沙盒中,有助于限制高特权固件代码中漏洞的影响。 System Guard 使用内置于兼容处理器中的 DRTM 功能来启动操作系统,确保系统使用经过验证的代码启动到受信任的状态。

防止 OS 执行未经验证的代码

安全核心服务器使用基于虚拟化的安全性 (VBS) 和虚拟机监控程序保护的代码完整性 (HVCI) 来创建安全的内存区域,并将其与普通操作系统隔离开来。 VBS 使用 Windows 虚拟机监控程序创建虚拟安全模式 (VSM),以便在操作系统中提供安全边界,可用于其他安全解决方案。

HVCI 通常称为内存完整性保护,是一种安全解决方案,有助于确保仅允许在内核中执行已签名的和受信任的代码。 仅使用已签名的和受信任的代码可防止尝试修改内核模式代码的攻击。 例如,修改驱动程序的攻击,或尝试将恶意代码注入内核的 WannaCry 等攻击。

若要详细了解 VBS 和硬件要求,请参阅 基于虚拟化的安全性。

简化管理

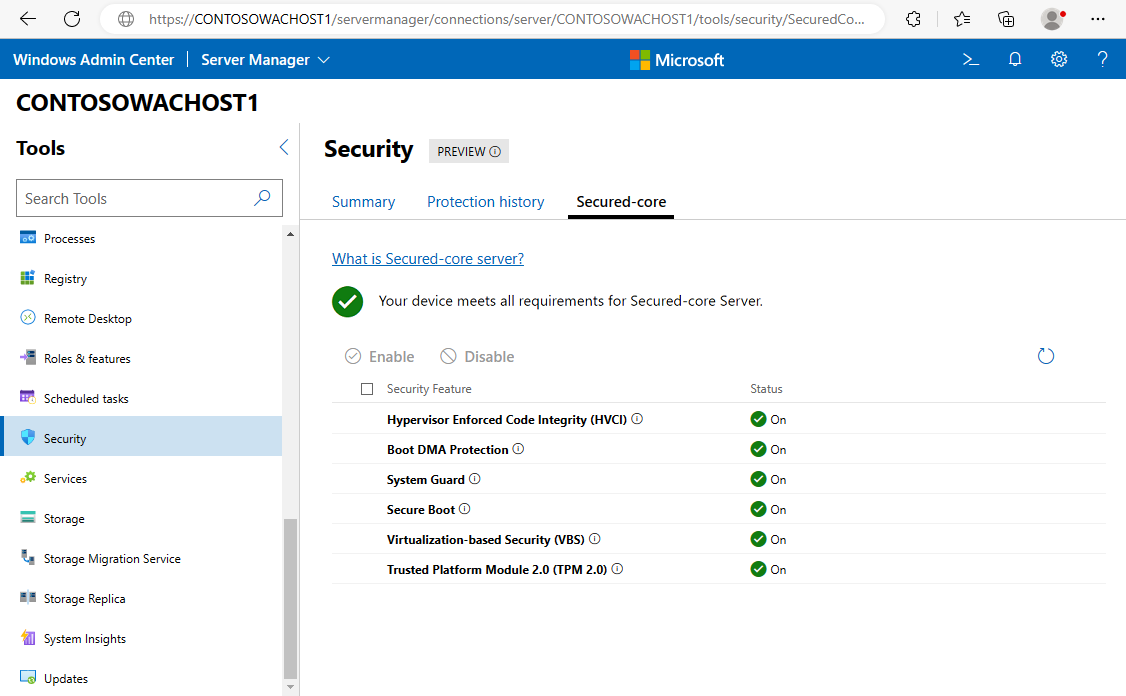

可以使用 Windows PowerShell 或 Windows Admin Center 中的安全扩展来查看和配置安全核心系统的 OS 安全功能。 借助 Azure 本地集成系统,制造合作伙伴进一步简化了客户的配置体验,使Microsoft的最佳服务器安全性立即可用。

了解有关 Windows Admin Center 的详细信息。

预防防御

通过启用安全核心功能,可以主动防御和阻断攻击者可能用来攻击系统的许多路径。 安全核心服务器在技术堆栈的底层启用高级安全功能,在许多安全工具意识到攻击之前保护系统中特权最高的区域。 它还无需执行额外的任务或由 IT 和 SecOps 团队进行监视。

开始你的安全核心之旅

可以从 Windows Server 目录和 Azure 本地目录中找到经过安全核心服务器认证的硬件。 这些经过认证的服务器完全配备了内置于硬件、固件和操作系统中的行业领先的安全缓解措施,可帮助阻止一些最先进的攻击途径。

后续步骤

现在,你已了解什么是安全核心服务器,下面是一些入门资源。 了解如何操作:

- 配置安全核心服务器。

- Microsoft 在 Microsoft 安全博客中介绍了为服务器和边缘带来高级硬件安全性的安全核心。

- Microsoft 安全博客中提到,Microsoft 生态系统现已推出新的安全核心服务器,有助于保护基础设施。

- Windows 硬件兼容性计划规范和策略中的“跨所有 Windows 平台生成与 Windows 兼容的设备、系统和筛选器驱动程序”。