可通过不同的工具和选项来管理和作 BitLocker:

- BitLocker PowerShell 模块

- BitLocker 驱动器加密工具

- 控制面板

BitLocker 驱动器加密工具和 BitLocker PowerShell 模块可用于执行可通过 BitLocker 控制面板完成的任何任务。 它们适用于自动部署和其他脚本方案。

BitLocker 控制面板小程序允许用户执行基本任务,例如在驱动器上打开 BitLocker 以及指定解锁方法和身份验证方法。 BitLocker 控制面板小程序适用于基本 BitLocker 任务。

本文介绍 BitLocker 管理工具及其使用方式,并提供实际示例。

BitLocker PowerShell 模块

BitLocker PowerShell 模块使管理员能够轻松地将 BitLocker 选项集成到现有脚本中。 有关模块中包含的 cmdlet 列表及其说明和语法,检查 BitLocker PowerShell 参考文章。

BitLocker 驱动器加密工具

BitLocker 驱动器加密工具包括两个命令行工具:

-

配置工具 (

manage-bde.exe) 可用于编写 BitLocker作脚本,并提供 BitLocker 控制面板小程序中不存在的选项。 有关选项的完整列表manage-bde.exe,请参阅 Manage-bde 参考 -

修复工具 (

repair-bde.exe) 对于无法正常解锁受 BitLocker 保护的驱动器或使用恢复控制台的灾难恢复方案非常有用

BitLocker 控制面板小程序

使用 BitLocker 加密卷控制面板 (依次选择“开始”、“”、“BitLocker管理 BitLocker) 将使用 BitLocker 的用户数”。 BitLocker 控制面板小程序的名称是 BitLocker 驱动器加密。 小程序支持加密作系统、固定数据和可移动数据卷。 BitLocker 控制面板根据设备向 Windows 报告自身的方式,按相应类别组织可用驱动器。 BitLocker 控制面板小程序中仅正确显示已分配驱动器号的格式化卷。

重要提示:需要 shell 硬件检测服务 (ShellHWDetection) ,才能通过 控制面板 或通过资源管理器管理 BitLocker。

在 Windows 资源管理器中使用 BitLocker

Windows 资源管理器允许用户通过右键单击卷并选择“打开 BitLocker”来启动 BitLocker 驱动器加密向导。 默认情况下,此选项在客户端计算机上可用。 在服务器上,必须先安装 BitLocker 功能和 Desktop-Experience 功能,此选项才能可用。 选择“打开 BitLocker”后,向导的工作方式与使用 BitLocker 控制面板启动时完全相同。

检查 BitLocker 状态

若要检查特定卷的 BitLocker 状态,管理员可以在 BitLocker 控制面板小程序、Windows 资源管理器、manage-bde.exe命令行工具或Windows PowerShell cmdlet 中查看驱动器的状态。 每个选项提供不同级别的详细信息和易用性。

按照以下说明验证 BitLocker 的状态,选择所选工具。

若要确定卷的当前状态,可以使用 Get-BitLockerVolume cmdlet,该 cmdlet 提供有关卷类型、保护程序、保护状态和其他详细信息的信息。 例如:

PS C:\> Get-BitLockerVolume C: | fl

ComputerName : DESKTOP

MountPoint : C:

EncryptionMethod : XtsAes128

AutoUnlockEnabled :

AutoUnlockKeyStored : False

MetadataVersion : 2

VolumeStatus : FullyEncrypted

ProtectionStatus : On

LockStatus : Unlocked

EncryptionPercentage : 100

WipePercentage : 0

VolumeType : OperatingSystem

CapacityGB : 1000

KeyProtector : {Tpm, RecoveryPassword}

启用 BitLocker

具有 TPM 保护程序的 OS 驱动器

以下示例演示如何在仅使用 TPM 保护程序且不使用恢复密钥的作系统驱动器上启用 BitLocker:

Enable-BitLocker C: -TpmProtector

具有 TPM 保护器和启动密钥的 OS 驱动器

以下示例演示如何使用 TPM 和 启动密钥 保护程序在作系统驱动器上启用 BitLocker。

假设 OS 驱动器号为 C: ,U 盘是驱动器号 E:,下面是命令:

如果选择跳过 BitLocker 硬件测试,加密会立即启动,而无需重新启动。

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath E: -SkipHardwareTest

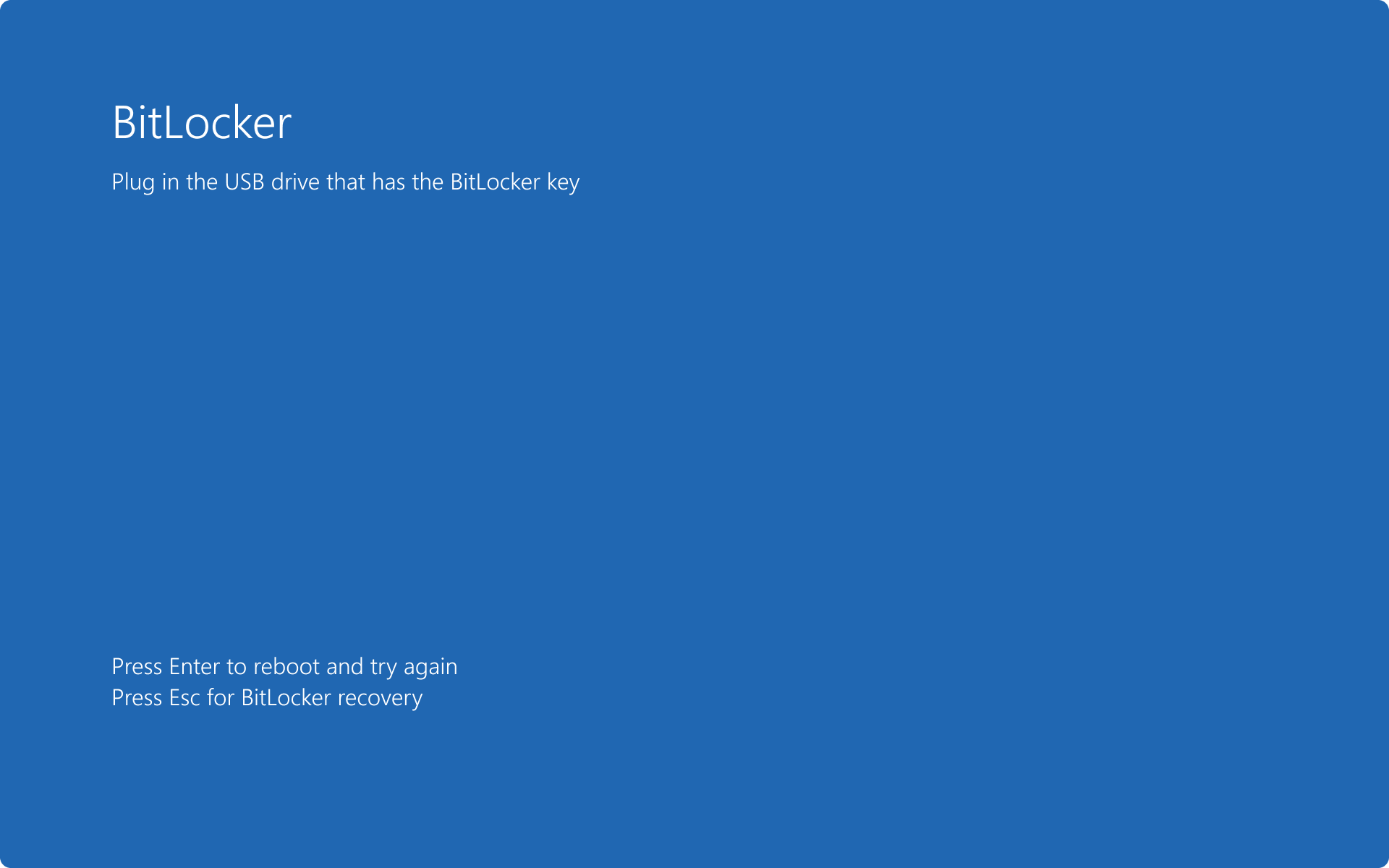

重新启动后,将显示 BitLocker 预启动屏幕,并且必须插入 USB 启动密钥,然后才能启动作系统:

数据卷

数据卷使用与作系统卷类似的加密过程,但它们不需要保护程序来完成作。

在加密卷之前添加所需的保护程序。 以下示例使用 变量$pw作为密码向E:卷添加密码保护程序。 变量 $pw 保留为 SecureString 值,用于存储用户定义的密码:

$pw = Read-Host -AsSecureString

<user inputs password>

Add-BitLockerKeyProtector E: -PasswordProtector -Password $pw

注意

BitLocker cmdlet 需要用引号括起来的密钥保护程序 GUID 才能执行。 确保命令中包含包含大括号的整个 GUID。

示例:使用 PowerShell 通过 TPM 保护程序启用 BitLocker

Enable-BitLocker D: -EncryptionMethod XtsAes256 -UsedSpaceOnly -TpmProtector

示例:使用 PowerShell 通过 TPM+PIN 保护程序启用 BitLocker,在本例中,PIN 设置为 123456:

$SecureString = ConvertTo-SecureString "123456" -AsPlainText -Force

Enable-BitLocker C: -EncryptionMethod XtsAes256 -UsedSpaceOnly -Pin $SecureString -TPMandPinProtector

管理 BitLocker 保护程序

BitLocker 保护程序管理包括添加、删除和备份保护程序。

使用以下说明,选择最适合你需求的选项,托管的 BitLocker 保护程序。

列出保护程序

可以通过运行以下命令列出示例) 中可用于卷 (C: 的保护程序列表:

(Get-BitLockerVolume -mountpoint C).KeyProtector

添加保护程序

添加恢复密码保护程序

Add-BitLockerKeyProtector -MountPoint C -RecoveryPasswordProtector

添加密码保护程序

数据卷的常见保护程序是密码保护程序。 在下一个示例中,密码保护程序将添加到卷。

Add-BitLockerKeyProtector -MountPoint D -PasswordProtector

添加 Active Directory 保护程序

Active Directory 保护程序是基于 SID 的保护程序,可以添加到作系统卷和数据卷,尽管它不会在预启动环境中解锁作系统卷。 保护程序需要域帐户或组的 SID 才能与保护程序链接。 BitLocker 可以通过为群集名称对象添加基于 SID 的保护程序来保护群集感知磁盘 (CNO) ,该保护程序允许磁盘正确故障转移并解锁到群集的任何成员计算机。

重要提示

基于 SID 的保护程序要求在作系统卷上使用其他保护程序,例如 TPM、PIN、恢复密钥等。

注意

此选项不适用于已加入Microsoft Entra设备。

在此示例中,将基于域 SID 的保护程序添加到以前加密的卷。 用户知道要添加的用户帐户或组的 SID,并使用以下命令:

Add-BitLockerKeyProtector C: -ADAccountOrGroupProtector -ADAccountOrGroup "<SID>"

若要将保护程序添加到卷,需要域 SID 或域前面的组名称以及反斜杠。 在以下示例中, CONTOSO\Administrator 帐户作为保护程序添加到数据卷 G。

Enable-BitLocker G: -AdAccountOrGroupProtector -AdAccountOrGroup CONTOSO\Administrator

若要对帐户或组使用 SID,第一步是确定与安全主体关联的 SID。 若要在 Windows PowerShell 中获取用户帐户的特定 SID,请使用以下命令:

Get-ADUser -filter {samaccountname -eq "administrator"}

注意

使用此命令需要 RSAT-AD-PowerShell 功能。

提示

有关本地登录的用户和组成员身份的信息,可以使用: whoami.exe /all。

删除保护程序

若要删除卷上的现有保护程序,请使用 Remove-BitLockerKeyProtector cmdlet。 必须提供与要删除的保护程序关联的 GUID。

以下命令返回密钥保护程序列表和 GUIDS:

$vol = Get-BitLockerVolume C

$keyprotectors = $vol.KeyProtector

$keyprotectors

通过使用此信息,可以使用 命令删除特定卷的密钥保护程序:

Remove-BitLockerKeyProtector <volume> -KeyProtectorID "{GUID}"

注意

BitLocker cmdlet 需要用引号括起来的密钥保护程序 GUID 才能执行。 确保命令中包含包含大括号的整个 GUID。

注意

对于任何 BitLocker 加密驱动器,必须至少有一种解锁方法。

暂停和恢复

某些配置更改可能需要暂停 BitLocker,然后在应用更改后恢复它。

按照以下说明,选择最适合你的需求的选项,暂停和恢复 BitLocker。

挂起 BitLocker

Suspend-BitLocker -MountPoint D

恢复 BitLocker

注意

恢复保护仅适用于已接受 Windows EULA 的设备。

Resume-BitLocker -MountPoint D

重置和备份恢复密码

建议在使用恢复密码后使其无效。 在此示例中,从 OS 驱动器中删除了恢复密码保护程序,添加了新的保护程序,并将其备份到Microsoft Entra ID 或 Active Directory。

从 OS 卷中删除所有恢复密码:

(Get-BitLockerVolume -MountPoint $env:SystemDrive).KeyProtector | `

where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | `

Remove-BitLockerKeyProtector -MountPoint $env:SystemDrive

为 OS 卷添加 BitLocker 恢复密码保护程序:

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -RecoveryPasswordProtector

获取新恢复密码的 ID:

(Get-BitLockerVolume -mountpoint $env:SystemDrive).KeyProtector | where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | ft KeyProtectorId,RecoveryPassword

注意

如果将策略设置 “选择如何恢复受 BitLocker 保护的作系统驱动器 ”配置为“ 需要将 BitLocker 备份到 AD DS”,则不需要执行后续步骤。

从输出复制恢复密码的 ID。

使用上一步中的 GUID 替换{ID}以下命令中的 ,并使用以下命令将恢复密码备份为Microsoft Entra ID:

BackuptoAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

或者使用以下命令将恢复密码备份到 Active Directory:

Backup-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

注意

ID 字符串中必须包含大括号 {} 。

禁用 BitLocker

禁用 BitLocker 会解密并从卷中删除任何关联的保护程序。 当不再需要保护时,应发生解密,而不是作为故障排除步骤。

按照以下说明禁用 BitLocker,选择最适合你的需求的选项。

Windows PowerShell提供一次解密多个驱动器的功能。 在以下示例中,用户有三个要解密的加密卷。

使用 Disable-BitLocker 命令,他们可以同时删除所有保护程序和加密,而无需使用更多命令。 此命令的一个示例是:

Disable-BitLocker

若要避免单独指定每个装入点,请使用 -MountPoint 数组中的 参数将同一命令序列成一行,而无需额外的用户输入。 示例:

Disable-BitLocker -MountPoint C,D

解锁驱动器

如果将驱动器作为辅助驱动器连接到设备,并且拥有 BitLocker 恢复密钥,则可以按照以下说明解锁已启用 BitLocker 的驱动器。

在下一个示例中, D 驱动器是要解锁的驱动器。 选择最适合需要的选项。

Unlock-BitLocker -MountPoint D -RecoveryPassword xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx

有关详细信息,请参阅 Unlock-BitLocker