設計階段 3:輸入網際網路連線

您在此設計階段所做的選擇取決於在 Azure VMware 解決方案 上執行的應用程式需求,這些應用程式必須可透過公用 IP 位址連線。 幾乎總是透過網路裝置發佈網際網路面向應用程式,以提供安全性(新一代防火牆、Web 應用程式防火牆)和負載平衡(第 3 層或第 4 層負載平衡器、應用程式傳遞控制器)。 您可以在私人雲端本身或連線至私人雲端的 Azure 虛擬網路中部署這些裝置。 您的選擇是以下列考慮為基礎:

- 針對成本優化和一致性,您可以使用部署在 Azure 虛擬網路中預先存在的 NVA(例如防火牆和應用程式傳遞控制器)來發佈在私人雲端上執行的應用程式。

- 可用於發佈網際網路面向應用程式的 Azure PaaS 服務,例如 Azure 防火牆 (部署在客戶管理的虛擬網路中,以及在 Azure 虛擬 WAN 中樞部署時)和 Azure 應用程式閘道 ,可能有助於降低管理額外負荷。

- 如果廠商支援,您可以將防火牆和應用程式傳遞控制器部署為Azure VMware 解決方案上的虛擬裝置。

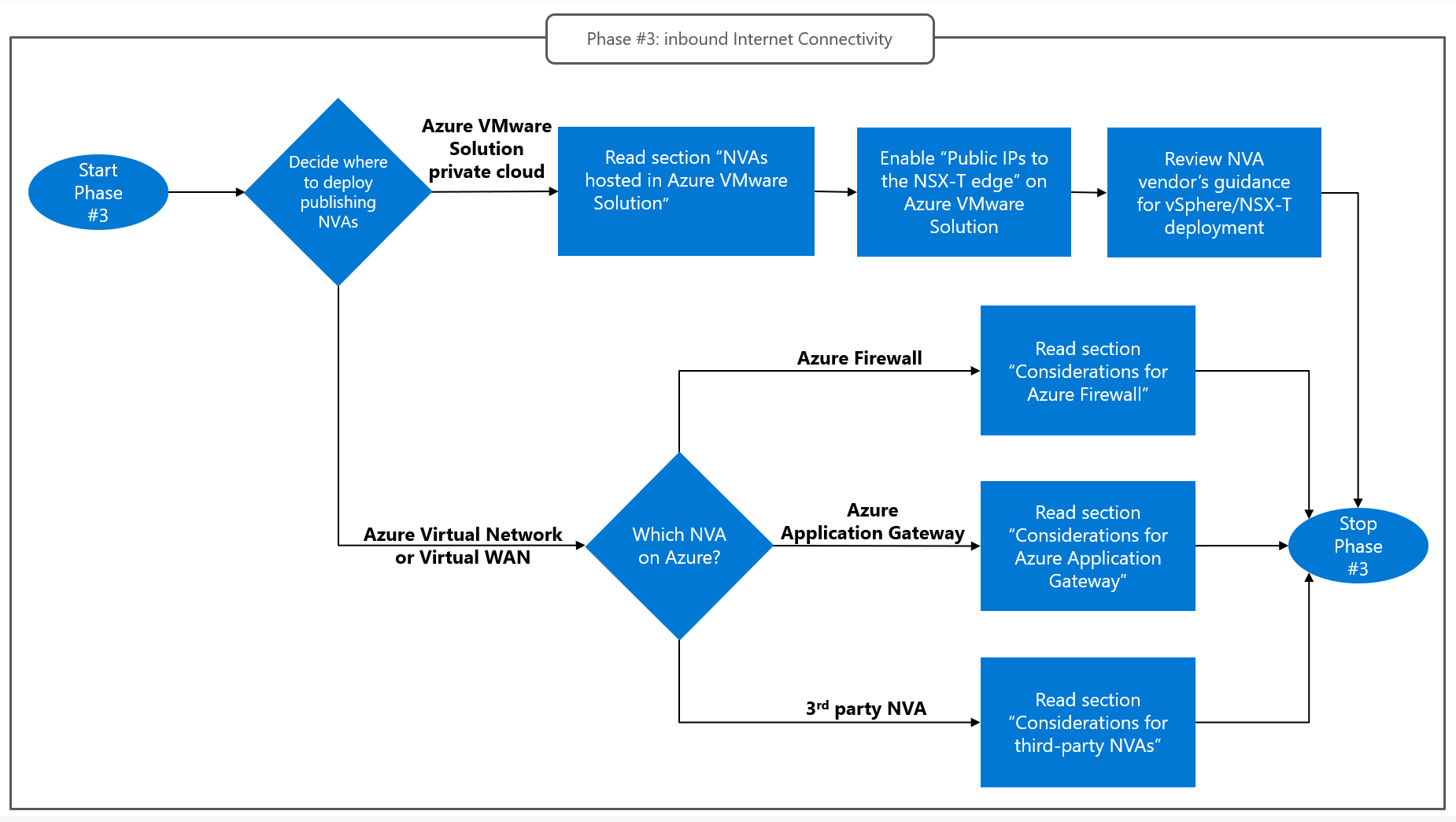

下列流程圖摘要說明如何處理此階段:

裝載在 Azure 虛擬網路中的 NVA

透過 Azure 服務發行Azure VMware 解決方案應用程式(Azure 防火牆、應用程式閘道)或裝載于虛擬網路的協力廠商 NVA,只需要虛擬網路與Azure VMware 解決方案私人雲端之間的第 3 層連線。 如需詳細資訊,請參閱 設計階段 2:使用 Azure 虛擬網路 連線。

下列各節提供每個選項的指引。

Azure 防火牆的考慮

Azure 防火牆 是透過 Microsoft 第 3 層或第 4 層裝置公開一般 TCP 或 UDP 端點的慣用選項。 若要透過 Azure 防火牆 發佈Azure VMware 解決方案應用程式,您必須設定目的地網路位址轉譯 (DNAT) 規則,將其中一個防火牆的公用 IP 對應至Azure VMware 解決方案應用程式端點的私人 IP。 Azure 防火牆會自動使用來源網路位址轉譯 (SNAT) 將從網際網路輸入的 IP 位址轉譯為自己的私人 IP 位址。 因此,Azure VMware 解決方案虛擬機器 (VM) 會接收其來源 IP 位址為防火牆 IP 的流量。 如需詳細資訊,請參閱 使用 Azure 入口網站 篩選具有 Azure 防火牆 DNAT 的 輸入網際網路流量。

Azure 應用程式閘道的考慮

應用程式閘道是公開在 Azure VMware 解決方案 上執行的 HTTP(S) 應用程式的慣用選項。 此 Microsoft HTTP 反向 Proxy 提供:

- HTTP 要求路由。

- Web 應用程式防火牆 (WAF) 功能。

當您使用應用程式閘道時,在Azure VMware 解決方案私人雲端中執行的應用程式伺服器會接收來源 IP 位址為應用程式閘道 IP 的流量。 如果應用程式邏輯需要存取該資訊,用戶端的 IP 位址可以在 HTTP 要求中傳輸(通常是 自訂 x-forwarded-for 標頭 )。 如需詳細資訊,請參閱 本文,以透過 應用程式閘道 發佈Azure VMware 解決方案應用程式。

注意

應用程式閘道目前是唯一可用來公開在Azure VMware 解決方案 VM 上執行的 Web 應用程式的 Microsoft 負載平衡器。 這是因為當您設定 VM 的後端集區時,它可讓您直接指向Azure VMware 解決方案上執行之 VM 的私人 IP 位址。

協力廠商 NVA 的考慮

協力廠商 NVA 可以提供第 3 層或第 4 層防火牆功能,或第 7 層反向 Proxy/WAF 功能。 請遵循 NVA 廠商的指引,在 Azure 虛擬網路中部署裝置。 有關如何在 Azure 上建立 NVA 高可用性叢集的詳細指引已超出本指南的範圍。 下列高階考慮已足夠適用于任何 NVA 技術:

- 高可用性 (HA) 是您的責任。 NVA 叢集應包含兩個以上的使用中 NVA 實例( N-active HA 模型)。 您應該避免主動-被動 HA,因為它會防止水準延展性。

- 您應該使用 標準 SKU Azure Load Balancer 將所有輸入網際網路連線散發到所有執行中的實例。

- 第 3 層和第 4 層 NVA 必須設定為使用 DNAT,將輸入網際網路連線轉譯為您想要發佈的Azure VMware 解決方案應用程式的私人 IP。

- 若要保留流量對稱性,您必須設定第 3 層和第 4 層 NVA,以使用 SNAT 將輸入網際網路連線轉譯至其輸出介面的私人 IP 位址。

- 第 7 層 NVA 會作為反向 Proxy,並針對每個輸入用戶端連線維護兩個不同的 TCP 會話:一個在用戶端與 NVA 之間,另一個在 NVA 和上游應用程式伺服器之間。 後一個會話源自 NVA 輸出介面的私人 IP 位址。 HTTP(S) 應用程式允許第 7 層 NVA 將用戶端的公用 IP 位址傳遞至 HTTP 要求標頭中的應用程式伺服器。

裝載在 Azure VMware 解決方案 中的 NVA (NSX-T 資料中心 Edge 上的公用 IP)

若要透過部署在 Azure VMware 解決方案 上的協力廠商 NVA 發佈Azure VMware 解決方案應用程式,您必須在私人雲端的 NSX-T 資料中心 Edge 上啟用 公用 IP。 這項功能會將來自 Azure 公用 IP 首碼 的 Azure 公用 IP 與私人雲端產生關聯,並將 Microsoft 骨幹設定為將這些 IP 路由傳送到私人雲端 NSX-T0 或 T1 閘道的網際網路流量。 然後,可以將 T1 閘道設定為使用 DNAT,將輸入連線轉譯至連結至 NSX-T 區段之 NVA 的私人 IP。 如需在 NSX-T 資料中心 Edge 上設定公用 IP 和設定輸入網際網路連線的 DNAT 規則的指引,請參閱 在 NSX-T 資料中心 Edge 上啟用公用 IP。 當您在 NSX-T 資料中心 Edge 上搭配公用 IP 使用Azure VMware 解決方案時,適用下列考慮:

- 在 T1 閘道上執行 NAT,而不是在 T0 閘道上執行。 在Azure VMware 解決方案私人雲端中,T0 閘道是主動-主動裝置組,因此無法處理具狀態 NAT 會話。

- 您必須將公用 IP 與 Azure 公用 IP 首碼產生關聯。 目前不支援從 自訂 IP 位址首碼使用 IP(BYOIP)。

- 在 NSX-T 資料中心 Edge 上使用公用 IP 設定Azure VMware 解決方案私人雲端時,預設路由會安裝在 T0/T1 閘道中。 它會透過 Microsoft 骨幹的邊緣路由輸出網際網路連線。 因此,在 NSX-T Data Center Edge 上使用公用 IP 進行輸入網際網路連線也會決定輸出連線的實作選項,本指南 的下一篇文章將 涵蓋此選項。

下一步

瞭解輸出網際網路連線。