Azure DDoS 保護功能 (部分機器翻譯)

下列各節會概略說明 Azure DDoS 保護服務的主要功能。

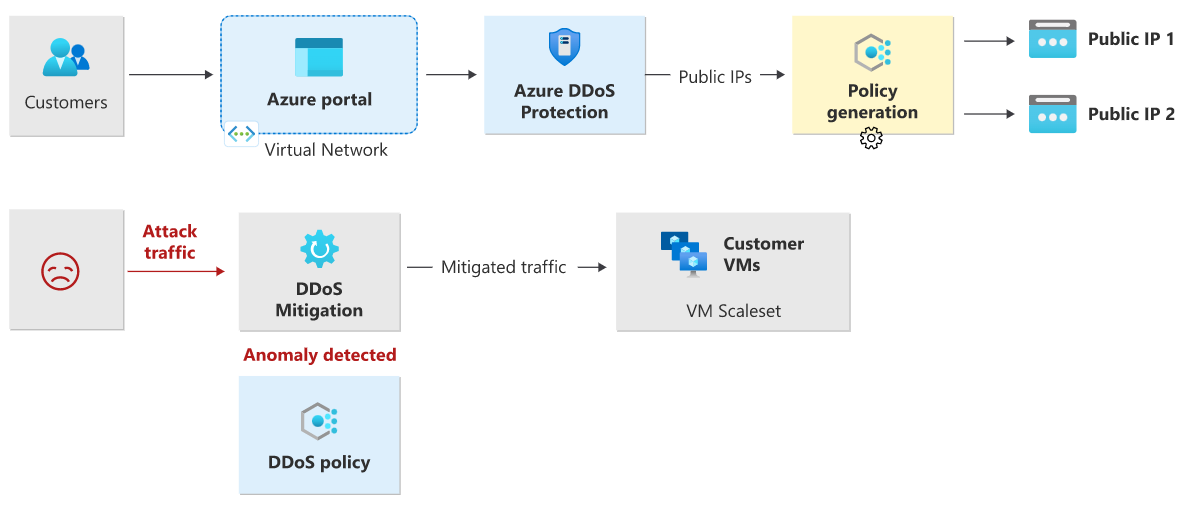

Always-On 流量監視

「Azure DDoS 保護」可監視實際的流量使用率,並持續將其與「DDoS 原則」中定義的閾值進行比較。 當超過該流量閾值時,就會自動起始 DDoS 風險降低功能。 當傳回流量低於閾值時,就會停止風險降低功能。

在風險降低期間,DDoS 保護服務會重新導向送往受保護資源的流量,並執行數個檢查,例如:

- 確保封包符合網際網路規格,且格式無誤。

- 與用戶端互動,以確定流量是否可能是詐騙封包 (例如: SYN Auth 或 SYN Cookie 或置放封包以供來源將它重新傳輸)。

- 如果無法執行任何其他強制執行方法,請使用速率限制封包。

Azure DDoS 保護會捨棄攻擊流量並將剩餘流量轉送至其預定目的地。 在偵測到攻擊的幾分鐘內,系統會使用 Azure 監視器計量通知您。 藉由設定登入 DDoS 保護遙測,您可以將記錄寫入至可用的選項,以供日後分析。 適用於 DDoS 保護的 Azure 監視器中的計量資料會保留 30 天。

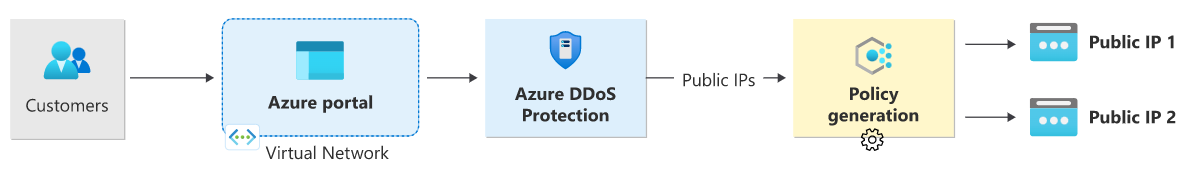

自適性即時微調

各種攻擊 (例如多媒介 DDoS 攻擊) 的複雜性及租用戶的應用程式特定行為,都需要針對每個客戶量身打造的保護原則。 該服務藉由使用兩個見解,完成這項操作:

自動學習每位客戶 (每個公用 IP) 第 3 層和第 4 層的流量模式。

最大限度地減少誤判為真的情況 (考量到 Azure 的規模使其能夠接收大量流量)。

DDoS 保護遙測、監視及警示

Azure DDoS 保護會透過 Azure 監視器公開豐富的遙測。 您可以針對 DDoS 保護所使用的任何 Azure 監視器計量設定警示。 您可以將記錄功能與 Splunk (Azure 事件中樞)、Azure 監視器記錄和 Azure 儲存體整合,以透過 Azure 監視器診斷介面進行進階分析。

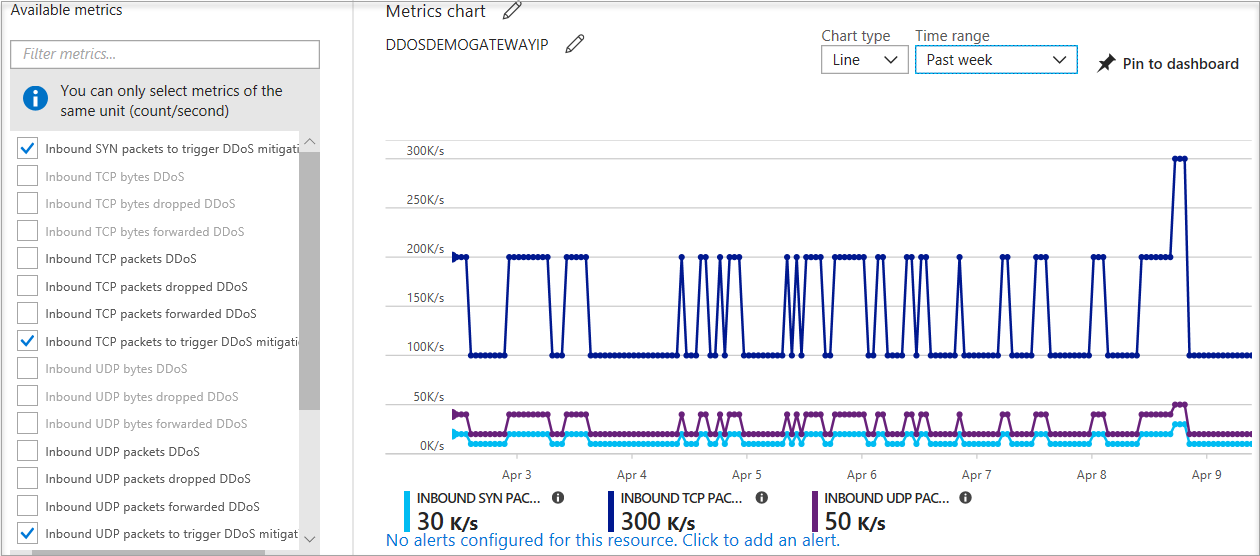

Azure DDoS 保護風險降低原則

在 Azure 入口網站中,選取 [監視]>[計量]。 在 [計量] 窗格中,依序選取資源群組、「公用 IP 位址」的資源類型,然後選取您的 Azure 公用 IP 位址。 DDoS 計量會在 [可用的計量] 窗格中顯示。

「DDoS 保護」會在已啟用 DDoS 的虛擬網路中,針對受保護資源的每個公用 IP 套用三個自動調整的風險降低原則 (TCP SYN、TCP 和 UDP)。 可選取要觸發 DDoS 防護的輸入封包計量,藉此檢視原則閾值。

原則閾值是透過機器學習型的網路流量分析來進行自動設定。 只有在超過原則閾值時,才會針對遭到攻擊的 IP 位址進行 DDoS 風險降低。

如需詳細資訊,請參閱檢視及設定 DDoS 保護遙測。

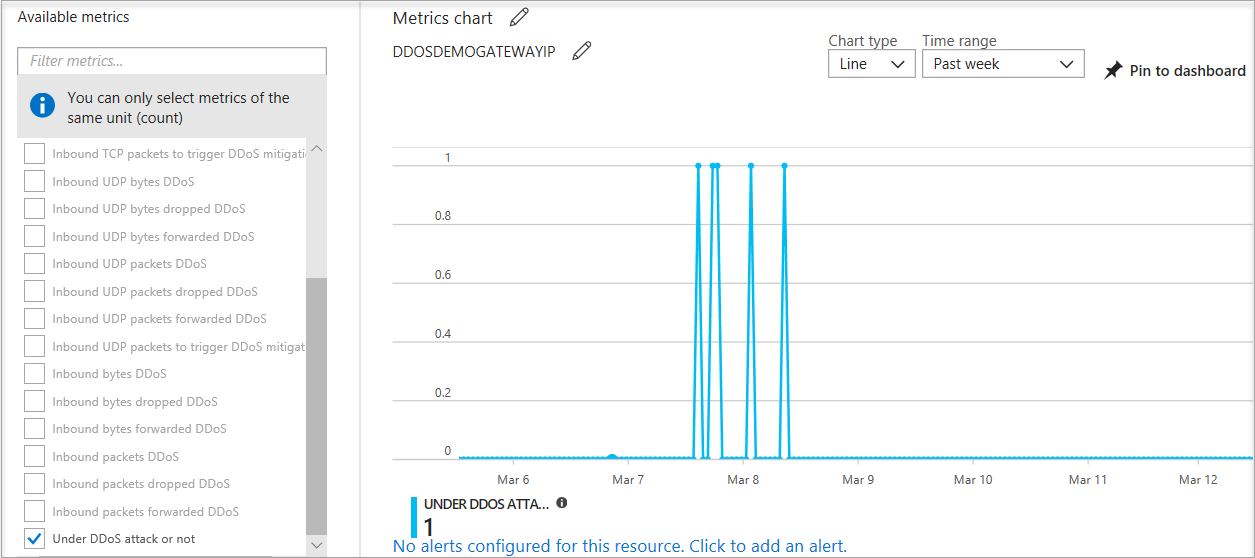

遭受 DDoS 攻擊的 IP 位址的計量

如果公用 IP 位址遭受攻擊,則當 DDoS 保護在降低攻擊流量的風險時,[是否正遭受 DDoS 攻擊] 的計量值會變更為 1。

我們建議您在此計量上設定警示。 當對您的公用 IP 位址執行主動式 DDoS 風險降低功能時,您就會收到通知。

如需詳細資訊,請參閱使用 Azure 入口網站管理 Azure DDoS 保護。

用於防禦資源攻擊的 Web 應用程式防火牆

針對應用程式層的資源攻擊,您應該設定 Web 應用程式防火牆 (WAF) 來協助保護 Web 應用程式。 WAF 會檢查網路輸入流量,以封鎖 SQL 插入式攻擊、跨網站指令碼、DDoS 和其他第 7 層攻擊。 Azure 提供 WAF 作為應用程式閘道功能,用來進行 Web 應用程式的集中式保護,免於遭遇常見的攻擊和弱點。 透過 Azure Marketplace,您可以取得由 Azure 夥伴所提供且可能更適合您需求的其他 WAF 供應項目。

既使是 Web 應用程式防火牆,也容易受到容量耗盡和狀態耗盡攻擊。 我們強烈建議您在 WAF 虛擬網路上啟用「DDoS 保護」功能,以協助防禦大量與通訊協定的攻擊。 如需詳細資訊,請參閱 Azure DDoS 保護參考結構一節。

保護計劃

計劃和準備對於了解系統在 DDoS 攻擊期間的運作情況至關重要。 設計事件管理回應計劃是這項工作的一部分。

如果您有 DDoS 保護,請務必在網際網路對向端點的虛擬網路上將之啟用。 設定 DDoS 警示可協助您持續監視任何對基礎結構的潛在攻擊。

獨立監視您的應用程式。 了解應用程式的正常行為。 如果應用程式在 DDoS 攻擊期間未按預期運作,請準備好採取行動。

透過 DDoS 模擬測試來了解您的服務將如何回應攻擊。

下一步

- 深入了解參考結構 (部分機器翻譯)。