適用於雲端的 Microsoft Defender 中的警示驗證

這份文件可協助您了解如何驗證您的系統是否已針對適用於雲端的 Microsoft Defender 警示正確設定。

什麼是安全性警示:

警示是當適用於雲端的 Defender 偵測到您的資源受到威脅時,所產生的通知。 系統會將警示排定優先順序並列出,並且一併提供迅速調查問題所需的資訊。 適用於雲端的 Defender 也提供如何修復攻擊的建議。

如需詳細資訊,請參閱適用於雲端的 Defender 中的安全性警示和管理和回應安全性警示。

必要條件

若要接收所有警示,您的機器和已連線的 Log Analytics 工作區必須位於相同的租用戶中。

產生範例安全性警示

如果您使用新的預覽警示體驗,如管理及回應適用於雲端的 Microsoft Defender 中的安全性警示中所述,則可以從 Azure 入口網站中的安全性警示頁面建立範例警示。

使用範例警示進行下列動作:

- 評估 Microsoft Defender 方案的價值和功能。

- 驗證您對安全性警示進行的任何設定 (例如 SIEM 整合、工作流程自動化和電子郵件通知)。

如何建立範例警示:

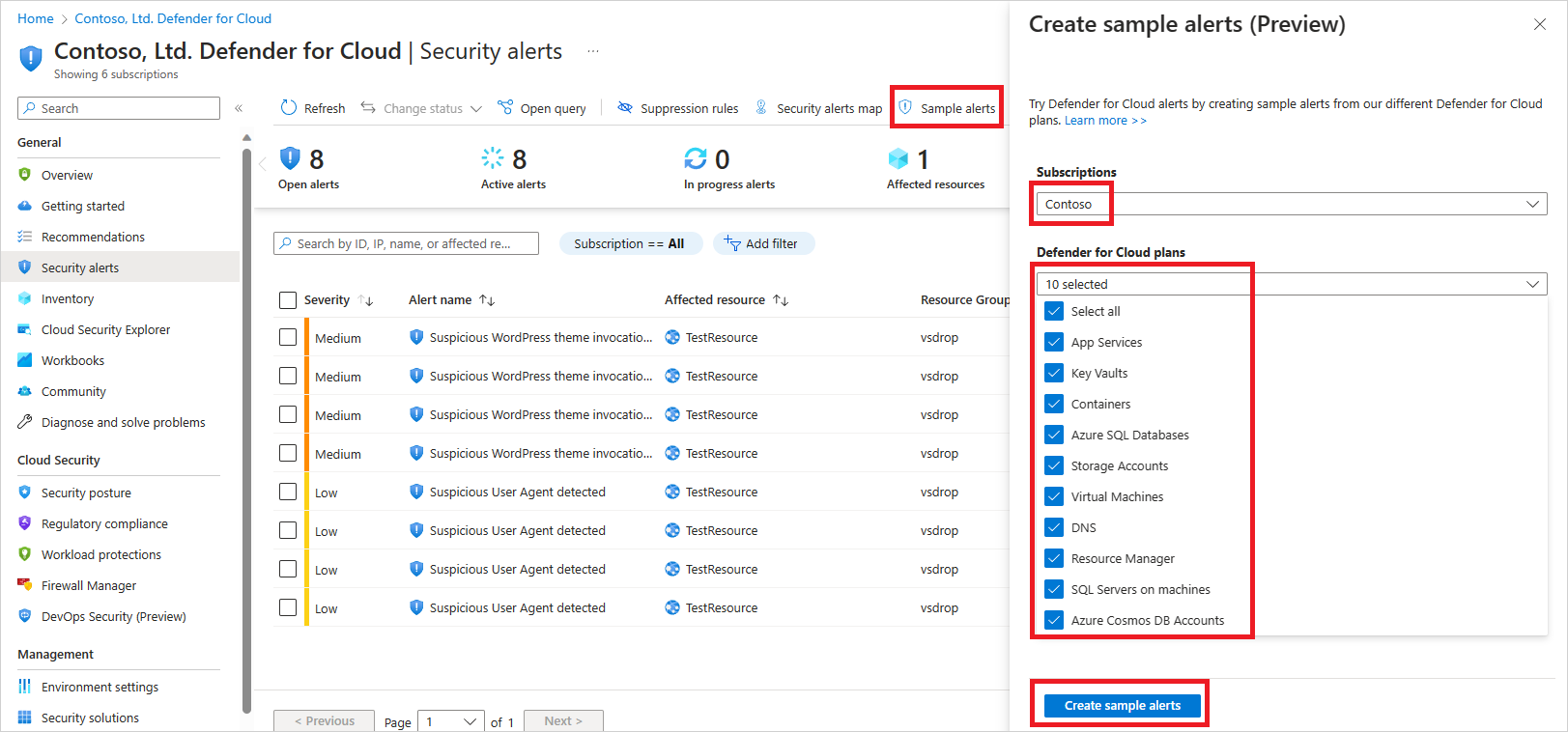

身為具有 [訂用帳戶參與者] 角色的使用者,請從安全性警示頁面上的工具列中選取 [範例警示]。

選取訂用帳戶。

選取您想要查看警示的相關 Microsoft Defender 方案。

選取 [建立範例警示]。

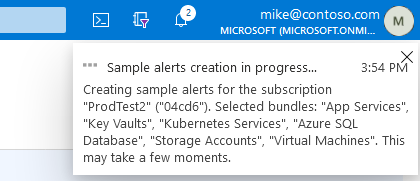

通知會出現,讓您知道正在建立範例警示:

幾分鐘後,警示會出現在 [安全性警示] 頁面中, 也會出現在您已設定接收適用於雲端的 Microsoft Defender 安全性警示 (連線的 SIEM、電子郵件通知等等) 的任何位置。

提示

警示適用於模擬資源。

在 Azure VM (Windows) 上模擬警示

在您的電腦上安裝適用於端點的 Microsoft Defender 代理程式之後,作為適用於伺服器的 Defender 整合的一部分,請從您想要成為警示受攻擊資源的機器,遵循下列步驟:

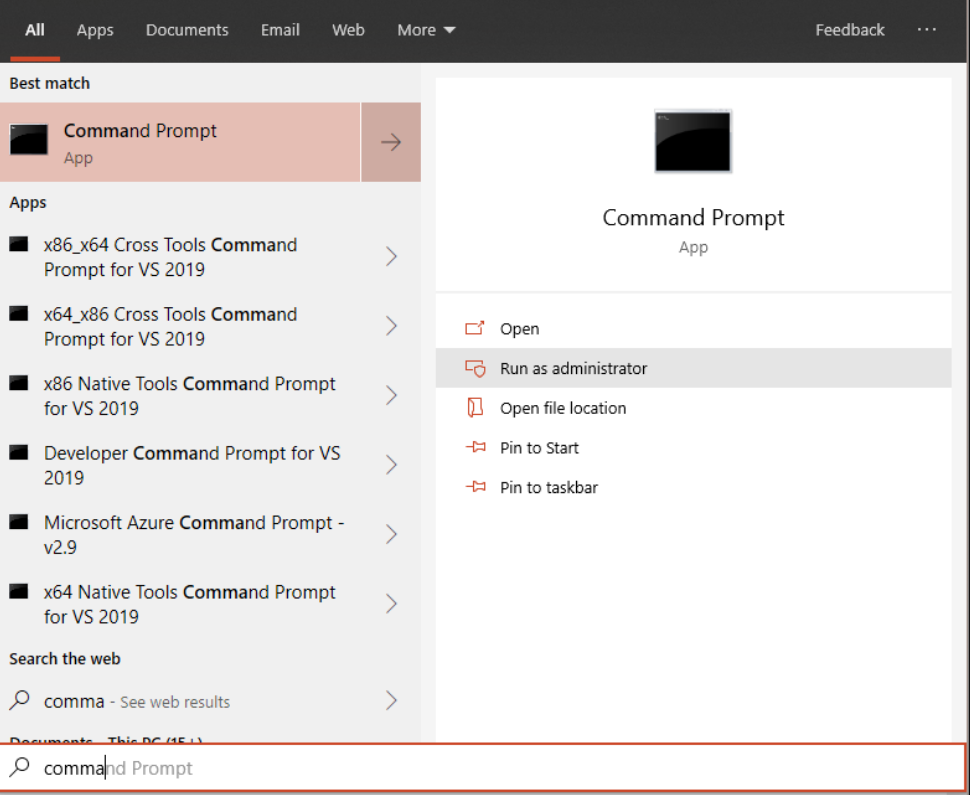

在裝置上開啟提升權限的命令列提示,然後執行指令碼:

移至 [開始] 並輸入

cmd。以滑鼠右鍵選取 [命令提示字元],然後選取 [以系統管理員身分執行]

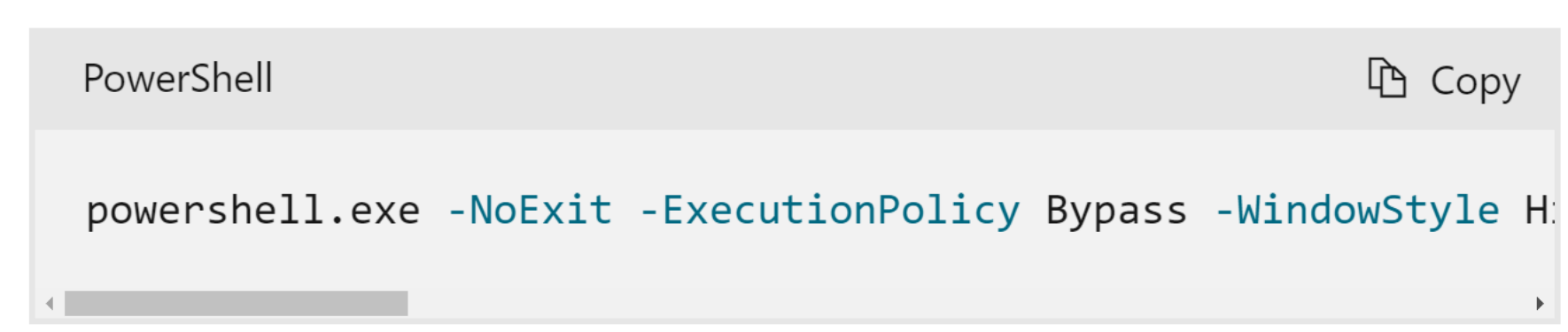

在提示中,複製並執行下列命令:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'命令提示字元視窗會自動關閉。 如果成功,新的警示應該會在 10 分鐘內出現在適用於雲端的 Defender 警示刀鋒視窗中。

PowerShell 方塊中的訊息列應該會與此處呈現的方式類似:

或者,您也可以使用 EICAR 測試字串來執行此測試:建立文字檔、貼上 EICAR 行,並將檔案儲存為可執行檔到電腦的本機磁碟機。

注意

檢閱 Windows 的測試警示時,請確定您的適用於端點的 Defender 已啟用即時保護。 了解如何驗證此設定。

在 Azure VM (Linux) 上模擬警示

在您的電腦上安裝適用於端點的 Microsoft Defender 代理程式之後,作為適用於伺服器的 Defender 整合的一部分,請從您想要成為警示受攻擊資源的機器,遵循下列步驟:

開啟終端機視窗,複製並執行下列命令:

curl -O https://secure.eicar.org/eicar.com.txt命令提示字元視窗會自動關閉。 如果成功,新的警示應該會在 10 分鐘內出現在適用於雲端的 Defender 警示刀鋒視窗中。

注意

檢閱 Linux 的測試警示時,請確定您的適用於端點的 Defender 已啟用即時保護。 了解如何驗證此設定。

模擬 Kubernetes 上的警示

適用於容器的 Defender 可為您的叢集和基礎叢集節點提供安全性警示。 適用於容器的 Defender 會藉由監視控制平面 (API 伺服器) 和容器化工作負載來達成此目的。

您可以根據警示的前置詞,判斷警示是否與控制平面或容器化工作負載有關。 控制平面安全性警示的前置詞為 K8S_,而叢集中執行階段工作負載的安全性警示,其前置詞為 K8S.NODE_。

您可以使用下列步驟,針對控制平面和工作負載警示模擬警示。

模擬控制平面警示 (K8S_ prefix)

先決條件

- 確定已啟用適用於容器的 Defender 方案。

- 僅限 Arc - 確保已安裝 Defender 感應器。

- 僅限 EKS 或 GKE - 確定已啟用預設稽核記錄收集自動佈建選項。

若要模擬 Kubernetes 控制平面安全性警示:

從叢集執行下列命令:

kubectl get pods --namespace=asc-alerttest-662jfi039n您會得到下列回應:

No resource found。等候 30 分鐘。

在 Azure 入口網站中,瀏覽至適用於雲端的 Defender 安全性警示頁面。

在相關的 Kubernetes 叢集上,找出下列警示

Microsoft Defender for Cloud test alert for K8S (not a threat)

模擬工作負載警示 (K8S.NODE_ prefix)

先決條件

- 確定已啟用適用於容器的 Defender 方案。

- 確保已安裝 Defender 感應器。

若要模擬 Kubernetes 工作負載安全性警示:

建立 Pod 以對其執行測試命令。 此 Pod 可以是叢集中的任何現有 Pod,或是新的 Pod。 您可以使用此範例 yaml 設定來建立:

apiVersion: v1 kind: Pod metadata: name: mdc-test spec: containers: - name: mdc-test image: ubuntu:18.04 command: ["/bin/sh"] args: ["-c", "while true; do echo sleeping; sleep 3600;done"]若要建立 Pod,請執行:

kubectl apply -f <path_to_the_yaml_file>從叢集執行下列命令:

kubectl exec -it mdc-test -- bash將可執行檔複製到個別的位置,並使用下列命令

cp /bin/echo ./asc_alerttest_662jfi039n將其重新命名為./asc_alerttest_662jfi039n。執行

./asc_alerttest_662jfi039n testing eicar pipe檔案。等候 10 分鐘。

在 Azure 入口網站中,瀏覽至適用於雲端的 Defender 安全性警示頁面。

在相關的 AKS 叢集上,找出下列警示

Microsoft Defender for Cloud test alert (not a threat)。

您也可以深入了解如何使用適用於容器的 Microsoft Defender保護 Kubernetes 節點和叢集。

模擬 App Service 的警示

您可以模擬在 App Service 上執行的資源的警示。

建立新的網站,並等候 24 小時,以向適用於雲端的 Defender 註冊,或使用現有的網站。

建立網站之後,請使用下列 URL 加以存取:

警示會在大約 1-2 小時內產生。

模擬儲存體 ATP 的警示 (進階威脅防護)

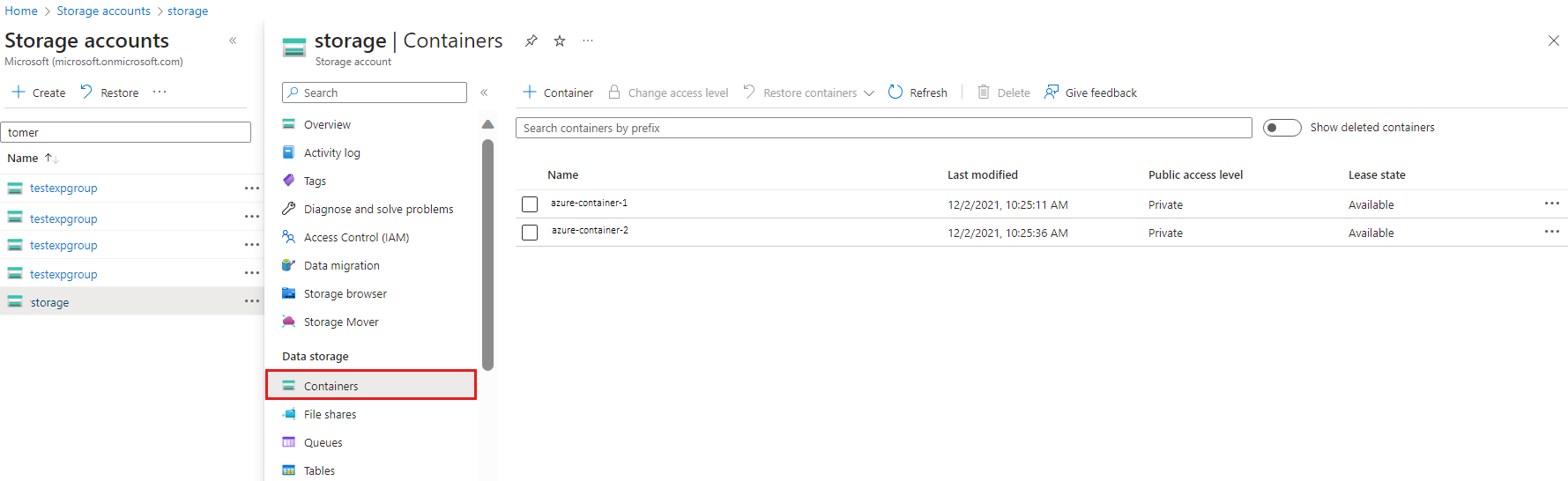

瀏覽至已啟用適用於儲存體的 Azure Defender 的儲存體帳戶。

選取提要欄位中的 [容器] 索引標籤。

瀏覽至現有容器或建立新的容器。

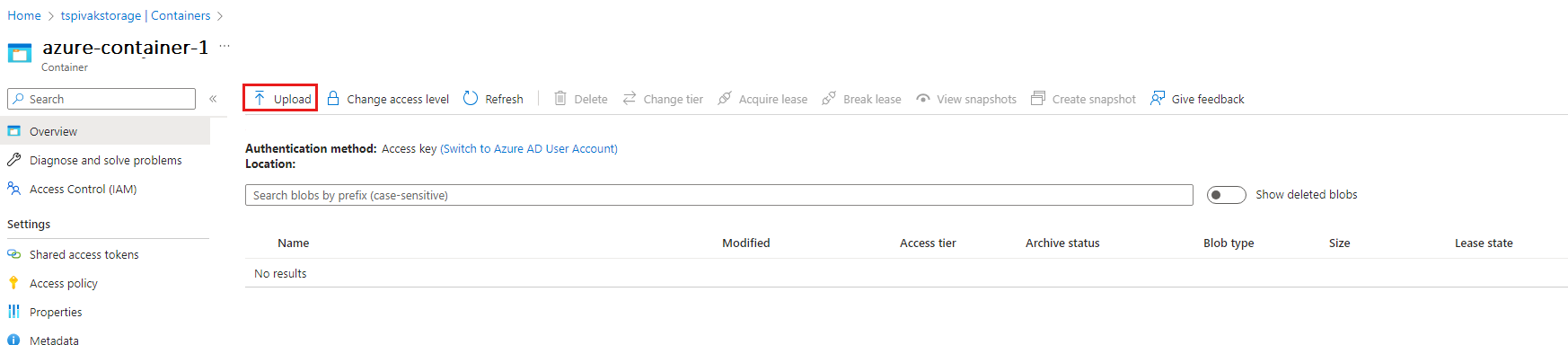

將檔案上傳至該容器。 避免上傳可能包含敏感性資料的任何檔案。

以滑鼠右鍵選取上傳的檔案,然後選取 [產生 SAS]。

選取 [產生 SAS 權杖和 URL] 按鈕 (不需要變更任何選項)。

複製所產生的 SAS URL。

開啟 Tor 瀏覽器,您可以從這裡下載。

在 Tor 瀏覽器中,瀏覽至 SAS URL。 您現在應該會看到上傳的檔案,並且可加以下載。

測試 AppServices 警示

若要模擬應用程式服務 EICAR 警示:

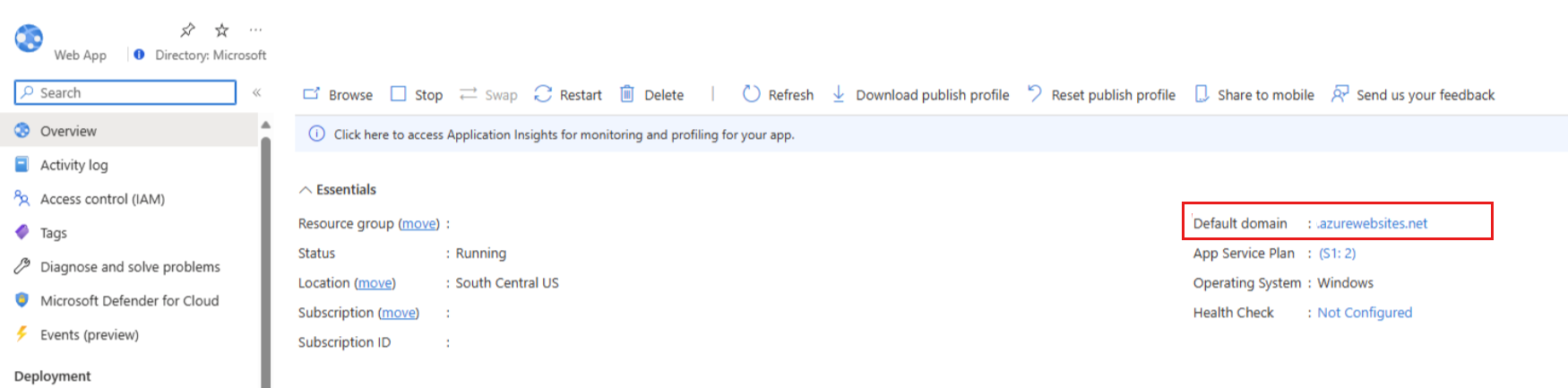

- 移至 App Service 網站的 Azure 入口網站刀鋒視窗,或使用與此網站相關聯的自訂 DNS 項目,以尋找網站的 HTTP 端點。 (Azure App Service 網站的預設 URL 端點具有尾碼

https://XXXXXXX.azurewebsites.net)。 網站應該是現有的網站,而不是警示模擬之前建立的網站。 - 瀏覽至網站 URL 並新增下列固定尾碼:

/This_Will_Generate_ASC_Alert。 URL 看起來應該像這樣:https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert。 產生警示可能需要一些時間 (~1.5 小時)。

驗證 Azure Key Vault 威脅偵測

- 如果您尚未建立 Key Vault,請務必建立一個。

- 完成建立 Key Vault 和袐密之後,請移至具有網際網路存取權的 VM 並下載 TOR 瀏覽器。

- 在您的 VM 上安裝 TOR 瀏覽器。

- 安裝完成後,請開啟一般瀏覽器,登入 Azure 入口網站,並存取 Key Vault 頁面。 選取反白顯示的 URL 並複製位址。

- 開啟 TOR 並貼上此 URL (您必須再次驗證才能存取 Azure 入口網站)。

- 完成存取之後,您也可以選取左側窗格中的 [袐密] 選項。

- 在 TOR 瀏覽器中,從 Azure 入口網站登出並關閉瀏覽器。

- 經過一段時間之後,適用於 Key Vault 的 Defender 將會觸發警示,其中包含此可疑活動的詳細資訊。

下一步

本文介紹警示驗證程序。 現在,您已熟悉此驗證,請探索下列文章:

- 在適用於雲端的 Microsoft Defender 中驗證 Azure Key Vault 威脅偵測

- 管理與回應適用於雲端的 Microsoft Defender 中的安全性警示:了解如何管理警示與回應適用於雲端的 Defender 中的安全性事件。

- 了解適用於雲端的 Microsoft Defender 中的安全性警示