使用 Microsoft Sentinel 劇本來停止可能遭入侵的使用者

本文說明如何使用劇本和自動化規則將事件回應自動化並補救安全性威脅的範例案例。 自動化規則可協助您將 Microsoft Sentinel 的事件分級,也可用來執行劇本以回應事件或警示。 如需詳細資訊,請參閱 Microsoft Sentinel 中的自動化:安全性協調流程、自動化和回應 (SOAR)。

本文所述的範例案例說明如何在建立事件時,使用自動化規則和劇本來停止可能遭入侵的使用者。

注意

由於劇本會使用 Azure Logic Apps,因此可能會產生額外費用。 請造訪 Azure Logic Apps 價格分頁以取得詳細資料。

重要

Microsoft Sentinel 現已在 Microsoft Defender 入口網站中 Microsoft 統一的安全性作業平台中正式推出。 如需詳細資訊,請參閱 Microsoft Defender 入口網站中的 Microsoft Sentinel。

必要條件

使用 Azure Logic Apps 在 Microsoft Sentinel 中建立及執行劇本需要下列角色。

| 角色 | 描述 |

|---|---|

| 負責人 | 可讓您授與資源群組中劇本的存取權。 |

| Microsoft Sentinel 參與者 | 可讓您將劇本附加至分析或自動化規則。 |

| Microsoft Sentinel 回應程式 | 可讓您存取事件,以便手動執行劇本,但不允許執行劇本。 |

| Microsoft Sentinel 劇本操作員 | 可讓您手動執行劇本。 |

| Microsoft Sentinel 自動化參與者 | 允許自動化規則執行劇本。 此角色不會用於任何其他用途。 |

下表根據您選取取用或標準邏輯應用程式來建立劇本,說明必要的角色:

| 邏輯應用程式 | Azure 角色 | 描述 |

|---|---|---|

| 耗用 | 邏輯應用程式參與者 | 編輯和管理邏輯應用程式。 執行劇本。 不允許您將存取權授與劇本。 |

| 耗用 | 邏輯應用程式操作員 | 讀取、啟用和停用邏輯應用程式。 不允許編輯或更新邏輯應用程式。 |

| 標準 | Logic Apps 標準運算元 | 在邏輯應用程式中啟用、重新提交和停用工作流程。 |

| 標準 | Logic Apps 標準開發人員 | 建立和編輯邏輯應用程式。 |

| 標準 | Logic Apps 標準參與者 | 管理邏輯應用程式的所有層面。 |

[自動化] 頁面上的 [作用中劇本] 索引卷標會顯示任何所選訂用帳戶中可用的所有作用中劇本。 根據預設,劇本只能在其所屬的訂用帳戶內使用,除非您特別將 Microsoft Sentinel 權限授與劇本的資源群組。

要對事件執行劇本所需的額外權限

Microsoft Sentinel 會使用服務帳戶對事件執行劇本,以增加安全性,並啟用自動化規則 API 以支援 CI/CD 使用案例。 此服務帳戶會用於事件觸發的劇本,或在您對特定事件手動執行劇本時使用。

除了您自己的角色和權限外,此 Microsoft Sentinel 服務帳戶還必須以 Microsoft Sentinel 自動化參與者角色的形式,擁有劇本所在資源群組的一組自有權限。 Microsoft Sentinel 具有此角色之後,便能以手動方式或透過自動化規則在相關的資源群組中執行任何劇本。

若要向 Microsoft Sentinel 授與所需的權限,您必須擁有擁有者或使用者存取系統管理員角色。 若要執行劇本,您還需要有要執行的劇本所在資源群組的邏輯應用程式參與者角色。

停止可能遭入侵的使用者

SOC 小組想要確保可能遭入侵的用戶無法在網路中移動並竊取資訊。 建議您針對用於偵測使用者遭入侵的規則產生的事件建立自動、多方面的回應,以處理此種情況。

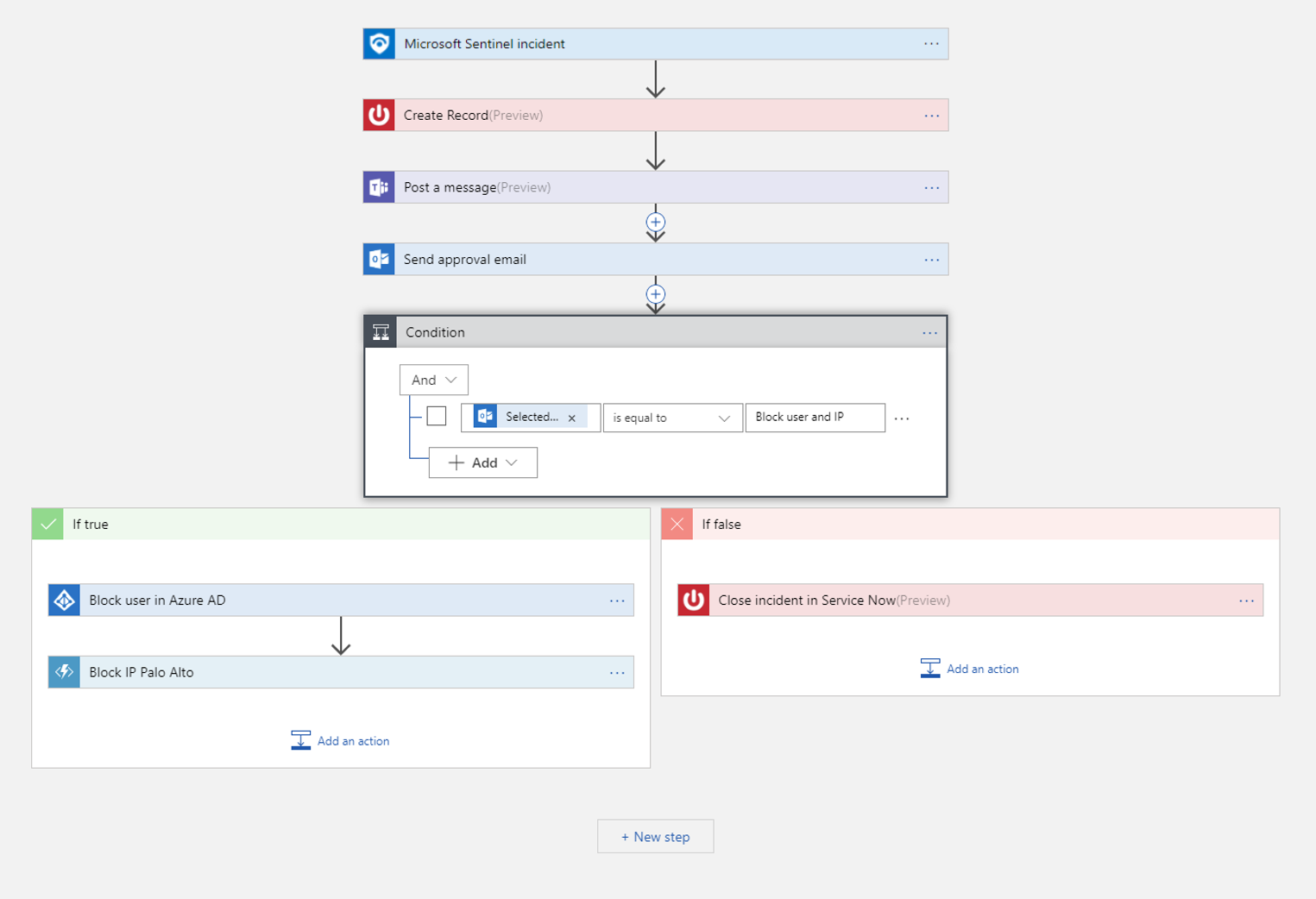

將自動化規則和劇本設定為使用下列流程:

系統會為可能遭入侵的使用者建立事件,並觸發自動化規則來呼叫您的劇本。

劇本會在 IT 票證系統 (例如 ServiceNow) 中開啟票證。

劇本也會在 Microsoft Teams 或 Slack 中將訊息傳送至您的安全性作業頻道,以確保您的安全性分析師知道該事件。

劇本也會將事件中的所有資訊傳送給資深網路管理員和安全性系統管理員。電子郵件訊息包含 [封鎖] 和 [忽略] 使用者選項按鈕。

劇本會等候系統管理員收到回應,然後繼續進行其後續步驟。

如果系統管理員選擇 [封鎖],劇本會將命令傳送至 Microsoft Entra ID 以停用使用者,另一個命令則傳送至防火牆以封鎖 IP 位址。

如果系統管理員選擇 [忽略],則劇本會關閉 Microsoft Sentinel 中的事件,以及 ServiceNow 中的票證。

下列螢幕擷取畫面顯示您要在建立此範例劇本時要新增的動作和條件: