從 CSV 或 JSON 檔案將指標大量新增至 Microsoft Sentinel 威脅情報

在此操作指南中,您會從 CSV 或 JSON 檔案將指標新增至 Microsoft Sentinel 威脅情報。 在調查進行期間,電子郵件和其他非正式通道之間仍會發生許多威脅情報的共享。 直接將指標匯入 Microsoft Sentinel 威脅情報的能力可讓您針對新興的威脅快速地與小組交流,並將威脅用於其他分析功能,例如產生安全性警示、事件和自動化回應。

重要

這項功能目前為「預覽」狀態。 請參閱 Microsoft Azure Preview 補充使用規定,了解適用於搶鮮版 (Beta)、預覽版或尚未正式發行 Azure 功能的其他法律條款。

Microsoft Sentinel 現已在 Microsoft Defender 入口網站中 Microsoft 統一的安全性作業平台中正式推出。 如需詳細資訊,請參閱 Microsoft Defender 入口網站中的 Microsoft Sentinel。

必要條件

- 您必須擁有 Microsoft Sentinel 工作區的讀取和寫入權限,才能儲存威脅指標。

選取指標的匯入範本

使用特製的 CSV 或 JSON 檔案,將多個指標新增至威脅情報。 下載檔案範本以熟悉欄位,並了解這些欄位如何對應至您擁有的資料。 檢閱每個範本類型的必要欄位,以便在匯入之前驗證您的資料。

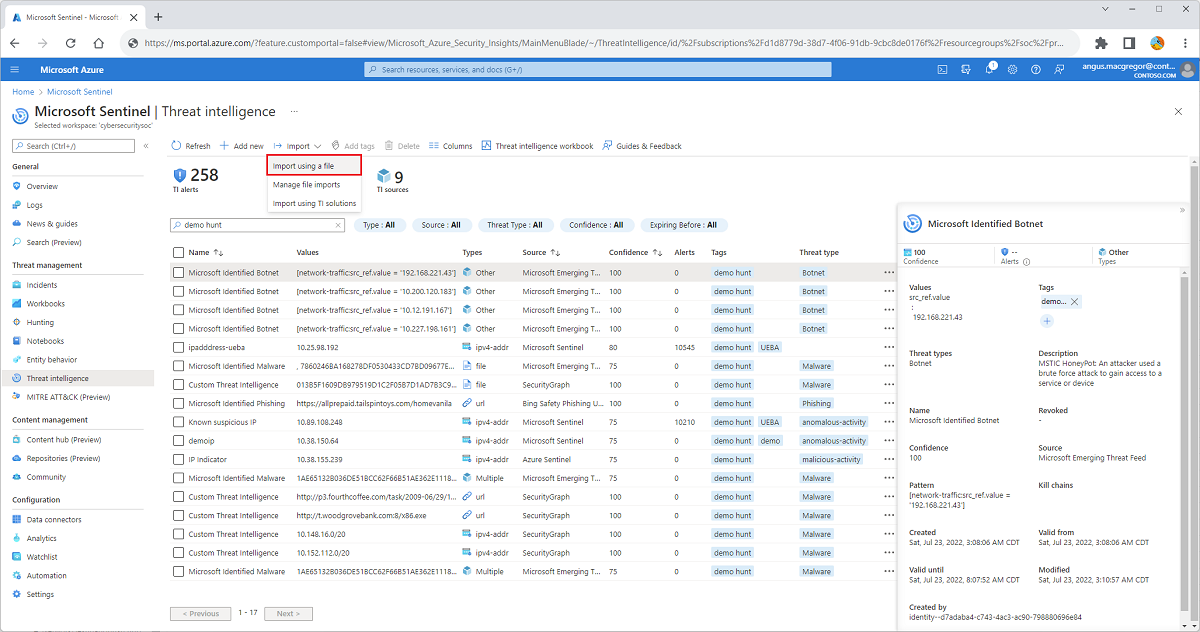

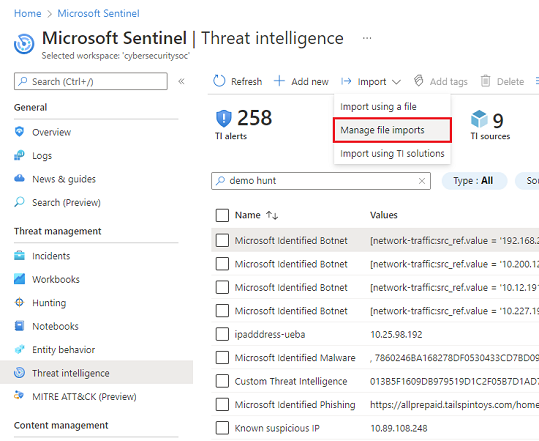

針對 Azure 入口網站中的 Microsoft Sentinel,於 [威脅管理] 底下,選取 [威脅情報]。

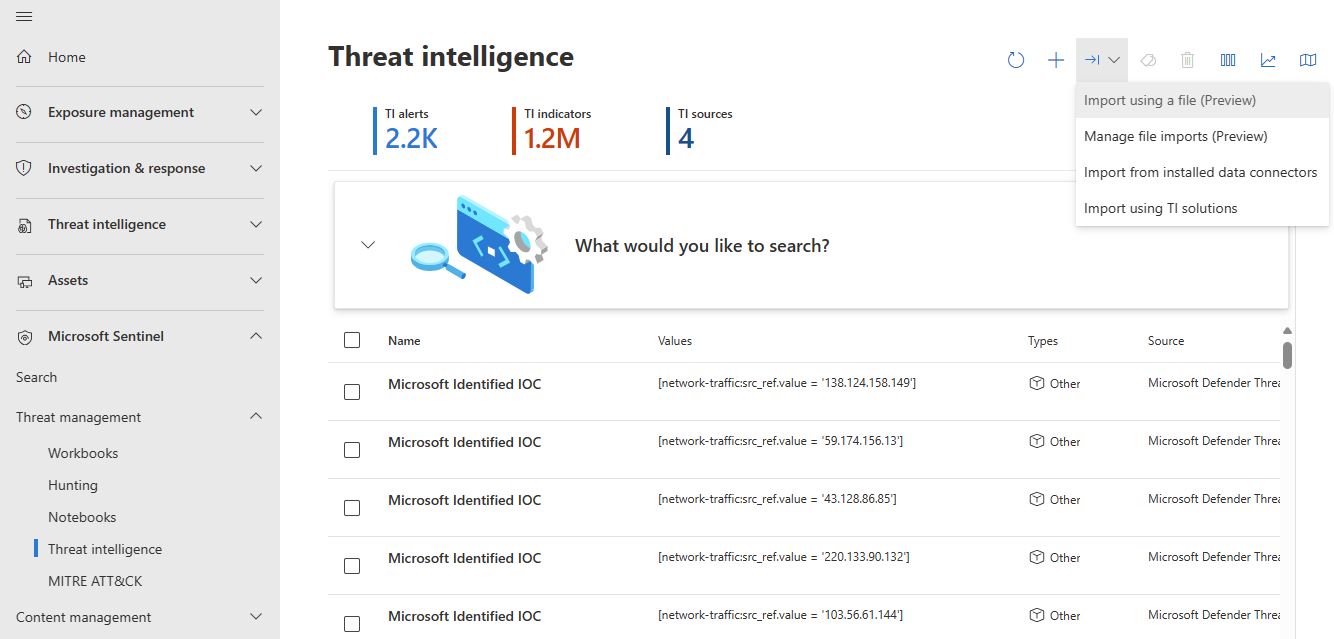

針對 Defender 入口網站中的 Microsoft Sentinel,選取 [Microsoft Sentinel]>[威脅管理]>[威脅情報]。選取 [匯入] > [使用檔案匯入]。

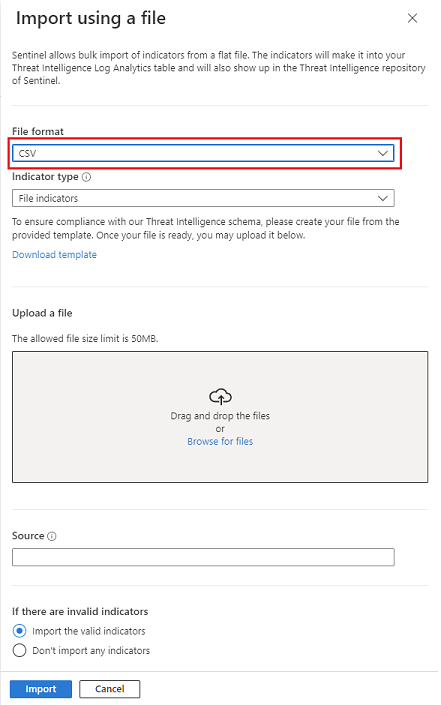

從 [檔案格式] 下拉式功能表中選擇 [CSV] 或 [JSON]。

選擇大量上傳範本之後,請選取 [下載範本] 連結。

請考慮依來源將您的指標分組,因為每個檔案上傳時都會需要。

該範本提供了建立單一有效指標所需的所有欄位,包括必要的欄位和驗證參數。 複寫該結構,以便在一個檔案中填入其他指標。 如需範本的詳細資訊,請參閱了解匯入範本。

上傳指標檔案

從範本預設值變更檔案名稱,但請將副檔名保留為 .csv 或 .json。 您建立唯一的檔案名稱時,從 [管理檔案] 窗格會比較容易監視匯入的項目。

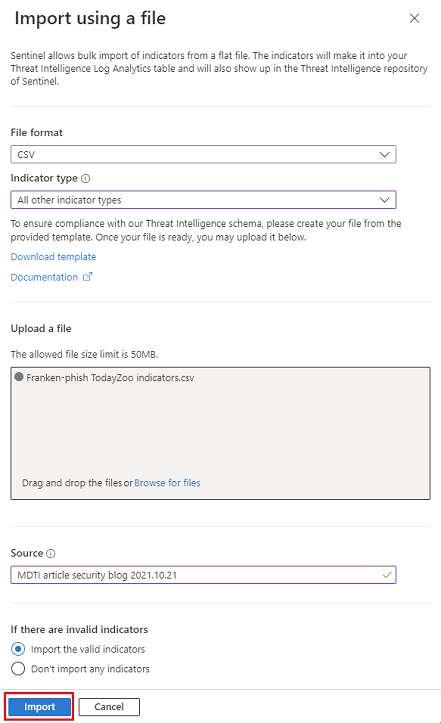

將您的指標檔案拖曳至 [上傳檔案] 區段,或使用連結瀏覽檔案。

在 [來源] 文字方塊中輸入指標的來源。 此值會為該檔案包含的全部指標加上戳記。 將此屬性視為 [

SourceSystem] 欄位。 來源也會顯示在 [管理檔案匯入] 窗格中。 如需詳細資訊,請參閱使用威脅指標。選擇您希望 Microsoft Sentinel 如何處理不正確的指標項目,方法是在 [使用檔案匯入] 窗格底部選取其中一個選項按鈕。

- 請只匯入有效的指標,並擱置檔案中任何不正確指標。

- 如果檔案中的單一指標無效,請勿匯入任何指標。

選取 [匯入] 按鈕。

管理檔案匯入

監視您的匯入,並檢視部分匯入或匯入失敗的錯誤報告。

選取 [匯入] > [管理檔案匯入]。

檢閱匯入檔案的狀態,以及不正確指標項目的數量。 處理檔案之後,就會更新有效的指標計數。 等候匯入完成,以取得有效指標的更新計數。

![[管理檔案匯入] 窗格的螢幕擷取畫面,其中包含範例擷取資料。資料行會顯示依具有各種來源的匯入數字排序。](media/indicators-bulk-file-import/manage-file-imports-pane.png)

選取來源、指標檔案名稱、匯入數目、每個檔案中的指標總數,或建立日期,以此來檢視和排序匯入。

選取錯誤檔案的預覽,或下載包含了不正確指標相關錯誤的錯誤檔案。

Microsoft Sentinel 會維護檔案匯入的狀態 30 天。 實際檔案和相關聯的錯誤檔案會在系統中受到 24 小時的維護。 24 小時後,該檔案和錯誤檔案會被刪除,而任何內嵌的指標會繼續在 [威脅情報] 中顯示。

了解匯入範本

檢閱每個範本,確保已成功匯入您的指標。 務必參考範本檔案中的指示,並遵循補充指引。

CSV 範本結構

當您選取 [CSV] 時,從 [指標類型] 下拉式功能表中選擇 [檔案指標] 或 [所有其他指標類型] 選項。

CSV 範本需要多個資料行來容納檔案指標類型,因為檔案指標可以具有多個雜湊類型,例如 MD5 和 SHA256 等等。 所有其他指標類型 (例如 IP 位址) 只需要可觀察的類型和可觀察的值。

CSV 「所有其他指標類型」範本的資料行標題包含了

threatTypes、單一或多個tags、confidence和tlpLevel等欄位。 流量燈通訊協定 (TLP) 是一項敏感度指定,可協助決定威脅情報的共享。只需要

validFrom、observableType和observableValue欄位。從範本中完全刪除第一個資料列,以便在上傳之前移除註解。

請記住,CSV 檔案匯入的檔案大小上限為 50MB。

以下是使用 CSV 範本的 domain-name 指標範例。

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

JSON 範本結構

所有指標類型只會有一個 JSON 範本。 JSON 範本是以 STIX 2.1 格式為基礎。

pattern元素支援:檔案、ipv4-addr、ipv6-addr、domain-name、url、user-account、email-addr 和 windows-registry-key 等指標類型。在上傳之前移除範本註解。

在陣列中的最後一個指標後方使用「

}」而非逗號。請記住,JSON 檔案匯入的檔案大小上限為 250MB。

以下是使用 JSON 範本的 ipv4-addr 指標範例。

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

}

]

相關內容

本文說明如何匯入在一般檔案中收集的指標,以便手動充實威脅情報。 請查看這些連結,以了解指標如何有助於 Microsoft Sentinel 中的其他分析。

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: