保護 Microsoft Sentinel 中的 MSSP 智慧財產權

本文說明管理安全性服務提供者 (MSSP) 可用來保護他們在 Microsoft Sentinel 中開發的智慧財產權的方法,例如 Microsoft Sentinel 分析規則、搜捕查詢、劇本和活頁簿。

您選擇的方法取決於各個客戶購買 Azure 的方式:是由您擔任雲端解決方案提供者 (CSP),還是客戶擁有 Enterprise 合約 (EA)/隨用隨付 (PAYG) 帳戶。 下列各節將分別描述這些方法。

雲端解決方案提供者 (CSP)

如果您要作為雲端解決方案提供者 (CSP) 來轉售 Azure,您要管理客戶的 Azure 訂用帳戶。 使用系統管理員代表 (AOBO) 時,根據預設,MSSP 租用戶的管理員代理人群組中的使用者會得到客戶 Azure 訂用帳戶的擁有者存取權,而客戶則沒有存取權。

如果 MSSP 租用戶中其他的使用者 (管理員代理人群組以外) 需要存取客戶環境,則建議使用 Azure Lighthouse。 Azure Lighthouse 可讓您利用一個內建角色,將特定範圍 (例如資源群組或訂用帳戶) 的存取權授與使用者或群組。

如果您需要向客戶提供 Azure 環境的存取權,建議您在資源群組層級上授與存取權,而非整個訂用帳戶,這樣才能視需要顯示/隱藏部分環境。

例如:

您可以授與客戶其應用程式所在之資源群組的存取權,同時將 Microsoft Sentinel 工作區保留在客戶無權存取的不同資源群組中。

這個方法可讓客戶檢視所選取的活頁簿和劇本,也就是可以放到自己資源群組中的不同資源。

即使授予資源群組層級的存取權,客戶就算沒有 Microsoft Sentinel 的存取權,還是可以存取他們有權存取之資源的記錄資料,例如來自 VM 的記錄。 如需詳細資訊,請參閱利用資源管理 Microsoft Sentinel 資料的存取權。

提示

如果您需要為客戶提供整個訂用帳戶的存取權,建議您檢閱 Enterprise 合約 (EA) /隨用隨付 (PAYG) 中的指導。

Microsoft Sentinel CSP 架構範例

下圖說明上一節所述的權限在向 CSP 客戶提供存取權時如何運作:

在此圖中:

獲授予 CSP 訂用帳戶擁有者存取權的使用者,是 MSSP Microsoft Entra 租用戶管理員代理人群組中的使用者。

MSSP 中的其他群組可透過 Azure Lighthouse 存取客戶的環境。

客戶對 Azure 資源的存取權由 Azure RBAC 於資源群組層級進行管理。

這麼做可讓 MSSP 視需要隱藏 Microsoft Sentinel 的元件,例如分析規則和搜捕查詢。

如需詳細資訊,另請參閱 Azure Lighthouse 文件。

Enterprise 合約 (EA)/隨用隨付 (PAYG)

如果您的客戶直接從 Microsoft 購買,則該客戶擁有 Azure 環境的完整存取權,而且您無法隱藏客戶 Azure 訂用帳戶中的任何項目。

請根據您需要保護的資源類型,改為保護您在 Microsoft Sentinel 中開發的智慧財產:

分析規則和搜捕查詢

分析規則和搜捕查詢都包含在 Microsoft Sentinel 內,因此無法與 Microsoft Sentinel 工作區分開。

即使使用者只有 Microsoft Sentinel 讀者權限,他們依然可以檢視查詢。 在此情況下,建議您在自己的 MSSP 租用戶中裝載您的分析規則和搜捕查詢,而不藥用客戶的租用戶。

若要這麼做,您需要一個在自己的租用戶中且已啟用 Microsoft Sentinel 的工作區,而且必須透過 Azure Lighthouse 查看客戶工作區。

若要在參考客戶租用戶中資料的 MSSP 租用戶中建立分析規則或搜捕查詢,您必須使用 workspace 語句,如下所示:

workspace('<customer-workspace>').SecurityEvent

| where EventID == ‘4625’

將 workspace 陳述式新增至分析規則時,請考慮下列事項:

客戶工作區中沒有警示。 以此方式建立的規則不會在客戶工作區中建立警示或事件。 警示和事件都只存在於 MSSP 工作區中。

為每個客戶建立不同的警示。 使用此方法時,我們也建議您針對每個客戶和每次偵測使用不同的警示規則,因為工作區陳述式在各個案例中都會有所不同。

您可以將客戶名稱新增至警示規則名稱,以便輕鬆識別觸發警示的客戶。 不同的警示可能會產生大量的規則,建議您使用指令碼或以 Microsoft Sentinel 作為程式碼來管理。

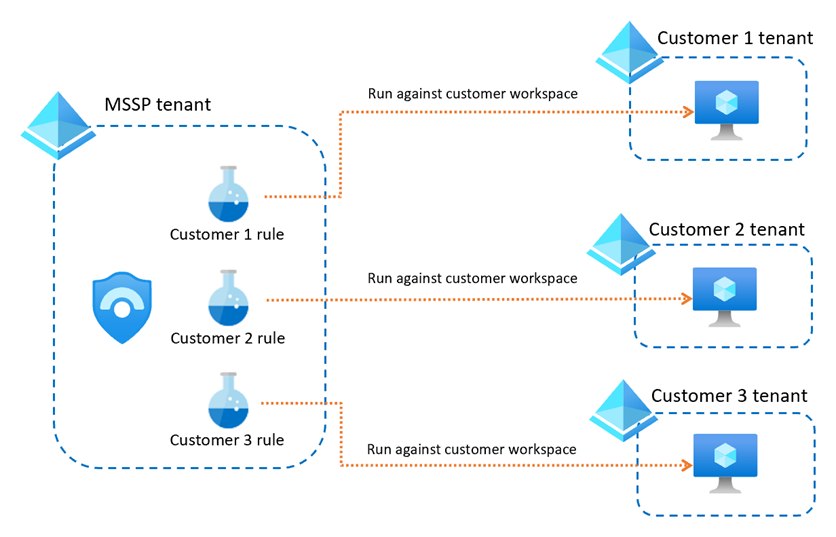

例如:

為每個客戶建立不同的 MSSP 工作區。 為每個客戶和每次偵測建立不同的規則,可能會導致您達到工作區分析規則數目上限 (512)。 如果您有許多客戶且預計會達到此限制,建議您為每個客戶建立個別的 MSSP 工作區。

例如:

活頁簿

如果您已開發了一個 Microsoft Sentinel 活頁簿,而且不想讓您的客戶複製,請在 MSSP 租用戶中裝載該活頁簿。 請確定您可以透過 Azure Lighthouse 來存取客戶工作區,然後,請務必要修改活頁簿以使用這些客戶工作區。

例如:

如需詳細資訊,請參閱跨工作區活頁簿。

如果您想讓客戶檢視活頁簿視覺效果,同時繼續將程式碼保密,建議您將活頁簿匯出至 Power BI。

將活頁簿匯出至 Power BI:

- 讓活頁簿視覺效果更容易共用。 您可以將 Power BI 儀表板的連結傳送給客戶,讓他們無須 Azure 存取權限就能在其中檢視報告資料。

- 啟用排程。 設定 Power BI 以定期傳送包含當下儀表板快照的電子郵件。

如需詳細資訊,請參閱將 Azure 監視器記錄資料匯入 Power BI。

劇本

您可以根據觸發劇本之分析規則所建立的位置,使用下列方式來保護劇本:

在 MSSP 工作區中建立的分析規則。 請務必要在 MSSP 租用戶中建立劇本,並確定您從 MSSP 工作區取得了所有的事件和警示資料。 每當您在工作區中建立新規則時,您都可以附加劇本。

例如:

在客戶工作區中建立的分析規則。 使用 Azure Lighthouse 將分析規則從客戶的工作區連結至 MSSP 工作區中裝載的劇本。 在此情況下,劇本會從客戶工作區取得警示與事件資料和任何其他的客戶資訊。

例如:

在這兩種情況下,如果劇本需要存取客戶的 Azure 環境,請使用可透過 Lighthouse 進行存取的使用者或服務主體。

不過,如果劇本需要存取客戶租用戶中的非 Azure 資源,例如 Microsoft Entra ID、Office 365 或 Microsoft Defender 全面偵測回應,您必須在客戶租用戶中建立具有適當權限的服務主體,然後在劇本中新增該身分識別。

注意

如果您要搭配劇本使用自動化規則,那麼您必須在劇本所在的資源群組上設定自動化規則的權限。 如需詳細資訊,請參閱自動化規則的劇本執行權限。

下一步

如需詳細資訊,請參閱