Microsoft Sentinel 的新功能

本文列出 Microsoft Sentinel 新增的最新功能,以及提供 Microsoft Sentinel 增強使用者體驗的相關服務新功能。

列出的功能在過去三個月內發行。 如需舊版功能的相關資訊,請參閱我們的技術社群部落格。

複製以下 URL 並在您的摘要讀取程式中貼上,以在此頁面更新時接收通知:https://aka.ms/sentinel/rss

注意

如需美國政府雲端中功能可用性的相關資訊,請參閱美國政府客戶的雲端功能可用性中的 Microsoft Sentinel 資料表。

2024 年 6 月

無程式碼連接器平台現已正式發行

無程式碼連接器平台 (CCP) 現已正式發行 (GA)。 查看公告部落格文章。

如需 CCP 增強功能和功能的詳細資訊,請參閱建立 Microsoft Sentinel 的無程式碼連接器。

可用的進階威脅指標搜尋功能

威脅情報搜尋和篩選功能已增強,且現在在 Microsoft Sentinel 和 Microsoft Defender 入口網站中提供同位體驗。 搜尋最多支援 10 個條件,且每個條件最多包含 3 個次子句。

如需詳細資訊,請參閱檢視和管理威脅指標中更新的螢幕擷取畫面。

2024 年 5 月

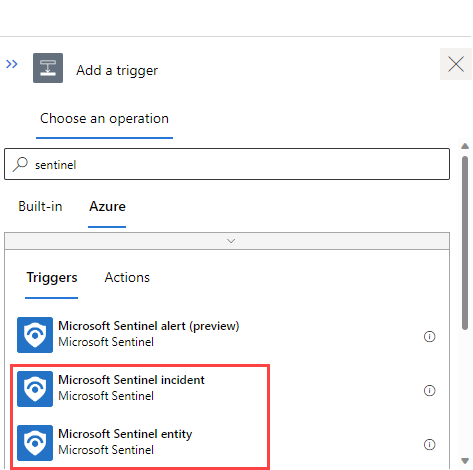

劇本中的事件和實體觸發程序現已正式發行 (GA)

GA 現在支援劇本中使用事件和實體觸發程序的能力。

如需詳細資訊,請參閱建立劇本。

使用 SOC 最佳化,將您安全性作業最佳化 (預覽)

Microsoft Sentinel 現在提供 SOC 最佳化,這是具有高精準性的可行建議,協助您找出可降低成本的區域、不影響 SOC 需求或涵蓋範圍,或您可以在發現有遺漏的區域中新增安全性控制項和資料。

使用 SOC 最佳化建議可協助您封閉涵蓋範圍缺口以防範特定威脅,並針對未提供安全性價值的資料緊縮您的擷取率。 SOC 最佳化可協助您最佳化 Microsoft Sentinel 工作區,而不需要您的 SOC 團隊花時間進行手動分析和研究。

如果工作區已在整合安全性作業平台上線,則 SOC 最佳化也可在 Microsoft Defender 入口網站中使用。

如需詳細資訊,請參閱

2024 年 4 月

- Microsoft Defender 入口網站中的整合安全性作業平台 (預覽)

- Microsoft Sentinel 現在已在 Azure China 21Vianet 正式發行 (GA)

- 兩個異常狀況偵測已中止

- Microsoft Sentinel 現已在義大利北部地區提供

Microsoft Defender 入口網站中的整合安全性作業平台 (預覽)

Microsoft Defender 入口網站中的整合安全性作業平台現已可供使用。 此版本彙集了 Microsoft Sentinel、Microsoft Defender XDR 和 Microsoft Defender 中的 Microsoft Copilot 完整功能。 如需詳細資訊,請參閱以下資源:

- 部落格公告:具有 Microsoft Sentinel 和 Microsoft Defender XDR 的整合安全性作業平台

- Microsoft Defender 入口網站中的 Microsoft Sentinel

- 將 Microsoft Sentinel 連接至 Microsoft Defender XDR

- Microsoft Defender XDR 中的 Microsoft Security Copilot

Microsoft Sentinel 現在已在 Azure China 21Vianet 正式發行 (GA)

Microsoft Sentinel 現在已在 Azure China 21Vianet 正式發行 (GA)。 個別功能可能仍處於公開預覽狀態,如適用於 Azure 商業/其他雲端的 Microsoft Sentinel 功能支援所列的功能。

如需詳細資訊,另請參閱 Microsoft Sentinel 中的地理可用性與資料落地。

兩個異常狀況偵測已中止

自 2024 年 3 月 26 日起,下列異常狀況偵測因結果品質不佳而中止:

- 網域信譽 Palo Alto 異常

- 透過 Palo Alto GlobalProtect 在單一天內的多區域登入

如需異常狀況偵測的完整清單,請參閱異常參考頁面。

Microsoft Sentinel 現已在義大利北部地區提供

Microsoft Sentinel 現已在義大利北部 Azure 區域中提供,且使用的功能集與適用於 Azure 商業/其他雲端的 Microsoft Sentinel 功能支援所列的所有其他 Azure 商業區域相同。

如需詳細資訊,另請參閱 Microsoft Sentinel 中的地理可用性與資料落地。

2024 年 3 月

- SIEM 移轉體驗現已正式發行 (GA)

- Amazon Web Services S3 連接器現已正式發行 (GA)

- 無程式碼連接器產生器 (預覽)

- 以 Azure 監視器代理程式為基礎的 Syslog 和 CEF 資料連接器現已正式發行 (GA)

SIEM 移轉體驗現已正式發行 (GA)

在本月初,我們宣佈了 SIEM 移轉預覽。 現在到了月底,它已經正式發行! 新的 Microsoft Sentinel 移轉體驗可協助客戶和合作夥伴建立自動化移轉程序,將非 Microsoft 產品所裝載的安全性監視使用案例移轉到 Microsoft Sentinel。

- 此工具的第一個版本支援從 Splunk 移轉

如需詳細資訊,請參閱使用 SIEM 移轉體驗移轉至 Microsoft Sentinel

請加入我們的安全性社群,參加 2024 年 5 月 2 日展示 SIEM 移轉體驗的網路研討會。

Amazon Web Services S3 連接器現已正式發行 (GA)

Microsoft Sentinel 已推出 AWS S3 資料連接器的正式發行版 (GA)。 您可以使用此連接器,透過 S3 貯體和 AWS 的簡單訊息佇列服務,從數個 AWS 服務擷取記錄到 Microsoft Sentinel。

此版本同時發佈:Azure 商業雲端客戶的此連接器設定略有變更。 AWS 的使用者驗證現在使用 OpenID Connect (OIDC) Web 身分識別提供者來執行,而不是透過 Microsoft Sentinel 應用程式識別碼結合客戶工作區識別碼。 現有客戶可以暫時繼續使用目前的設定,並在需要進行任何變更之前收到通知。

若要深入了解 AWS S3 連接器,請參閱將 Microsoft Sentinel 連線至 Amazon Web Services 以內嵌 AWS 服務記錄資料

無程式碼連接器產生器 (預覽)

我們現在使用活頁簿,協助導覽部署無程式碼連接器平台 (CCP) 資料連接器的 ARM 範本時所使用的複雜 JSON。 使用無程式碼連接器產生器的好用介面來簡化您的開發作業。

如需詳細資訊,請參閱我們的部落格文章:使用無程式碼連接器產生器建立無程式碼連接器 (預覽版)。

如需 CCP 的其他詳細資訊,請參閱建立 Microsoft Sentinel 的無程式碼連接器 (公開預覽)。

以 Azure 監視器代理程式為基礎的 Syslog 和 CEF 資料連接器現已正式發行 (GA)

Microsoft Sentinel 已針對另外兩個以 Azure 監視器代理程式 (AMA) 為基礎的資料連接器,推出正式發行版。 您現在可以使用這些連接器,將資料收集規則 (DCR) 部署到已安裝 Azure 監視器代理程式的機器,以收集 Syslog 訊息,包括常見事件格式 (CEF) 的訊息。

若要深入了解 Syslog 和 CEF 連接器,請參閱使用 Azure 監視器代理程式擷取 Syslog 和 CEF 記錄。

2024 年 2 月

- 提供適用於 Microsoft Power Platform 的 Microsoft Sentinel 解決方案預覽版

- 新的 Google 發行/訂閱型連接器,擷取安全性命令中心結果 (預覽)

- 事件工作現在已正式發行 (GA)

- AWS 和 GCP 資料連接器現在支援 Azure Government 雲端

- 透過 AMA 連接器的 Windows DNS 事件現已正式發行 (GA)

提供適用於 Microsoft Power Platform 的 Microsoft Sentinel 解決方案預覽版

適用於 Power Platform 的 Microsoft Sentinel 解決方案 (預覽) 可讓您監視及偵測 Power Platform 環境中的可疑或惡意活動。 解決方案會從不同的 Power Platform 元件和清查資料收集活動記錄。 它會分析這些活動記錄,以偵測威脅和可疑活動,例如下列活動:

- 從未獲授權的地理位置執行 Power Apps

- Power Apps 的可疑資料損毀

- Power Apps 的大量刪除作業

- 可能透過 Power Apps 展開的網路釣魚攻擊

- 離職員工的 Power Automate 流程活動

- Microsoft Power Platform 連接器新增至環境

- 更新或移除 Microsoft Power Platform 資料外洩防護原則

在 Microsoft Sentinel 內容中樞尋找此解決方案。

如需詳細資訊,請參閱

- 適用於 Microsoft Power Platform 的 Microsoft Sentinel 解決方案概觀

- 適用於 Microsoft Power Platform 的 Microsoft Sentinel 解決方案:安全性內容參考

- 部署適用於 Microsoft Power Platform 的 Microsoft Sentinel 解決方案

新的 Google 發行/訂閱型連接器,擷取安全性命令中心結果 (預覽)

您現在可以使用新的 Google Cloud Platform (GCP) 發行/訂閱型連接器,從 Google 安全性命令中心擷取記錄 (現在為預覽版)。

Google Cloud Platform (GCP) 安全性命令中心是適用於 Google Cloud 的強大安全性和風險管理平台。 它提供資產清查和探索、弱點和威脅偵測,以及風險降低和補救等功能。 這些功能可協助您深入了解及控制組織的安全性態勢和資料受攻擊面,並強化您有工作處理能力,讓您可以有效率地處理與結果和資產相關的工作。

整合 Microsoft Sentinel 讓您可以從「單一窗口」檢視及控制整個多雲端環境。

- 了解如何從 Google 安全性命令中心設定新的連接器和擷取事件。

事件工作現在已正式發行 (GA)

事件工作可協助您標準化事件調查和回應做法,以便更有效率地管理事件工作流程,現已在 Microsoft Sentinel 中正式發行 (GA)。

若要深入了解事件工作,請參閱 Microsoft Sentinel 文件:

請參閱 Benji Kovacevic 的這篇部落格文章,其中說明如何使用事件工作結合關注清單、自動化規則和劇本,以建置分成兩個部分的工作管理解決方案:

- 事件工作的存放庫。

- 根據事件標題自動將工作附加至新建事件的機制,並將工作指派給適當的人員。

AWS 和 GCP 資料連接器現在支援 Azure Government 雲端

適用於 Amazon Web Services (AWS) 和 Google Cloud Platform (GCP) 的 Microsoft Sentinel 資料連接器現在支援將資料擷取到 Azure Government 雲端工作區的設定。

Azure Government 客戶的這些連接器設定與公用雲端設定略有不同。 如需詳細資訊,請參閱相關文件:

- 將 Microsoft Sentinel 連線至 Amazon Web Services 以內嵌 AWS 服務記錄資料

- 將 Google Cloud Platform 記錄資料擷取至 Microsoft Sentinel

透過 AMA 連接器的 Windows DNS 事件現已正式發行 (GA)

現在可以使用 Azure 監視器代理程式搭配現在正式發行的資料連接器,將 Windows DNS 事件擷取到 Microsoft Sentinel。 此連接器可讓您定義資料收集規則 (DCR) 和功能強大的複雜篩選條件,讓您只擷取您所需要的特定 DNS 記錄和欄位。

- 如需詳細資訊,請參閱使用 AMA 連接器串流和篩選來自 Windows DNS 伺服器的資料。

2024 年一月

使用分析規則減少 SAP 系統的誤判

將分析規則與適用於 SAP® 應用程式的 Microsoft Sentinel 解決方案搭配使用,以降低從 SAP® 系統觸發的誤判數目。 適用於 SAP® 應用程式的 Microsoft Sentinel 解決方案現在包含下列增強功能:

SAPUsersGetVIP 函式現在支援根據其 SAP 指定角色或設定檔來排除使用者。

SAP_User_Config 關注清單現在支援在 SAPUser 欄位中使用萬用字元,排除有特定語法的所有使用者。

如需詳細資訊,請參閱適用於 SAP® 應用程式的 Microsoft Sentinel 解決方案資料參考和處理 Microsoft Sentinel 中的誤判。

下一步

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: