讓受攻擊面縮小規則運作

適用於:

完整部署受攻擊面縮小規則之後,請務必備妥程式來監視和回應 ASR 相關的活動。 活動包括:

管理 ASR 規則誤判

任何威脅防護解決方案都可能發生誤判/漏判。 誤判是偵測到實體 (例如檔案或處理序) 並識別為惡意的情況,雖然實體實際上不是威脅。 相反地,漏判是未偵測到威脅但確實為惡意的實體。 如需誤判和漏判的詳細資訊,請參閱在適用於端點的 Microsoft Defender 中解決誤判/漏判

跟上 ASR 規則報告

一致且定期檢閱報告是維護受攻擊面縮小規則部署,並持續掌握新出現威脅的重要層面。 您的組織應該依頻率排定受攻擊面縮小規則事件的檢閱,讓受攻擊面縮小規則報告事件保持在最新狀態。 視貴組織的規模,檢閱可能是每日、每小時或持續監控。

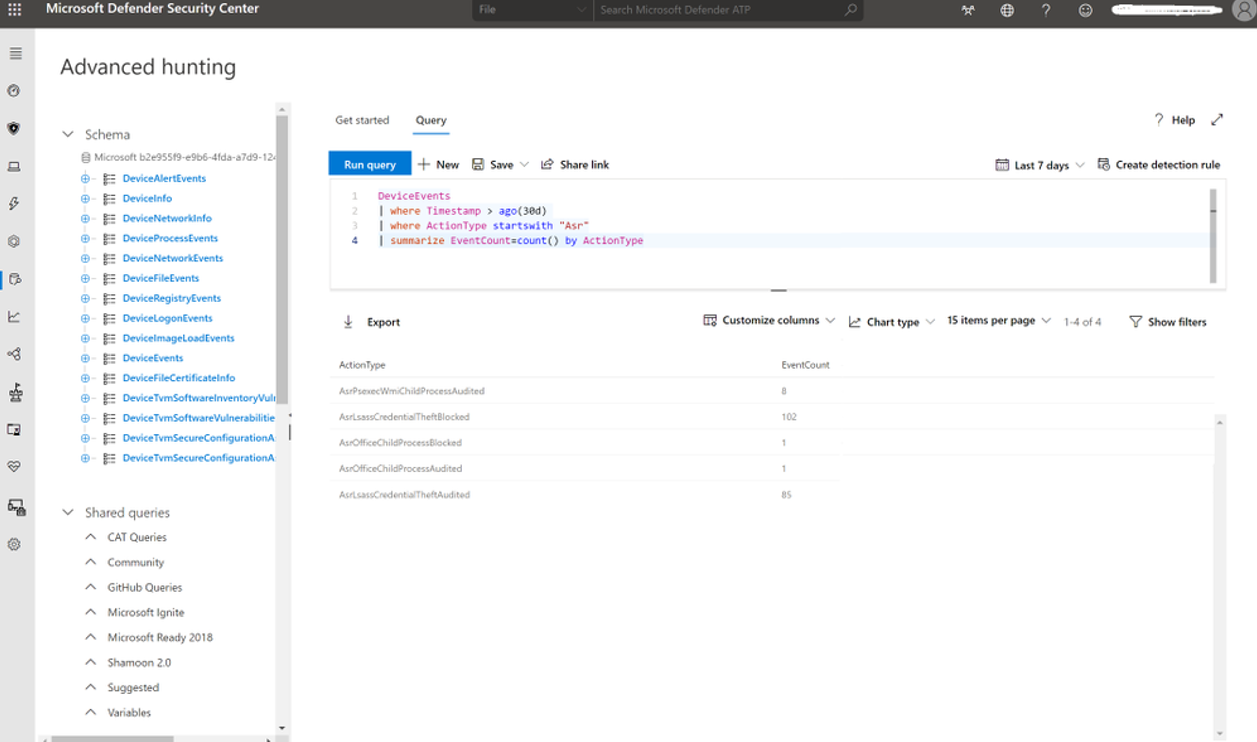

ASR 規則進階搜捕

Microsoft Defender 全面偵測回應 最強大的功能之一是進階搜捕。 如果您尚未熟悉進階搜捕,請參閲使用進階搜捕主動搜捕威脅。

進階搜捕是以查詢為基礎的 (Kusto 查詢語言) 威脅搜捕工具,可讓您探索最多 30 天的擷取數據。 透過進階搜捕,您可以主動檢查事件,以找出感興趣的的指標和實體。 可靈活存取資料有助於不受限制地同時搜捕已知和潛在的威脅。

透過進階搜捕,您可以擷取受攻擊面縮小規則資訊、建立報告,以及取得指定受攻擊面縮小規則稽核或封鎖事件內容的深入資訊。

您可以從 Microsoft Defender 入口網站進階搜捕區段中的 DeviceEvents 數據表查詢受攻擊面縮小規則事件。 例如,下列查詢示範如何報告過去30天內具有受攻擊面縮小規則作為數據源的所有事件。 查詢接著會以 ActionType 計數摘要說明攻擊面縮小規則的名稱。

前進的搜捕入口網站中顯示的受攻擊面縮小事件會針對每小時看到的唯一進程進行節流。 受攻擊面縮小事件的時間是在該小時內第一次看到事件。

DeviceEvents

| where Timestamp > ago(30d)

| where ActionType startswith "Asr"

| summarize EventCount=count() by ActionType

上述顯示 AsrLsassCredentialTheft 已註冊 187 個事件:

- 102 個已封鎖

- 85 個已稽核

- AsrOfficeChildProcess 的兩個事件 (1 用於稽核,1 個用於封鎖)

- AsrPsexecWmiChildProcessAudited 的八個事件

如果您想要專注於 AsrOfficeChildProcess 規則,並取得所涉及的實際檔案和程式的詳細數據,請變更 ActionType 的篩選,並以預期欄位的投影取代摘要行, (在此案例中為 DeviceName、FileName、FolderPath 等 ) 。

DeviceEvents

| where (Actiontype startswith "AsrOfficechild")

| extend RuleId=extractjson("$Ruleid", AdditionalFields, typeof(string))

| project DeviceName, FileName, FolderPath, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessCommandLine

進階搜捕的真正好處是您可以根據自己的喜好調整查詢。 透過調整查詢,無論您想要在個人電腦上找出某些項目,或是想要從整個環境擷取深入解析,都可以看到實際發生的情況。

如需搜捕選項的詳細資訊,請參閱解密受攻擊面縮小規則 - 第 3 部分。

此部署集合中的文章

提示

想要深入了解? Engage 技術社群中的 Microsoft 安全性社群:適用於端點的 Microsoft Defender 技術社群。

![Microsoft Defender 入口網站中的 [進階搜捕] 頁面。適用於端點的 Microsoft Defender 進階搜捕中使用的受攻擊面縮小規則](media/asr-defender365-advanced-hunting2.png)