受攻擊面縮小規則部署概觀

適用於:

受攻擊面是您的組織容易受到網絡威脅和攻擊的所有地方。 減少受攻擊面表示保護組織裝置和網路, 減少攻擊者執行攻擊的方式。 設定適用於端點Microsoft Defender 攻擊面縮小規則有説明。

受攻擊面縮小規則以特定軟體行為為目標,例如:

- 啟動嘗試下載或執行檔案的可執行檔和指令碼

- 執行模糊化或其他可疑的指令碼

- 應用程式在一般日常工作期間通常不會發生的行為

您可以縮小不同的攻擊面, 一開始即協助防止攻擊發生。

此部署集合提供下列受攻擊面縮小規則層面的相關信息:

- 受攻擊面縮小規則需求

- 規劃攻擊面縮小規則部署

- 測試受攻擊面縮小規則

- 設定和啟用受攻擊面縮小規則

- 受攻擊面縮小規則最佳做法

- 受攻擊面縮小規則進階搜捕

- 受攻擊面縮小規則事件查看器

受攻擊面縮小規則部署步驟

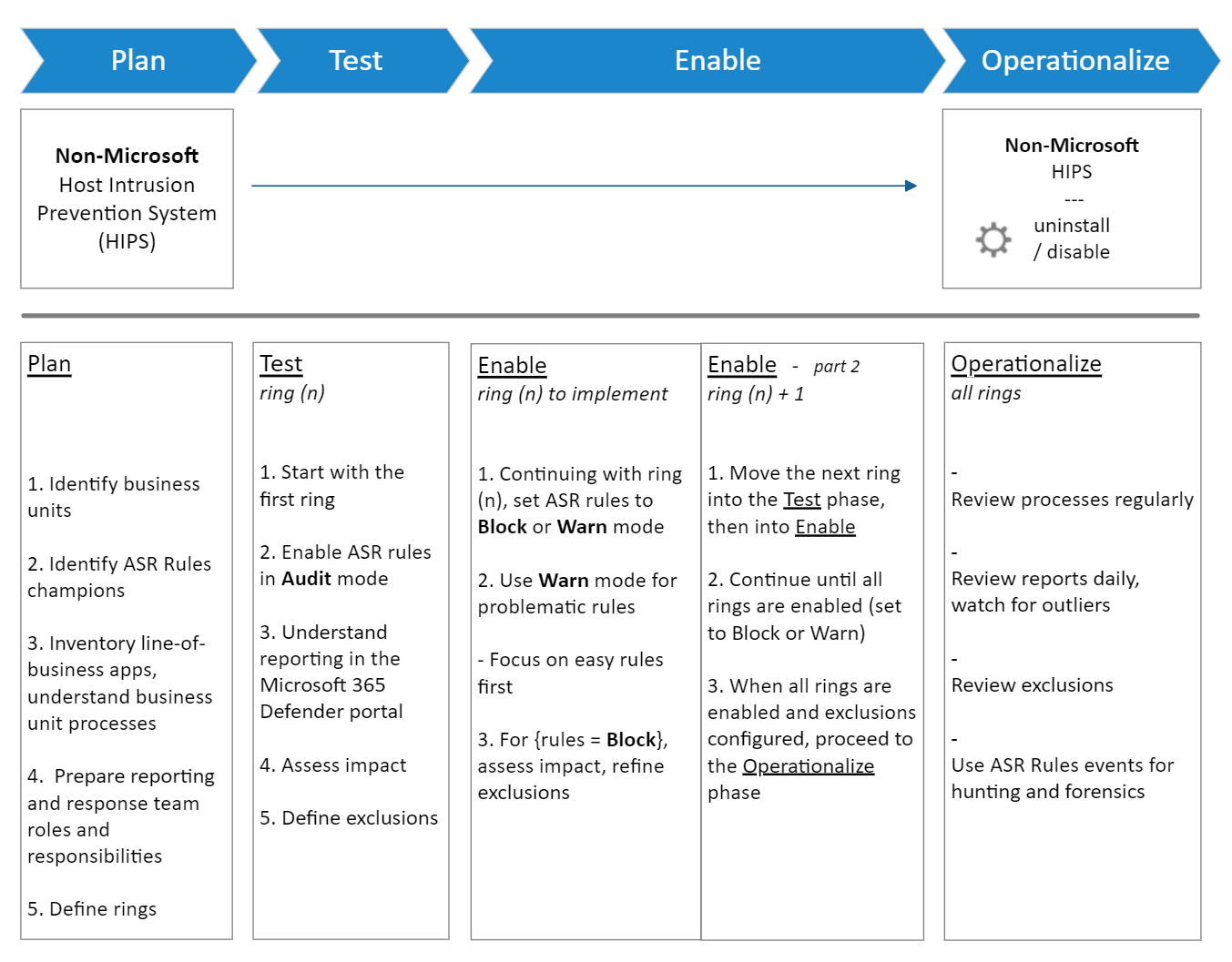

如同任何可能影響企業營運的新大規模實作,在規劃和實作中必須有條理。 需要仔細規劃和部署受攻擊面縮小規則,以確保它們最適合您獨特的客戶工作流程。 若要在您的環境中工作,您必須仔細規劃、測試、實作及操作受攻擊面縮小規則。

重要預先部署注意事項

建議您啟用下列三個 標準保護規則。 如需兩種攻擊 面縮小規則 類型的重要詳細數據,請參閱依類型縮小攻擊面規則。

- 封鎖從 Windows 本機安全性授權子系統 (lsass.exe) 竊取認證

- 封鎖濫用惡意探索易受攻擊的已簽署驅動程式

- 透過 Windows Management Instrumentation (WMI) 事件訂閱封鎖持續性

一般而言,您可以啟用標準保護規則,對終端使用者造成最小到沒有明顯的影響。 如需啟用標準保護規則的簡單方法,請參閱 簡化標準保護選項。

注意事項

對於使用非Microsoft HIPS並轉換為 Microsoft Defender for Endpoint 攻擊面縮小規則的客戶,Microsoft建議在您從稽核模式移至封鎖模式之前,一起執行 HIPS 解決方案與受攻擊面縮小規則部署。 請記住,您必須連絡非Microsoft防病毒軟體提供者,以取得排除建議。

開始測試或啟用受攻擊面縮小規則之前

在初始準備期間,請務必瞭解您已備妥之系統的功能。 了解這些功能可協助您判斷哪些受攻擊面縮小規則對於保護組織而言最為重要。 此外,還有幾個必要條件,您必須在準備受攻擊面縮小部署時加以處理。

重要事項

本指南提供影像和範例,可協助您決定如何設定受攻擊面縮小規則;這些影像和範例可能無法反映您環境的最佳設定選項。

在您開始之前, 請檢閱 受攻擊面縮小概觀 及 解密受攻擊面縮小規則 - 第 1 部分 基礎資訊。 若要瞭解涵蓋範圍和潛在影響的領域,請熟悉目前一組受攻擊面縮小規則;請參閱 受攻擊面縮小規則參考。 當您熟悉受攻擊面縮小規則集時,請記下每個規則的 GUID 對應;請參閱 GUID 矩陣的攻擊面縮小規則。

受攻擊面縮小規則只是適用於端點Microsoft Defender 內受攻擊面縮小功能的一項功能。 本文件詳細說明如何有效地部署受攻擊面縮小規則,以停止進階威脅,例如人為操作的勒索軟體和其他威脅。

依類別分類的受攻擊面縮小規則清單

下表依類別顯示受攻擊面縮小規則:

| 多型威脅 | 水平移動和認證竊取 | 生產力應用程式規則 | 電子郵件規則 | 指令碼規則 | Misc 規則 |

|---|---|---|---|---|---|

| 封鎖可執行檔執行,除非它們符合 1,000 部電腦) 、存留期或受信任清單準則 (普遍性 | 禁止來自 PSExec 與 WMI 命令的程序建立 | 禁止 Office 應用程式建立可執行內容 | 封鎖來自電子郵件用戶端及網路郵件的可執行內容 | 封鎖模糊化 JS/VBS/PS/巨集程式碼 | 封鎖惡意探索濫用弱點的已簽署驅動程式 [1] |

| 封鎖從 USB 執行的未受信任與未簽署程序 | 封鎖從 Windows 本機安全性授權子系統 (lsass.exe) 竊取認證 [2] | 禁止 Office 應用程式建立子程序 | 禁止 Office 通訊應用程式建立子處理程序 | 禁止 JavaScript/VBScript 啟動下載可執行內容 | |

| 對惡意勒索軟體使用進階保護 | 透過 WMI 事件訂閱封鎖持續性 | 禁止 Office 應用程式將程式碼插入其他處理程序 | 禁止 Office 通訊應用程式建立子處理程序 | ||

| 禁止 Adobe Reader 建立子處理程序 |

(1) [端點安全>性攻擊面縮小] 下方現在可以使用 [封鎖惡意探索易受攻擊的已簽署驅動程式濫用]。

(2) 某些受攻擊面縮小規則會產生相當大的雜訊,但不會封鎖功能。 例如,如果您要更新 Chrome,Chrome 會 存取lsass.exe;密碼會儲存在裝置上的 lsass 中。 不過,Chrome 不應該存取 本機裝置lsass.exe。 如果您啟用規則來封鎖 對 lsass 的存取,您會看到許多事件。 這些事件是不錯的事件,因為軟體更新程序不應該存取 lsass.exe。 使用此規則會封鎖 Chrome 更新存取 lsass,但不會封鎖 Chrome 更新。 對於對lsass.exe進行不必要的呼叫的其他應用程式也是如此。 lsass 規則的區塊存取會封鎖對 lsass 的不必要呼叫,但不會封鎖應用程式執行。

受攻擊面縮小基礎結構需求

雖然可以使用多種方法來實作受攻擊面縮小規則,但本指南是以基礎結構為基礎,其中包含

- Microsoft Entra ID

- Microsoft Intune

- Windows 10 及 Windows 11 裝置

- 適用於端點 E5 或 Windows E5 授權的 Microsoft Defender

若要充分利用受攻擊面縮小規則和報告,建議使用 Microsoft Defender XDR E5 或 Windows E5 授權和 A5。 深入瞭解適用於 端點的 Microsoft Defender 的最低需求。

注意事項

有多個方法可設定受攻擊面縮小規則。 您可以使用下列項目來設定受攻擊面縮小規則:Microsoft Intune、PowerShell、組策略、Microsoft Configuration Manager (ConfigMgr) 、Intune OMA-URI。 如果您使用的基礎結構設定與針對 基礎結構需求所列的組態不同,您可以在這裡深入瞭解如何使用其他設定部署受攻擊面縮小規則: 啟用受攻擊面縮小規則。

受攻擊面縮小規則相依性

Microsoft Defender 防毒軟體必須啟用並設定主要的防毒軟體解決方案, 且必須位於下列模式:

- 主要防毒/反惡意軟體解決方案

- 狀態: 主動模式

Microsoft Defender 防毒軟體不得為下列任何模式:

- 被動

- 封鎖模式中的被動模式端點偵測和回應 (EDR)。

- 有限的定期掃描 (LPS)

- 關閉

如需詳細資訊,請參閱 雲端式保護和 Microsoft Defender 防病毒軟體 。

必須啟用雲端保護 (MAPS) ,才能啟用受攻擊面縮小規則

Microsoft Defender 防毒軟體與 Microsoft 雲端服務無縫地合作。 這些雲端保護服務也稱為 Microsoft Advanced Protection Service (MAPS), 可增強標準即時保護, 因此可提供最佳的防毒程式功能。 雲端保護對於防止惡意代碼的缺口,以及攻擊面縮小規則的重要元件非常重要。 在 Microsoft Defender 防毒軟體中開啟雲端提供的保護。

Microsoft Defender 防病毒軟體元件必須是受攻擊面縮小規則的目前版本

下列 Microsoft Defender 防毒軟體元件版本不能比目前可用版本更早兩個版本:

- Microsoft Defender 防病毒軟體平臺更新版本 - Microsoft Defender 防病毒軟體平臺每月更新一次。

- Microsoft Defender 防毒引擎更新版本 - Microsoft Defender 防毒引擎每月更新一次。

- Microsoft Defender 防毒軟體安全性情報 - Microsoft 會持續更新 Microsoft Defender 安全性情報 (也稱為定義和簽章), 以解決最新的威脅, 並精簡偵測邏輯。

將Microsoft Defender 防病毒軟體版本保持在最新狀態,有助於減少攻擊面縮小規則誤判結果,並改善Microsoft Defender 防病毒軟體偵測功能。 有關目前版本以及如何更新不同 Microsoft Defender 防毒軟體元件的詳細資訊, 請前往 Microsoft Defender 防毒軟體平台支援。

警告

如果未簽署的內部開發應用程式和腳本使用量很高,某些規則就無法正常運作。 如果未強制執行程式代碼簽署,則部署受攻擊面縮小規則會比較困難。

此部署集合中的其他文章

參考

部落格

受攻擊面縮小規則集合

Microsoft Defender

解決適用於端點的 Microsoft Defender 中的誤判/漏報

雲端提供的保護與 Microsoft Defender 防毒軟體

在 Microsoft Defender 防毒軟體中開啟雲端提供的保護

Microsoft 365 Apps 系統管理中心的詳細目錄概觀

針對 Intune 中的分散式 IT 使用角色型存取控制 (RBAC) 和範圍標籤

管理網站

提示

想要深入了解? 在我們的技術社群中與Microsoft安全性社群互動:Microsoft適用於端點的Defender技術社群。