移轉至 適用於端點的 Microsoft Defender - 階段 2:安裝程式

適用於:

階段 1:準備 |

階段 2:設定 |

階段 3:上線 |

|---|---|---|

| 您在這裡! |

歡迎使用移轉至適用於端點的Defender的安裝階段。 此階段包含下列步驟:

- 在端點上重新安裝/啟用 Microsoft Defender 防毒軟體。

- 設定適用於端點的Defender方案1或方案2

- 將適用於端點的 Defender 新增到現有解決方案的排除清單。

- 將您現有的解決方案新到 Microsoft Defender 防毒軟體的排除清單。

- 設定您的裝置群組、裝置集合和組織單位。

重要事項

Microsoft 建議您使用權限最少的角色。 這有助於改善貴組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

步驟 1:在端點上重新安裝/啟用 Microsoft Defender 防病毒軟體

在某些版本的 Windows 上,安裝非 Microsoft 防毒軟體/反惡意程式碼軟體解決方案時,Microsoft Defender 防毒軟體可能會遭到解除安裝或停用。 將執行 Windows 的端點上線至適用於端點的 Defender 時,Microsoft Defender 防毒軟體可以在被動模式中與非 Microsoft 防毒軟體解決方案一起執行。 若要深入了解,請參閱 適用於端點的 Defender 的防毒保護。

由於您要切換到適用於端點的 Defender,您可能需要採取特定步驟來重新安裝或啟用 Microsoft Defender 防毒軟體。 下表描述您應在 Windows 用戶端和伺服器上執行的動作。

| 端點類型 | 處理方式 |

|---|---|

| Windows 用戶端 (例如執行 Windows 10 和 Windows 11 的端點) | 一般而言,除非已卸載 Microsoft Defender 防病毒軟體) ,否則您不需要針對 Windows 用戶端 (採取任何動作。 一般而言,Microsoft Defender 仍應安裝防病毒軟體,但最有可能在移轉程式的這個時間點停用。 安裝非Microsoft防病毒軟體/反惡意代碼解決方案,且用戶端尚未上線至適用於端點的Defender時,Microsoft Defender防病毒軟體會自動停用。 之後,將用戶端端點上線至適用於端點的 Defender 時,如果這些端點執行非 Microsoft 防毒軟體解決方案,則 Microsoft Defender 防毒軟體會進入被動模式。 如果解除安裝非 Microsoft 防毒軟體解決方案,Microsoft Defender 防毒軟體會自動進入作用中模式。 |

| Windows 伺服器 | 在 Windows Server 上,您必須重新安裝 Microsoft Defender 防病毒軟體,並手動將其設定為被動模式。 在 Windows 伺服器上,安裝非Microsoft防病毒軟體/反惡意代碼軟體時,Microsoft Defender 防病毒軟體無法與非Microsoft防病毒軟體解決方案一起執行。 在這些情況中,Microsoft Defender 防毒軟體會遭到手動停用或解除安裝。 若要在 Windows Server 上重新安裝或啟用 Microsoft Defender 防毒軟體,請執行下列工作: - 如果已停用,請在 Windows Server 上重新啟用 Defender 防毒軟體 - 如果已卸載,請在 Windows Server 上重新啟用 Defender 防毒軟體 - 在 Windows Server 上將 Microsoft Defender 防毒軟體設為被動模式 如果您在 Windows Server 上重新安裝或重新啟用 Microsoft Defender 防毒軟體時遇到問題,請參閱 疑難排解:Microsoft Defender 防毒軟體在 Windows Server 上遭到解除安裝。 |

提示

若要深入了解具有非 Microsoft 防毒軟體保護的 Microsoft Defender 防毒軟體狀態,請參閱 Microsoft Defender 防毒軟體相容性。

在 Windows Server 上將 Microsoft Defender 防毒軟體設為被動模式

提示

您現在可以在 Windows Server 2012 R2 和 2016 上以被動模式執行 Microsoft Defender 防毒軟體。 如需詳細資訊,請參閱 適用於端點的 Microsoft Defender 的安裝選項。

開啟登入 編輯器,然後瀏覽至

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection。編輯 (或建立) 名為 ForceDefenderPassiveMode 的 DWORD 項目,並指定下列設定:

將 DWORD 的值設定為 1。

在 [底數] 下,選取 [十六進位]。

如果 Microsoft Defender 防病毒軟體功能和安裝檔案先前已從 Windows Server 2016 中移除,請遵循設定 Windows 修復來源以還原功能安裝檔案中的指引。

注意事項

上線至適用於端點的 Defender 之後,您可能需要在 Windows Server 上將 Microsoft Defender 防毒軟體設定為被動模式。 若要驗證被動模式是否如預期般設定,請在位於) 的 Microsoft-Windows-Windows Defender 作業記錄 (C:\Windows\System32\winevt\Logs 中搜尋事件 5007,並確認 ForceDefenderPassiveMode 或 PassiveMode 登錄機碼已設定為 0x1。

您是否使用 Windows Server 2012 R2 或 Windows Server 2016?

您現在可以使用上一節所述的方法,在 Windows Server 2012 R2 和 2016 上以被動模式執行 Microsoft Defender 防病毒軟體。 如需詳細資訊,請參閱適用於端點的 Microsoft Defender 的安裝選項。

步驟 2:設定適用於端點的 Defender 方案 1 或方案 2

本文說明如何在裝置上線之前設定適用於端點的 Defender 功能。

- 如果您有適用於端點的 Defender 方案 1,請完成下列程式中的步驟 1-5。

- 如果您有適用於端點的 Defender 方案 2,請完成下列程式中的步驟 1-7。

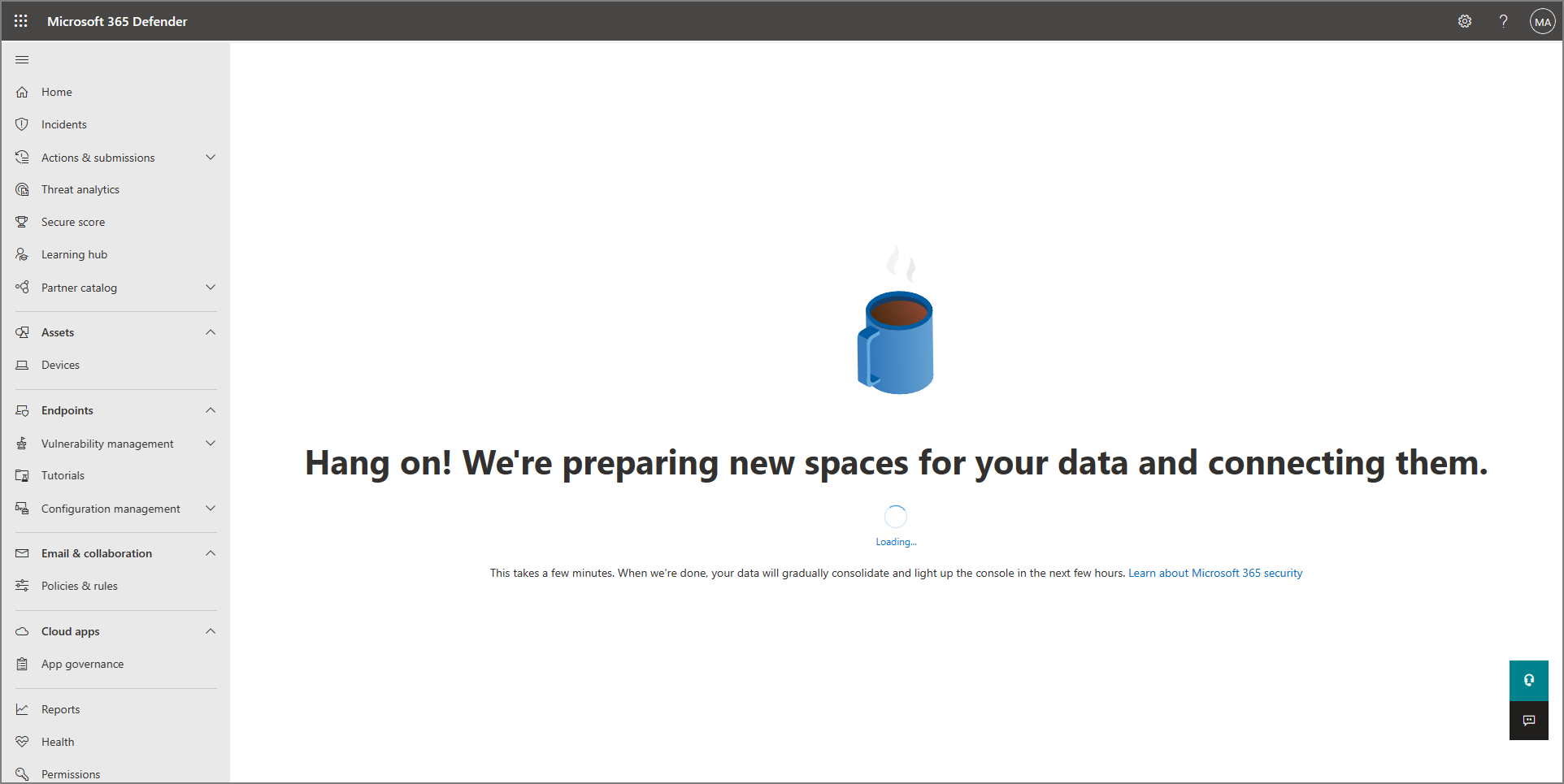

請確定已布建適用於端點的Defender。 身為安全性系統管理員,請移至 Microsoft Defender 入口網站 (https://security.microsoft.com) 並登入。 然後,在瀏覽窗格中,選取 [ 資產>裝置]。

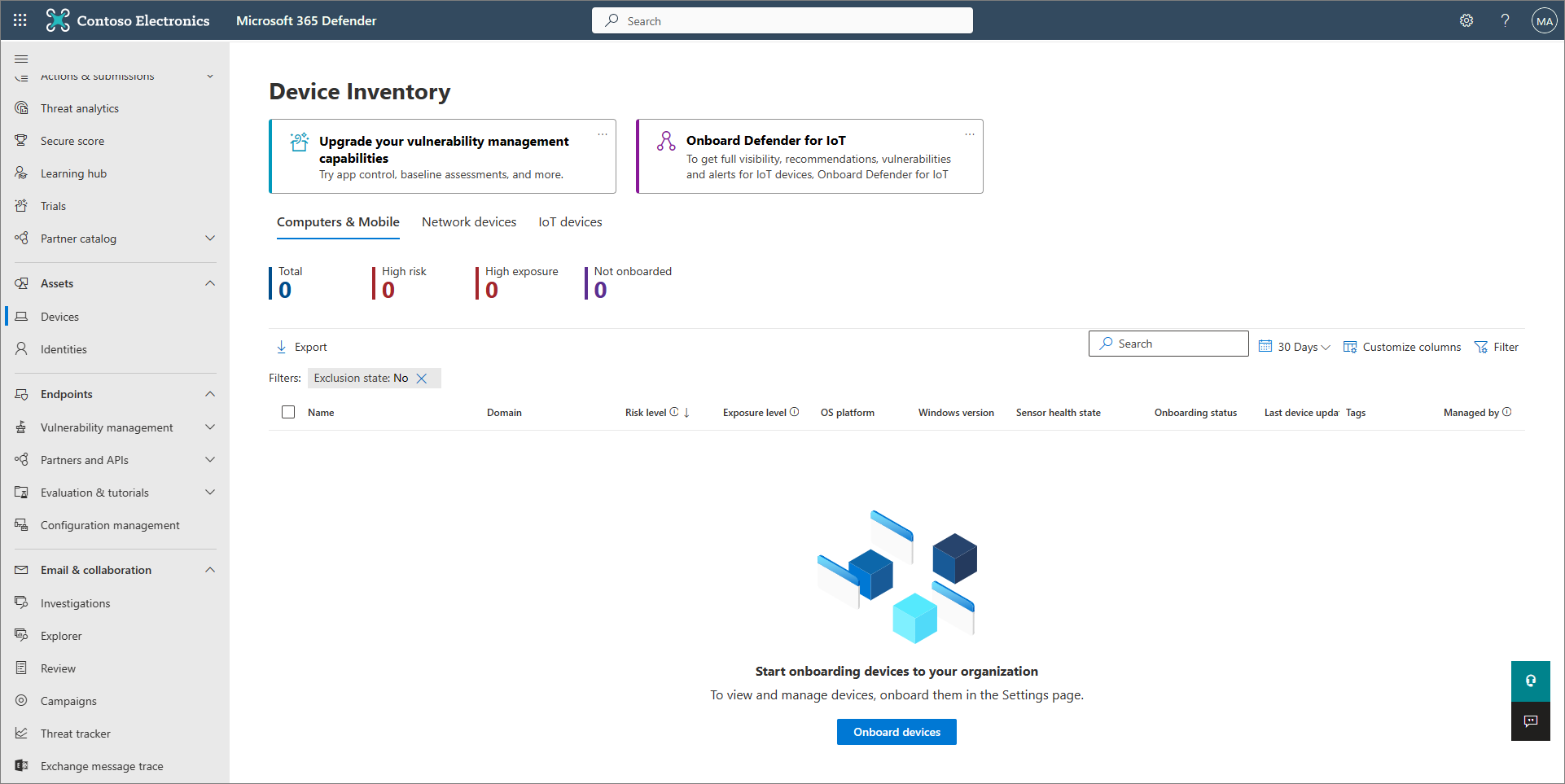

下表顯示您的畫面外觀及其意義。

螢幕 代表的意義

適用於端點的Defender尚未完成布建。 您可能必須稍候一段時間,程式才能完成。

已布建適用於端點的Defender。 在此情況下,請繼續進行下一個步驟。 開啟 竄改保護。 建議您為整個組織開啟竄改保護。 您可以在 Microsoft Defender 入口網站中 () https://security.microsoft.com 執行這項工作。

在 Microsoft Defender 入口網站中,選擇 [設定>端點]。

移至 [ 一般>進階功能],然後將 [竄改保護] 的切換開關設定為 [開啟]。

選取 [儲存]。

如果您使用 Microsoft Intune 或Microsoft端點 Configuration Manager 將裝置上線並設定裝置原則,請遵循下列步驟來設定與適用於端點的 Defender 的整合:

在 Microsoft Intune 系統管理中心 (https://intune.microsoft.com) ,移至 [端點安全性]。

在 [設定] 下,選擇 [適用於端點的 Microsoft Defender]。

在 [端點安全性配置檔設定] 下,將 [允許 適用於端點的 Microsoft Defender 強制執行端點安全性設定] 的切換開關設定為 [開啟]。

選取靠近畫面頂端的 [ 儲存]。

在 Microsoft Defender 入口網站 (https://security.microsoft.com) 中,選擇 [設定>端點]。

向下捲動至 [ 組態管理],然後選取 [ 強制執行範圍]。

將 [使用 MDE 強制執行 MEM 的安全性組態設定] 切換為 [開啟],然後選取 Windows 用戶端和 Windows Server 裝置的選項。

如果您打算使用 Configuration Manager,請將 [使用 Configuration Manager 管理安全性設定] 的切換開關設定為 [開啟]。 (如果您需要此步驟的協助,請參閱與Microsoft端點共存 Configuration Manager.)

向下捲動並選取 [ 儲存]。

設定初始 受攻擊面縮小功能。 請至少立即啟用下表所列的標準保護規則:

標準保護規則 組態方法 封鎖從 Windows 本機安全性授權子系統 (lsass.exe) 竊取認證

封鎖濫用惡意探索易受攻擊的已簽署驅動程式

透過 Windows Management Instrumentation (WMI) 事件訂閱封鎖持續性Intune (裝置組態配置檔或端點安全策略)

行動 裝置管理 (MDM) ( 使用 ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules 設定服務提供者 (CSP) 個別啟用和設定每個規則的模式。)

只有當您不是使用 Intune、Configuration Manager 或其他企業層級管理平臺時,才 群組原則 或 PowerShell ()設定 新一代保護功能。

功能 組態方法 Intune 1.在 Intune 系統管理中心中,選取 [裝置>組態配置檔],然後選取您要設定的配置檔類型。 如果您尚未建立 裝置限制 設定檔類型,或如果您想要建立新的設定檔類型,請參閱在 Microsoft Intune 中設定裝置限制設定。

2.選取 [屬性],然後選取 [ 組態設定]:[編輯]

3.展開 [Microsoft Defender 防病毒軟體]。

4.啟用 雲端式保護。

5.在 [ 範例提交之前提示使用者 ] 下拉式清單中,選取 [ 自動傳送所有範例]。

6.在 [ 偵測潛在的垃圾應用程式 ] 下拉式清單中,選取 [ 啟用 ] 或 [ 稽核]。

7.選 取 [檢閱 + 儲存],然後選擇 [ 儲存]。

提示:如需 Intune 裝置設定檔的詳細資訊,包括如何建立和設定其設定,請參閱 什麼是 Microsoft Intune 裝置設定檔?。Configuration Manager 請參閱 在 Configuration Manage 中為 Endpoint Protection 建立和部署反惡意程式碼軟體原則。

建立和設定您的反惡意程式碼軟體原則時,請務必檢查 即時保護設定 和 啟用第一次看見時即封鎖。進階群組原則管理

或

群組原則管理主控台1.移至 [計算機設定>] [系統管理範>本] [Windows 元件>Microsoft Defender [防病毒軟體]。

2. 尋找名為 [關閉 Microsoft Defender 防毒軟體] 的原則。

3. 選擇 [編輯原則設定],並確定已停用該原則。 此動作會啟用 Microsoft Defender 防毒軟體。 (您可能會在某些 Windows 版本中看到 Windows Defender 防毒軟體而不是 Microsoft Defender 防毒軟體。)Windows 中的控制台 遵循這裡的指引:開啟 Microsoft Defender 防毒軟體。 (您可能會在某些 Windows 版本中看到 Windows Defender 防毒軟體而不是 Microsoft Defender 防毒軟體。) 如果您有適用於端點的 Defender 方案 1,則會完成初始設定和設定。 如果您有適用於端點的 Defender 方案 2,請繼續進行步驟 6-7。

在 Intune 系統管理中心 () 中設定端點偵測和回應 (EDR) https://intune.microsoft.com 原則。 若要取得這項工作的說明,請參閱 建立 EDR 原則。

在 Microsoft Defender 入口網站中設定自動化調查和補救功能, () https://security.microsoft.com 。 若要取得這項工作的說明,請參閱在 適用於端點的 Microsoft Defender 中設定自動化調查和補救功能。

此時,適用於端點的Defender方案2的初始設定和設定已完成。

步驟 3:將 適用於端點的 Microsoft Defender 新增至現有解決方案的排除清單

設定程序的此步驟包含將適用於端點的 Defender 新增到您現有端點保護解決方案的排除清單,以及組織使用的任何其他安全性產品。 請務必參閱解決方案提供者的檔,以新增排除專案。

要設定的特定排除項目取決於您的端點或裝置正在執行的 Windows 版本,如下表所列。

| 作業系統 | 排除項目 |

|---|---|

|

Windows 11 Windows 10 版本 1803 或更新版本 (請參閱 Windows 10 版本資訊) Windows 10 版本 1703 或 1709 並安裝 KB4493441 |

C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe |

|

Windows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server 版本 1803 |

在 Windows Server 2012 R2 和 Windows Server 2016 執行新式的整合解決方案時,使用 KB5005292 更新 Sense EDR 元件之後,需要下列排除專案:C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

|

Windows 8.1 Windows 7 Windows Server 2008 R2 SP1 |

C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exe注意:監視主機暫存檔案 6\45 可以是不同編號的子資料夾。 C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

重要事項

最佳做法是讓貴組織的裝置和端點保持在最新狀態。 請務必取得 適用於端點的 Microsoft Defender 和 Microsoft Defender 防病毒軟體的最新更新,並將組織的操作系統和生產力應用程式保持在最新狀態。

步驟 4:將現有的解決方案新增至 Microsoft Defender 防病毒軟體的排除清單

在安裝程式的這個步驟中,您會將現有的解決方案新增至 Microsoft Defender 防病毒軟體的排除清單。 您可以從數種方法中選擇,以將您的排除項目新增至 Microsoft Defender 防毒軟體,如下表所列:

| 方法 | 處理方式 |

|---|---|

| Intune | 1.移至 Microsoft Intune 系統管理中心並登入。 2.選取 [裝置>組態配置檔],然後選取您要設定的配置檔。 3. 在 [管理] 下,選取 [屬性]。 4. 選取 [組態設定: 編輯]。 5. 展開 [Microsoft Defender 防毒軟體],然後展開 [Microsoft Defender 防毒軟體排除項目]。 6. 指定要從 Microsoft Defender 防毒軟體掃描中排除的檔案和資料夾、副檔名和程序。 如需參考資訊,請參閱 Microsoft Defender 防毒軟體排除項目。 7. 選擇 [檢閱 + 儲存],然後選擇 [儲存]。 |

| Microsoft Endpoint Configuration Manager | 1.使用 Configuration Manager 控制台,移至 [資產與合規性>Endpoint Protection>反惡意代碼原則],然後選取您要修改的原則。 2. 指定要從 Microsoft Defender 防毒軟體掃描中排除的檔案和資料夾、副檔名和程序的排除設定。 |

| 群組原則物件 | 1.在您的 群組原則 管理計算機上,開啟 [群組原則 管理主控台]。 以滑鼠右鍵按下您要設定的 群組原則 物件,然後選取 [編輯]。 2. 在 [群組原則管理編輯器] 中,移至 [電腦設定],然後選取 [系統管理範本]。 3. 將樹狀目錄展開至 [Windows 元件] > [Microsoft Defender 防毒軟體] > [排除項目]。 (您可能會在某些 Windows 版本中看到 Windows Defender 防毒軟體而不是 Microsoft Defender 防毒軟體。) 4. 按兩下 [路徑排除] 設定,並新增排除範圍。 5. 將選項設定為 [已啟用]。 6. 在 [選項] 區段下,選取 [顯示...]。 7. 在 [值名稱] 欄位下,於每行上指定每個資料夾。 如果您指定檔案,請務必輸入檔案的完整路徑,包括磁碟機代號、資料夾路徑、檔案名稱和副檔名。 在 [值] 欄位中輸入 0。 8. 選取 [確定]。 9. 按兩下 [副檔名排除] 設定,並新增排除範圍。 10. 將選項設定為 [已啟用]。 11. 在 [選項] 區段下,選取 [顯示...]。 12. 在 [值名稱] 欄位下,於每行上輸入每個副檔名。 在 [值] 欄位中輸入 0。 13. 選取 [確定]。 |

| 本機群組原則物件 | 1. 在端點或裝置上,開啟本機群組原則編輯器。 2.移至 [計算機設定>] [系統管理範>本] [Windows 元件>Microsoft Defender [防病毒軟體>排除專案]。 (您可能會在某些 Windows 版本中看到 Windows Defender 防毒軟體而不是 Microsoft Defender 防毒軟體。) 3. 指定您的路徑和處理程序排除項目。 |

| 登錄機碼 | 1. 匯出下列登錄機碼:HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions。2. 匯入登錄機碼。 以下列出兩個範例: - 本機路徑: regedit.exe /s c:\temp\MDAV_Exclusion.reg- 網路共用: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

深入瞭解 適用於端點的 Microsoft Defender 和 Microsoft Defender 防病毒軟體的排除專案。

請牢記下列有關排除項目的要點

當您 將排除項目新增到 Microsoft Defender 防毒軟體掃描 時,您應該新增路徑和處理程序排除項目。

- 路徑排除 會排除特定檔案和這些檔案存取的任何項目。

- 進程排除會 排除任何進程接觸的專案,但不會排除進程本身。

- 使用處理程序的完整路徑列出處理程序排除項目,而非僅列出名稱。 (僅使用名稱的方法較不安全。)

- 如果您將每個可執行檔 (.exe) 同時列出為路徑排除項目和處理程序排除項目,則會排除處理程序和其涉及的任何項目。

步驟 5:設定您的裝置群組、裝置集合和組織單位

裝置群組、裝置集合和組織單位可讓安全性小組有效率地管理和指派安全性原則。 下表說明每個群組,以及如何設定它們。 您的組織可能不會使用全部三個集合類型。

注意事項

適用於端點的Defender方案1和方案2支援裝置群組建立。

| 集合類型 | 處理方式 |

|---|---|

|

裝置群組 (先前稱為 電腦群組) 可讓安全性作業小組設定安全性功能,例如,自動化調查和補救。 裝置群組對於指派這些裝置的存取也很實用,使得您的安全性作業小組可以在必要時採取補救動作。 裝置群組會在偵測到攻擊並停止時建立,例如「初始存取警示」等警示會觸發並出現在 Microsoft Defender 入口網站中。 |

1.移至 Microsoft Defender 入口網站 (https://security.microsoft.com) 。 2.在左側的瀏覽窗格中,選擇 [ 設定>端點權>限>裝置群組]。 3. 選擇 [+ 新增裝置群組]。 4. 指定裝置群組的名稱和描述。 5. 在 [自動化層級] 清單中選取選項。 (我們建議採用 [完整 - 自動化補救威脅]。) 若要深入了解各種自動化層級,請參閱 如何補救威脅。 6. 指定比對規則的條件,以判斷屬於該裝置群組的裝置有哪些。 例如,您可以選擇網域、作業系統版本,或甚至使用 裝置標籤。 7. 在 [使用者存取] 索引標籤上,指定應該可以存取裝置群組中所包含裝置的角色。 8. 選擇 [完成]。 |

|

裝置集合 可讓安全性作業小組管理應用程式、部署合規性設定,或在組織的裝置上安裝軟體更新。 裝置集合是使用 Configuration Manager 建立。 |

請遵循 建立集合 中的步驟。 |

|

組織單位 可讓您以邏輯方式將使用者帳戶、服務帳戶或電腦帳戶等物件組成群組。 接著,您可以將系統管理員指派給特定組織單位,並套用群組原則以強制目標組態設定。 組織單位是在 Microsoft Entra Domain Services 中定義。 |

請遵循在受控網域中建立組織單位中的步驟 Microsoft Entra Domain Services。 |

下一個步驟

恭喜! 您已完成 移轉至適用於端點的Defender的安裝階段!

提示

想要深入了解? Engage 技術社群中的Microsoft安全性社群:適用於端點的 Microsoft Defender 技術社群。