使用認證管理打造恢復功能

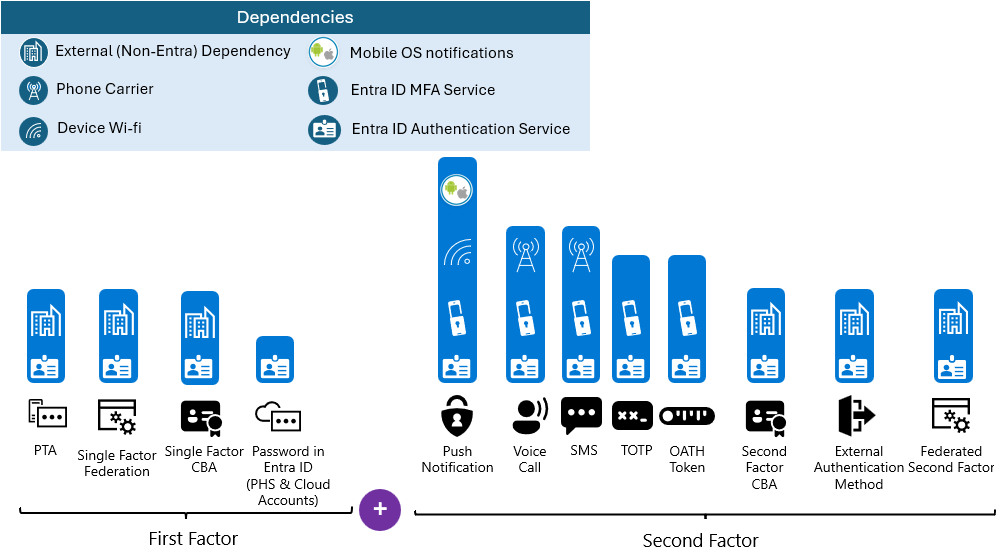

在權杖要求中向 Microsoft Entra ID 出示認證時,有多個必須可供驗證的相依性。 第一驗證要素仰賴 Microsoft Entra 驗證,在某些情況下則是仰賴內部部署基礎結構。 如需混合式驗證基礎結構的詳細資訊,請參閱打造混合式基礎結構的彈性。

最具彈性的認證策略是使用無密碼驗證。 Windows Hello 企業版 和 Passkey (FIDO 2.0) 安全性密鑰的相依性比其他 MFA 方法少。 針對 macOS 使用者,客戶可以啟用 macOS 的平台認證。 當您實作這些方法時,使用者能夠執行強式無密碼和防網路釣魚多重要素驗證 (MFA)。

提示

如需部署這些驗證方法的影片系列深入探討,請參閱 Microsoft Entra ID 中的網路釣魚防禦驗證

如果您實作第二要素,第二要素的相依性會新增至第一個要素的相依性。 例如,如果您的第一要素是透過 PTA,第二要素是 SMS,則您的相依性如下。

- Microsoft Entra 驗證服務

- Microsoft Entra 多重要素驗證服務

- 內部部署基礎結構

- 電信業者

- 使用者的裝置 (圖中未顯示)

您的認證策略應考慮每種驗證類型的相依性,然後佈建可避免單一失敗點的方法。

由於驗證方法具有不同的相依性,因此最好讓使用者註冊盡可能多的第二要素選項。 可能的話,請務必包含具有不同相依性的第二要素。 例如,語音電話和 SMS 做為第二個因素會共用相同的相依性,因此將這兩個選項當成是唯一選項不會降低風險。

針對第二要素,Microsoft Authenticator 應用程式或其他 Authenticator 應用程式使用限時單次密碼 (TOTP) 或 OAuth 硬體權杖,其相依性最少,因此更具彈性。

外部 (非 Entra) 相依性的其他詳細資料

| 驗證方法 | 外部 (非 Entra) 相依性 | 詳細資訊 |

|---|---|---|

| 憑證式驗證 (CBA) | 在大部分情況下 (視組態而定) CBA 將需要撤銷檢查。 這會新增 CRL 發佈點上的外部相依性 (CDP) | 了解憑證撤銷流程 |

| 傳遞驗證 (PTA) | PTA 使用內部部署代理程式來處理密碼驗證。 | Microsoft Entra 傳遞驗證如何運作? |

| 同盟 | 同盟伺服器必須上線,且能夠處理驗證嘗試 | 使用 Azure 流量管理員在 Azure 中部署高可用性跨地區 AD FS |

| 外部驗證方法 (EAM) | EAM 為客戶提供使用外部 MFA 提供者的路徑。 | 在 Microsoft Entra ID 管理外部驗證方法 (預覽) |

多重認證如何協助打造彈性?

佈建多個認證類型可提供使用者多個選項,以因應使用者的喜好設定和環境限制。 如此一來,當特定相依性無法在要求的時間提供使用時,互動式驗證較具彈性,會提示使用者進入多重要素驗證。 您可以最佳化多重要素驗證的重新驗證提示。

除了上述個別使用者的彈性之外,企業應針對大規模中斷規劃應變措施,例如造成設定不正確的操作錯誤、自然災害,或是整個企業資源中斷而影響內部部署同盟服務 (尤其是用於多重要素驗證時)。

如何實作具彈性的認證?

- 部署無密碼認證。 偏好使用網路釣魚防護方法,例如 Windows Hello 企業版、Passkeys (Authenticator Passkey Sign-in 和 FIDO2 安全性密鑰) 和憑證型驗證 (CBA),以增加安全性,同時減少相依性。

- 將 Microsoft Authenticator 應用程式部署為第二要素。

- 從同盟移轉至雲端驗證,以消除對同盟身分識別提供者的依賴。

- 針對從 Windows Server Active Directory 同步處理的混合式帳戶,開啟密碼雜湊同步。 這個選項可以與同盟服務 (例如 Active Directory 同盟服務 (AD FS)) 一起啟用,在同盟服務失敗時提供回復。

- 分析多重要素驗證方法的使用方式,改善使用者體驗。

- 實作彈性的存取控制策略