透過 Microsoft Entra ID 啟用 Windows 10 和 11 裝置的 FIDO2 安全性金鑰登入

本文件著重於如何使用 Windows 10 和 11 裝置啟用以 FIDO2 安全性金鑰為基礎的無密碼驗證。 完成本文中的步驟後,您可以使用 FIDO2 安全性金鑰,透過您的 Microsoft Entra 帳戶登入您的 Microsoft Entra ID 和 Microsoft Entra 混合式加入的 Windows 裝置。

需求

| 裝置類型 | 已加入 Microsoft Entra | 已加入 Microsoft Entra 混合式 |

|---|---|---|

| Microsoft Entra 多重要素驗證 | X | X |

| 合併的安全性資訊註冊 | X | X |

| 相容的 FIDO2 安全性金鑰 | X | X |

| WebAuthN 需要 Windows 10 1903 版或更高版本 | X | X |

| 已使用 Microsoft Entra 的聯結裝置需要 Windows 10 1909 版或更高版本 | X | |

| Microsoft Entra 混合式加入裝置需要 Windows 10 2004 版或更高版本 | X | |

| 完整修補的 Windows Server 2016/2019 網域控制站。 | X | |

| Microsoft Entra 混合式驗證管理模組 | X | |

| Microsoft Intune (選擇性) | X | X |

| 佈建套件 (選擇性) | X | X |

| 群組原則 (選擇性) | X |

不支援的情節

不支援下列案例:

- 使用 Microsoft Authenticator.中的通行金鑰登入或解除鎖定 Windows 裝置。

- 已加入 Server Active Directory Domain Services (AD DS) 網域 (僅限內部部署裝置) 的部署。

- 使用 webauthn 重新導向以外的安全性金鑰的案例,例如 RDP、VDI 和 Citrix。

- 使用安全性金鑰的 S/MIME。

- 使用安全性金鑰的「執行身分」。

- 使用安全性金鑰登入伺服器。

- 如果您並未於連線時使用安全性金鑰登入裝置,則無法使用該金鑰來離線登入或解除鎖定。

- 使用包含多個 Microsoft Entra 帳戶的安全性金鑰來登入或解除鎖定 Windows 裝置。 此案例會使用最後一個新增至安全性金鑰的帳戶。 WebAuthN 可讓使用者選擇想要使用的帳戶。

- 將執行 Windows 10 1809 版的裝置解除鎖定。 若要獲得最佳體驗,請使用 Windows 10 1903 版或更高版本。

準備裝置

已使用 Microsoft Entra 的聯結裝置必須執行 Windows 10 1909 版或更高版本。

Microsoft Entra 混合式加入裝置必須執行 Windows 10 2004 版或更新版本。

為 Windows 登入啟用安全性金鑰

組織可能會根據組織的需求,選擇使用下列一或多種方法為 Windows 登入啟用安全性金鑰:

重要

如果組織擁有 Microsoft Entra 混合式聯結裝置,也必須完成啟用內部部署資源的 FIDO2 驗證一文中的步驟,Windows 10 FIDO2 安全性金鑰驗證才能運作。

如果裝置擁有已使用 Microsoft Entra 加入的裝置,則必須先執行這項操作,裝置才能使用 FIDO2 安全性金鑰向內部部署資源進行驗證。

使用 Microsoft Intune 啟用

若要使用 Intune 啟用安全性金鑰,請完成下列步驟:

- 登入 Microsoft Intune 系統管理中心。

- 瀏覽至 [裝置]>[註冊]>[Windows 註冊]>[Windows Hello 企業版]。

- 將 [使用安全性金鑰登入] 設定為 [已啟用]。

設定登入的安全性金鑰時,不需要設定 Windows Hello 企業版。

注意

這不會在已佈建的裝置上啟用安全性金鑰。 在該情況下,請使用下一個方法 (已設定目標的 Intune 部署)

目標式 Intune 部署

若要將特定裝置群組設為目標以啟用認證提供者,請透過 Intune 使用下列自訂設定:

- 登入 Microsoft Intune 系統管理中心。

- 瀏覽 [裝置]>[Windows]>[組態設定檔]>[建立設定檔]。

- 使用下列設定來設定新的設定檔:

- [平台]:Windows 10 和更新版本

- 設定檔類型:[範本] > [自訂]

- 名稱:Windows 登入的安全性金鑰

- 描述:啟用要在 Windows 登入期間使用的 FIDO 安全性金鑰

- 選取 [下一步] > [新增],然後在 [新增資料列] 中,新增下列自訂 OMA-URI 設定:

- 名稱:開啟 Windows 登入的 FIDO 安全性金鑰

- 描述:(選擇性)

- OMA-URI:./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- 資料類型:整數

- 值:1

- 指派原則設定的其餘部分,包括特定使用者、裝置或群組。 如需詳細資訊,請參閱在 Microsoft Intune 中指派使用者和裝置設定檔。

使用佈建套件啟用

對於未受 Microsoft Intune 管理的裝置,可安裝佈建套件以啟用此功能。 您可以從 Microsoft Store 安裝 Windows Configuration Designer 應用程式。 請完成下列步驟以建立佈建套件:

- 啟動 Windows Configuration Designer。

- 選取 [檔案]>[新增專案]。

- 為您的專案提供名稱,並記下建立專案的路徑,然後選取 [下一步]。

- 保留選取「佈建套件」作為選取的專案工作流程,然後選取 [下一步]。

- 在 [選擇要檢視與設定的設定] 下,選取 [所有 Windows 電腦版本],然後選取[下一步]。

- 選取 [完成]。

- 在新建立的專案中,瀏覽至 [執行階段設定]>[WindowsHelloForBusiness]>[SecurityKeys]>[UseSecurityKeyForSignIn]。

- 將 [UseSecurityKeyForSignIn] 設定為 [已啟用]。

- 選取 [匯出]>[佈建套件]

- 在 [建置] 視窗中,保留 [描述佈建套件] 下的預設值,然後選取 [下一步]。

- 在 [建置] 視窗中,保留[選取佈建套件的安全性詳細資料] 下的預設值,然後選取 [下一步]。

- 在 [建置] 視窗中,記下或變更 [選取佈建套件儲存位置] 下的路徑,然後選取 [下一步]。

- 在 [建置佈建套件] 頁面上,選取 [建置]。

- 將建立的兩個檔案 (ppkg 和 cat) 儲存至一個位置,以便在稍後套用至電腦。

- 若要套用您建立的佈建套件,請參閱套用佈建套件。

注意

執行 Windows 10 1903 版的裝置也必須啟用共用電腦模式 (EnableSharedPCMode)。 如需啟用此功能的詳細資訊,請參閱設定 Windows 10 的共用或來賓電腦。

使用群組原則啟用

對於 Microsoft Entra 混合式聯結裝置,組織可以設定下列群組原則設定來啟用 FIDO 安全性金鑰登入。 您可以在 [電腦設定]>[系統管理範本]>[系統]>[登入]>[Turn on security key sign-in] \(開啟安全性金鑰登入\) 下找到此設定:

- 將此原則設定為 [已啟用] 可讓使用者使用安全性金鑰登入。

- 將此原則設定為 [已停用] 或 [未設定] 可防止使用者使用安全性金鑰登入。

此群組原則設定需要 CredentialProviders.admx 群組原則範本的更新版本。 這個新的範本適用於下一版的 Windows Server 和 Windows 10 20H1。 此設定可透過執行其中一項較新版 Windows 的裝置來管理,或遵循如何為 Windows 中的群組原則系統管理範本建立和管理的中央存放區 (機器翻譯) 此處的指引來集中管理。

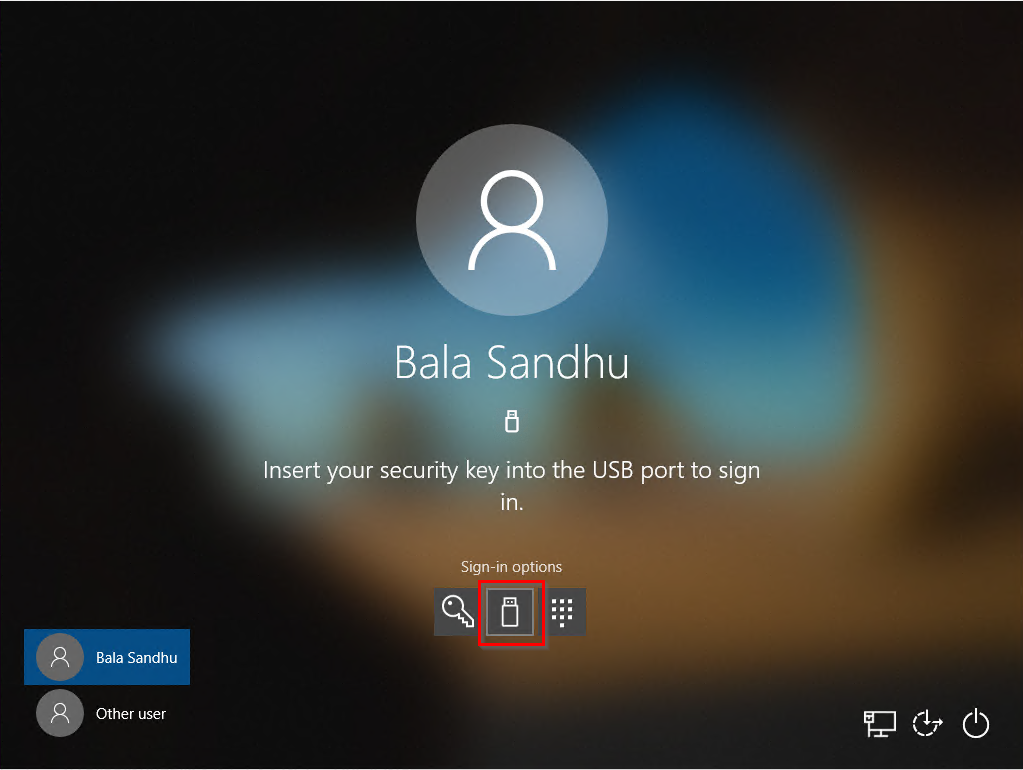

使用 FIDO2 安全性金鑰登入

在此範例中,名為 Bala Sandhu 的使用者已使用上一篇文章啟用無密碼安全性金鑰登入中的步驟來佈建其 FIDO2 安全性金鑰。 對於 Microsoft Entra 混合式聯結裝置,請確定您同時啟用了內部部署資源的無密碼安全性金鑰登入。 Bala 可以從 Windows 10 鎖定畫面選擇安全性金鑰認證提供者,然後插入安全性金鑰以登入 Windows。

管理安全性金鑰生物特徵辨識、PIN,或重設安全性金鑰

- Windows 10 1903 版或更高版本

- 使用者可以在其裝置 >[帳戶]>[安全性金鑰] 上開啟 [Windows 設定]

- 使用者可以變更 PIN、更新生物特徵辨識,或重設其安全性金鑰

疑難排解和意見反應

如果您想要分享意見反應或遇到此功能的相關問題,請使用下列步驟,透過 Windows 意見反應中樞應用程式來分享:

- 啟動意見反應中樞,並確定您已登入。

- 根據下列分類提交意見反應:

- 類別:安全性和隱私權

- 子類別:FIDO

- 若要擷取記錄,請使用選項來重新建立問題。

下一步

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: