強化 Microsoft Entra Domain Services 受控網域

根據預設,Microsoft Entra Domain Services 可讓您使用 NTLM v1 和 TLS v1 等加密。 某些舊版應用程式可能需要這些加密,但它們強度較弱,而如果您不需這些加密,則也可以加以停用。 如果您有使用 Microsoft Entra Connect 的內部部署混合式連線,您也可以停用 NTLM 密碼雜湊的同步處理。

本文說明如何使用下列設定來強化受控網域,例如:

- 停用 NTLM v1 和 TLS v1 加密

- 停用 NTLM 密碼雜湊同步

- 停用透過 RC4 加密變更密碼的能力

- 啟用 Kerberos 保護

- LDAP 簽署

- LDAP 通道繫結

必要條件

若要完成本文,您需要下列資源:

- 有效的 Azure 訂閱。

- 如果您沒有 Azure 訂用帳戶,請先建立帳戶。

- 與您的訂用帳戶相關聯的 Microsoft Entra 租用戶,已與內部部署目錄或僅限雲端目錄同步。

- 已在您的 Microsoft Entra 租用戶中啟用並設定的 Microsoft Entra Domain Services 受控網域。

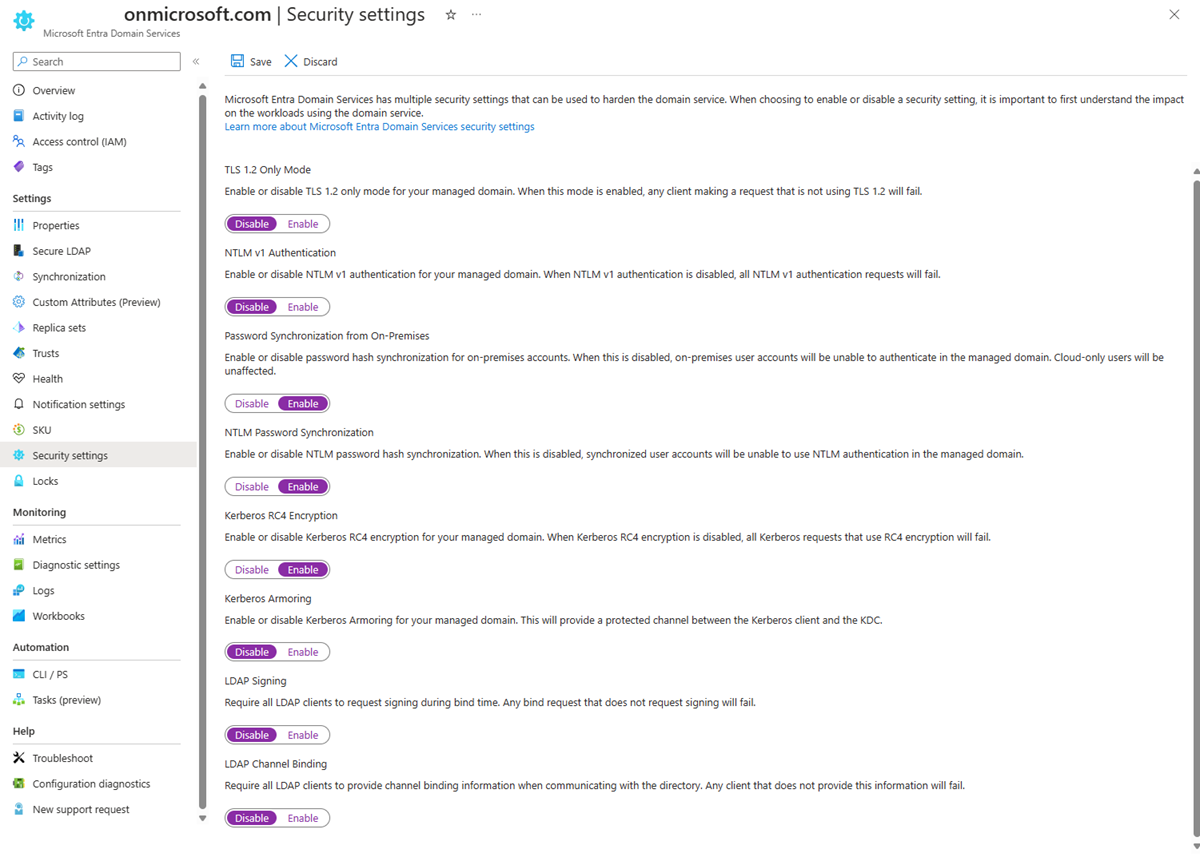

使用安全性設定來強化您的網域

登入 Azure 入口網站。

搜尋並選取 [Microsoft Entra Domain Services]。

選擇您的受控網域,例如 aaddscontoso.com。

選取左邊的 [安全性設定]。

針對下列設定,按一下 [啟用] 或 [停用]:

- 僅限 TLS 1.2 模式

- NTLM v1 驗證

- NTLM 密碼同步處理

- Kerberos RC4 加密

- Kerberos 保護

- LDAP 簽署

- LDAP 通道繫結

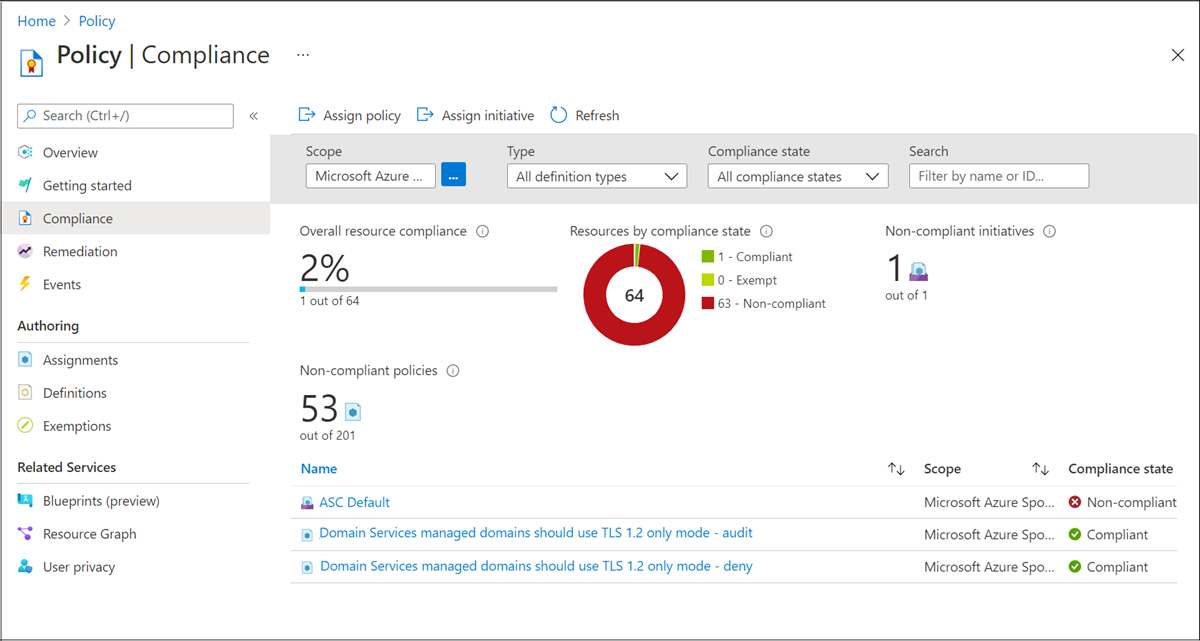

為 TLS 1.2 使用量指派 Azure 原則合規性

除了安全性設定以外,Microsoft Azure 原則合規性設定以強制使用 TLS 1.2 使用量。 原則在指派之前不會有任何影響。 指派原則時,它會出現在 [合規性] 中:

- 如果指派為稽核,則合規性會報告 Domain Services 執行個體是否符合規範。

- 如果指派為拒絕,則合規性會防止在不需要 TLS 1.2 時建立 Domain Services 執行個體,並防止更新 Domain Services 執行個體,直到需要 TLS 1.2 為止。

稽核 NTLM 失敗

雖然停用 NTLM 密碼同步處理可改善安全性,但許多應用程式和服務的設計並不適合在沒有它的情況下運作。 例如,透過其 IP 位址連線到任何資源,如 DNS 伺服器管理或 RDP,將會失敗並拒絕存取。 如果您停用 NTLM 密碼同步處理,而且您的應用程式或服務未如預期運作,您可以藉由啟用 [登入/登出]>[稽核登入] 事件類別的安全性稽核,其中 NTLM 會在事件詳細資料中指定為驗證套件,以檢查 NTLM 驗證失敗。 如需詳細資訊,請參閱啟用 Microsoft Entra Domain Services 的安全性稽核。

使用 PowerShell 以強化您的網域

如有需要,請安裝和設定 Azure PowerShell。 務必使用 Connect-AzAccount Cmdlet 登入您的 Azure 訂用帳戶。

此外,安裝 Microsoft Graph PowerShell SDK。 確保使用 Connect-MgGraph Cmdlet 登入您的 Microsoft Entra 租用戶。

若要停用弱式加密套件和 NTLM 認證雜湊同步處理,請登入您的 Azure 帳戶,然後使用 Get-AzResource Cmdlet,取得 Domain Services 資源:

提示

如果您使用 Microsoft.AAD/DomainServices 資源不存在的 Get-AzResource Command,請提高管理所有 Azure 訂閱和管理群組的存取權。

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

接著,定義 DomainSecuritySettings,以設定下列安全性選項:

- 停用 NTLM v1 支援。

- 從您的內部部署 AD 停用 NTLM 密碼雜湊同步處理。

- 停用 TLS v1。

重要

如果您在 Domain Services 受控網域中停用 NTLM 密碼雜湊同步處理,使用者和服務帳戶就無法執行 LDAP 簡單繫結。 如果您需要執行 LDAP 簡單繫結,請勿在下列命令中設定 "SyncNtlmPasswords"="Disabled"; 安全性設定選項。

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Disabled"}}

最後,使用 Set-AzResource Cmdlet,將定義的安全性設定套用至受控網域。 從第一個步驟指定 Domain Services 資源,以及上一個步驟的安全性設定。

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion “2021-03-01” -Verbose -Force

將安全性設定套用至受控網域需要一些時間。

重要

停用 NTLM 之後,請在 Microsoft Entra Connect 中執行完整密碼雜湊同步處理,以從受控網域移除所有密碼雜湊。 如果您停用 NTLM,但不強制密碼雜湊同步處理,則只會在下一個密碼變更時,移除使用者帳戶的 NTLM 密碼雜湊。 如果使用者已在使用 NTLM 做為驗證方法的系統上快取認證,此行為可讓使用者繼續登入。

一旦 NTLM 密碼雜湊與 Kerberos 密碼雜湊不同,遞補至 NTLM 將無法運作。 如果 VM 已連線到受控網域控制站,快取的認證也不會再運作。

下一步

若要深入了解同步處理程序,請參閱受控網域中的物件和認證如何同步。