在 Azure 中部署 F5 BIG-IP Virtual Edition VM

在本教學課程中,瞭解如何在 Azure 基礎結構即服務 (IaaS) 中部署 BIG-IP Vitural Edition (VE)。 在教學課程結束時,您將有:

- 備妥的 BIG-IP 虛擬機 (VM) 來建立安全的混合式存取模型 (SHA) 概念證明

- 用於測試全新 BIG-IP 系統更新和 Hotfix 的暫存執行個體

深入了解:使用 Microsoft Entra ID 保護舊版應用程式

必要條件

不需要先前的 F5 BIG-IP 體驗或知識。 不過,建議您檢閱 F5 詞彙中的業界標準術語。

在適用於 SHA 的 Azure 中部署 BIG-IP 需要:

- 付費 Azure 訂用帳戶

- 如果沒有訂用帳戶,您可以取得 Azure 免費試用

- 下列任一個 F5 BIG-IP 授權 SKU:

- F5 BIG-IP® Best 套件組合

- F5 BIG-IP Access Policy Manager™ (APM) 獨立授權

- BIG-IP F5 BIG-IP® 本機流量管理員™ (LTM) 上的 F5 BIG-IP 存取原則管理員™ (APM) 附加元件授權

- 90 天 BIG-IP 完整功能試用版授權

- 萬用字元或主體別名 (SAN) 憑證,用於透過安全通訊端層 (SSL) 發佈 Web 應用程式

- 移至 letsencrypt.org 以查看供應項目。 選取開始使用。

- 用來保護 BIG-IP 管理介面的 SSL 憑證。 如果憑證的主體與 BIG-IP 完整功能變數名稱 (FQDN) 相對應,您可以使用憑證來發佈 Web 應用程式。 例如,您可以使用萬用字元憑證搭配用於

https://big-ip-vm.contoso.com:8443的主體*.contoso.com。

VM 部署和基底系統設定大約需要 30 分鐘,然後 BIG-IP 會在整合 F5 BIG-IP 與 Microsoft Entra ID 實作 SHA 案例。

測試案例

當您測試案例時,本教學課程假設:

- BIG-IP 會部署至具有 Active Directory (AD) 環境的 Azure 資源群組

- 環境是由域控制器 (DC) 和 Internet Information Services (IIS) Web 主機 VM 所組成

- 如果 BIG-IP 看到支援案例所需的角色,則無法接受與 BIG-IP VM 位於相同位置的伺服器

- 支援透過 VPN 連線至另一個環境的 BIG-IP VM

如果您沒有先前用於測試的項目,您可以使用 Cloud Identity Lab 上的指令碼,將 AD 網域環境部署至 Azure。 您可以使用 Demo Suite 上的指令碼自動化,以程式設計方式將範例測試應用程式部署至 IIS Web 主機。

注意

本教學課程中的某些步驟可能與 Microsoft Entra 系統管理中心的版面配置不同。

Azure 部署

提示

本文中的步驟可能會依據您開始的入口網站而稍有不同。

您可以在不同的拓撲中部署 BIG-IP。 本指南著重於網路介面卡 (NIC) 部署。 然而,如果您的 BIG-IP 部署需要多個網路介面以實現高可用性、網路隔離或超過 1 GB 的輸送量,請考慮使用 F5 預先編譯 Azure Resource Manager (ARM) 範本。

從 Azure Marketplace 部署 BIG-IP VE。

使用具有建立 VM 權限的帳戶登入 Microsoft Entra 系統管理中心,例如應用程式管理員。

在頂端功能區搜尋方塊中,輸入 [市集]

選取 [輸入]。

在 [市集] 篩選條件中輸入 [F5]。

選取 [輸入]。

從頂端功能區中,選取 [+ 新增]。

針對市集篩選條件,輸入 F5。

選取 [輸入]。

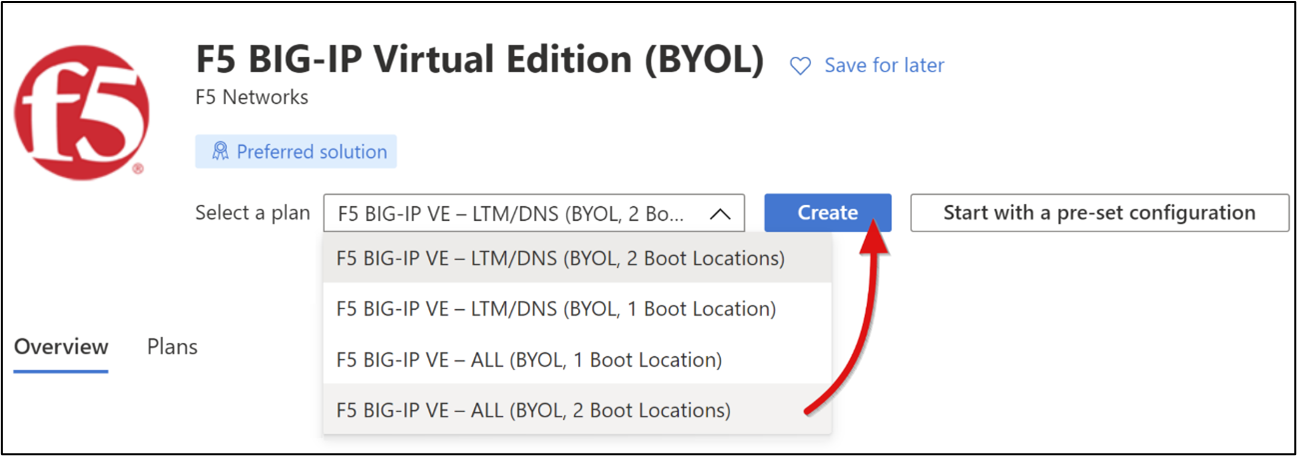

選取 [F5 BIG-IP Virtual Edition (BYOL)]>選取軟體方案>F5 BIG-IP VE - ALL (BYOL,2 個開機位置)。

選取 建立。

針對 Basics:

- 訂用帳戶:BIG-IP VM 部署的目標訂用帳戶

- 資源群組:將部署 BIG-IP VM 的 Azure RG,或建立一個。 這是您的 DC 和 IIS VM 資源群組

- 針對執行個體詳細資料:

- VM 名稱 BIG-IP-VM 範例

- 區域:BIG-IP-VM 的目標 Azure 地理位置

- 可用性選項在生產環境中使用 VM 時啟用

- 映像:F5 BIG-IP VE – ALL (BYOL,2 個開機位置)

- Azure Spot 執行個體:否,但視需要加以啟用

- 大小:最小規格為 2 個 vCPU 和 8 GB 記憶體

- 針對系統管理員帳戶:

- 驗證類型:立即選取密碼,稍後切換至金鑰組

- 使用者名稱:要建立為 BIG-IP 本機帳戶的身分識別,以存取其管理介面。 使用者名稱會區分大小寫。

- 密碼:使用強式密碼保護管理員存取權

- 輸入連接埠規則:公用輸入連接埠,無。

- 完成時,選取 [下一步: 磁碟]。 保留預設值。

- 選取 [下一步:網路]。

- 針對網路:

- 虛擬網路:DC 和 IIS VM 所使用的 Azure VNet,或建立一個

- 子網路:與您的 DC 和 IIS VM 相同的 Azure 內部子網路,或建立一個

- 公用 IP:無

- NIC 網路安全性群組:如果您選取的 Azure 子網路與網路安全性群組 (NSG) 相關聯,請選取 [無]:否則,請選取 [基本]

- 加速網路:關閉

- 針對負載平衡:負載平衡 VM,否。

- 選取 [下一步:管理],然後完成設定:

- 詳細監視:關閉

- 開機診斷使用自訂儲存體帳戶啟用。 此功能允許透過 Microsoft Entra 系統管理中心的序列主控台選項,連線到 BIG-IP 安全殼層 (SSH) 介面。 選取可用的 Azure 儲存體帳戶。

- 針對身分識別:

- 系統指派的受控識別:關閉

- Microsoft Entra ID:BIG-IP 不支援此選項

- 針對 Autoshutdown:啟用或測試時,您可以將 BIG-IP-VM 設定為每日關閉

- 選取 [下一步:進階];保留預設值。

- 選取 [下一步:標記]。

- 若要檢閱您的 BIG-IP-VM 設定,請選取 [下一步:檢閱 + 建立]。

- 選取 建立。 部署 BIG-IP VM 的時間通常是 5 分鐘。

- 完成時,展開 Microsoft Entra 系統管理中心左側功能表。

- 選取資源群組,然後瀏覽至 BIG-IP-VM。

注意

如果 VM 建立失敗,請選取 [返回] 和 [下一步]。

網路組態

當 BIG-IP VM 啟動時,其 NIC 會佈建由其連接到的 Azure 子網路的動態主機設定通訊協定 (DHCP) 服務發佈的主要私人 IP。 BIG-IP 流量管理作業系統 (TMOS) 會使用 IP 與下列通訊:

- 主機和服務

- 對公共網路網路的輸出存取

- 對 BIG-IP Web 設定和 SSH 管理介面的輸入存取

向網際網路公開管理介面會增加 BIG-IP 攻擊面。 此風險是為何在部署期間未使用公用 IP 佈建 BIG-IP 主要 IP 的原因。 相反地,會佈建次要內部 IP 和相關聯的公用 IP 來發佈。 VM 公用 IP 與私人 IP 之間的一對一對應可讓外部流量觸達 VM。 不過,需要 Azure NSG 規則才能允許流量,類似於防火牆。

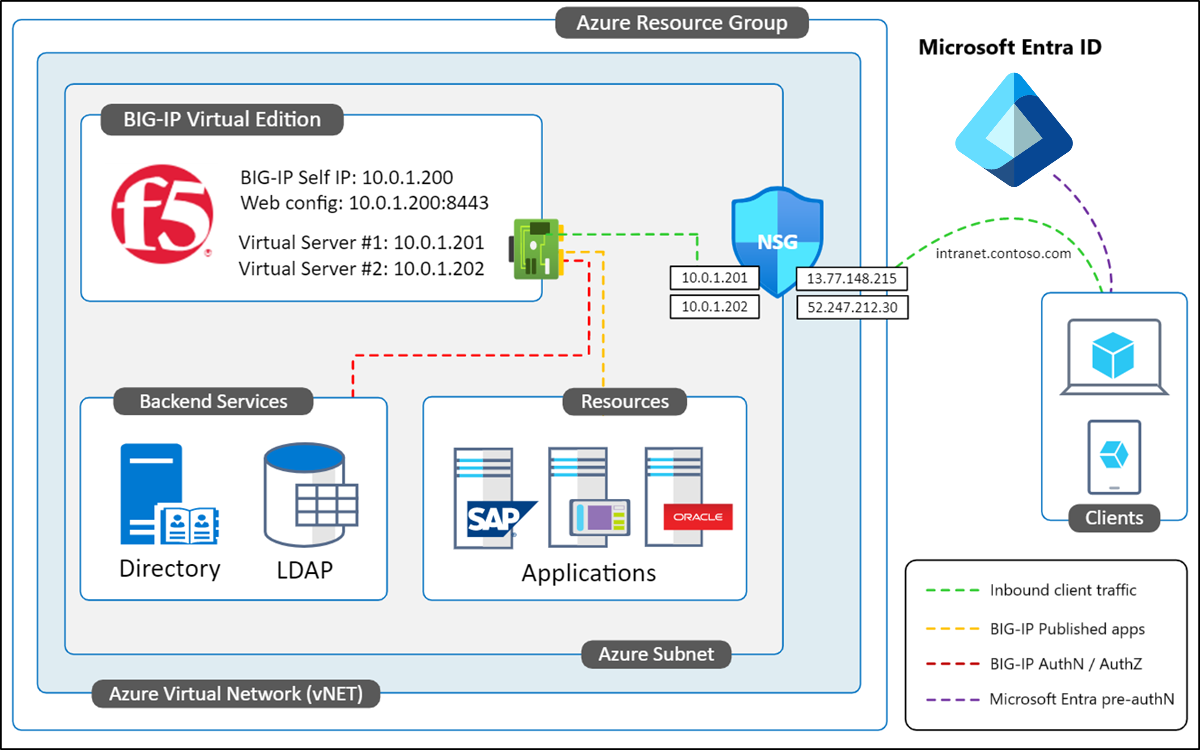

下圖顯示 Azure 中 BIG-IP VE 的 NIC 部署,並已針對一般作業和管理設定主要 IP。 發佈服務有個別的虛擬伺服器 IP。 NSG 規則允許傳送 intranet.contoso.com 的遠端流量路由到已發佈服務的公共 IP,然後再轉送至 BIG-IP 虛擬伺服器。

根據預設,發給 Azure VM 的私人和公用 IP 是動態的,因此可以在 VM 重新啟動時變更。 將 BIG-IP 管理 IP 變更為靜態,以避免連線問題。 針對發佈服務對次要 IP 執行相同的動作。

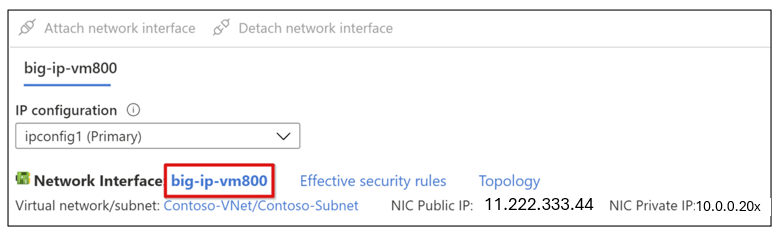

從您的 BIG-IP VM 功能表中,移至 [設定]>[網路]。

在網路視圖中,選取 [網路介面] 右邊的連結。

注意

VM 名稱是在部署期間隨機產生的。

- 在左側窗格中,選取 [IP 組態]。

- 選取 [ipconfig1] 列。

- 將 [IP 指派] 選項設定為 [靜態]。 如有必要,請變更 BIG-IP VM 主要 IP 位址。

- 選取 [儲存]。

- 關閉 [ipconfig1] 功能表。

注意

使用主要 IP 連接和管理 BIG-IP-VM。

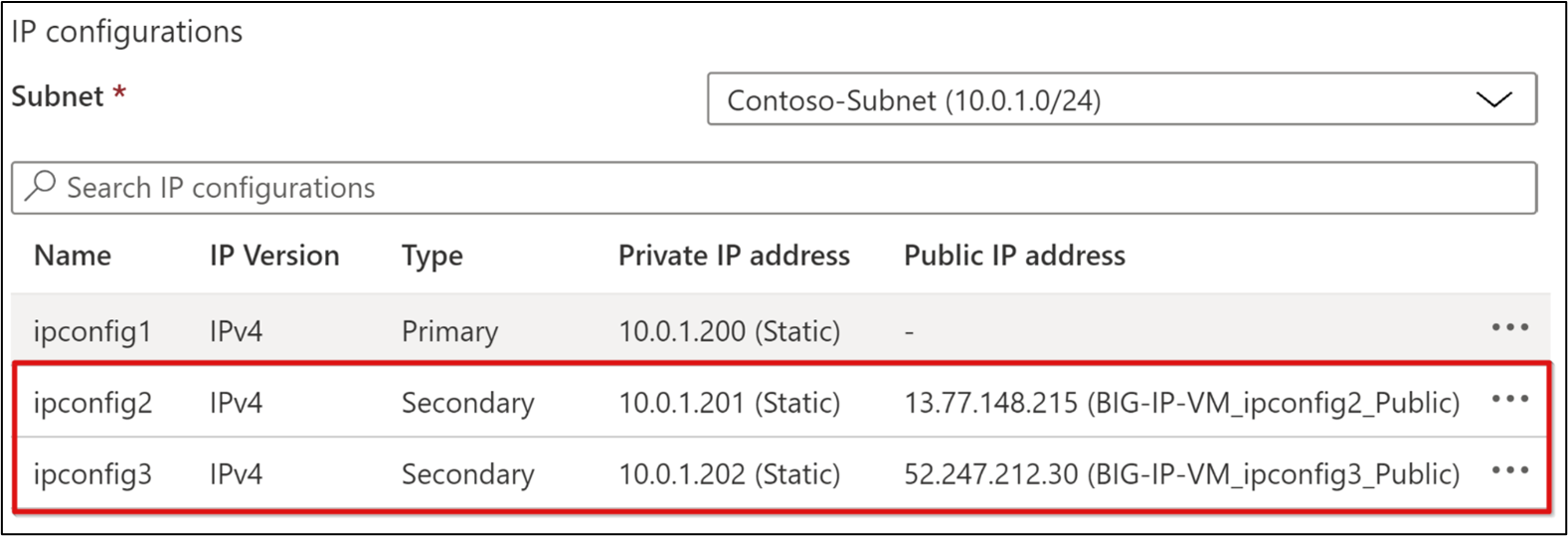

- 在頂端功能區上,選取 [+ 新增]。

- 提供次要私人 IP 名稱,例如 ipconfig2。

- 針對私人 IP 位址設定,將 [配置] 選項設定為 [靜態]。 提供下一個較高或較低的 IP 有助於保持秩序。

- 將 [公用 IP 位址] 設定為 [關聯]。

- 選取 建立。

- 針對新的公用 IP 位址,提供名稱,例如 BIG-IP-VM_ipconfig2_Public。

- 如果出現提示,請將 SKU 設定為標準。

- 如果出現提示,請將 [階層] 設定為 [全域]。

- 將 [指派] 選項設定為 [靜態]。

- 選取 [確定] 兩次。

您的 BIG-IP-VM 已準備好:

- 主要私人 IP:專用於透過其 Web 設定公用程式和 SSH 管理 BIG-IP-VM。 BIG-IP 系統會使用自己來作為其自我 IP,以連接到已發佈的後端服務。 它會連線到外部服務:

- 網路時間通訊協定 (NTP)

- Active Directory (AD)

- 輕量型目錄存取通訊協定 (LDAP)

- 次要私人 IP:用來建立 BIG-IP APM 虛擬伺服器以接聽對已發佈服務的輸入要求

- 公用 IP:與次要私人 IP 關聯,使來自公共網際網路的用戶端流量能夠觸達已發佈服務的 BIG-IP 虛擬伺服器

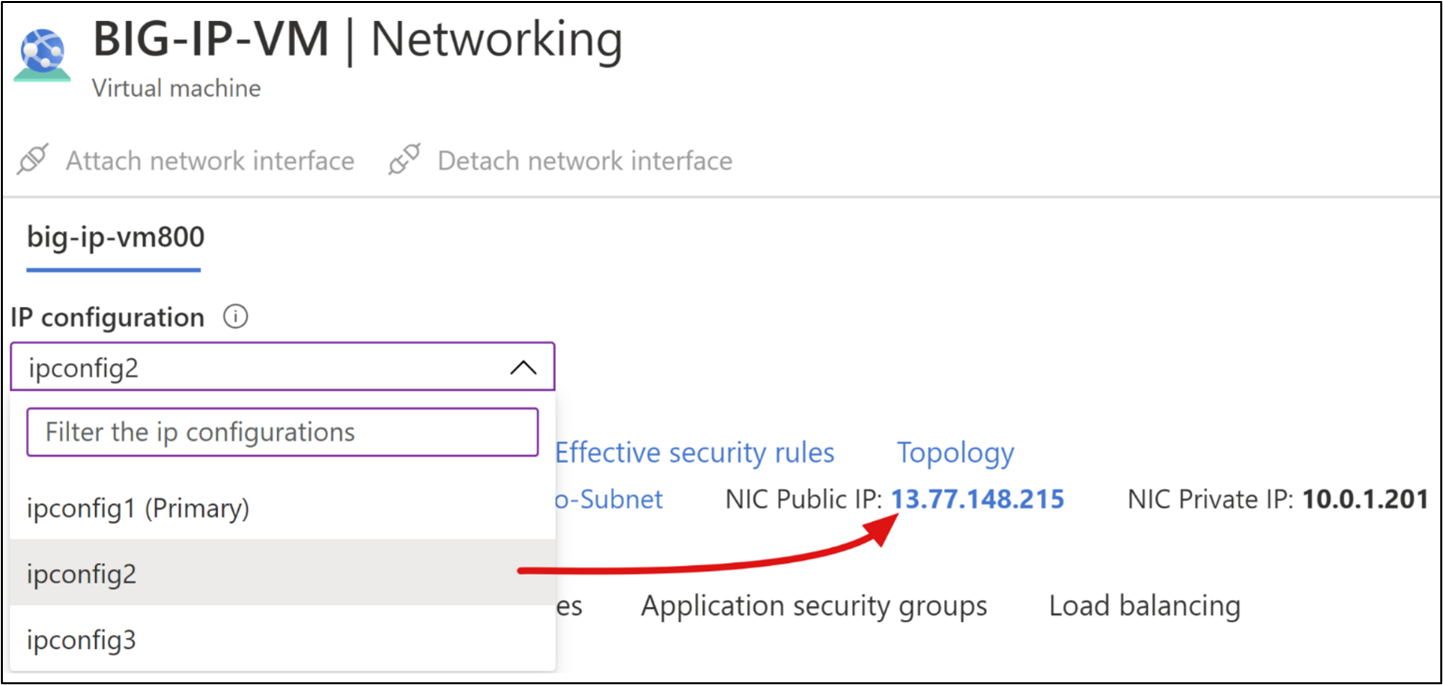

此範例說明 VM 公用和私人 IP 之間的一對一關聯性。 Azure VM NIC 有一個主要 IP,而其他 IP 則為次要 IP。

注意

您需要用來發佈 BIG-IP 服務的次要 IP 對應。

若要使用 BIG-IP 存取引導式設定實作 SHA,請重複步驟,為透過 BIG-IP APM 發佈的服務建立更多私人和公用 IP 組。 使用 BIG-IP 進階設定來發佈服務的相同方法。 不過,使用伺服器名稱指標 (SNI) 設定來避免公用 IP 額外負荷:BIG-IP 虛擬伺服器接受接收的用戶端流量,並將其傳送至目的地。

DNS 組態

若要將已發佈的 SHA 服務解析為 BIG-IP-VM 公用 IP,請設定用戶端的 DNS。 下列步驟假設您的 SHA 服務的公用網域 DNS 區域是在 Azure 中管理。 無論您的 DNS 區域位於何處,都適用建立定位器的 DNS 原則。

展開入口網站左側功能表。

使用 [資源群組] 選項,瀏覽至您的 BIG-IP-VM。

從 BIG-IP VM 功能表中,移至 [設定]>[網路]。

在 BIG-IP-VM 網路檢視中,從下拉式 IP 設定清單中選取第一個次要 IP。

選取 NIC 公用 IP 連結。

在左側窗格中,選取 [設定] 區段下方的 [組態]。

[公用 IP] 和 [DNS 屬性] 功能表隨即出現。

選取並建立別名記錄。

從下拉功能表中,選取 DNS 區域。 如果沒有 DNS 區域,則可以在 Azure 外部進行管理,或為網域尾碼建立一個網域尾碼,以在 Microsoft Entra ID 中驗證。

若要建立第一個 DNS 別名記錄:

- 訂用帳戶:與 BIG-IP-VM 相同的訂用帳戶

- DNS 區域:已驗證網域尾碼的 DNS 區域授權,例如,www.contoso.com

- 名稱:您指定的主機名會解析為與所選次要 IP 相關聯的公用 IP。 定義 DNS 對 IP 對應。 例如,intranet.contoso.com 對 13.77.148.215

- TTL: 1

- TTL 單位:小時

選取 建立。

保留 DNS 名稱標籤 (選擇性)。

選取 [儲存]。

關閉 [公用 IP] 選單。

注意

若要使用 BIG-IP 引導式設定來建立您發佈之服務的其他 DNS 記錄,請重複步驟 1 到 6。

使用已備妥 DNS 記錄,您可以使用 DNS 檢查程式等工具 來驗證已建立的記錄傳播到全域公用 DNS 伺服器。 如果您使用外部提供者來管理 DNS 網域命名空間,例如 GoDaddy,請使用其 DNS 管理功能建立記錄。

注意

如果測試和經常切換 DNS 記錄,您可以使用電腦本機主機檔案:選取 [Win] + [R]。在 [執行] 方塊中,輸入驅動程式。 本機主機記錄會提供本機電腦的 DNS 解析,而非其他用戶端。

用戶端流量

預設情況下,Azure 虛擬網路 (VNet) 和相關聯的子網路是無法接收網際網路流量的私人網路。 將您的 BIG-IP-VM NIC 連結至部署期間指定的 NSG。 若要讓外部 Web 流量連線到 BIG-IP-VM,請定義輸入 NSG 規則,以允許來自公用網際網路的連接埠 443 (HTTPS) 和 80 (HTTP)。

- 從 BIG-IP VM 的主要 [概觀] 功能表中,選取 [網路]。

- 選取 [新增] 輸入規則。

- 輸入 NSG 規則屬性:

- 來源:任何

- 來源連接埠範圍:*

- 目的地 IP 位址:BIG-IP-VM 次要私人 IP 的逗號分隔清單

- 目的地連接埠:80, 443

- 通訊協定: TCP

- 動作:允許

- 優先順序:100 到 4096 之間的最小可用值

- 名稱:使用描述性名稱,例如:

BIG-IP-VM_Web_Services_80_443

- 選取 [新增]。

- 關閉 [網路] 功能表。

HTTP 和 HTTPS 流量可以連線到您的 BIG-IP-VM 次要介面。 允許連接埠 80 讓 BIG-IP APM 將使用者從 HTTP 自動重新導向至 HTTPS。 編輯此規則以新增或移除目的地 IP。

管理 BIG-IP

BIG-IP 系統會使用其 Web 設定 UI 進行管理。 從下列項目存取 UI:

- BIG-IP 內部網路中的機器

- 線上到 BIG-IP-VM 內部網路的 VPN 用戶端

- 透過 Microsoft Entra 應用程式 Proxy 發佈

注意

在您繼續進行其餘設定之前,請先選取上述三種方法之一。 如有必要,請透過將 BIG-IP 的主要 IP 設定為公共 IP,從網際網路直接連接到 Web 設定。 然後新增 NSG 規則以允許 8443 流量到該主要 IP。 將來源限制為您自己的受信任 IP,否則任何人都可以連線。

確認連線

確認您可以連接到 BIG-IP VM 的 Web 設定,並使用 VM 部署期間指定的認證登入:

- 如果從其內部網路上的 VM 或透過 VPN 連線,請連接到 BIG-IP 主要 IP 和 Web 設定連接埠。 例如:

https://<BIG-IP-VM_Primary_IP:8443。 您的瀏覽器提示可能會指出連線不安全。 請忽略提示,直到設定 BIG-IP 為止。 如果瀏覽器封鎖存取,請清除其快取,然後再試一次。 - 如果您透過應用程式 Proxy 發佈 Web 設定,請使用已定義的 URL 從外部存取 Web 設定。 不要附加連接埠,例如,

https://big-ip-vm.contoso.com。 使用 Web 組態連接埠定義內部 URL,例如,https://big-ip-vm.contoso.com:8443。

注意

您可以使用其 SSH 環境來管理 BIG-IP 系統,通常用於命令列 (CLI) 工作和根層級存取。

若要連線到 CLI:

- Azure Bastion 服務:從任何位置連線到 VNet 中的 VM

- SSH 用戶端,例如使用 Just-In-Time (JIT) 方法的 PowerShell

- 序列主控台:在入口網站中,於 VM 功能表的 [支援和疑難排解] 區段中。 其不支援檔案傳輸。

- 從網際網路:使用公用 IP 設定 BIG-IP 主要 IP。 新增 NSG 規則以允許 SSH 流量。 限制信任的 IP 來源。

BIG-IP 授權

在設定發佈服務和 SHA 之前,請先啟用並佈建具有 APM 模組的 BIG-IP 系統。

- 登入 Web 設定。

- 在 [一般屬性] 頁面上,選取 [啟用]。

- 在 [基底註冊金鑰] 欄位中,輸入 F5 所提供的區分大小寫金鑰。

- 將 [啟用方法] 設定為 [自動]。

- 選取 [下一步]。

- BIG-IP 會驗證授權,並顯示使用授權合約 (EULA)。

- 選取 [接受],並等待啟用完成。

- 選取 [繼續]。

- 在 [授權摘要] 頁面底部,登入。

- 選取 [下一步]。

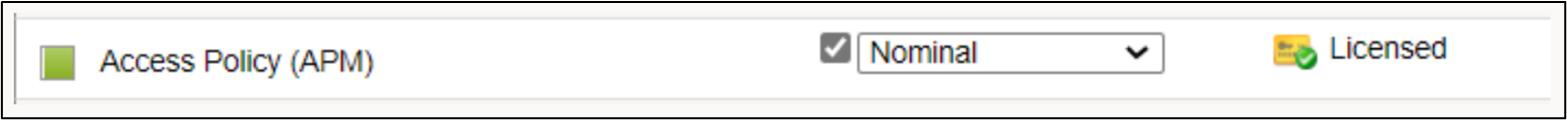

- SHA 所需的模組清單隨即出現。

注意

如果清單未出現,請在主索引標籤中,移至 [系統]>[資源佈建]。 檢查存取原則 (APM) 的佈建資料行

- 選取 [提交]。

- 接受警告。

- 等待初始化完成。

- 選取 [繼續]。

- 在 [關於] 索引標籤上,選取 [執行安裝程式公用程式]。

重要

F5 授權適用於一個 BIG-IP VE 執行個體。 若要將授權從某個執行個體移轉至另一個執行個體,請參閱 AskF5 文章,K41458656:重複使用不同 BIG-IP VE 系統上的 BIG-IP VE 授權。 在您解除委任之前,請先撤銷作用中執行個體上的試用授權,否則授權將會永久遺失。

佈建 BIG-IP

保護來自 BIG-IP Web 組態的管理流量很重要。若要協助保護 Web 設定通道免於入侵,請設定裝置管理憑證。

從左側導覽列中,移至 [系統]>[憑證管理]>[流量憑證管理]>[SSL 憑證清單]>[匯入]。

從 [匯入類型] 下拉式清單中,選取 [PKCS 12(IIS)] 和 [選擇檔案]。

找出具有主體名稱或 SAN 的 SSL Web 憑證,其中包含您稍後指派 BIG-IP-VM 的 FQDN。

提供憑證密碼。

選取匯入。

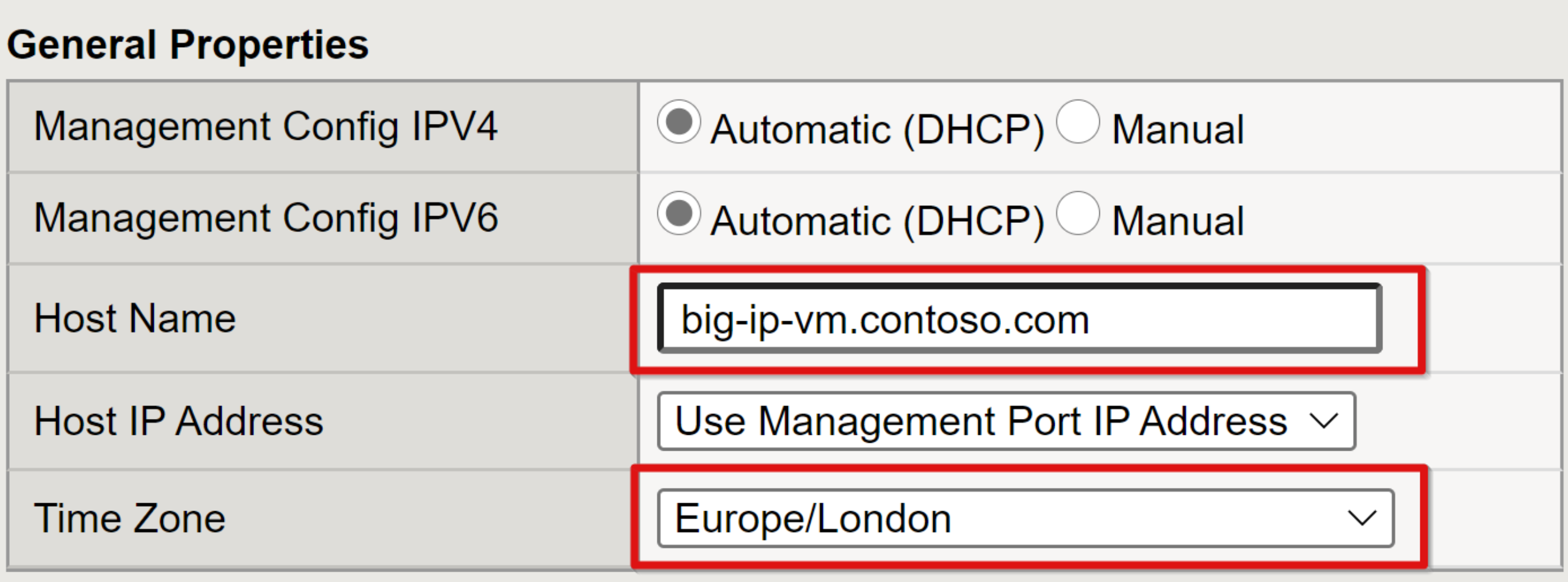

從左側導覽列,移至 [系統]>[平台]。

在 [一般屬性] 下,輸入合格的 [主機名稱] 和環境 [時區]。

選取更新。

從左側導覽列中,移至 [系統]>[設定]>[裝置]>[NTP]。

指定 NTP 來源。

選取 [新增]。

選取更新。 例如,

time.windows.com

您需要 DNS 記錄,才能將 BIG-IP FQDN 解析為其主要私人 IP,您在先前的步驟中指定此記錄。 將記錄新增至環境內部 DNS,或新增至電腦 localhost 檔案,以連線到 BIG-IP Web 組態。當您連線到 Web 設定時,瀏覽器警告不再出現,而不會顯示應用程式 Proxy 或任何其他反向 Proxy。

SSL 設定檔

作為反向 Proxy,BIG-IP 系統是轉送服務,也稱為透明 Proxy,或參與客戶端與伺服器之間交換的完整 Proxy。 完整 Proxy 會建立兩個連線:前端 TCP 用戶端連線和後端 TCP 伺服器連線,中間有軟間距。 用戶端會連線到一端的 Proxy 接聽程式、虛擬伺服器,而 Proxy 會建立與後端伺服器的個別獨立連線。 此設定在兩側都是雙向的。 在此完整 Proxy 模式中,F5 BIG-IP 系統可以檢查流量,並與要求和回應互動。 負載平衡和 Web 效能最佳化等功能,以及進階流量管理服務 (應用程式層安全性、Web 加速、頁面路由及安全遠端存取) 都依賴這項功能。 當您發佈 SSL 型服務時,BIG-IP SSL 設定檔會處理用戶端與後端服務之間的流量解密和加密。

設定檔案類型有兩種:

- 用戶端 SSL:建立此設定檔是設定 BIG-IP 系統以使用 SSL 發佈內部服務最常見的方式。 使用用戶端 SSL 設定檔時,BIG-IP 系統會先解密輸入用戶端要求,再將其傳送至服務。 它會加密輸出後端回應,然後將它們傳送至用戶端。

- 伺服器 SSL:對於為 HTTPS 設定的後端服務,您可以將 BIG-IP 設定為使用伺服器 SSL 設定檔。 使用此設定檔時,BIG-IP 會重新加密用戶端要求,然後將它傳送至目的地後端服務。 當伺服器返回加密的回應時,BIG-IP 系統會解密並重新加密回應,然後透過設定的用戶端 SSL 設定檔將其傳送至用戶端。

若要讓 BIG-IP 預先設定並準備好用於 SHA 案例,請佈建用戶端和伺服器 SSL 設定檔。

從左側導覽中,移至 [系統]>[憑證管理]>[流量憑證管理]>[SSL 憑證清單]>[匯入]。

從 [匯入類型] 下拉式清單中,選取 [PKCS 12(IIS)]。

針對匯入的憑證,輸入名稱,例如

ContosoWildcardCert。選取選擇檔案。

瀏覽至 SSL Web 憑證,其主體名稱對應至已發佈服務的網域尾碼。

針對匯入的憑證,請提供密碼。

選取匯入。

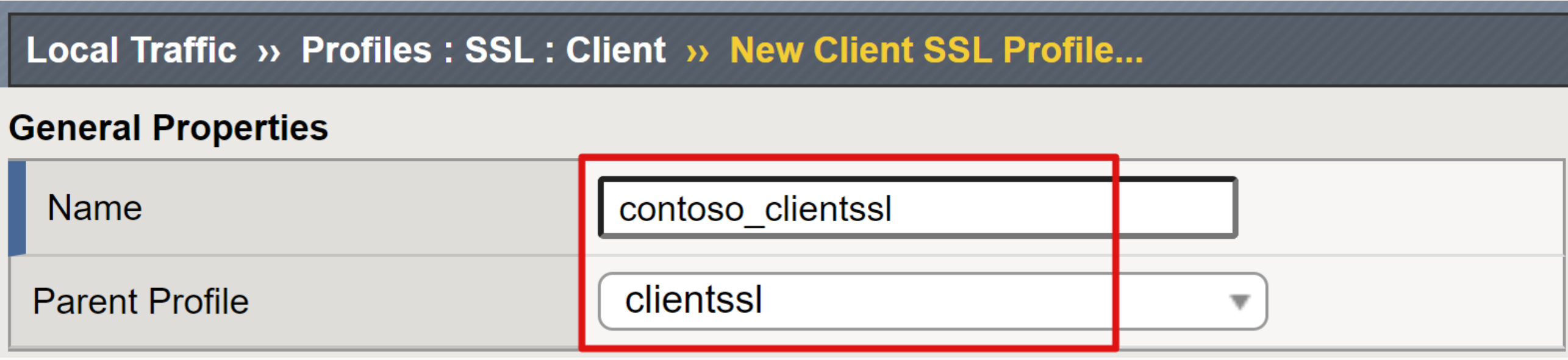

從左側導覽列中,移至 [本機流量]>[設定檔]>[SSL]>[用戶端]。

選取 建立。

在 [新用戶端 SSL 設定檔] 頁面中,輸入唯一易記名稱。

確定父代設定檔設定為 clientsl。

在 [憑證密鑰鏈結] 列中,選取最右邊的核取方塊。

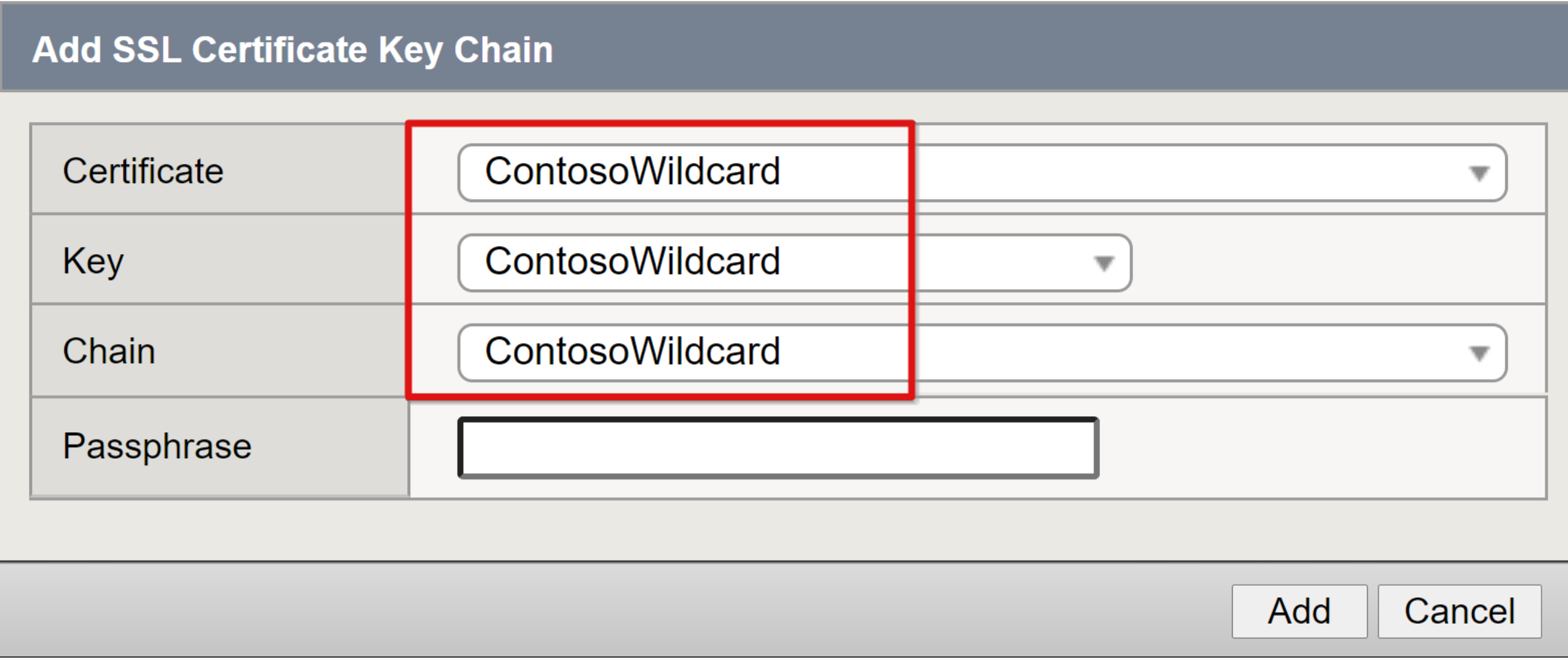

選取 [新增]。

從 [憑證]、[金鑰],以及 [鏈結] 下拉式清單中,選取您匯入但不含複雜密碼的萬用字元憑證。

選取 [新增]。

選取 [完成]。

重複步驟以建立 [SSL 伺服器憑證設定檔]。

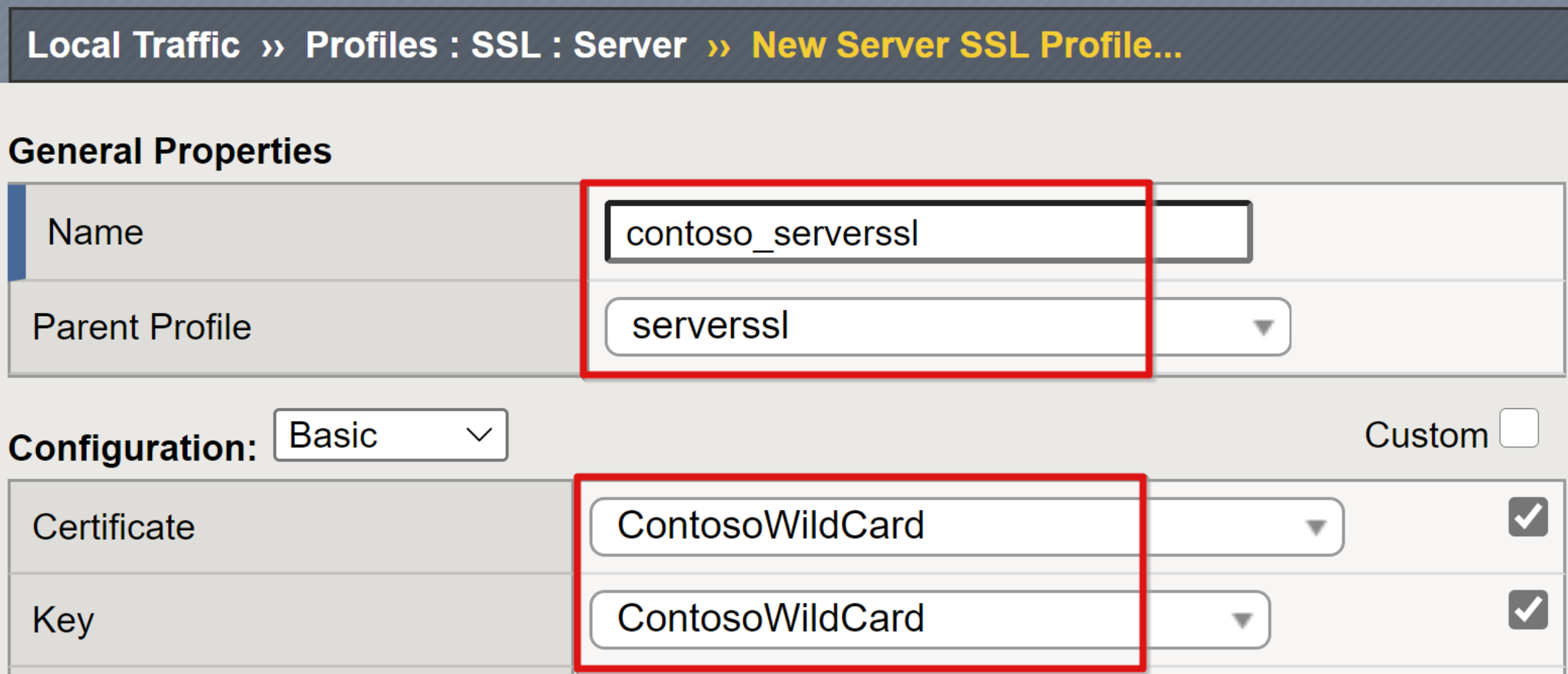

從頂端功能區中,選取 [SSL]> [伺服器]> [建立]。

在 [新伺服器 SSL 設定檔] 頁面中,輸入唯一易記名稱。

確定父代設定檔設定為 serverssl。

選取 [憑證] 和 [金鑰] 資料列最右邊的核取方塊

從 [憑證] 和 [金鑰] 下拉式清單中,選取您匯入的憑證。

選取 [完成]。

注意

如果您無法購買 SSL 憑證,請使用整合式自我簽署的 BIG-IP 伺服器和用戶端 SSL 憑證。 瀏覽器中會出現憑證錯誤。

找出資源

若要準備適用於 SHA 的 BIG-IP,請找出其發佈的資源,以及其依賴 SSO 的目錄服務。 BIG-IP 有兩個名稱解析來源,從其 local/.../hosts 檔案開始。 如果找不到記錄,BIG-IP 系統會使用它設定的 DNS 服務。 主機檔案方法不適用於使用 FQDN 的 APM 節點和集區。

- 在 Web 設定中,移至 [系統]>[設定]>[裝置]>[DNS]。

- 在 [DNS 查閱伺服器清單] 中,輸入環境 DNS 伺服器的 IP 位址。

- 選取 [新增]。

- 選取更新。

選擇性步驟是 LDAP 設定,以對 Active Directory 驗證 BIG-IP 系統管理員,而不是管理本機 BIG-IP 帳戶。

更新 BIG-IP

如需更新相關指導,請參閱下列清單。 更新指示如下。

- 若要檢查流量管理作業系統 (TMOS) 版本:

- 在主頁面左上方,將游標停留在 BIG-IP 主機名稱上

- 執行 v15.x 和更新版本。 請參閱 F5 下載。 需要登入。

- 若要更新主要 TMOS,請參閱 F5 文章 K34745165:管理 BIG-IP 系統上的軟體映像

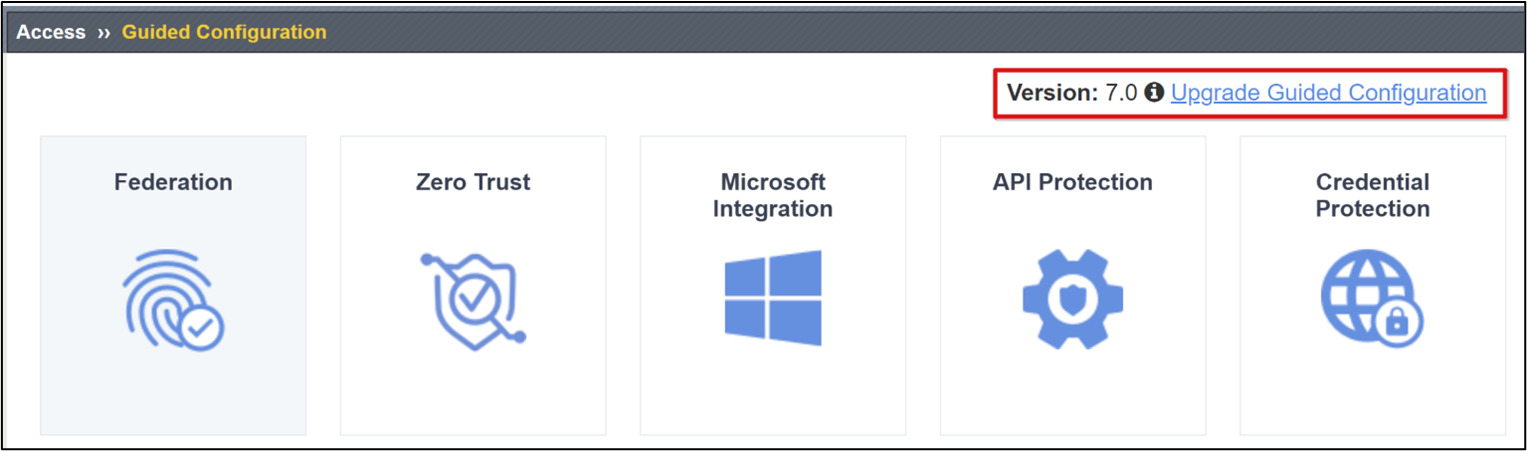

- 如果您無法更新主要 TMOS,您可以升級引導式設定。 請使用下列步驟。

- 另請參閱以案例為基礎的指導

在 BIG-IP Web 組態的 [主要] 索引標籤上,移至 [存取]>[引導式設定]。

在 [引導式設定] 頁面上,選取 [升級引導式設定]。

在 [升級引導式設定] 對話方塊中,選取 [選擇檔案]。

選取 [上傳並安裝]。

等待升級完成。

選取 [繼續]。

備份 BIG-IP

佈建 BIG-IP 系統時,建議您進行完整設定備份。

- 移至 [系統]> [封存]> [建立]。

- 提供唯一檔案名稱。

- 使用複雜密碼啟用加密。

- 將 [私人金鑰] 選項設定為 [包含],以備份裝置和 SSL 證憑證。

- 選取 [完成]。

- 請等候此流程完成。

- 結果會出現一則訊息。

- 選取 [確定]。

- 選取備份連結。

- 將使用者組態集 (UCS) 封存儲存在本機。

- 選取 [下載]。

您可以使用 Azure 快照集來建立整個系統磁碟的備份。 此工具提供 TMOS 版本之間測試的應變措施,或回復至全新的系統。

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

還原 BIG-IP

還原 BIG-IP 類似於備份程式,可用來移轉 BIG-IP VM 之間的設定。 匯入備份之前,請先確認支援的升級路徑。

- 移至 [系統]>[封存]。

- 選取備份連結,或

- 選取 [上傳] 並瀏覽至不在清單中已儲存的 UCS 封存

- 提供備份複雜密碼。

- 選取 [還原]

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

注意

目前 AzVmSnapshot Cmdlet 可以根據日期還原最新的快照集。 快照集會儲存在 VM 資源群組根目錄中。 還原快照集會重新啟動 Azure VM,因此確保工作的最佳時機。

資源

- 在 Azure 中重設 BIG-IP VE 密碼

- 在不使用入口網站的情況下重設密碼

- 變更用於 BIG-IP VE 管理的 NIC

- 關於單一 NIC 設定中的路由

- Microsoft Azure: Waagent

下一步

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: