整合 F5 BIG-IP 與 Microsoft Entra ID

隨著威脅環境的增加和使用多個行動裝置,組織正在重新思考資源存取和治理。 現代化計畫的一部分包括評估身分識別、裝置、應用程式、基礎結構、網路及資料之間的整備程度。 您可以瞭解零信任架構,以啟用遠端工作和零信任評估工具。

數位轉型是一個長期旅程,在現代化之前,可能會公開重要的資源。 F5 BIG-IP 和 Microsoft Entra ID 安全混合式存取 (SHA) 的目標是改善對內部部署應用程式的遠端存取,並強化易受攻擊舊版服務的安全性狀態。

研究估計,60%-80% 的內部部署應用程式是舊版應用程式,或無法與 Microsoft Entra ID 整合。 同一項研究指出,在舊版 SAP、Oracle、SAGE 及其他重要服務的已知工作負載上執行的大量類似系統。

SHA 可讓組織繼續使用對 F5 網路和應用程式傳遞的投資。 使用 Microsoft Entra ID,SHA 會與身分識別控制平面橋接間距。

福利

當 Microsoft Entra ID 預先驗證 BIG-IP 已發佈服務的存取權時,有許多優點:

- 使用以下方式進行無密碼驗證:

其他優點包括:

- 管理身分識別和存取的一個控制平面

- 先佔式條件式存取

- Microsoft Entra 多重要素驗證

- 透過使用者和工作階段風險分析進行調適型保護

- 自助式密碼重設 (SSPR)

- 受控來賓存取的權利管理

- 應用程式探索和控制

- 使用 Microsoft Sentinel 進行威脅監視和分析

案例描述

作為應用程式傳遞控制器 (ADC) 和安全通訊端層虛擬私人網路 (SSL-VPN),BIG-IP 系統提供服務的本機和遠端存取,包括:

- 新式和舊版 Web 應用程式

- 非 Web 型應用程式

- 具象狀態傳輸 (REST) 和簡單物件存取通訊協定 (SOAP) Web 應用程式開發介面 (API) 服務

BIG-IP 本機流量管理員 (LTM) 適用於安全服務發佈,而存取原則管理員 (APM) 則擴充可啟用身分識別同盟和單一登入 (SSO) 的 BIG-IP 函式。

透過整合,您可以透過下列控制,達成通訊協定轉換,以保護舊版或其他整合式服務的安全:

在該案例中,BIG-IP 是反向 Proxy,將服務預先驗證和授權交給 Microsoft Entra ID。 整合是以 APM 與 Microsoft Entra ID 之間的標準同盟信任為基礎。 此案例與 SHA 很常見。 深入瞭解:針對 Microsoft Entra SSO 設定 F5 BIG-IP SSL-VPN。 使用 SHA,您可以保護安全性聲明標記語言 (SAML)、開放授權 (OAuth) 及 OpenID Connect (OIDC) 資源。

注意

當用於本機和遠端存取時,BIG-IP 可以是零信任存取服務的收縮點,包括軟體即服務 (SaaS) 應用程式。

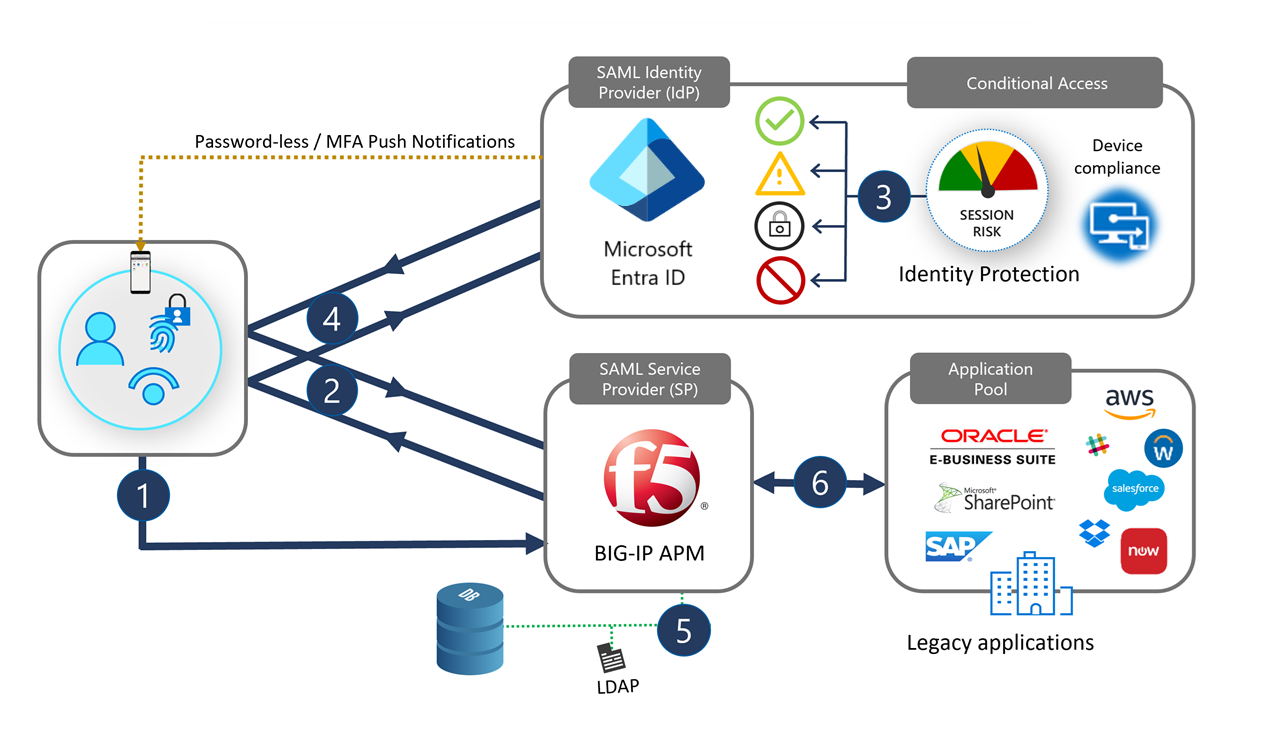

下圖說明服務提供者 (SP) 起始流程中使用者、BIG-IP 及 Microsoft Entra ID 之間的前端預先驗證交換。 接著會顯示後續 APM 工作階段擴充和單一登入至個別的後端服務。

- 使用者在入口網站中選取應用程式圖示,解析 SAML SP (BIG-IP) 的 URL

- BIG-IP 會將使用者重新導向至 SAML 識別提供者 (IdP),Microsoft Entra ID,以進行預先驗證

- Microsoft Entra IDAzure AD 處理條件式存取原則和工作階段控制項以獲得授權

- 使用者返回 BIG-IP,並呈現 Microsoft Entra ID 所發出的 SAML 宣告

- BIG-IP 向已發佈服務要求單一登入和角色型存取控制 (RBAC) 的工作階段訊息

- BIG-IP 將用戶端要求轉送至後端服務

使用者體驗

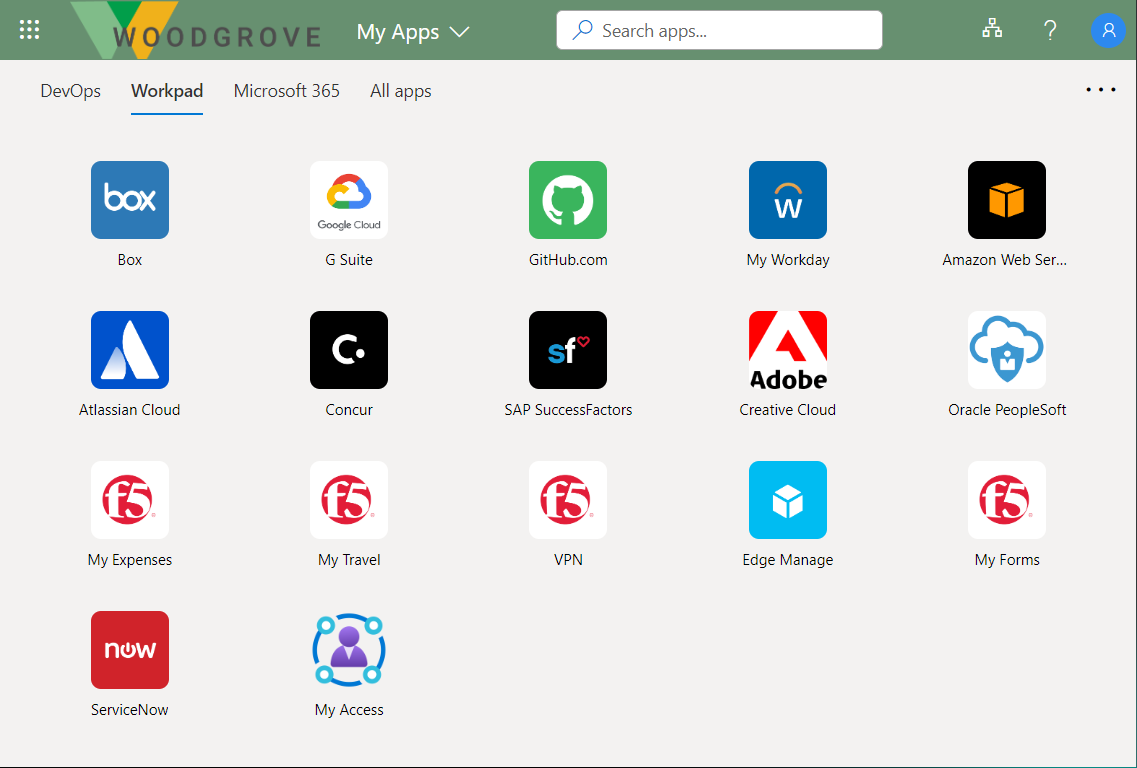

無論是員工、聯盟或取用者,大部分的使用者都熟悉 Office 365 登入體驗。 存取 BIG-IP 服務很類似。

使用者可以在我的應用程式入口網站或具有自助功能的 Microsoft 365 應用程式啟動器中找到其 BIG-IP 已發布服務,無論裝置或位置為何。 使用者可以使用 BIG-IP Webtop 入口網站繼續存取已發佈的服務。 當使用者登出時,SHA 可確保 BIG-IP 和 Microsoft Entra ID 的工作階段終止,協助服務不受未經授權的存取保護。

使用者存取我的應用程式入口網站,以尋找 BIG-IP 已發佈的服務,以及管理其帳戶屬性。 請參閱下圖中的資源庫和頁面。

深入解析與分析

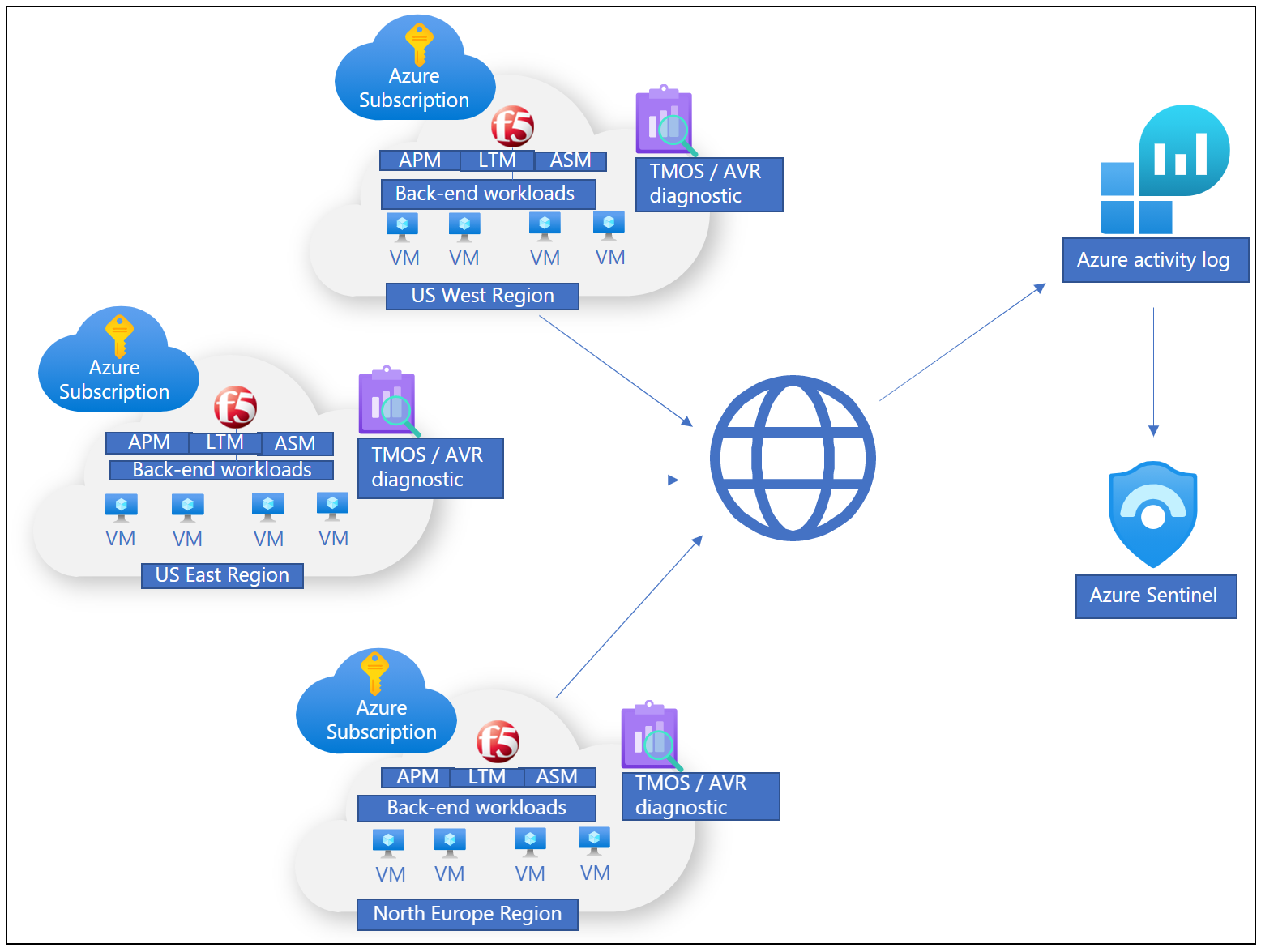

您可以監視已部署的 BIG-IP 執行個體,以確保已發佈的服務在 SHA 層級且在運作上具有高可用性。

有數個選項可在本機記錄事件,或透過安全性資訊和事件管理 (SIEM) 解決方案從遠端記錄事件,以啟用儲存體和遙測處理。 若要監視 Microsoft Entra ID 和 SHA 活動,您可以使用 Azure 監視器 和 Microsoft Sentinel,搭配:

貴組織的概觀,可能跨多個雲端和內部部署位置,包括 BIG-IP 基礎結構

具有訊號檢視的一個控制平面,避免依賴複雜且不同的工具

整合必要條件

不需要先前的經驗或 F5 BIG-IP 知識才能實作 SHA,但建議您學習一些 F5 BIG-IP 術語。 請參閱 F5 服務詞彙。

將 F5 BIG-IP 與 Microsoft Entra ID 整合以進行 SHA 需要滿足以下必要條件:

在下列項目上執行的 F5 BIG-IP 執行個體:

- 實體設備

- Hypervisor 虛擬版本,例如Microsoft Hyper-V、VMware ESXi、Linux 核心型虛擬機 (KVM) 及 Citrix Hypervisor

- 雲端虛擬版本,例如 Azure、VMware、KVM、Community Xen、MS Hyper-V、AWS、OpenStack 和 Google Cloud

注意

BIG-IP 執行個體位置可以是內部部署或支援的雲端平台,包括 Azure。 執行個體具有網際網路存取能力、正在發行的資源,以及其他服務。

作用中的 F5 BIG-IP APM 授權:

- F5 BIG-IP® Best 搭售方案

- F5 BIG-IP Access Policy Manager™ 獨立授權

- 現有 BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM) 上的 F5 BIG-IP Access Policy Manager™ (APM) 附加元件授權

- 90 天的 BIG-IP Access Policy Manager™ (APM) 試用版授權

Microsoft Entra ID 授權:

- Azure 免費帳戶具有無密碼驗證的 SHA 核心需求

- Premium 訂用帳戶具有條件式存取、多重要素驗證及 Microsoft Entra ID Protection

設定案例

您可以使用範本型選項或手動設定來設定 SHA 的 BIG-IP。 下列教學課程提供實作 BIG-IP 和 Microsoft Entra ID 安全混合式存取的指導。

進階設定

進階方法是實作 SHA 的彈性方式。 您手動建立所有 BIG-IP 設定物件。 針對不在引導式設定範本中的案例,請使用此方法。

進階設定教學課程:

- 在 Azure 中部署 F5 BIG-IP 的逐步解說

- 搭配 Microsoft Entra SHA 的 F5 BIG-IP SSL-VPN

- Azure AD B2C 會使用 F5 BIG-IP 保護應用程式

- F5 BIG-IP APM 和 Microsoft Entra SSO 至 Kerberos 應用程式

- F5 BIG-IP APM 和 Microsoft Entra SSO 至標頭型應用程式

- F5 BIG-IP APM 和 Microsoft Entra SSO 至表單型應用程式

引導式設定和簡單按鈕範本

BIG-IP 13.1 版引導式設定精靈,可將實作常見 BIG-IP 發佈案例的時間和精力降到最低。 其工作流程架構提供直覺式部署體驗,適用於特定存取拓撲。

引導式設定 16.x 版具有簡易按鈕功能。 系統管理員不會在 Microsoft Entra ID 與 BIG-IP 之間來回啟用 SHA 的服務。 APM 引導式設定精靈和 Microsoft Graph 會處理部署和原則管理。 BIG-IP APM 與 Microsoft Entra ID 之間的這項整合可確保應用程式支援身分識別同盟、SSO 及 Microsoft Entra 條件式存取,而不需要管理每個應用程式的額外負荷。

使用簡易按鈕範本的教學課程,F5 BIG-IP Easy Button for SSO to:

- Kerberos 應用程式

- 標頭型應用程式

- 標頭型和輕量型目錄存取通訊協定 (LDAP) 應用程式

- Oracle 企業商務套件 (EBS)

- Oracle JD Edwards

- Oracle PeopleSoft

- SAP 企業資源規劃 (ERP)

Microsoft Entra B2B 來賓存取

Microsoft Entra B2B 來賓存取 SHA 保護的應用程式是可行的,但可能需要教學課程中的步驟。 其中一個範例是 Kerberos SSO,當 BIG-IP 執行 kerberos 限制委派 (KCD) 從網域控制器取得服務票證時。 如果沒有本機來賓使用者的本機表示法,網域控制站就不會接受要求,因為沒有使用者。 若要支援此案例,請確保外部身分識別從 Microsoft Entra 租用戶流向應用程式使用的目錄。

深入了解:授與 Microsoft Entra ID 中的 B2B 使用者您內部部署應用程式的存取權

下一步

您可以使用 BIG-IP 基礎結構或將 BIG-IP Virtual Edition 虛擬機器部署至 Azure,對 SHA 進行概念證明 (POC)。 在 Azure 中部署虛擬機器 (VM) 大約需要花費 30 分鐘。 結果如下:

- 建立 SHA 試驗模型的安全平台

- 測試全新 BIG-IP 系統更新和修正程式的預備生產階段執行個體

識別要以 BIG-IP 發佈的一或兩個應用程式,並受到 SHA 保護。

我們建議從未透過 BIG-IP 發佈的應用程式開始。 此動作可避免生產服務的潛在中斷。 本文中的指導方針可協助您瞭解建立 BIG-IP 設定物件及設定 SHA 的程序。 然後,您可以將 BIG-IP 發佈的服務轉換為 SHA。