Amazon RDS Multicloud Scanning Connector for Microsoft Purview (公開預覽)

Multicloud Scanning Connector for Microsoft Purview 可讓您探索雲端提供者的組織資料,包括 Amazon Web Services,以及 Azure 儲存體服務。

重要事項

此功能目前處於預覽。 Microsoft Azure 預覽版的補充使用規定包含適用于 Beta、預覽版或尚未正式上市之 Azure 功能的其他法律條款。

本文說明如何使用 Microsoft Purview 掃描目前儲存在 Amazon RDS 中的結構化資料,包括 Microsoft SQL 和 PostgreSQL 資料庫,以及探索資料中存在哪些類型的敏感性資訊。 您也將瞭解如何識別目前儲存資料的 Amazon RDS 資料庫,以方便資訊保護和資料合規性。

針對此服務,使用 Microsoft Purview 提供具有 AWS 安全存取權的 Microsoft 帳戶,其中將執行適用于 Microsoft Purview 的多重雲端掃描連接器。 適用于 Microsoft Purview 的多重雲端掃描連接器會使用此對 Amazon RDS 資料庫的存取權來讀取您的資料,然後將掃描結果只包含中繼資料和分類報告回 Azure。 使用 Microsoft Purview 分類和標籤報表來分析和檢閱您的資料掃描結果。

重要事項

適用于 Microsoft Purview 的多重雲端掃描連接器是 Microsoft Purview 的個別附加元件。 適用于 Microsoft Purview 的多重雲端掃描連接器條款及條件包含在您取得 Microsoft Azure 服務的合約中。 如需詳細資訊,請參閱 Microsoft Azure 法律資訊, https://azure.microsoft.com/support/legal/

Amazon RDS 的 Microsoft Purview 範圍

支援的資料庫引擎:Amazon RDS 結構化資料儲存體支援多個資料庫引擎。 Microsoft Purview 支援 Amazon RDS 搭配/以 Microsoft SQL 和 PostgreSQL 為基礎。

支援的最大資料行:不支援掃描超過 300 個數據行的 RDS 資料表。

公用存取支援:Microsoft Purview 僅支援在 AWS 中使用 VPC Private Link進行掃描,不包含公用存取掃描。

支援的區域:Microsoft Purview 僅支援位於下列 AWS 區域的 Amazon RDS 資料庫:

- 美國東部 (日)

- 美國東部 (N. 維吉尼亞州)

- 美國西部 (N. 加州)

- 美國西部 (馬勒)

- 歐洲 (德國)

- 亞太地區 (東京)

- 亞太地區 (新加坡)

- 亞太地區 (雪梨)

- 歐洲 (愛爾蘭)

- 歐洲 (倫敦)

- 歐洲 (巴黎)

IP 位址需求:您的 RDS 資料庫必須有靜態 IP 位址。 靜態 IP 位址是用來設定 AWS PrivateLink,如本文所述。

已知問題:目前不支援下列功能:

- [ 測試連線] 按鈕。 掃描狀態訊息會指出與連線設定相關的任何錯誤。

- 選取資料庫中要掃描的特定資料表。

- 資料譜系。

如需詳細資訊,請參閱:

必要條件

在將 Amazon RDS 資料庫新增為 Microsoft Purview 資料來源並掃描您的 RDS 資料之前,請確定您已執行下列必要條件。

- 您必須是 Microsoft Purview 資料來源管理員。

- 您需要 Microsoft Purview 帳戶。 如果您還沒有Microsoft Purview 帳戶實例,請建立一個。

- 您需要包含資料的 Amazon RDS PostgreSQL 或 Microsoft SQL 資料庫。

設定 AWS 以允許 Microsoft Purview 連線到您的 RDS VPC

只有當您的資料庫裝載于虛擬私人雲端 (VPC) 時,Microsoft Purview 才支援掃描,其中 RDS 資料庫只能從相同的 VPC 記憶體取。

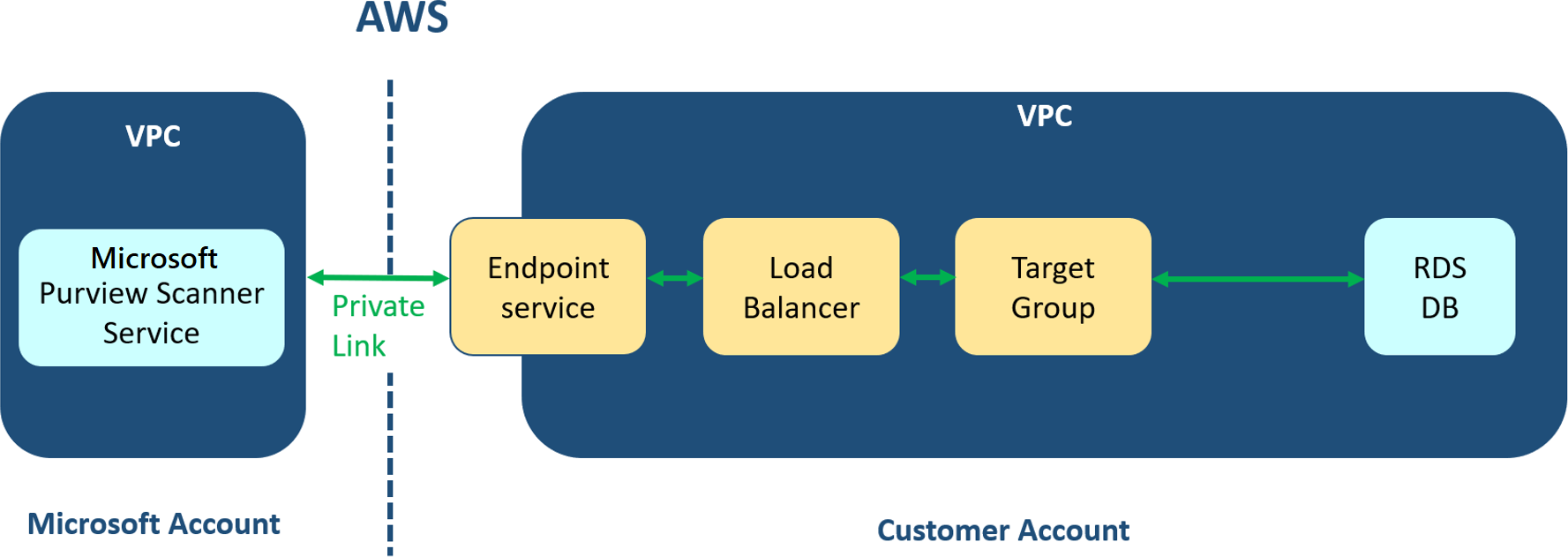

Azure Multicloud Scanning Connectors for Microsoft Purview 服務會在 AWS 中的個別 Microsoft 帳戶中執行。 若要掃描您的 RDS 資料庫,Microsoft AWS 帳戶必須能夠存取 VPC 中的 RDS 資料庫。 若要允許此存取,您必須將客戶帳戶中 RDS VPC (之間的 AWS PrivateLink 設定) 至 VPC,其中適用于 Microsoft Purview 的多重雲端掃描連接器會在 Microsoft 帳戶) 中執行 (。

下圖顯示客戶帳戶和 Microsoft 帳戶中的元件。 以黃色醒目提示的是您需要建立的元件,以啟用帳戶中的 RDS VPC 連線到 VPC,其中 Multicloud Scanning Connectors for Microsoft Purview 會在 Microsoft 帳戶中執行。

重要事項

針對客戶私人網路建立的任何 AWS 資源,都會在客戶的 AWS 帳單上產生額外成本。

使用 CloudFormation 範本設定 AWS PrivateLink

下列程式說明如何使用 AWS CloudFormation 範本來設定 AWS PrivateLink,讓 Microsoft Purview 能夠連線到您的 RDS VPC。 此程式會在 AWS 中執行,且適用于 AWS 系統管理員。

此 CloudFormation 範本可從 Azure GitHub 存放庫下載,並可協助您建立目標群組、負載平衡器和端點服務。

如果您在相同的 VPC 中有多個 RDS 伺服器,請執行此程式一次, 並指定所有 RDS 伺服器 IP 位址和埠。 在此情況下,CloudFormation 輸出會包含每個 RDS 伺服器的不同埠。

在 Microsoft Purview 中將這些 RDS 伺服器註冊為數據源時,請使用輸出中包含的埠,而不是實際的 RDS 伺服器埠。

如果您在多個 VPC 中有 RDS 伺服器,請針對每個 VPC 執行此程式。

提示

您也可以手動執行此程式。 如需詳細資訊, 請參閱手動設定 AWS PrivateLink (進階) 。

若要使用 CloudFormation 範本準備 RDS 資料庫:

從 Azure GitHub 存放庫下載此程式所需的 CloudFormation RDSPrivateLink_CloudFormation.yaml 範本:

在 連結的 GitHub 頁面右側,選取 [ 下載 ] 以下載 zip 檔案。

將 .zip 檔解壓縮到本機位置,以便存取 RDSPrivateLink_CloudFormation.yaml 檔案。

在 AWS 入口網站中,流覽至 CloudFormation 服務。 在頁面右上方,選取 [建立具有新資源的堆疊>] (標準) 。

在 [ 必要條件 - 準備範本 ] 頁面上,選取 [範本已就緒]。

在 [ 指定範本] 區段中,選取 [ 上傳範本檔案]。 選 取 [選擇檔案],流覽至您稍早下載的 RDSPrivateLink_CloudFormation.yaml 檔案,然後選取 [ 下一步 ] 繼續。

在 [ 堆疊名稱] 區段中,輸入堆疊的名稱。 此名稱會與自動新增的尾碼一起用於稍後在程式中建立的資源名稱。 因此:

- 請務必為您的堆疊使用有意義的名稱。

- 請確定堆疊名稱不超過 19 個字元。

在 [ 參數] 區域中,使用 AWS 中 RDS 資料庫頁面中可用的資料,輸入下列值:

名稱 描述 端點 & 埠 輸入 RDS 端點 URL 和埠的已解析 IP 位址。 例如: 192.168.1.1:5432

- 如果已設定 RDS Proxy,請針對相關資料庫使用 Proxy 讀取/寫入端點的 IP 位址。 我們建議您在使用 Microsoft Purview 時使用 RDS Proxy,因為 IP 位址是靜態的。

- 如果您在相同的 VPC 後方有多個端點,請輸入最多 10 個以逗號分隔的端點。 在此情況下,會建立單一負載平衡器至 VPC,允許從 AWS 中適用于 Microsoft Purview 的 Amazon RDS 多重雲端掃描連接器連線到 VPC 中的所有 RDS 端點。網路 輸入您的 VPC 識別碼 VPC IPv4 CIDR 輸入 VPC 的 CIDR 值。 您可以選取 RDS 資料庫頁面上的 VPC 連結來找到此值。 例如: 192.168.0.0/16子網 選取與 VPC 相關聯的所有子網。 安全性 選取與 RDS 資料庫相關聯的 VPC 安全性群組。 當您完成時,請選取 [下一步 ] 繼續。

針對此程式,設定 堆疊選項 上的設定是選擇性的。

視需要為您的環境定義您的設定。 如需詳細資訊,請選取 深入瞭解 連結以存取 AWS 檔。 當您完成時,請選取 [下一步 ] 繼續。

在 [ 檢閱] 頁面上,檢查以確定您選取的值對您的環境是正確的。 進行所需的任何變更,然後在完成時選取 [ 建立堆疊 ]。

監看要建立的資源。 完成時,此程式的相關資料會顯示在下列索引標籤上:

事件:顯示 CloudFormation 範本所執行的事件/活動

資源:顯示新建立的目標群組、負載平衡器和端點服務

輸出:顯示 ServiceName 值,以及 RDS 伺服器的 IP 位址和埠

如果您已設定多個 RDS 伺服器,則會顯示不同的埠。 在此情況下,將 RDS 資料庫註冊 為 Microsoft Purview 資料來源時,請使用此處所示的埠,而不是實際的 RDS 伺服器埠。

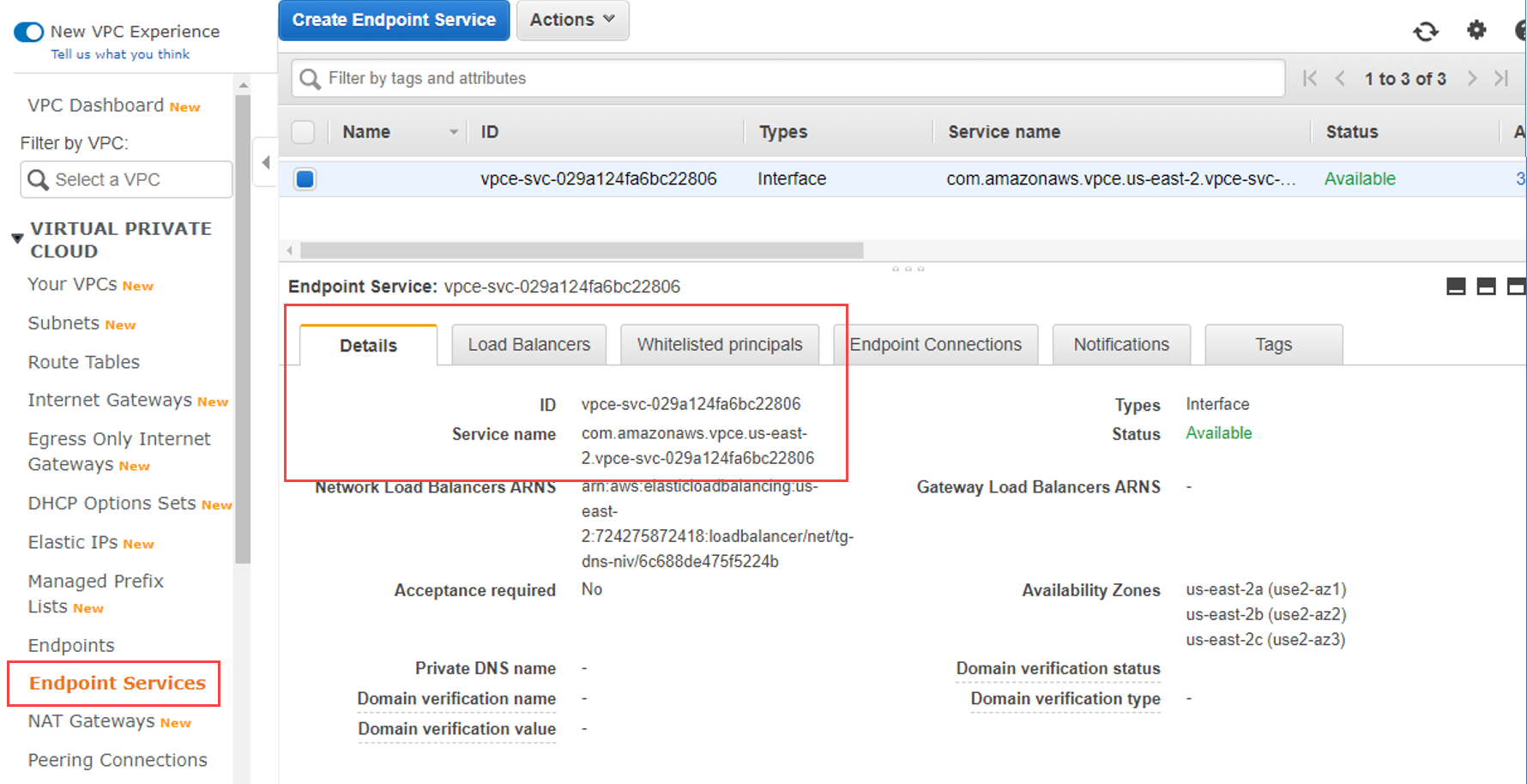

在 [ 輸出] 索引標籤中 ,將 ServiceName 索引鍵值複製到剪貼簿。

當您將RDS 資料庫註冊為 Microsoft Purview 資料來源時,您會在 Microsoft Purview 治理入口網站中使用ServiceName金鑰的值。 在那裡,在 [透過端點服務連線到私人網路] 欄位中輸入ServiceName金鑰。

註冊 Amazon RDS 資料來源

若要將 Amazon RDS 伺服器新增為 Microsoft Purview 資料來源:

在 Microsoft Purview 中,流覽至[資料對應] 頁面,然後選取[註冊註冊

![] 圖示。](media/register-scan-amazon-s3/register-button.png)

在 [ 來源] 頁面上,選取 [ 註冊]。 在右側顯示的 [ 註冊來源 ] 頁面上,選取 [ 資料庫 ] 索引標籤,然後選取 [Amazon RDS (PostgreSQL) 或 Amazon RDS (SQL) 。

輸入來源的詳細資料:

欄位 描述 名稱 為您的來源輸入有意義的名稱,例如 AmazonPostgreSql-Ups伺服器名稱 在下列語法中輸入 RDS 資料庫的名稱: <instance identifier>.<xxxxxxxxxxxx>.<region>.rds.amazonaws.com

建議您從 Amazon RDS 入口網站複製此 URL,並確定 URL 包含 AWS 區域。Port 輸入用來連線到 RDS 資料庫的埠:

- PostgreSQL:5432

- Microsoft SQL:1433

如果您已 使用 CloudFormation 範本設定 AWS PrivateLink ,並在相同的 VPC 中有多個 RDS 伺服器,請使用 [CloudFormation 輸出] 索引標籤中所列 的 埠,而不是讀取的 RDS 伺服器埠。透過端點服務連線到私人網路 輸入在上一個程式結尾取得的ServiceName索引鍵值。

如果您已手動備妥 RDS 資料庫,請使用步驟 5:建立端點服務結尾處取得的服務名稱值。集合 (選擇性) 選取要加入資料來源的集合。 如需詳細資訊,請 參閱在 Microsoft Purview (Preview) 中管理資料來源 。 當您準備好繼續時,請選取 [ 註冊 ]。

您的 RDS 資料來源會出現在來源對應或清單中。 例如:

![[來源] 頁面上 Amazon RDS 資料來源的螢幕擷取畫面。](media/register-scan-amazon-rds/amazon-rds-in-sources.png)

建立 RDS 掃描的 Microsoft Purview 認證

Amazon RDS 資料來源支援的認證僅包含使用者名稱/密碼驗證,以及儲存在 Azure KeyVault 密碼中的密碼。

為要在 Microsoft Purview 中使用的 RDS 認證建立秘密

將您的密碼新增至 Azure KeyVault 作為秘密。 如需詳細資訊,請參閱使用 Azure 入口網站 從金鑰保存庫設定和擷取秘密。

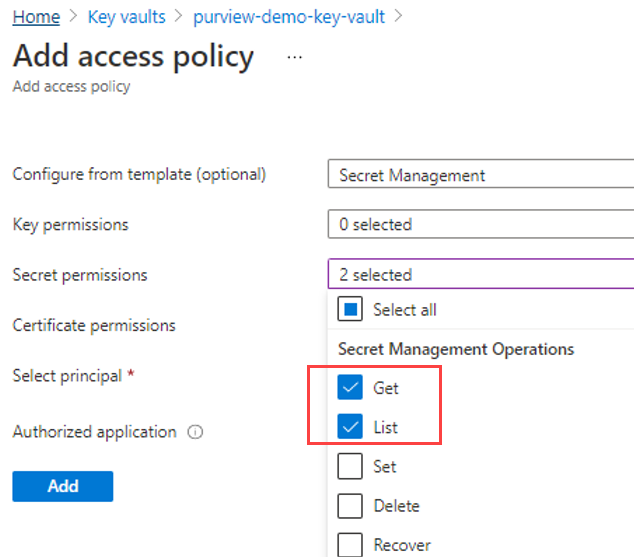

使用 [取得 ] 和 [ 清單 ] 許可權,將存取原則新增至 KeyVault。 例如:

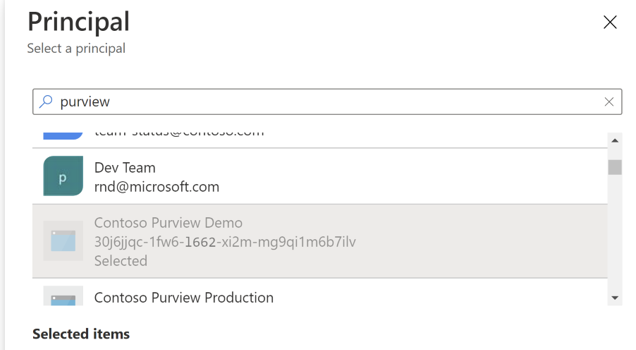

定義原則的主體時,請選取您的 Microsoft Purview 帳戶。 例如:

選 取 [儲存 ] 以儲存您的存取原則更新。 如需詳細資訊,請參閱指派 Azure 金鑰保存庫存取原則。

在 Microsoft Purview 中,新增 KeyVault 連線,以將 KeyVault 與您的 RDS 秘密連線到 Microsoft Purview。 如需詳細資訊,請參閱 Microsoft Purview 中的來源驗證認證。

建立適用于 RDS 的 Microsoft Purview 認證物件

在 Microsoft Purview 中,建立掃描 Amazon RDS 帳戶時要使用的認證物件。

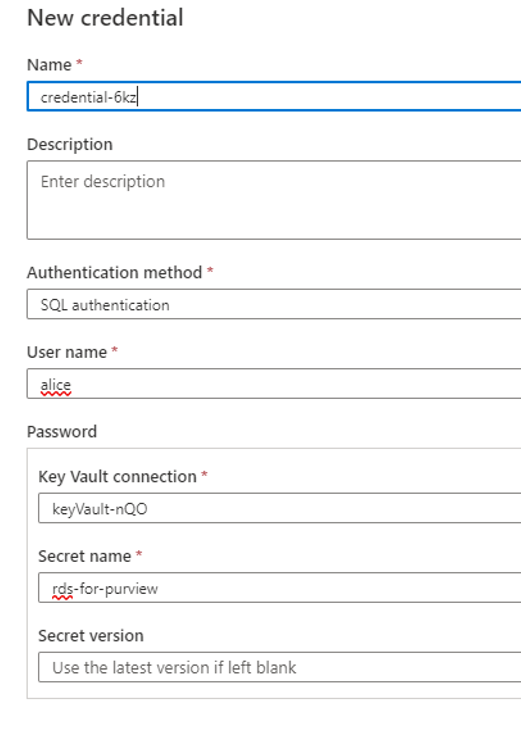

在 [Microsoft Purview管理]區域中,選取 [安全性和存取>認證>新增]。

選取 [SQL 驗證 ] 作為驗證方法。 然後,輸入儲存 RDS 認證之金鑰保存庫的詳細資料,包括金鑰保存庫和秘密的名稱。

例如:

如需詳細資訊,請參閱 Microsoft Purview 中的來源驗證認證。

掃描 Amazon RDS 資料庫

若要為您的 RDS 資料庫設定 Microsoft Purview 掃描:

從 [Microsoft Purview 來源] 頁面,選取要掃描的 Amazon RDS 資料來源。

選取

[新增掃描] 以開始定義掃描。 在右側開啟的窗格中,輸入下列詳細資料,然後選取 [ 繼續]。

[新增掃描] 以開始定義掃描。 在右側開啟的窗格中,輸入下列詳細資料,然後選取 [ 繼續]。- 名稱:為掃描輸入有意義的名稱。

- 資料庫名稱:輸入您要掃描的資料庫名稱。 您必須從 Microsoft Purview 外部尋找可用的名稱,並為已註冊的 RDS 伺服器中的每個資料庫建立個別掃描。

- 認證:選取您稍早為適用于 Microsoft Purview 的多重雲端掃描連接器建立的認證,以存取 RDS 資料庫。

在 [ 選取掃描規則集 ] 窗格上,選取您要使用的掃描規則集,或建立新的掃描規則集。 如需詳細資訊,請 參閱建立掃描規則集。

在 [ 設定掃描觸發 程式] 窗格上,選取您要執行掃描一次,還是在週期性時間執行,然後選取 [ 繼續]。

在 [ 檢閱掃描 ] 窗格上檢閱詳細資料,然後選取 [ 儲存並執行],或選取 [ 儲存 ] 以稍後執行。

當您執行掃描時,請選取 [ 重新整理 ] 以監視掃描進度。

注意事項

使用 Amazon RDS PostgreSQL 資料庫時,僅支援完整掃描。 不支援增量掃描,因為 PostgreSQL 沒有 上次修改時間 值。

探索掃描結果

在 Amazon RDS 資料庫上完成 Microsoft Purview 掃描之後,請向下切入 Microsoft Purview 資料對應 區域以檢視掃描歷程記錄。 選取資料來源以檢視其詳細資料,然後選取 [ 掃描] 索 引標籤以檢視任何目前正在執行或已完成的掃描。

使用 Microsoft Purview 的其他區域來找出資料資產中內容的詳細資料,包括您的 Amazon RDS 資料庫:

探索目錄中的 RDS 資料。 Microsoft Purview 目錄會顯示所有來源類型的統一檢視,而 RDS 掃描結果的顯示方式與Azure SQL類似。 您可以使用篩選器流覽目錄,或流覽資產並流覽階層。 如需詳細資訊,請參閱:

檢視深入解析報告 ,以檢視分類的統計資料、敏感度標籤、檔案類型,以及內容的更多詳細資料。

所有 Microsoft Purview Insight 報告都包含 Amazon RDS 掃描結果,以及來自 Azure 資料來源的其餘結果。 相關時, Amazon RDS 資產類型會新增至報表篩選選項。

如需詳細資訊,請參閱 瞭解 Microsoft Purview 中的資料資產深入解析。

在其他 Microsoft Purview 功能中檢視 RDS 資料,例如 掃描 和 詞彙 區域。 如需詳細資訊,請參閱:

手動設定 AWS PrivateLink (進階)

此程式描述在 VPC 中準備 RDS 資料庫以連線到 Microsoft Purview 所需的手動步驟。

根據預設,我們建議您改用 CloudFormation 範本,如本文稍早所述。 如需詳細資訊, 請參閱使用 CloudFormation 範本設定 AWS PrivateLink。

步驟 1:擷取您的 Amazon RDS 端點 IP 位址

找出 Amazon RDS 端點的 IP 位址,該端點裝載于 Amazon VPC 內。 當您建立目標群組時,您稍後會在程式中使用此 IP 位址。

若要擷取您的 RDS 端點 IP 位址:

在 Amazon RDS 中,流覽至您的 RDS 資料庫,並識別您的端點 URL。 這位於 [ 連線安全性 &] 底下,作為您的 端點 值。

提示

使用下列命令來取得端點中的資料庫清單:

aws rds describe-db-instances使用端點 URL 來尋找 Amazon RDS 資料庫的 IP 位址。 例如,使用下列其中一種方法:

Ping:

ping <DB-Endpoint>nslookup:

nslookup <Db-Endpoint>線上 nslookup。 在搜尋方塊中輸入您的資料庫 端點 值,然後選 取 [尋找 DNS 記錄]。 NSLookup.io 會在下一個畫面上顯示您的 IP 位址。

步驟 2:從負載平衡器啟用 RDS 連線

為確保您稍後在程式中建立的負載平衡器允許您的 RDS 連線:

尋找 VPC IP 範圍。

在 Amazon RDS 中,流覽至您的 RDS 資料庫。 在 [ 連線安全性 & ] 區域中,選取 VPC 連結以尋找其 IP 範圍 (IPv4 CIDR) 。

在 [ 您的 VPC] 區域 中,您的 IP 範圍會顯示在 [IPv4 CIDR] 資料 行中。

提示

若要透過 CLI 執行此步驟,請使用下列命令:

aws ec2 describe-vpcs如需詳細資訊,請參閱 ec2 - AWS CLI 1.19.105 命令參考 (amazon.com) 。

-

在 開啟 Amazon EC2 主控台 https://console.aws.amazon.com/ec2/ ,並流覽至 [安全性群組]。

選 取 [建立安全性群組 ],然後建立您的安全性群組,確定包含下列詳細資料:

- 安全性群組名稱:輸入有意義的名稱

- 描述:輸入安全性群組的描述

- VPC:選取您的 RDS 資料庫 VPC

在 [輸入規則]下,選取[新增規則],然後輸入下列詳細資料:

- 類型:選 取自訂 TCP

- 埠範圍:輸入您的 RDS 資料庫埠

- 來源:選 取 [自訂 ],然後輸入上一個步驟中的 VPC IP 範圍。

捲動至頁面底部,然後選取 [ 建立安全性群組]。

將新的安全性群組與 RDS 建立關聯。

在 Amazon RDS 中,流覽至您的 RDS 資料庫,然後選取 [ 修改]。

向下捲動至 [ 連線能力 ] 區段,然後在 [ 安全性群組 ] 欄位中,新增您在上一個 步驟中建立的新安全性群組。 然後向下捲動至頁面底部,然後選取 [ 繼續]。

在 [ 排程修改] 區段中 ,選取 [ 立即套 用] 以立即更新安全性群組。

選 取 [修改 DB 實例]。

提示

若要透過 CLI 執行此步驟,請使用下列命令:

aws ec2 create-security-group--description <value>--group-name <value>[--vpc-id <value>]如需詳細資訊,請參閱 create-security-group — AWS CLI 1.19.105 命令參考 (amazon.com) 。

aws rds --db-instance-identifier <value> --vpc-security-group-ids <value>如需詳細資訊,請參閱 modify-db-instance — AWS CLI 1.19.105 命令參考 (amazon.com) 。

步驟 3:建立目標群組

若要在 AWS 中建立目標群組:

在 開啟 Amazon EC2 主控台 https://console.aws.amazon.com/ec2/ ,並流覽至[負載平衡>目標群組]。

選 取 [建立目標群組],然後建立目標群組,確定包含下列詳細資料:

- 目標型別:選取選用 (IP 位址)

- 通訊協定:選取 TCP

- 埠:輸入您的 RDS 資料庫埠

- VPC:輸入您的 RDS 資料庫 VPC

注意事項

您可以在 [連線安全性 &] 下的 [RDS 資料庫] 頁面上找到 RDS 資料庫埠和 VPC 值

當您完成時,請選取 [下一步 ] 繼續。

在 [ 註冊目標] 頁面中,輸入您的 RDS 資料庫 IP 位址,然後選取 [包含為擱置中]。

看到 [目標] 資料 表中列出的新目標之後,請選取頁面底部的 [ 建立目標群組 ]。

提示

若要透過 CLI 執行此步驟,請使用下列命令:

aws elbv2 create-target-group --name <tg-name> --protocol <db-protocol> --port <db-port> --target-type ip --vpc-id <db-vpc-id>如需詳細資訊,請參閱 create-target-group — AWS CLI 2.2.7 命令參考 (amazonaws.com) 。

aws elbv2 register-targets --target-group-arn <tg-arn> --targets Id=<db-ip>,Port=<db-port>如需詳細資訊,請參閱 register-targets - AWS CLI 2.2.7 命令參考 (amazonaws.com) 。

步驟 4:建立負載平衡器

您可以 建立新的網路負載平衡器 ,將流量轉送至 RDS IP 位址,或 將新的接聽程式新 增至現有的負載平衡器。

若要建立網路負載平衡器,以將流量轉送至 RDS IP 位址:

在 開啟 Amazon EC2 主控台 https://console.aws.amazon.com/ec2/ ,並流覽至[負載平衡>負載平衡器]。

選取 [建立Load Balancer>][網路Load Balancer],然後選取或輸入下列值:

在頁面底部,選取 [建立Load Balancer>檢視負載平衡器]。

等候幾分鐘並重新整理畫面,直到新Load Balancer的[狀態] 資料行為 [作用中]。

提示

若要透過 CLI 執行此步驟,請使用下列命令:

aws elbv2 create-load-balancer --name <lb-name> --type network --scheme internal --subnet-mappings SubnetId=<value>如需詳細資訊,請參閱 create-load-balancer — AWS CLI 2.2.7 命令參考 (amazonaws.com) 。

aws elbv2 create-listener --load-balancer-arn <lb-arn> --protocol TCP --port 80 --default-actions Type=forward,TargetGroupArn=<tg-arn>如需詳細資訊,請參閱 create-listener — AWS CLI 2.2.7 命令參考 (amazonaws.com) 。

在 開啟 Amazon EC2 主控台 https://console.aws.amazon.com/ec2/ ,並流覽至[負載平衡>負載平衡器]。

選取負載平衡器接 >聽程式>[新增接聽程式]。

在 [ 接聽程式] 索引 標籤的 [通訊 協定: 埠 ] 區域中,選取 [TCP ],然後輸入接聽程式的新埠。

提示

若要透過 CLI 執行此步驟,請使用下列命令: aws elbv2 create-listener --load-balancer-arn <value> --protocol <value> --port <value> --default-actions Type=forward,TargetGroupArn=<target_group_arn>

如需詳細資訊,請參閱 AWS 檔。

步驟 5:建立端點服務

建立Load Balancer且其狀態為[作用中] 之後,您可以建立端點服務。

若要建立端點服務:

在 開啟 Amazon VPC 主控台 https://console.aws.amazon.com/vpc/ ,並流覽至 [虛擬私人雲 > 端端點服務]。

選 取 [建立端點服務],然後在 [ 可用的負載平衡器 ] 下拉式清單中,選取 在上一個步驟中建立的新負載平衡器,或您新增接聽程式的負載平衡器。

在 [ 建立端點服務] 頁面中,清除 [ 需要接受端點 ] 選項的選取專案。

在頁面底部,選取 [建立服務>關閉]。

回到 [ 端點服務] 頁面:

- 選取您建立的新端點服務。

- 在 [ 允許主體] 索引標籤中 ,選取 [ 新增主體]。

- 在 [ 要新增 > ARN 的主體 ] 欄位中,輸入

arn:aws:iam::181328463391:root。 - 選取 [新增主體]。

注意事項

新增身分識別時,請使用星號 (**) 來新增所有主體的許可權。 這可讓所有 AWS 帳戶中的所有主體建立端點至您的端點服務。 如需詳細資訊,請參閱 AWS 檔。

提示

若要透過 CLI 執行此步驟,請使用下列命令:

aws ec2 create-vpc-endpoint-service-configuration --network-load-balancer-arns <lb-arn> --no-acceptance-required如需詳細資訊,請參閱 create-vpc-endpoint-service-configuration — AWS CLI 2.2.7 命令參考 (amazonaws.com) 。

aws ec2 modify-vpc-endpoint-service-permissions --service-id <endpoint-service-id> --add-allowed-principals <purview-scanner-arn>如需詳細資訊,請參閱 modify-vpc-endpoint-service-permissions - AWS CLI 2.2.7 命令參考 (amazonaws.com) 。

若要複製服務名稱以在 Microsoft Purview 中使用:

建立端點服務之後,您可以在將RDS 資料庫註冊為 Microsoft Purview 資料來源時,于 Microsoft Purview 治理入口網站中複製服務名稱值。

在所選取端點服務的 [詳細資料] 索引標籤上,找出 [服務名稱]。

提示

若要透過 CLI 執行此步驟,請使用下列命令: Aws ec2 describe-vpc-endpoint-services

如需詳細資訊,請參閱 describe-vpc-endpoint-services - AWS CLI 2.2.7 命令參考 (amazonaws.com) 。

針對 VPC 連線進行疑難排解

本節說明使用 Microsoft Purview 設定 VPC 連線時可能發生的常見錯誤,以及如何進行疑難排解和解決。

不正確 VPC 服務名稱

如果 Microsoft Purview 中出現 或 Invalid endpoint service 的錯誤 Invalid VPC service name ,請使用下列步驟進行疑難排解:

請確定您的 VPC 服務名稱正確無誤。 例如:

請確定 Microsoft ARN 列在允許的主體中:

arn:aws:iam::181328463391:root如需詳細資訊,請參閱 步驟 5:建立端點服務。

請確定您的 RDS 資料庫列在其中一個支援的區域中。 如需詳細資訊,請參閱 Amazon RDS 的 Microsoft Purview 範圍。

不正確可用性區域

如果 Microsoft Purview 中出現 的錯誤 Invalid Availability Zone ,請確定您的 RDS 至少已針對下列三個區域的其中一個定義:

- us-east-1a

- us-east-1b

- us-east-1c

如需詳細資訊,請參閱 AWS 檔。

RDS 錯誤

下列錯誤可能會出現在 Microsoft Purview 中:

Unknown database. 在此情況下,定義的資料庫不存在。 檢查已設定的資料庫名稱是否正確Failed to login to the Sql data source. The given auth credential does not have permission on the target database.在此情況下,您的使用者名稱和密碼不正確。 檢查您的認證,並視需要加以更新。

後續步驟

深入瞭解 Microsoft Purview Insight 報告:

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映:

![選取 Amazon RDS (PostgreSQL) 的 [註冊來源] 頁面螢幕擷取畫面。](media/register-scan-amazon-rds/register-amazon-rds.png)