本文說明在 Microsoft Purview 中註冊 Azure SQL 資料庫來源的流程。 它包含了驗證與與 SQL 資料庫互動的指示。

支援功能

掃描能力

| 元資料擷取 | 全掃描 | 增量掃描 | 瞄準鏡掃描 |

|---|---|---|---|

| 是 | 是 | 是 | 是 |

當你掃描 Azure SQL 資料庫時,Microsoft Purview 支援從以下來源擷取技術元資料:

- 伺服器

- Database

- Schemas

- 表格,包括欄位

- 檢視,包括啟用系譜提取的欄位 (,作為掃描)

- 儲存程序 (搭配血源擷取,啟用) *

- 儲存程序在啟用血統擷取時 (執行) *

當你設定掃描時,提供資料庫名稱後,可以根據需要選擇資料表和檢視來進一步擴大範圍。

* 儲存程序的血統擷取掃描有一些限制。 詳情請參閱本頁的已知限制章節。

其他功能

關於 分類、 敏感性標籤、 政策、 資料血統及 即時檢視,請參閱 支援功能清單。

已知限制

對於 儲存程序 (SP) 血統擷取:

如果你的邏輯伺服器在 Azure 中禁用公開存取或不允許 Azure 服務存取,那麼 SharePoint 血統擷取掃描就不支援。

如果您的儲存程序包含 INSERT 或 DROP 查詢,目前不支援 SP 血源擷取掃描。

如果你的 Microsoft Purview 帳號停用公開存取,SP 血統擷取掃描就不支援。

- SP血統抽取掃描預設每六小時執行一次。 頻率無法更改。

- 只有當儲存程序執行將資料從一個資料表傳送到另一個資料表時,譜系才會被擷取。 而且它不支援臨時資料表。

- 血統提取不支援函式或觸發器。

- 由於以下限制,若有以下情境,目錄中可能會看到重複資產:

- 資產與完全限定名稱中的物件名稱遵循儲存程序陳述式的格式,這些格式可能與原始資料來源中的物件案例不符。

- 當 SQL 視圖在儲存程序中被引用時,目前會以 SQL 資料表的形式擷取。

對於掃描資產:

在完整掃描時,SQL 資產屬性會顯示 DECIMAL,取代 INT 和 NUMERIC 資料型態。 若場長為最大,則顯示為零 (0) 。

對於 nchar 資料型態,欄位長度以字元數顯示。

注意事項

如果在 Azure Data Factory 的複製與資料流活動中,使用 Azure SQL 資料表或檢視作為來源/匯款,則也支援 Lineage。

必要條件

一個有有效訂閱的 Azure 帳號。 免費註冊帳號。

一個活躍的 Microsoft Purview 帳號。

資料來源管理員與資料閱讀器權限,讓您能在 Microsoft Purview 治理入口網站註冊並管理來源。 詳情請參閱 Microsoft Purview 治理入口網站的存取控制。

註冊資料來源

掃描前,務必先在 Microsoft Purview 註冊資料來源:

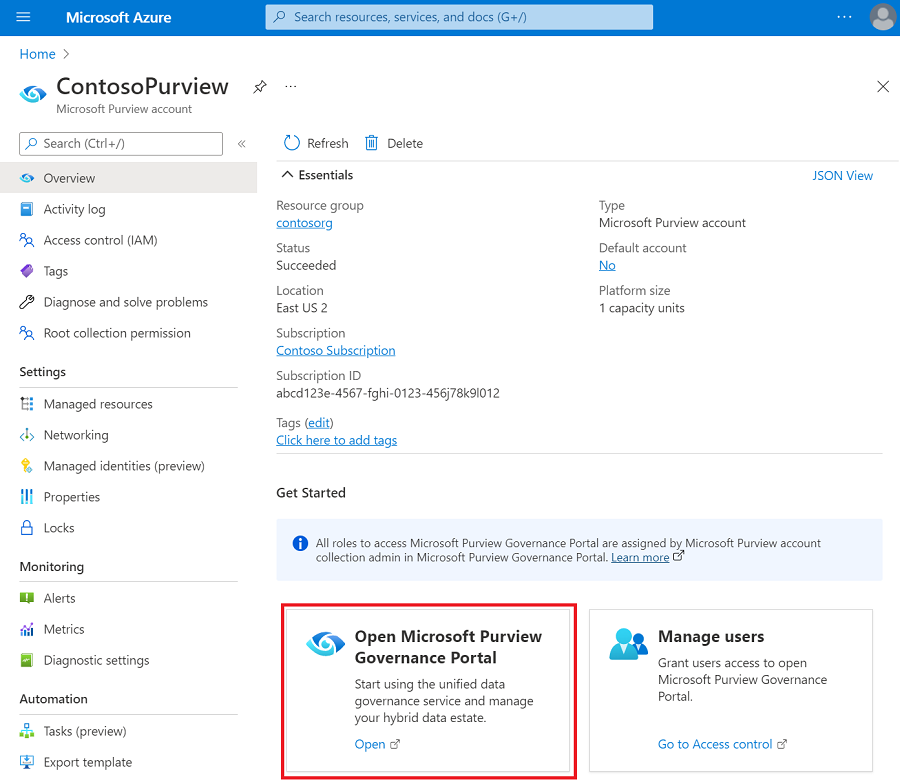

透過以下方式開啟 Microsoft Purview 治理入口網站:

- 直接 https://web.purview.azure.com 瀏覽並選擇您的 Microsoft Purview 帳號。

- 打開 Azure 入口網站,搜尋並選擇 Microsoft Purview 帳號。 選擇 Microsoft Purview 治理入口網站 按鈕。

請前往 資料地圖。

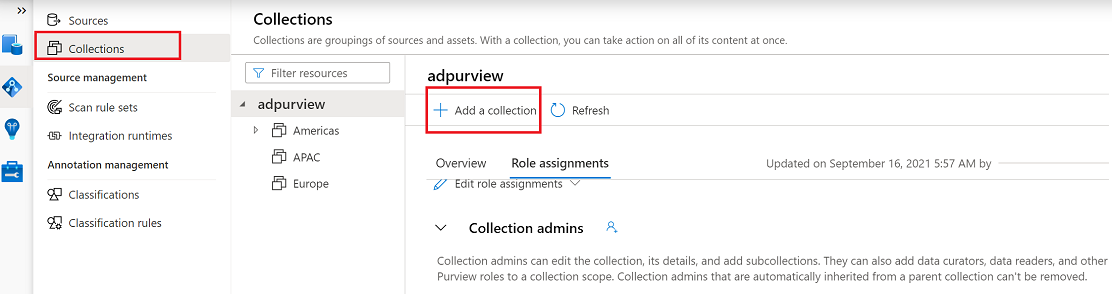

透過進入收藏,然後選擇新增收藏來建立收藏階層。 視需要為個別子集合分配權限。

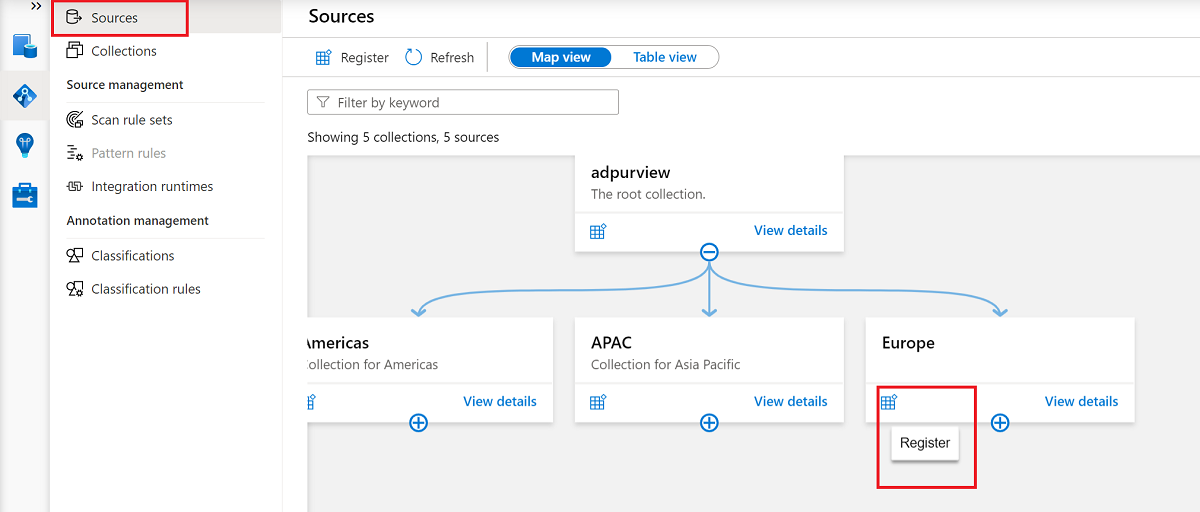

請前往適當的集合,在 來源中選擇註冊 圖示來 註冊新的 SQL 資料庫。

選擇 Azure SQL 資料庫資料來源,然後選擇繼續。

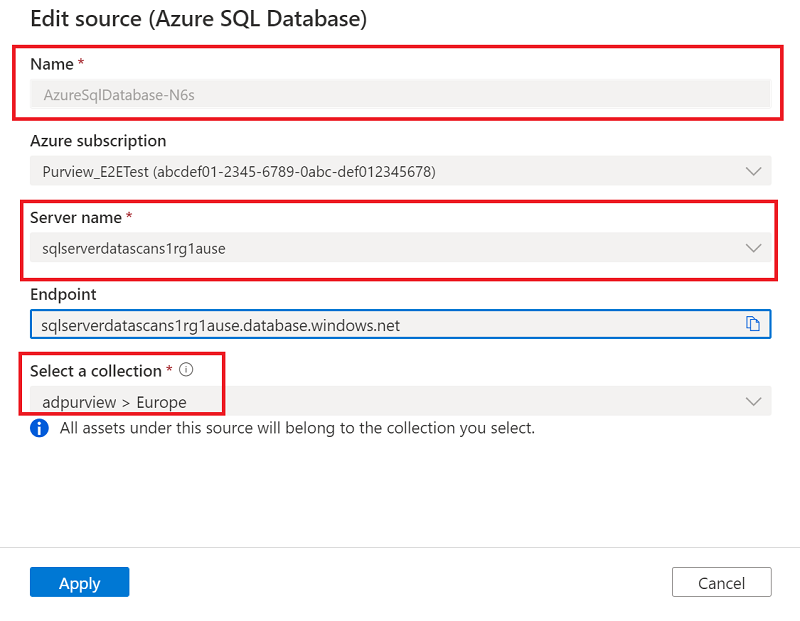

對於 名稱,請為資料來源提供合適的名稱。 選擇 Azure 訂閱的相關名稱、伺服器名稱,選擇集合,然後選擇套用。

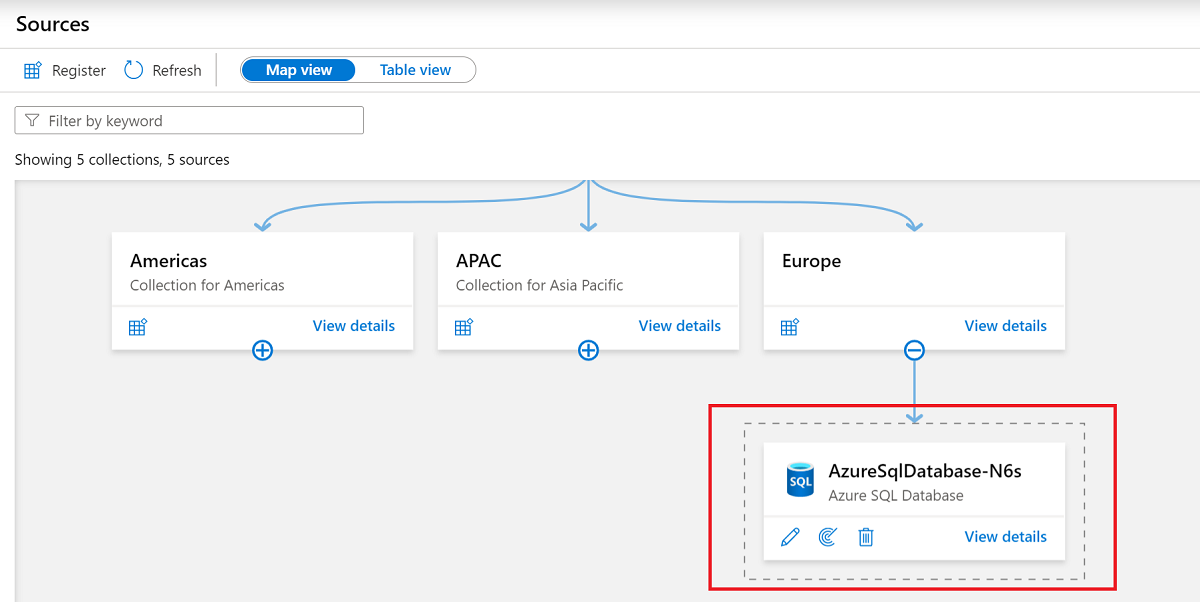

確認 SQL 資料庫是否出現在所選集合中。

更新防火牆設定

如果您的資料庫伺服器啟用防火牆,您需要更新防火牆,允許以下其中一種方式存取:

- 允許 Azure 連線通過防火牆。 這是一個直接透過 Azure 網路路由流量的選項,無需管理虛擬機。

- 在網路中的一台機器上安裝自架整合執行環境,並透過防火牆讓它存取。 如果你在 Azure 內建立了私人虛擬網路,或是其他封閉網路,使用該網路內的自架整合執行環境,可以讓你完全管理流量並善用現有網路。

- 使用受管理的虛擬網路。 用你的 Microsoft Purview 帳號建立受管理虛擬網路,可以讓你在封閉網路中使用 Azure 整合執行時連接 Azure SQL。

欲了解更多防火牆相關資訊,請參閱 Azure SQL 資料庫防火牆文件。

Allow Azure connections

啟用 Azure 連線後,Microsoft Purview 就能連接到伺服器,而不需要你更新防火牆本身。

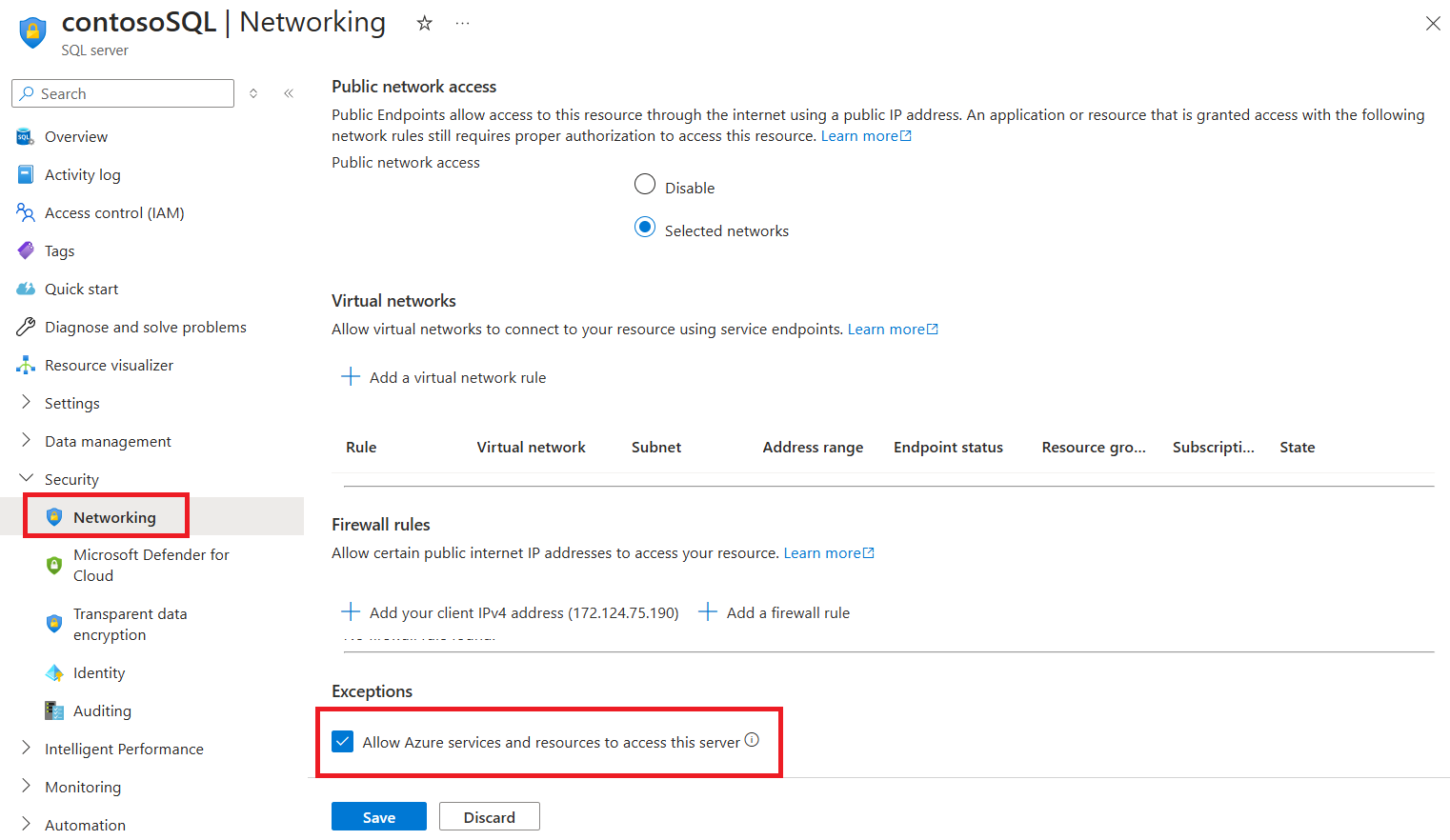

- 去你的資料庫帳號。

- 在 概覽 頁面,選擇伺服器名稱。

- 選擇 安全>網路。

- 對於允許 Azure 服務與資源存取此伺服器,請選擇「是」。

想了解更多關於允許 Azure 內部連線的資訊,請參閱操作指南。

安裝自架整合執行環境

你可以在機器上安裝自架整合執行環境,以連接私有網路中的資源:

- 為你的情境選擇合適的整合執行時

- 建立並安裝你的整合執行環境:

- 使用自架整合執行時:請依照文章建立並設定自架整合執行時。

- 要使用 Kubernetes 支援的自架整合執行環境:請參考文章建立並配置支援 Kubernetes 的整合執行環境。

- 檢查你資料庫伺服器的網路設定,確認包含自架整合執行時的機器是否能存取私有端點。 如果機器還沒有存取權限,請加入該機器的 IP 位址。

- 如果你的邏輯伺服器位於私人端點後方或虛擬網路中,你可以使用 匯入私有端端來 確保網路的端對端隔離。

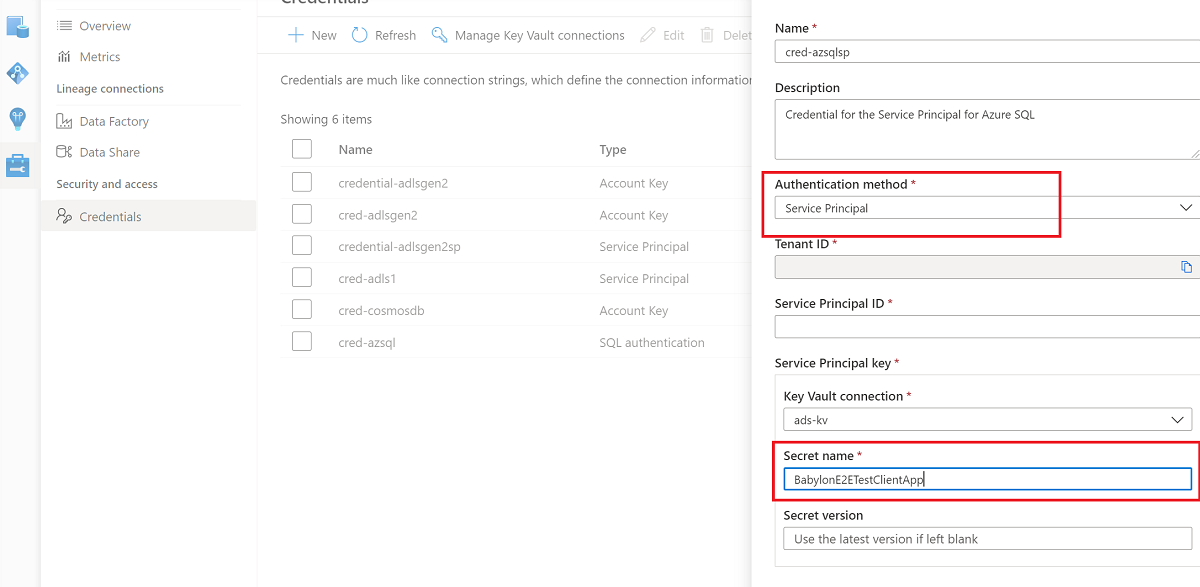

設定掃描的認證

要掃描你的資料來源,你需要在 Azure SQL 資料庫中設定一種認證方法。

重要事項

如果你使用 自架整合執行環境 來連接資源,系統指派和使用者指派的管理身份都無法運作。 你需要使用服務主體認證或 SQL 認證。

Microsoft Purview 支援以下選項:

系統指派的管理身份 (SAMI) (推薦) 。 這是一個直接與你的 Microsoft Purview 帳號相關聯的身份。 它讓你能直接與其他 Azure 資源進行認證,而不需要管理中間的使用者或憑證組合。

SAMI 是在你的 Microsoft Purview 資源建立時建立的。 SAMI 由 Azure 管理,並使用你 Microsoft Purview 帳號的名稱。 SAMI 目前無法與自架整合執行環境搭配 Azure SQL 使用。

欲了解更多資訊,請參閱 受管身份概述。

UAMI ( (preview) User-assigned managed identity) . 與 SAMI 類似,UAMI 是一種憑證資源,允許 Microsoft Purview 對 Microsoft Entra ID 進行認證。

UAMI 是由 Azure 中的使用者管理,而非 Azure 本身,這讓你對安全性有更多掌控。 UAMI 目前無法與自架整合執行時(Azure SQL)一起使用。

欲了解更多資訊,請參閱 使用者指派管理身份指南。

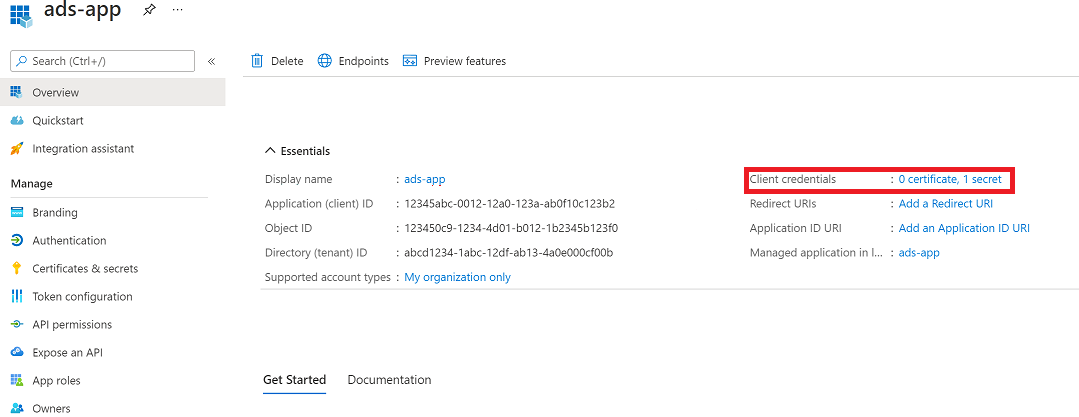

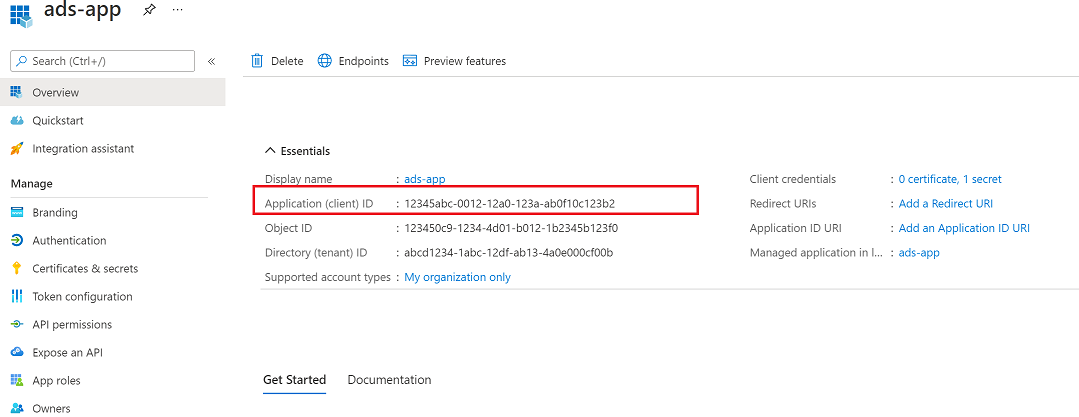

服務主任。 服務主體是一種應用程式,可以像其他群組或使用者一樣被分配權限,但不會直接與個人綁定。 服務主體的認證有有效期限,因此對臨時專案很有用。

欲了解更多資訊,請參閱 服務負責人文件。

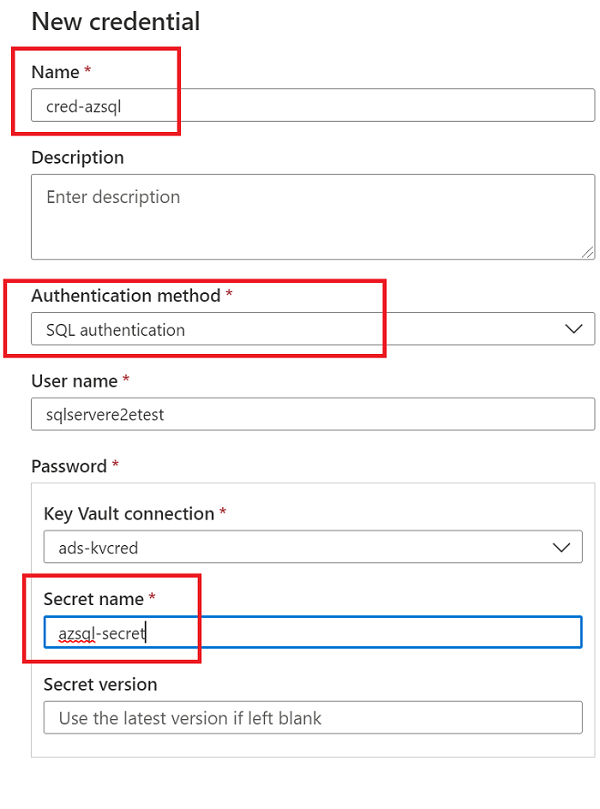

SQL 驗證。 用使用者名稱和密碼連接到 SQL 資料庫。 欲了解更多資訊,請參閱 SQL 認證文件。

如果你需要建立登入,請依 照本指南查詢 SQL 資料庫。 請使用 本指南使用 T-SQL 建立登入資料。

注意事項

請務必在頁面上選擇 Azure SQL 資料庫選項。

關於如何與您的 SQL 資料庫進行驗證,請從以下分頁選擇您所選的認證方式。

注意事項

只有由配置過程建立的伺服器層主登入, () 或主資料庫中資料庫 loginmanager 角色成員所建立的伺服器層級主登入,才能建立新的登入。 Microsoft Purview 帳號應該能在取得權限後約 15 分鐘內掃描資源。

你需要一個至少有

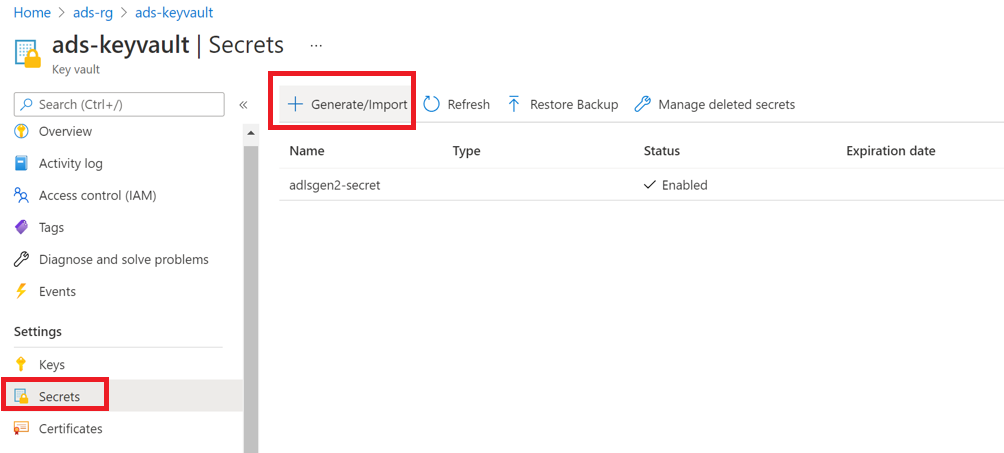

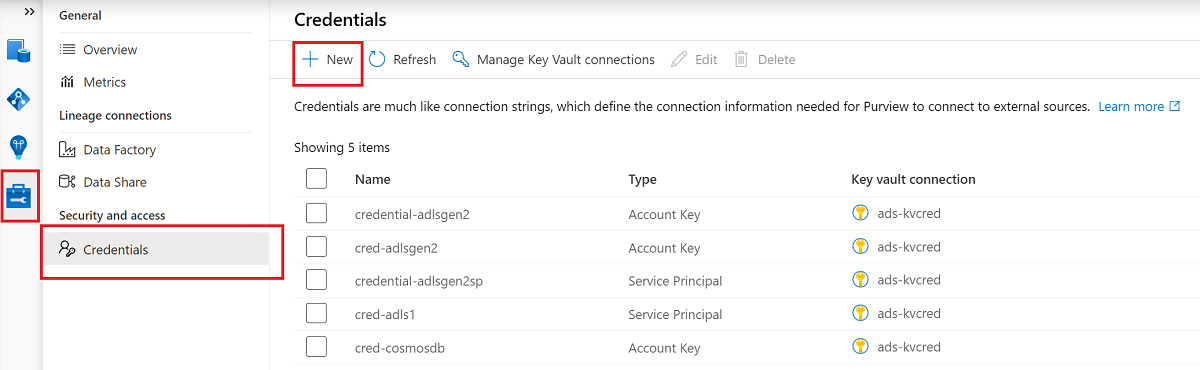

db_datareader權限的 SQL 登入,才能存取 Microsoft Purview 掃描資料庫所需的資訊。 你可以依照「建立登入」中的指示,建立 Azure SQL 資料庫的登入。 請儲存用戶名稱和密碼,方便下一步使用。到你的 Azure 入口網站的金鑰庫。

選擇 設定>秘密,然後選擇 + 產生/匯入。

名稱和密碼分別 (從你的 SQL 資料庫) 。

選取 [建立]。

如果你的金鑰保險庫還沒連接到 Microsoft Purview,請 建立一個新的金鑰庫連線。

使用該金鑰建立新的憑證來設定掃描。

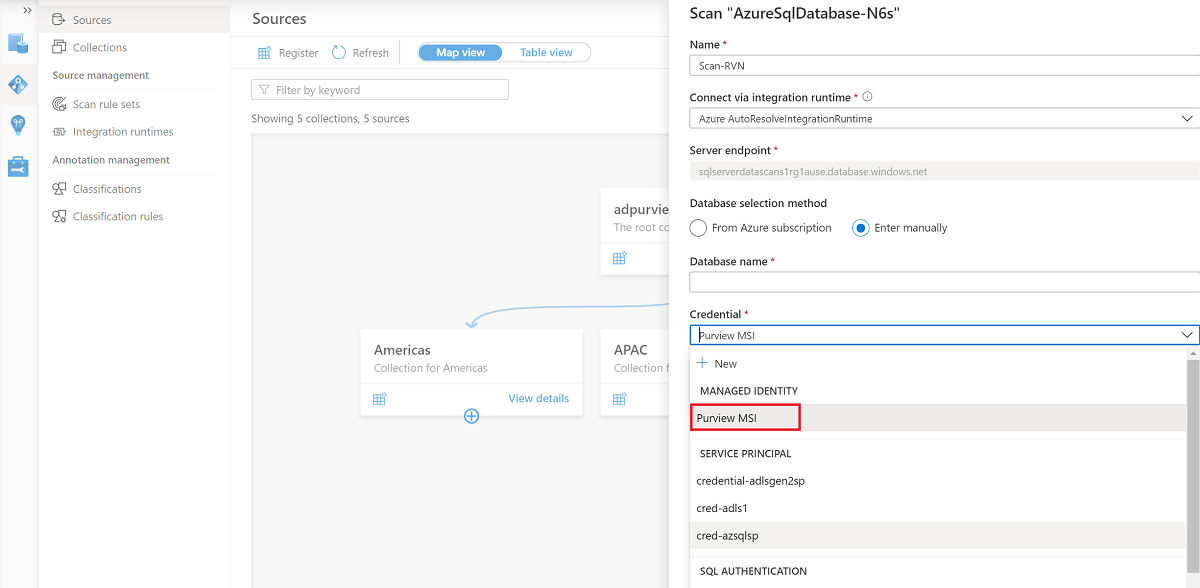

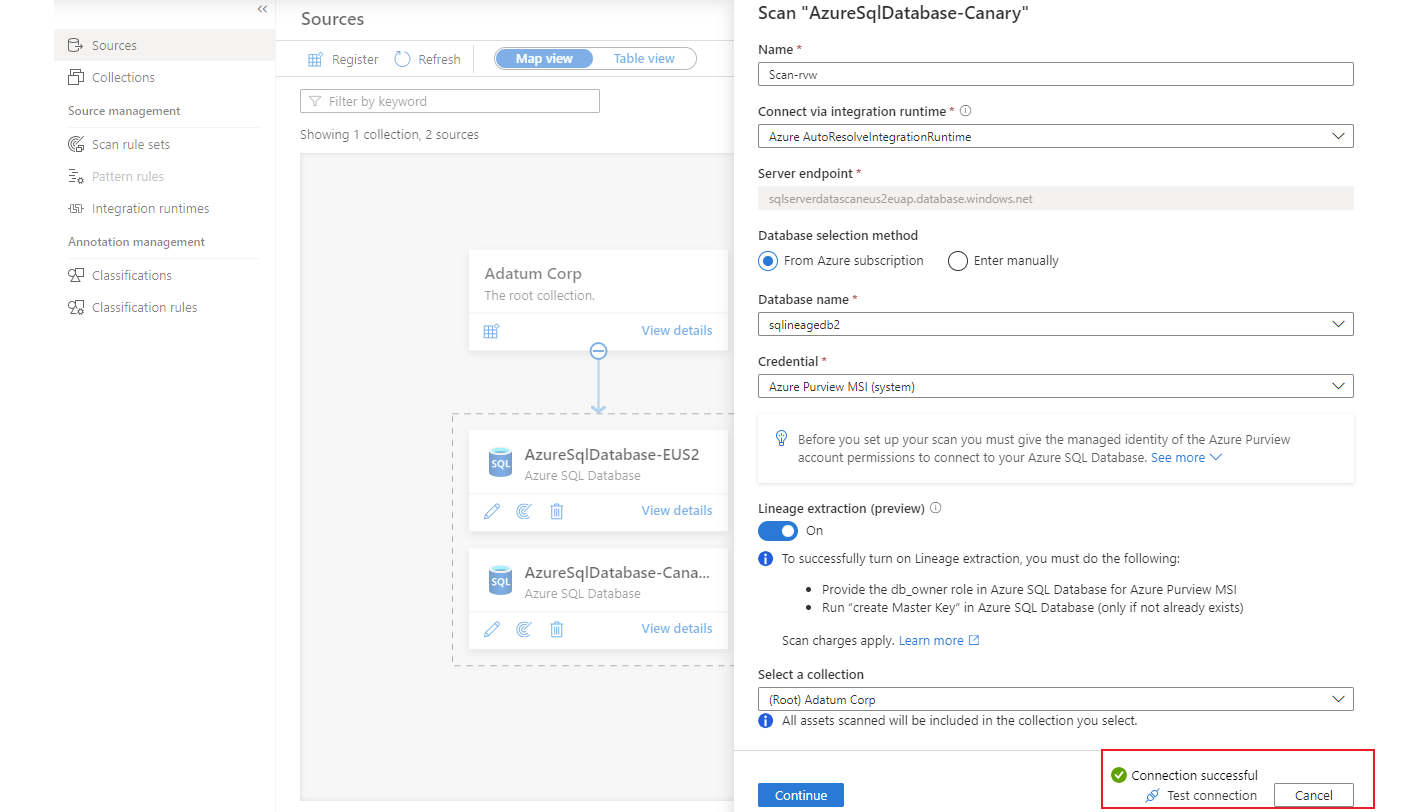

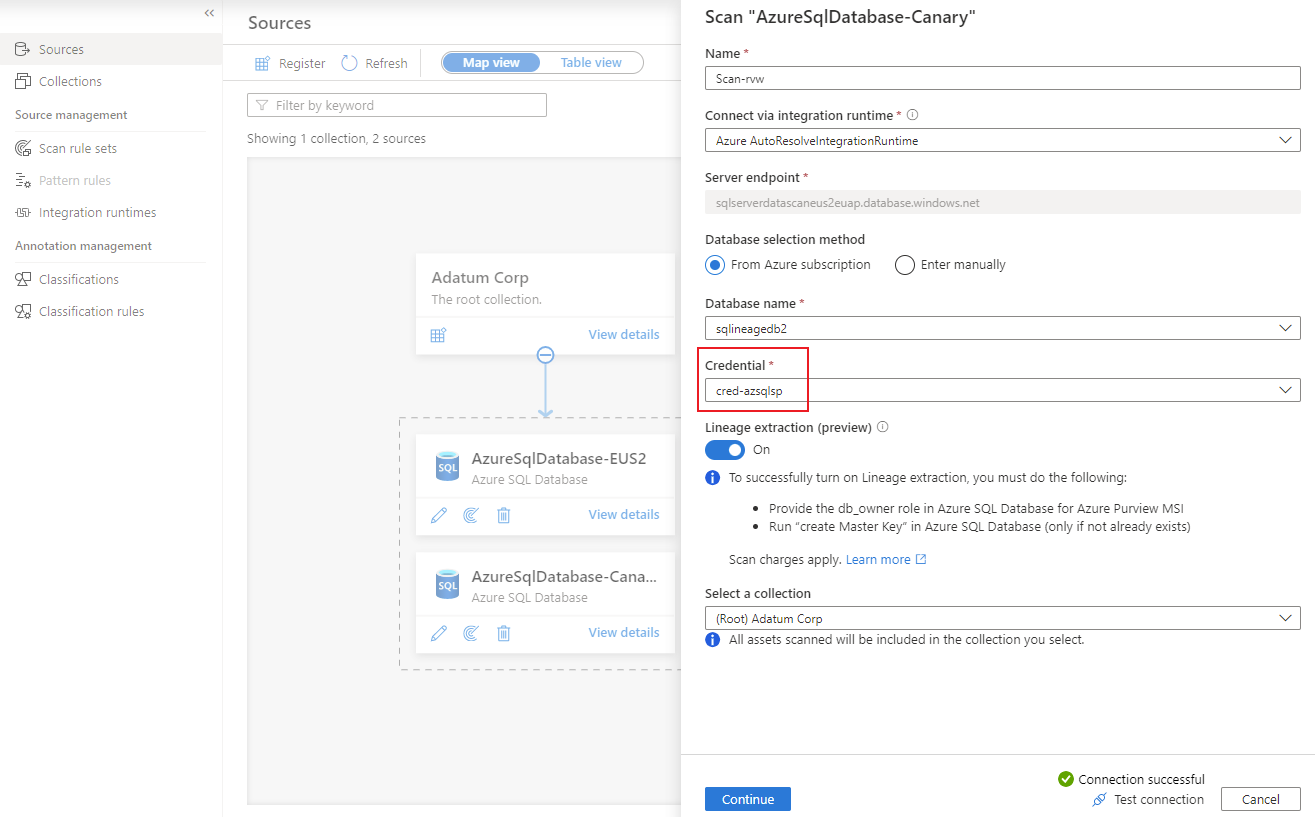

建立掃描

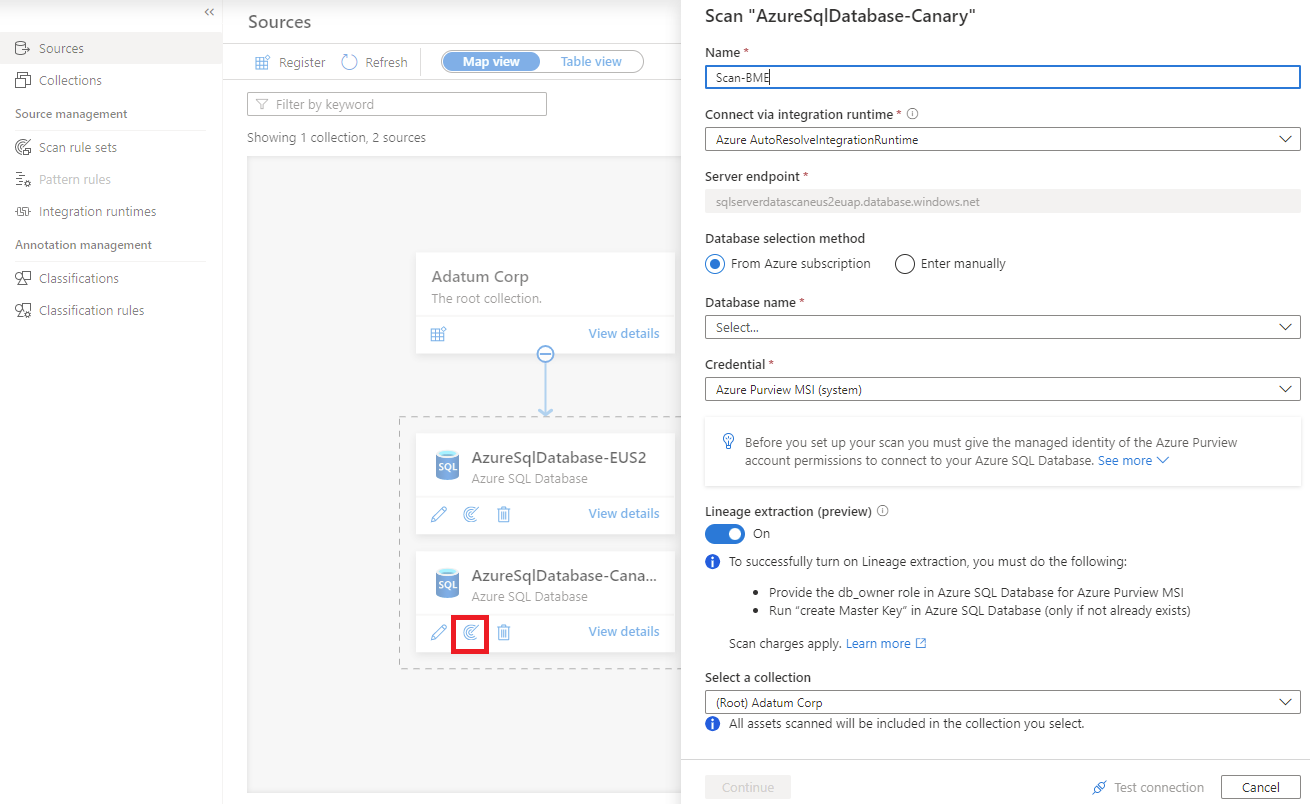

開啟您的 Microsoft Purview 帳號,並選擇 「開啟 Microsoft Purview 治理入口網站」。

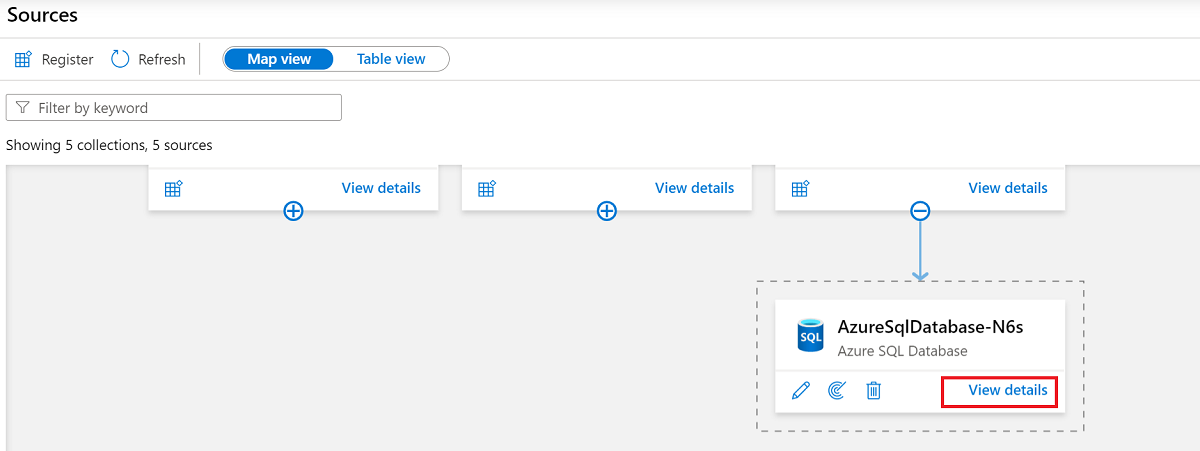

請前往 資料地圖>來源 查看收藏階層。

在你先前註冊的 SQL 資料庫下選擇 新掃描 圖示。

欲了解更多關於資料庫中儲存程序資料系Azure SQL,請參閱本文的「擷取繼承 (預覽) 」章節。

掃描步驟請從以下分頁選擇您的認證方式。

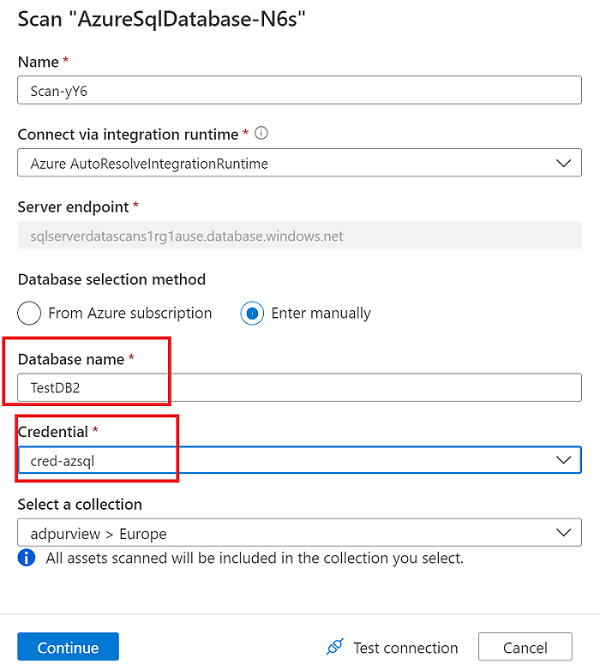

對於 姓名,請提供掃描的名稱。

在 資料庫選擇方法時,請手動選擇 Enter 。

資料庫 名稱 和 憑證,輸入你之前建立的值。

選擇連接時,請選擇掃描所需的適當集合。

選擇 測試連線 以驗證連線。 連線成功後,選擇 繼續。

進行掃描並進行掃描

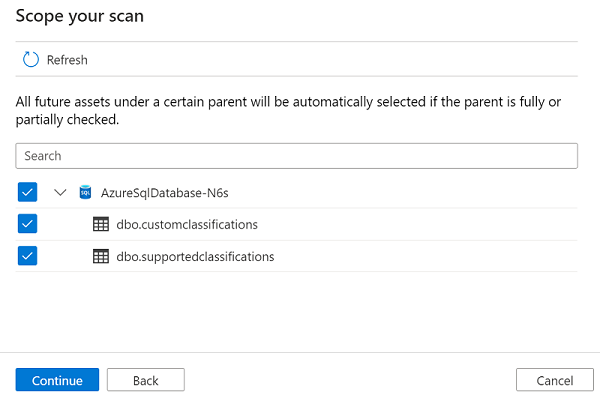

你可以透過選擇清單中的適當項目,將掃描範圍鎖定到特定的資料庫物件。

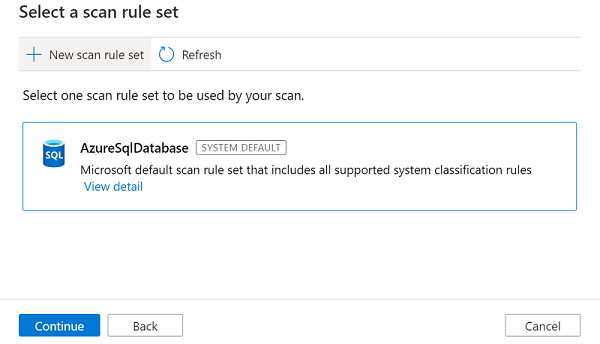

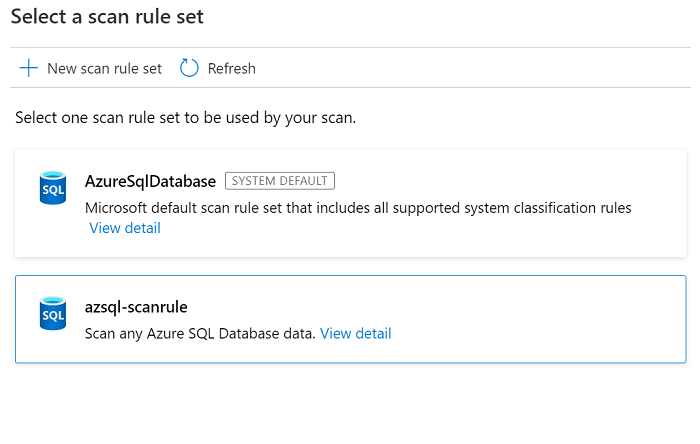

選擇掃描規則集。 你可以使用系統預設值,從現有自訂規則集中選擇,或是內嵌建立新的規則集。 完成後選擇 繼續 。

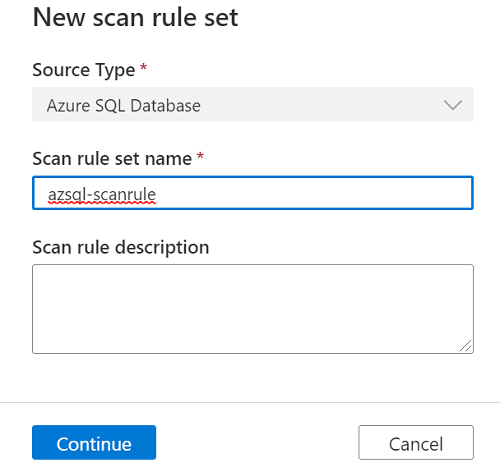

如果你選擇 新掃描規則集,會跳出一個視窗,讓你輸入來源類型、規則集名稱和描述。 完成後選擇 繼續 。

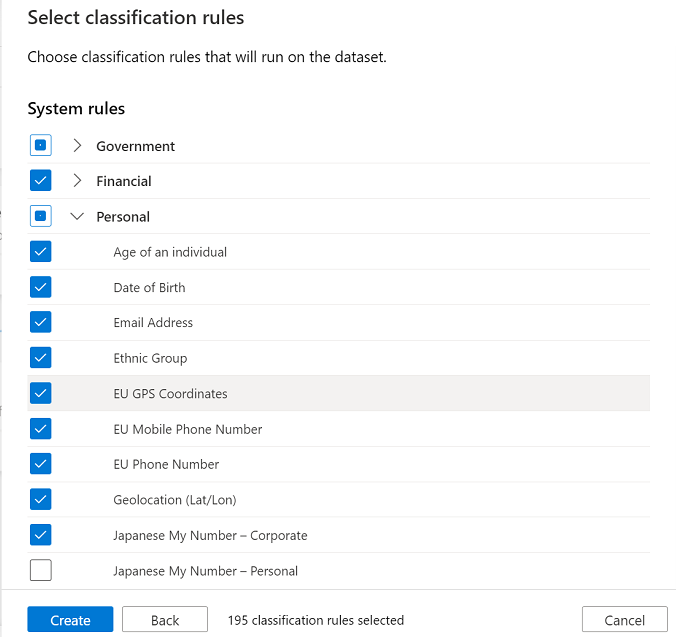

在選擇分類 規則時,選擇你想包含在掃描規則集中的分類規則,然後選擇 「建立」。

新的掃描規則集會出現在可用規則集清單中。

選擇你的掃描觸發器。 你可以設定排程或只執行一次掃描。

檢視掃描結果,然後選擇 儲存並執行。

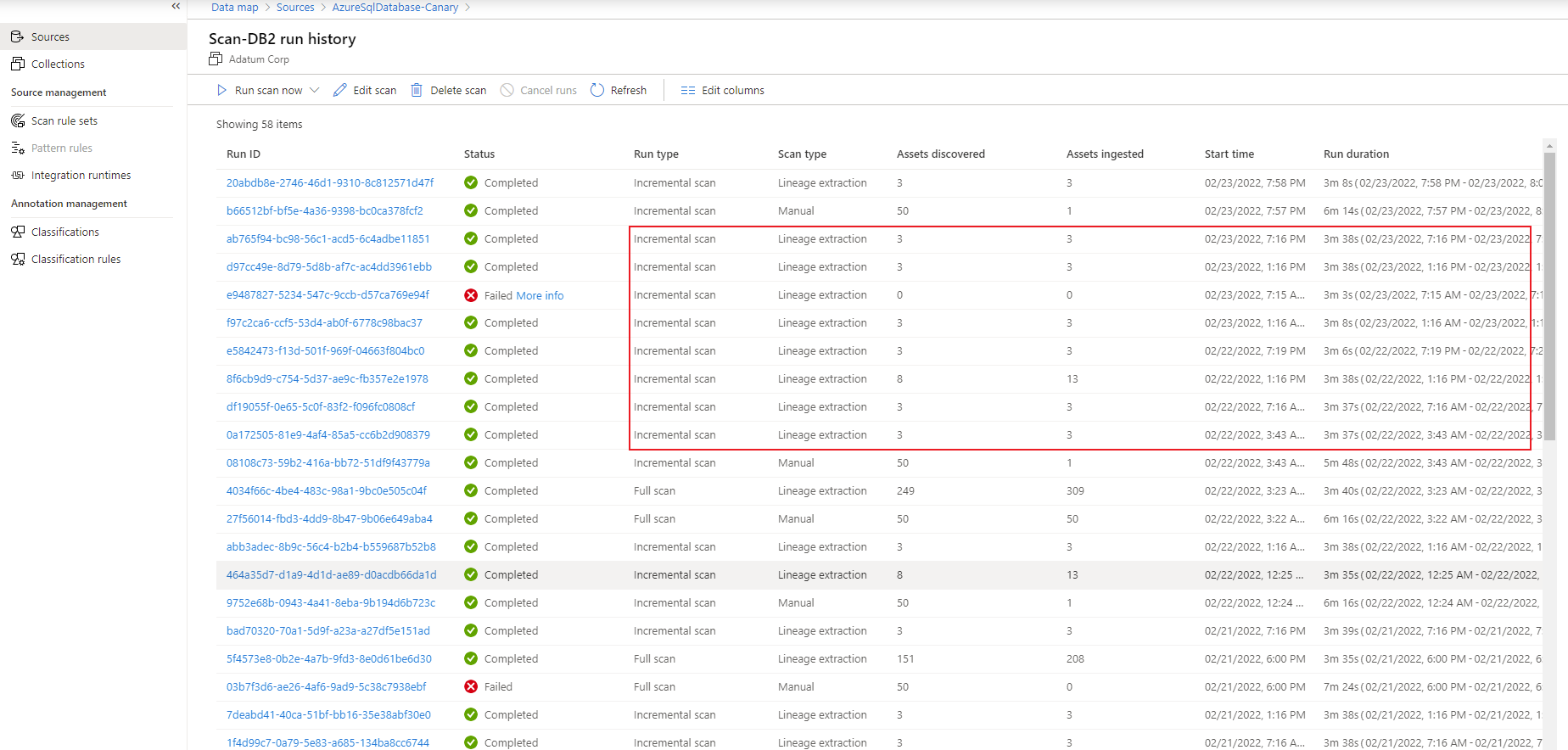

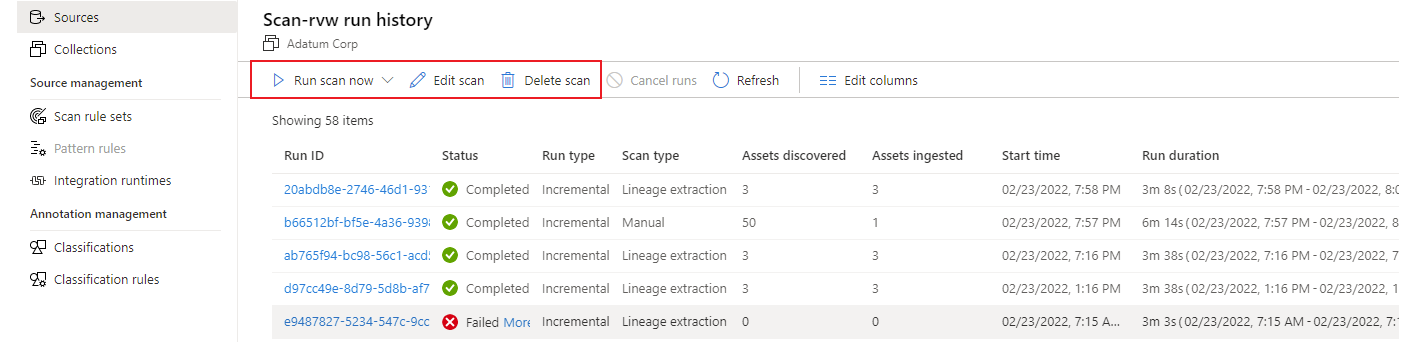

查看掃描

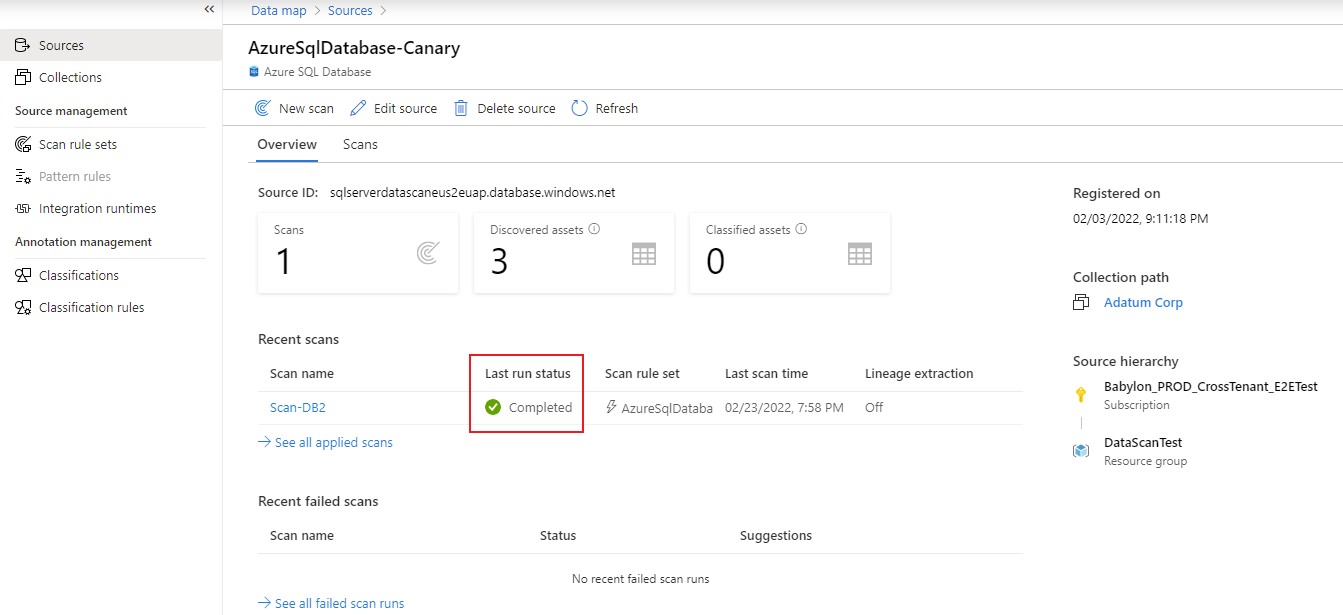

要查詢掃描狀態,請前往收藏中的資料來源,然後選擇 檢視詳細資料。

掃描細節顯示掃描進度,顯示最後 執行狀態,以及已掃描及分類的資產數量。 最後一次執行狀態 會更新為 進行 中,當整個掃描成功執行後,再更新為 完成 。

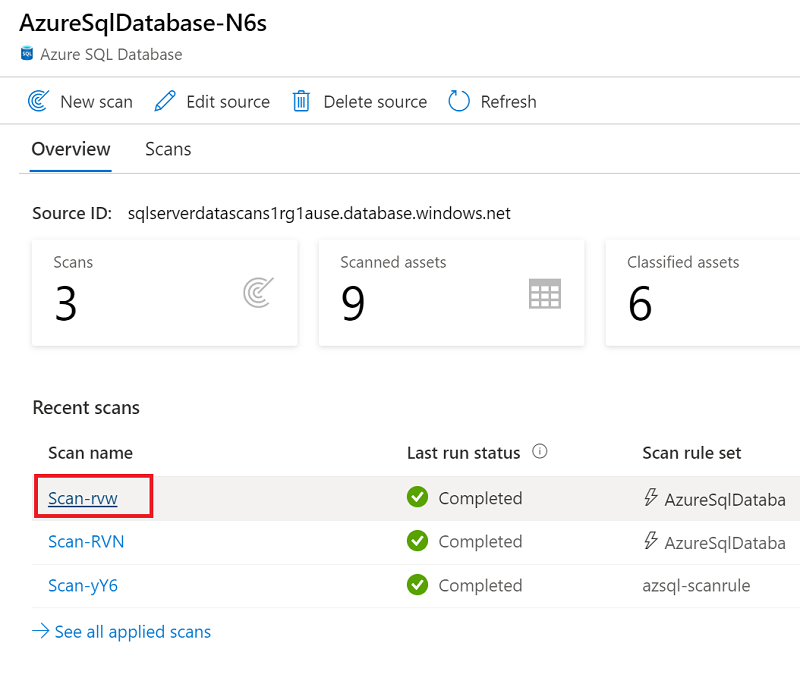

管理掃描

掃描後,你可以利用運行歷史來管理:

在 最近掃描中,選擇掃描件。

在執行紀錄中,你可以選擇重新執行掃描、編輯或刪除。

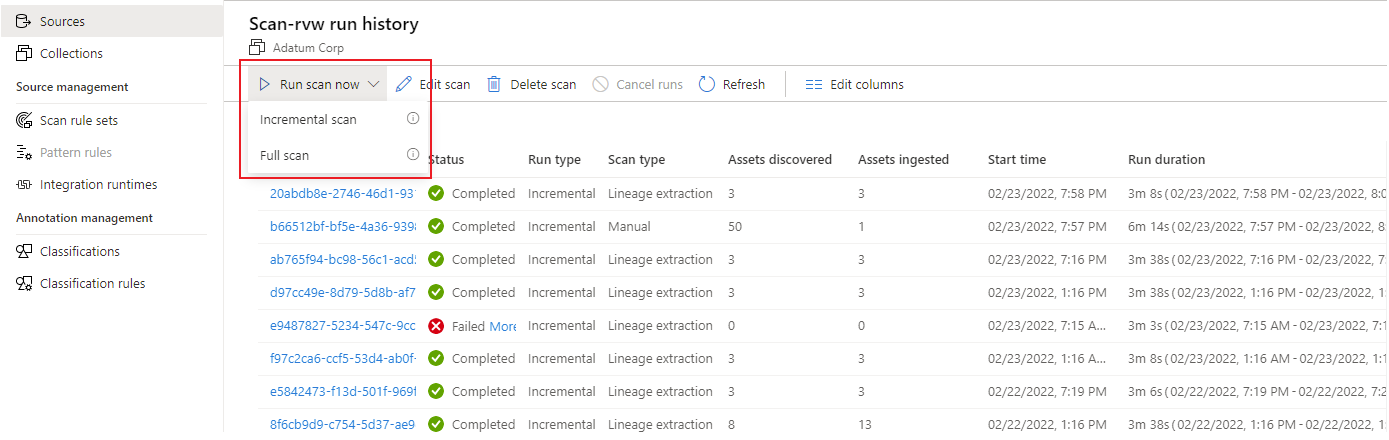

如果你選擇 「現在執行掃描 」來重跑掃描,接著你可以選擇 增量掃描 或 全掃描。

掃描故障排除

如果你在掃描時遇到問題,可以試試以下建議:

欲了解更多資訊,請參閱 Microsoft Purview 中的「故障排除你的連線」。

設定原則

以下 Microsoft Purview 政策類型在此資料資源上支援:

- 資料擁有者政策 ——一組政策陳述,允許使用者和群組存取資料來源。

- 自助政策 ——允許使用者請求存取註冊於 Microsoft Purview 的資料來源的政策。

- 保護政策 ——拒絕除政策指定使用者外的所有用戶存取帶有敏感標籤的資料。

- DevOps 政策 - 授權跨多個來源存取資料庫系統的元資料。 它們簡化了 IT 營運與資安稽核人員的存取配置。 他們只會授權存取,不會拒絕存取。

Access policy prerequisites on Azure SQL Database

- 請在目前可用的區域中建立一個新的 Azure SQL 資料庫實例,或使用現有的實例。 你可以依照本指南建立 Azure SQL 資料庫實例。

區域支援

所有 Microsoft Purview 區域 均被支援。

Microsoft Purview 政策的強制執行僅在以下區域提供 Azure SQL 資料庫:

公有雲:

- 美國東部

- 東美國2號公路

- 美國中南部

- 美國中西部

- 美國西部3號公路

- 加拿大中央鐵路

- 巴西南區

- 西歐

- 北歐

- 法國中央

- 英國南部

- 南非北區

- 中印度

- 東南亞

- 東亞

- 澳洲東部

主權雲:

- 美國維吉尼亞州政府

- 中國北方3區

配置 Azure SQL Database 實例以執行 Microsoft Purview 的政策

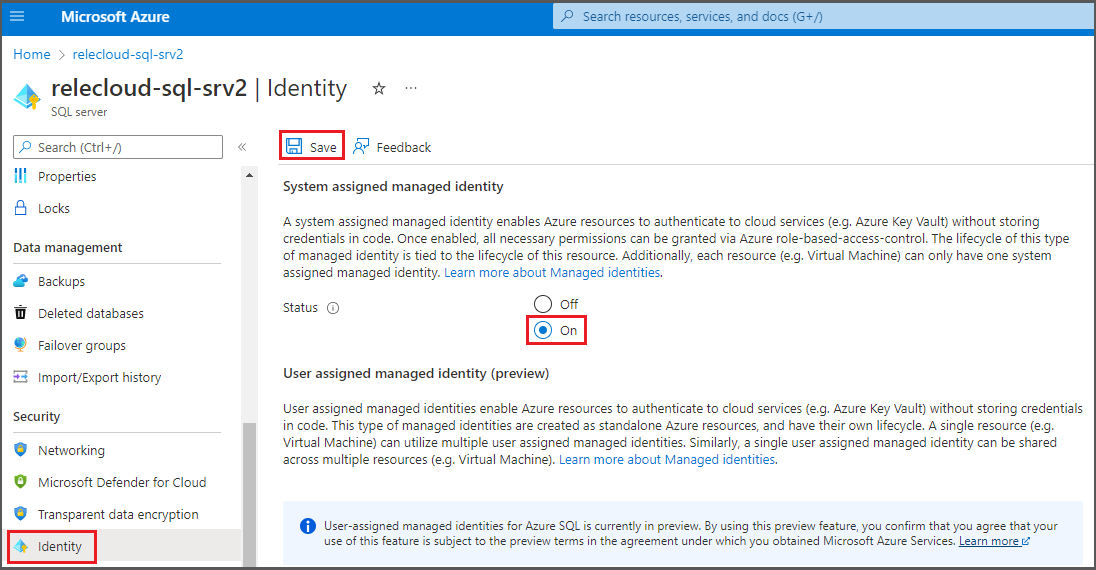

若要讓與 Azure SQL Database 相關的邏輯伺服器尊重 Microsoft Purview 的政策,你需要設定一個 Microsoft Entra 管理員。在 Azure 入口網站,前往承載 Azure SQL 資料庫實例的邏輯伺服器。 在側選單中,選擇 Microsoft Entra ID。 將管理員名稱設為你偏好的任何 Microsoft Entra 使用者或群組,然後選擇儲存。

然後,在側選單中選擇「身份」。 在 系統指定的管理身份下,將狀態切換為 開啟,然後選擇 儲存。

設定 Microsoft Purview 帳號以設定政策

在 Microsoft Purview 註冊資料來源

在 Microsoft Purview 中建立資料資源的政策之前,您必須先在 Microsoft Purview Studio 註冊該資料資源。 你會在本指南後面找到與資料資源註冊相關的說明。

注意事項

Microsoft Purview 政策依賴資料資源 ARM 路徑。 若資料資源被移至新的資源群組或訂閱,則需先註銷,然後再重新註冊至 Microsoft Purview。

設定權限以啟用對資料來源的資料政策強制執行

一旦資源註冊,但在 Microsoft Purview 中建立該資源的政策之前,你必須設定權限。 啟用 資料政策強制需要一組權限。 這適用於資料來源、資源群組或訂閱。 要啟用 資料政策強制執行, 您必須同時擁有 特定的身份管理與存取管理權限 (IAM) 權限,以及特定的 Microsoft Purview 權限:

你必須在資源的Azure Resource Manager路徑或其任一父路徑上,擁有以下 IAM 角色組合之一, (即使用 IAM 權限繼承) :

- IAM 擁有者

- IAM 貢獻者與 IAM 使用者存取管理員

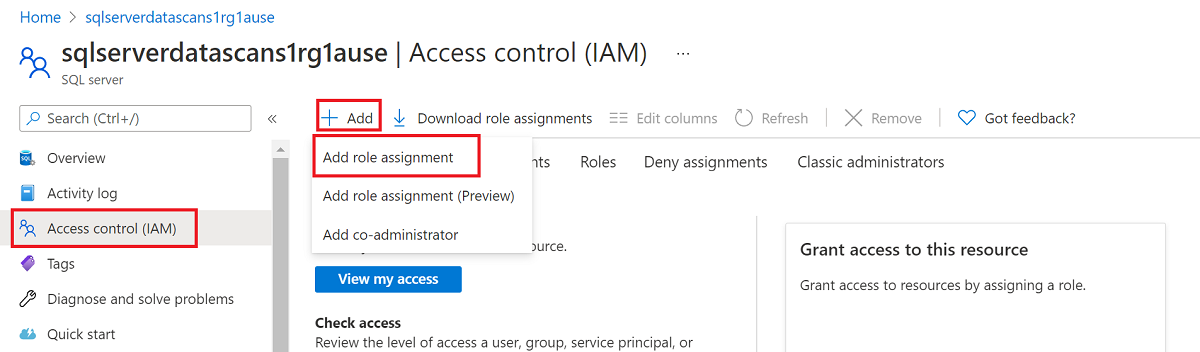

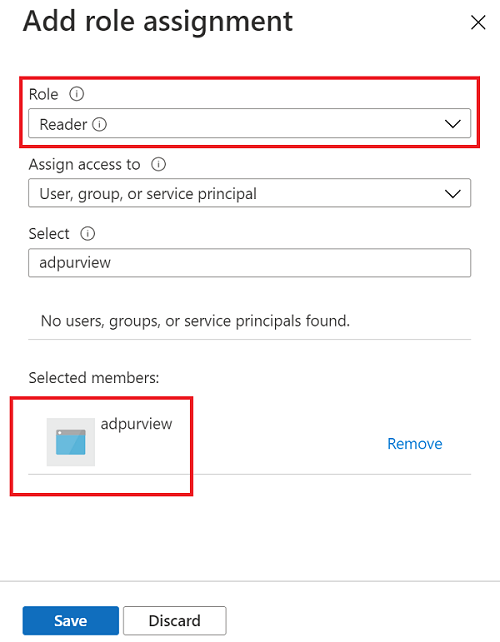

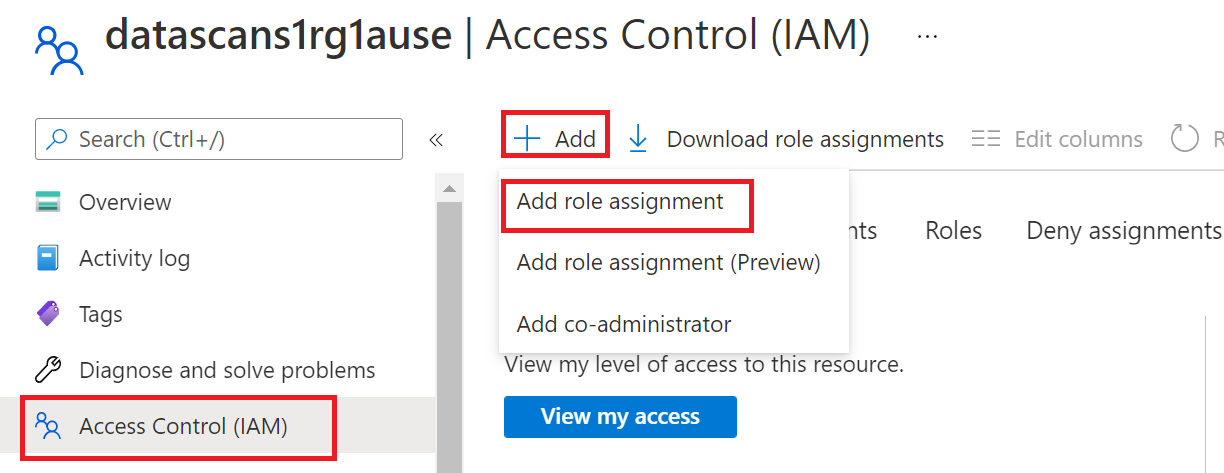

要設定Azure基於角色的存取控制 (RBAC) 權限,請遵循本指南。 以下截圖展示了如何在 Azure 入口網站中存取資料資源的存取控制區塊,以新增角色指派。

注意事項

資料資源的 IAM 擁有者 角色可以繼承自父資源群組、訂閱或訂閱管理群組。 請確認哪些 Microsoft Entra 使用者、群組和服務主體持有或正在繼承該資源的 IAM 擁有者角色。

你也需要擁有該收藏的 Microsoft Purview 資料來源管理員 角色,或若啟用繼承功能) 則擁有父收藏 (。 欲了解更多資訊,請參閱 管理 Microsoft Purview 職務分配的指南。

以下截圖展示了如何在根集合層級指派 資料來源管理員 角色。

設定 Microsoft Purview 權限以建立、更新或刪除存取政策

要建立、更新或刪除政策,你需要在 Microsoft Purview 的根集合層級取得政策作者角色:

- 政策撰寫者的角色可以建立、更新及刪除 DevOps 與資料擁有者政策。

- 政策作者角色可以刪除自助存取政策。

欲了解更多管理 Microsoft Purview 角色指派的資訊,請參閱 Microsoft Purview 資料對應中的「建立與管理集合」。

注意事項

政策作者角色必須在根集合層級設定。

此外,為了在建立或更新政策主體時輕鬆搜尋 Microsoft Entra 使用者或群組,您可以從 Microsoft Entra ID 中取得目錄閱讀器權限後獲得極大益處。 這是 Azure 租戶使用者的常見權限。 若未取得目錄閱讀器權限,政策作者必須輸入資料政策主體中所有主要成員的完整用戶名稱或電子郵件。

設定 Microsoft Purview 權限以發布資料擁有者政策

資料擁有者政策允許在組織中將 Microsoft Purview 政策制定者 與 資料來源管理員 角色指派給不同人員時,進行制衡。 在資料擁有者政策生效前,必須有第二位 (資料來源管理員) 審查並明確批准發布。 這不適用於 DevOps 或自助存取政策,因為當這些政策建立或更新時,發布會自動生效。

要發布資料擁有者政策,你需要在 Microsoft Purview 的根集合層級取得資料來源管理員角色。

欲了解更多管理 Microsoft Purview 角色指派的資訊,請參閱 Microsoft Purview 資料對應中的「建立與管理集合」。

注意事項

若要發布資料擁有者政策,必須在根集合層級設定資料來源管理員角色。

將存取權配置責任委派給 Microsoft Purview 中的職務

在啟用資源以執行 資料政策後,任何在根集合層級擔任 政策作者 角色的 Microsoft Purview 使用者,都可以從 Microsoft Purview 設定存取該資料來源。

注意事項

任何 Microsoft Purview 根 集合管理員 都可以指派新使用者為根 政策作者 角色。 任何 集合管理員 都可以將新使用者指派為集合下的 資料來源管理員 角色。 盡量減少並仔細審核持有 Microsoft Purview Collection 管理員、 資料來源管理員或 政策作者 角色的使用者。

若 Microsoft Purview 帳號已公布政策被刪除,該政策將在根據特定資料來源不同時間內停止執行。 此變更可能影響安全性及資料存取可用性。 IAM 中的貢獻者與擁有者角色可以刪除 Microsoft Purview 帳號。 你可以前往 Microsoft Purview 帳戶的 存取控制 (IAM) 區塊,選擇 角色指派來檢查這些權限。 你也可以用鎖來防止 Microsoft Purview 帳號透過 Resource Manager 鎖定被刪除。

註冊資料來源並啟用資料政策執行

Azure SQL 資料庫資源必須先在 Microsoft Purview 註冊,才能建立存取政策。 要註冊您的資源,請依照「 啟用 Microsoft Purview 來源的資料政策強制執行」中的「先決條件」和「註冊資料來源」章節。

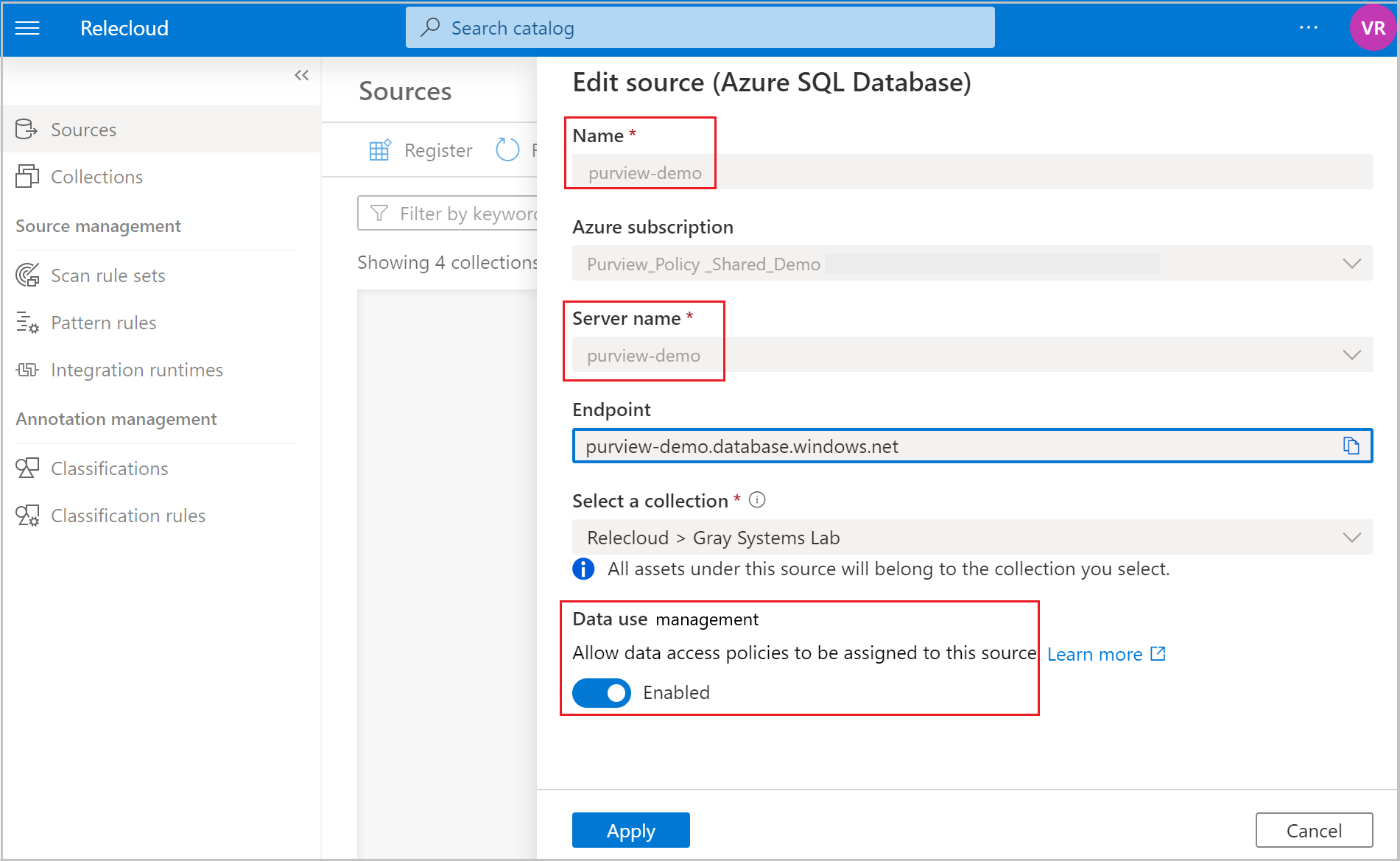

註冊資料來源後,你需要啟用 資料政策執行。 這是你建立資料來源政策前的先決條件。 資料政策的執行 會影響資料的安全,因為它會委派給管理資料來源存取的特定 Microsoft Purview 角色。 請檢視 Microsoft Purview 來源的啟用資料政策強制執行(Enable Data Policy enforcement)中的安全實務。

當你的資料來源將 資料政策強制選項 設為 啟用後,畫面會像以下截圖:

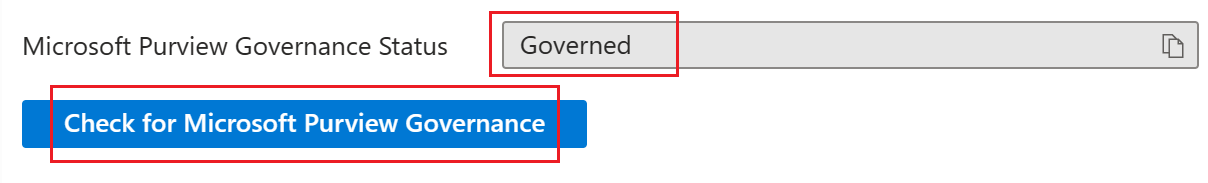

Return to the Azure 入口網站 for Azure SQL Database to check it now is overovered by Microsoft Purview:

請透過此連結登入 Azure 入口網站。

選擇你想設定的 Azure SQL Server。

請前往左側窗格的 Microsoft Entra ID。

往下滑到 Microsoft Purview 存取政策。

點選按鈕檢查 Microsoft Purview 治理。 請等待請求處理,這可能需要幾分鐘。

確認 Microsoft Purview 治理狀態顯示為「已治理」。 請注意,啟用 Microsoft Purview 中資料政策強制後,可能需要幾分鐘才能顯示正確狀態。

注意事項

如果您在 Microsoft Purview 中停用此 Azure SQL 資料庫資料來源的資料政策強制執行,請選擇檢查 Microsoft Purview 治理,Microsoft Purview 治理狀態更新為未受治理。 每當 Microsoft Purview 中現有或新增存取政策的資料政策執行狀態變更時,都必須對受影響的資料來源執行此步驟。 在啟用其他 Microsoft Purview 帳號資料來源的資料 政策強制執行 前,請確保 Purview 治理狀態顯示為 未受治理。 接著用新的 Microsoft Purview 帳號重複上述步驟。

建立存取原則

要建立 Azure SQL 資料庫的存取政策,請遵循以下指南:

- 在 Azure SQL 資料庫中,預備存取系統健康、效能及稽核資訊。 請參考本指南,將 DevOps 政策套用到單一 SQL 資料庫上。

- 在單一 Azure SQL 資料庫上配置讀取/修改存取權限。 請使用本指南,在訂閱中對單一 SQL 資料庫帳號進行存取權限。

- Self-service access policies for Azure SQL Database. 請使用本指南,讓資料使用者能透過自助式工作流程申請存取資料資產。

若要建立涵蓋資源群組或 Azure 訂閱內所有資料來源的政策,請參閱 Microsoft Purview 中的「發現並治理多個 Azure 來源」。

保護政策

保護存取控制政策 (保護政策) 使組織能自動保護跨資料來源的敏感資料。 Microsoft Purview 已經能掃描資料資產並識別敏感資料元素,此功能允許您使用來自 Microsoft Purview 資訊保護的敏感標籤,自動限制對該資料的存取。 學習如何 制定保障政策。

Extract lineage (preview)

Microsoft Purview 支援 Azure SQL 資料庫中視圖與儲存程序的血統。 雖然掃描時支援視圖的血統,但你在設定掃描時需要開啟「 血統擷取 」切換,才能擷取儲存程序的血緣。

注意事項

Lineage 不支援使用自架整合執行時或受管理的 VNET 執行時,搭配 Azure SQL 私有端點。 你需要啟用 Azure 服務才能在你的 Azure SQL 資料庫網路設定中存取伺服器,且你的 Microsoft Purview 帳號也必須允許公開存取。 了解更多關於血統提取掃描已知的限制。

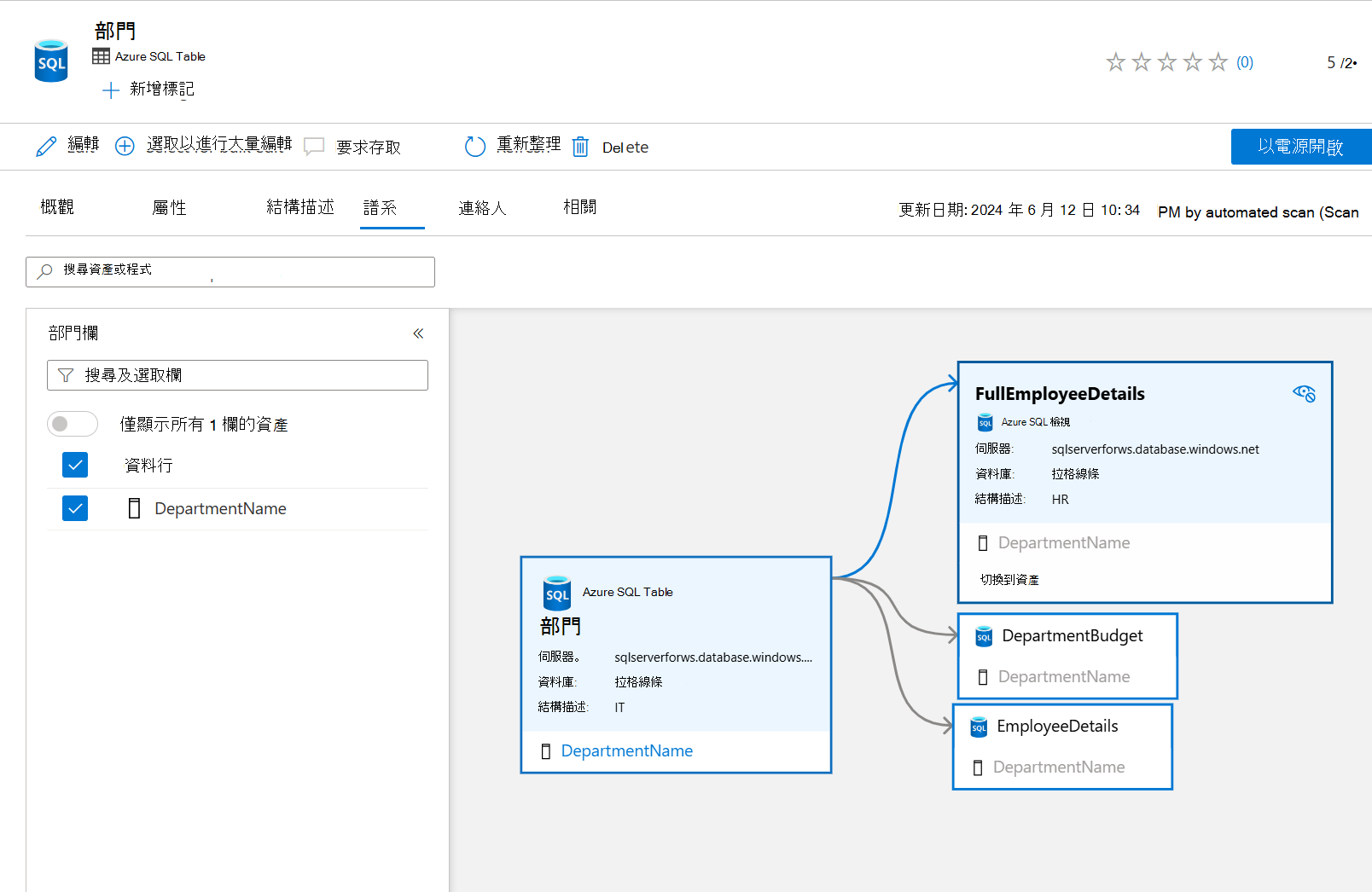

SQL DB 視圖的沿革

SQL DB 的元資料掃描包含檢視的血脈擷取。 只有新掃描才包含檢視線譜擷取功能。 血統在所有掃描層級 (L1/L2/L3) 都會被提取。 在增量掃描中,作為增量掃描一部分掃描的元資料,會擷取對應的資料表/視圖的靜態血緣。

設定 SP 血統擷取掃描的前置條件

請依照本文「 為掃描設定認證 」部分的步驟,授權 Microsoft Purview 掃描您的 SQL 資料庫。

用你的 Microsoft Entra 帳號登入 Azure SQL 資料庫,並為 Microsoft Purview 管理身份分配

db_owner權限。注意事項

需要「db_owner」權限,因為血統是基於 XEvent 會話。 所以 Microsoft Purview 需要權限才能用 SQL 管理 XEvent 會話。

請使用以下範例 SQL 語法建立使用者並授予權限。 請用你的帳號名稱替換

<purview-account>。Create user <purview-account> FROM EXTERNAL PROVIDER GO EXEC sp_addrolemember 'db_owner', <purview-account> GO在您的 SQL 資料庫上執行以下指令來建立主鍵:

Create master key Go請確保你的 Azure SQL 資源在網路/防火牆設定下啟用「允許 Azure 服務與資源存取此伺服器」。

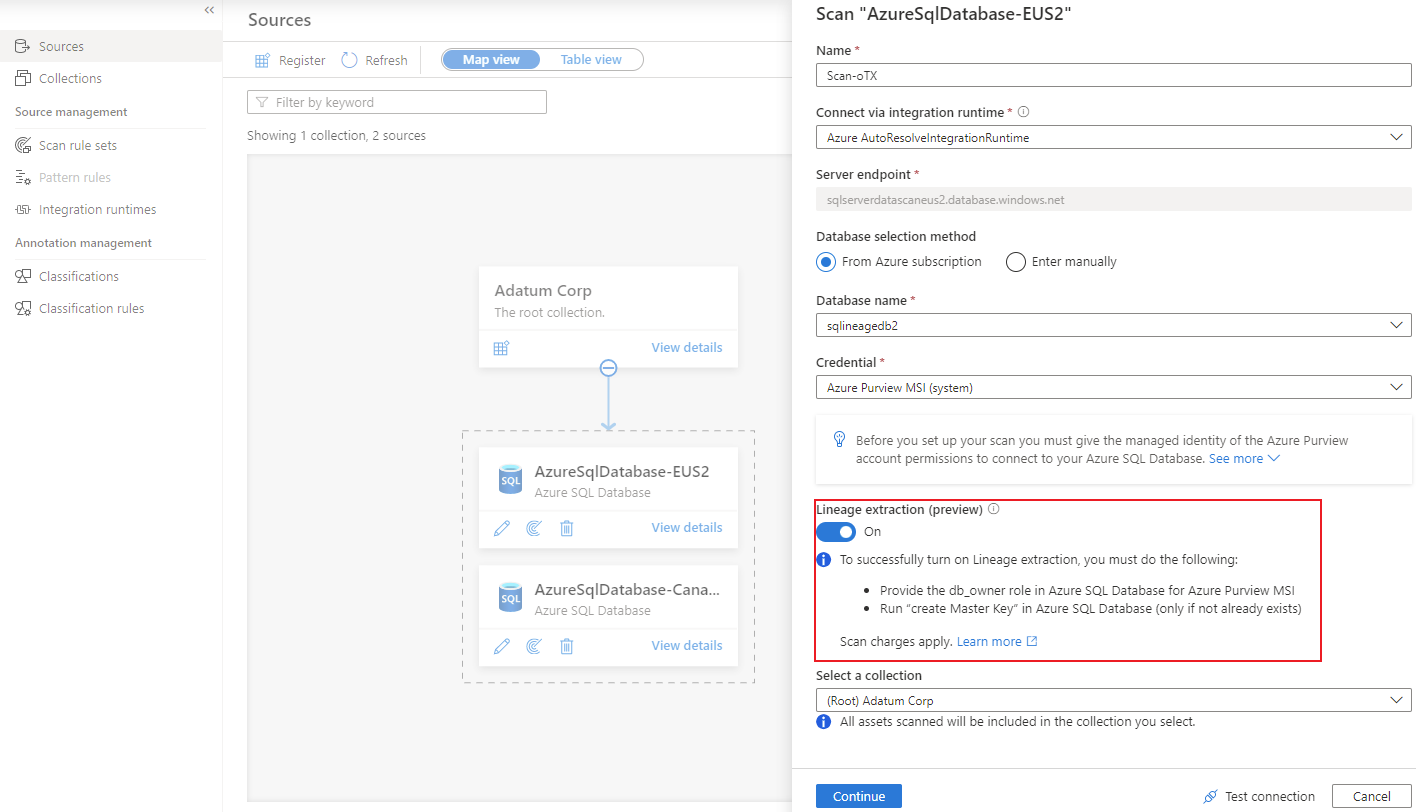

開啟血統提取的掃描

在設定掃描的窗格中,開啟 啟用血統提取 的開關。

請依照本文「 建立掃描 」部分的步驟選擇您的認證方式。

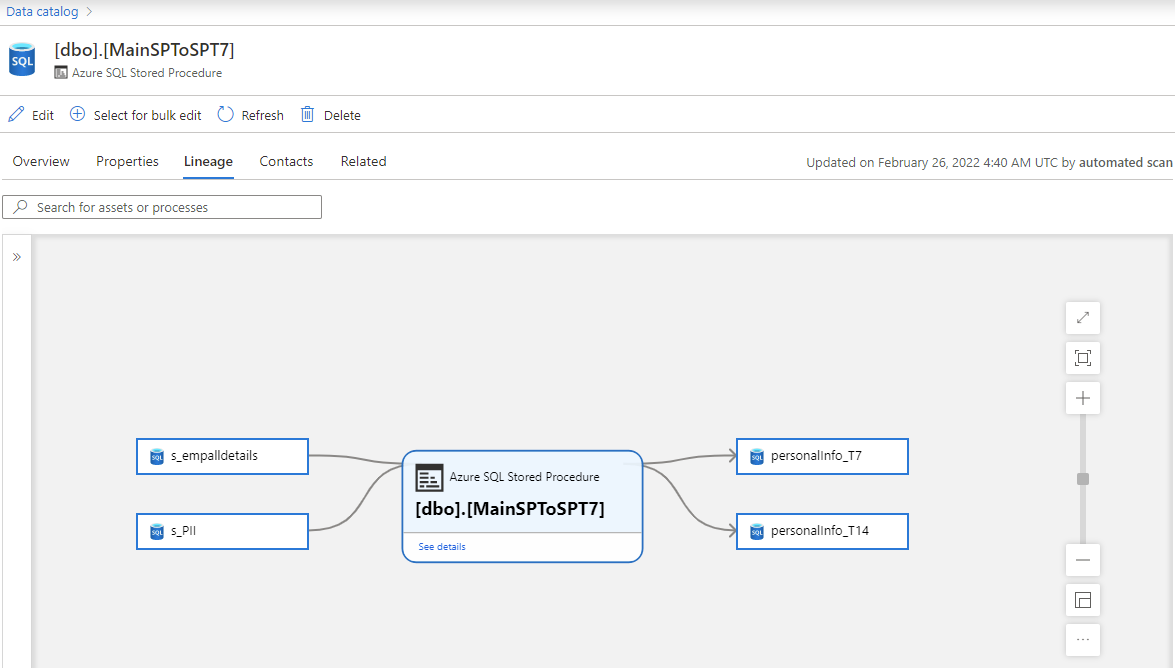

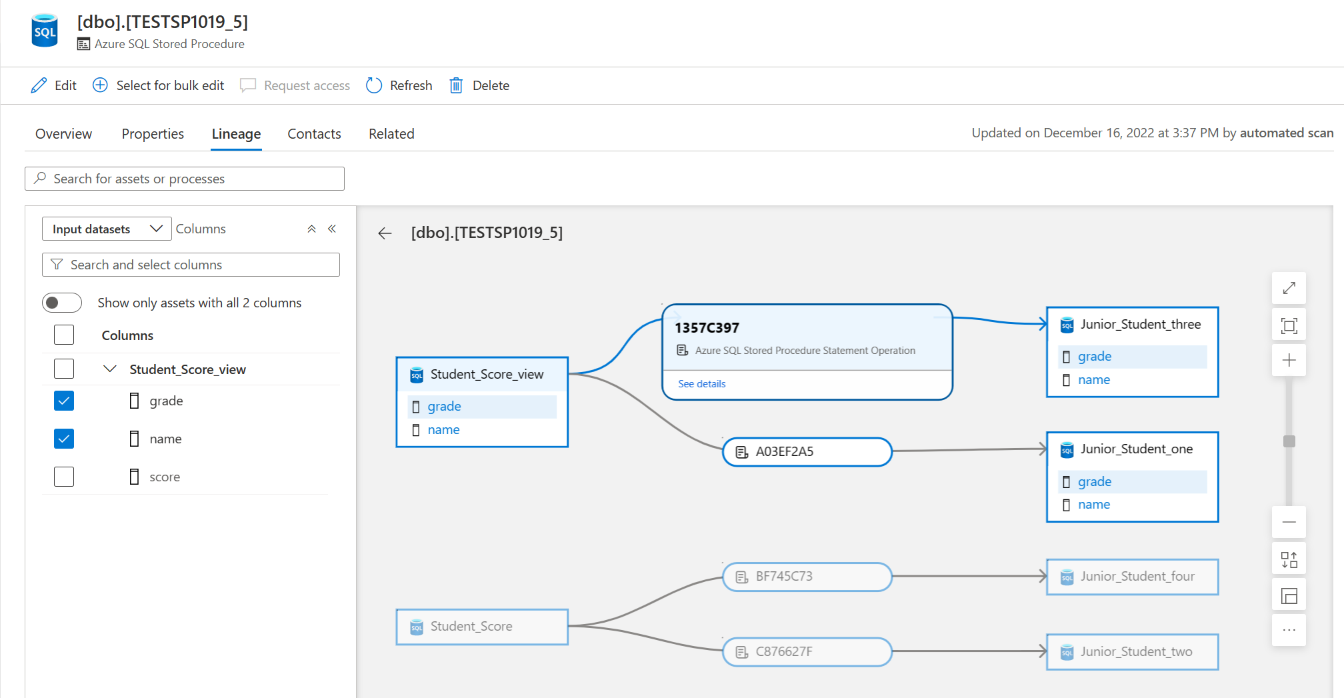

成功設定掃描後,一種名為 Lineage extraction 的新掃描類型會每六小時執行一次增量掃描,從 Azure SQL 資料庫中擷取 lineage。 血緣是根據 SQL 資料庫中執行的儲存程序來擷取的。

Search Azure SQL Database assets and view runtime lineage

您可以瀏覽整合式目錄或搜尋整合式目錄,以查看 Azure SQL 資料庫的資產細節。 以下步驟說明如何查看執行時沿革細節:

到資產的 血統 標籤。 適用時,資產血統會顯示於此處。

若適用,你可以進一步深入查看儲存程序中 SQL 陳述句層級的血脈,以及欄位層級的血脈。 使用自主機 Integration Runtime 進行掃描時,自版本 5.25.8374.1 起支援在掃描時取得血統鑽取資訊。

有關支援的 Azure SQL 資料庫血統情境,請參閱本文的支援功能章節。 欲了解更多關於血緣的一般資訊,請參閱 Microsoft Purview 的資料血統 及 Microsoft Purview 血統使用者指南。

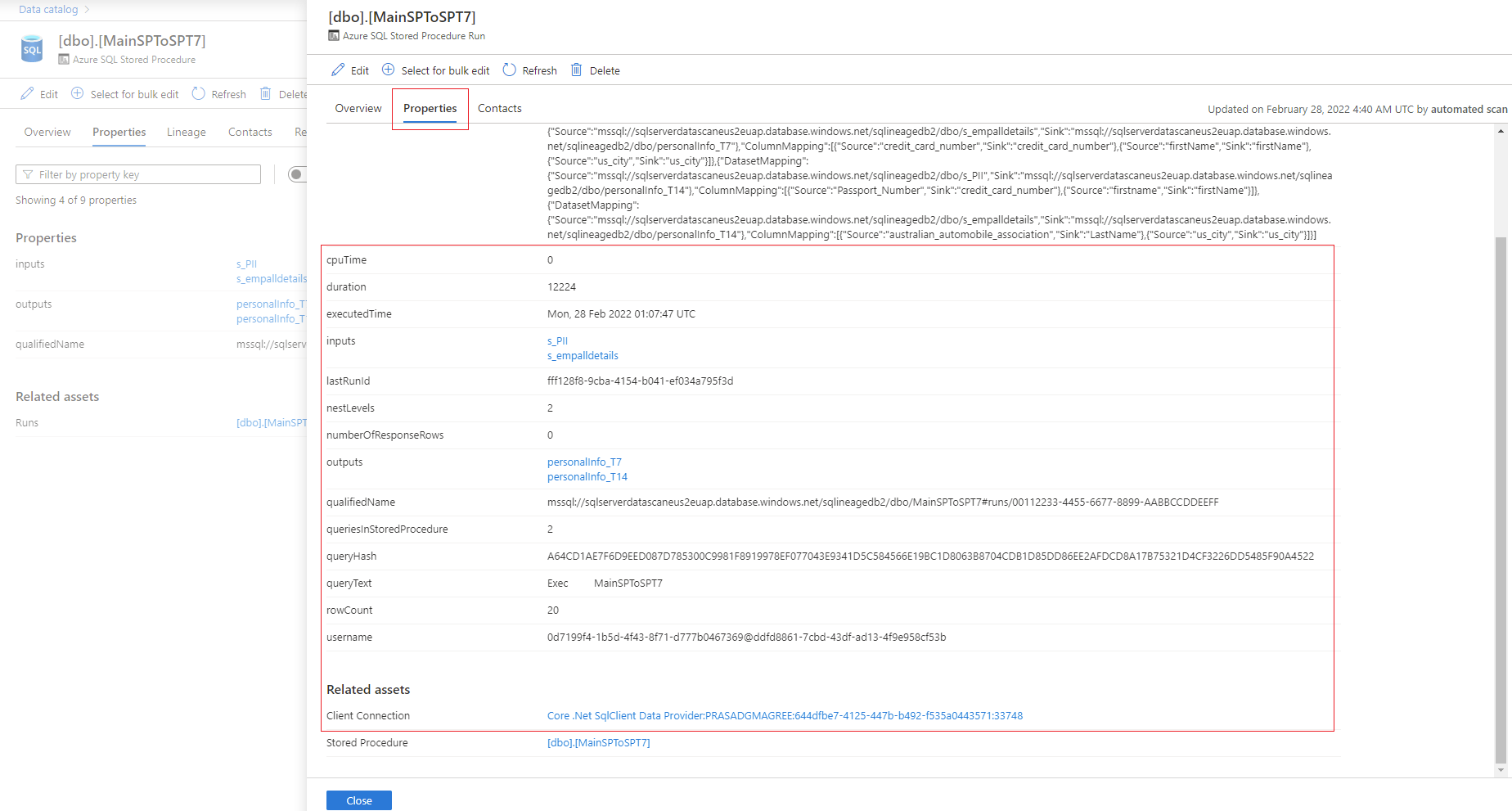

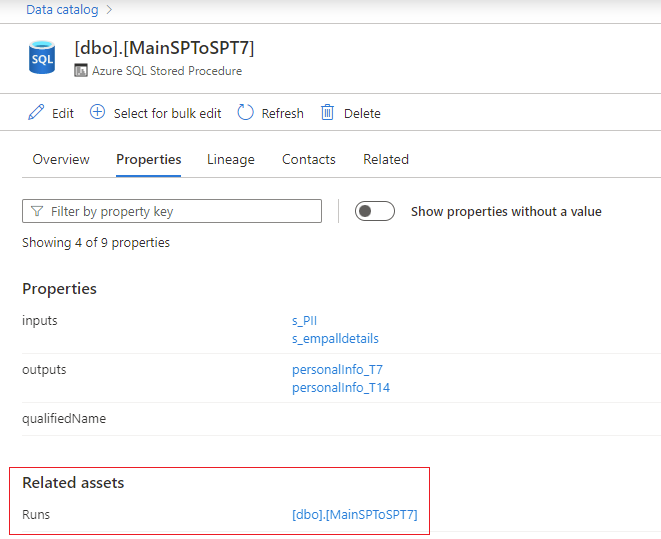

進入儲存程序資產。 在 屬性 標籤中,前往 相關資產 ,取得儲存程序的最新執行細節。

請選擇「執行」旁邊的儲存程序超連結,以查看 Azure SQL 儲存程序執行的總覽。 前往 屬性 分頁,查看儲存程序中增強的執行時資訊,例如 executedTime、 rowCount 和 Client Connection。

針對儲存程序的血統擷取問題進行故障排除

以下建議能幫助你解決與血統相關的問題:

- 如果成功 擷取血統 後沒有被擷取,可能是自從你設定掃描以來,沒有任何儲存程序至少執行過一次。

- 血統會被捕捉到,以供成功掃描後的儲存程序執行。 過去儲存程序執行的血統不會被捕捉。

- 如果你的資料庫處理大量儲存程序執行的重負載,血緣擷取只過濾最近的執行。 儲存程序會在六小時的窗口內提前執行,或者造成大量查詢負載的執行實例將無法被擷取。 如果你缺少任何儲存程序執行的 lineage,請聯絡客服。

- 如果儲存程序包含 drop 或 create 語句,目前並未被 lineage 捕捉

後續步驟

想了解更多關於 Microsoft Purview 及您的資料,請參考以下指南: