設計您的 Azure Private Link 設定

設定 Azure Private Link 執行個體之前,請考慮您的網路拓撲和 DNS 路由拓撲。

如使用 Azure Private Link 將網路連線到 Azure 監視器中所述,設定私人連結會影響所有 Azure 監視器資源的流量。 對 Application Insights 資源更是如此。 這不僅會影響連線到私人端點的網路,也會影響共用相同 DNS 的其他所有網路。

最簡單而安全的方法如下:

- 使用單一私人端點和單一 Azure 監視器 Private Link 範圍 (AMPLS) 建立單一私人連結連線。 如果您的網路已對等互連,請在共用 (或中樞) 虛擬網路上建立私人連結連線。

- 將「所有」Azure 監視器資源 (例如 Application Insights 元件、Log Analytics 工作區和資料收集端點) 新增至 AMPLS。

- 盡可能封鎖網路輸出流量。

即使無法將所有 Azure 監視器資源新增至 AMPLS,您仍然可以將私人連結套用至某些資源,如控制私人連結套用至您網路的方式一節所述。 不建議使用此方法,因為這無法防止資料外流。

依網路拓撲規劃

請在您的規劃程序中考慮網路拓撲。

指導準則:使用單一 AMPLS 避免 DNS 覆寫

某些網路是由多個虛擬網路或其他連線的網路所組成。 如果這些網路共用相同的 DNS,則在任一網路上設定私人連結都會更新 DNS,並影響所有網路的流量。

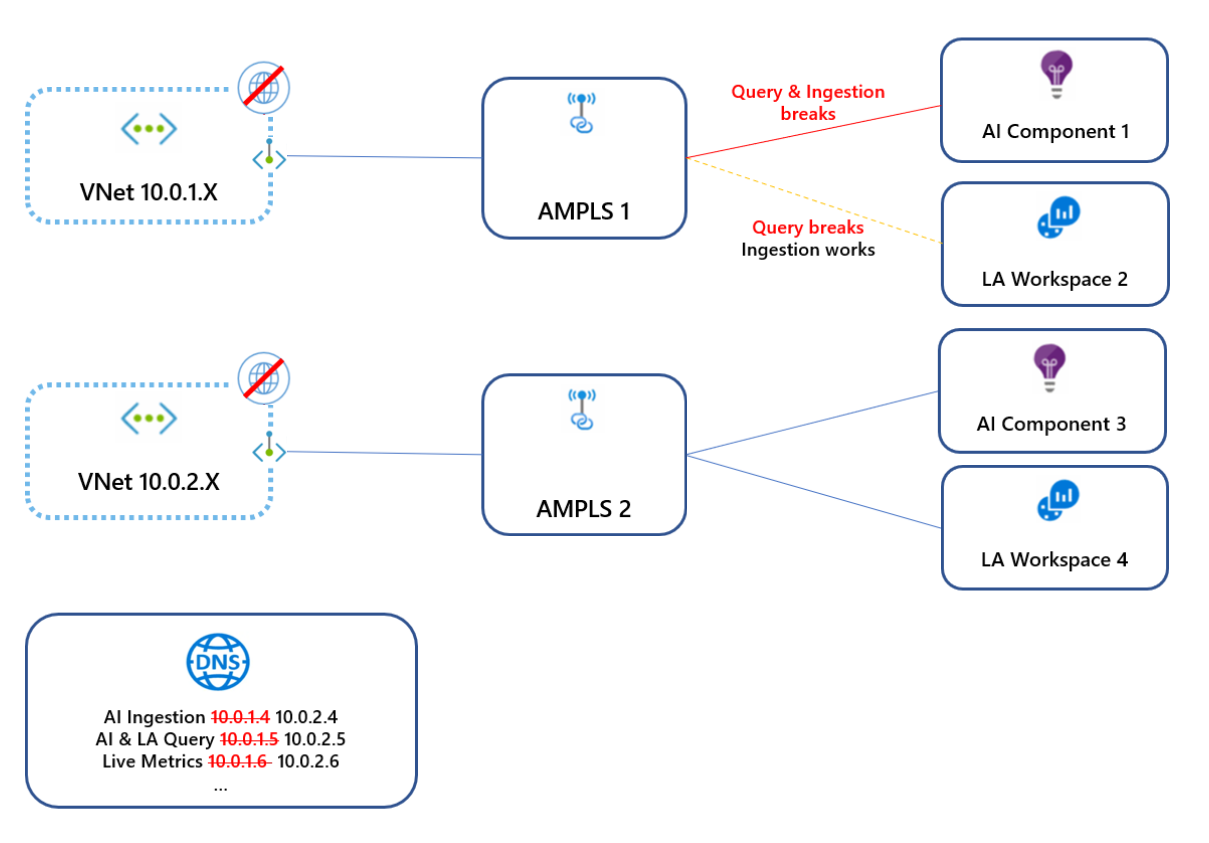

在下方圖表中,虛擬網路 10.0.1.x 會連線至 AMPLS1,以建立 DNS 項目將 Azure 監視器端點對應至 10.0.1.x 範圍中的 IP。 之後,虛擬網路 10.0.2.x 會連線至 AMPLS2,將相同的全域/區域端點對應至 10.0.2.x 範圍中的 IP,並覆寫相同的 DNS 項目。 由於這些虛擬網路未對等互連,因此第一個虛擬網路現在無法連線到這些端點。

若要避免此衝突,請僅為每個 DNS 建立單一 AMPLS 物件。

中樞與輪幅網路

中樞與輪輻網路應該使用中樞 (主要) 網路上設定的單一私人連結連線,而不是在每個輪輻虛擬網路上設定。

注意

您可能會想為輪輻虛擬網路建立個別的私人連結,以便允許每個虛擬網路存取一組有限的監視資源等行為。 在這種情況下,您可以為每個虛擬網路建立專用的私人端點和 AMPLS。 您也必須確認這項項目不會共用相同的 DNS 區域,以避免 DNS 覆寫。

對等互連的網路

網路對等互連會用於中樞及輪輻以外的各種拓撲。 此類網路可共用彼此的 IP 位址,且極有可能共用相同的 DNS。 若是如此,請於可供其他網路存取的網路上建立單一私人連結。 請避免建立多個私人端點和 AMPLS 物件,因為最後只會套用 DNS 中的最後一個集合。

隔離網路

如果您的網路並未對等互連,則必須同時分隔其 DNS,才能使用私人連結。 完成後,請為每個網路建立個別的私人端點,以及個別的 AMPLS 物件。 您的 AMPLS 物件可以連結至相同或不同的工作區/元件。

在本地測試:編輯機器而非 DNS 的主機檔案

若要在本地測試私人連結而不影響到網路上的其他用戶端,請務必「不要」在建立私人端點時更新您的 DNS。 反之,請編輯機器上的主機檔案,以便將要求傳送至私人連結端點:

- 設定私人連結,但在連線到私人端點時,選擇「不要」自動與 DNS 整合 (步驟 5b)。

- 在機器的主機檔案上設定相關端點。 若要檢閱需要對應的 Azure 監視器端點,請參閱檢閱端點的 DNS 設定。

不建議針對實際執行環境使用該方法。

控制私人連結套用至您網路的方式

藉由使用私人連結存取模式,您可以控制私人連結如何影響您的網路流量。 這些設定可以套用至您的 AMPLS 物件 (以影響所有連線的網路) 或套用至連線到該物件的特定網路。

選擇適當的存取模式對於確保連續、不間斷的網路流量至關重要。 您可以分別設定這些模式以進行擷取和查詢:

- 僅限私人:允許虛擬網路僅觸達私人連結資源 (AMPLS 中的資源)。 這是最安全的工作模式。 此模式會封鎖從 AMPLS 流向 Azure 監視器資源的流量,以防止資料外流。

- 開放:允許虛擬網路觸達私人連結資源和不在 AMPLS 中的資源 (如果其接受來自公用網路的流量)。 開放存取模式無法防止資料外流,但仍提供私人連結的其他優點。 私人連結資源的流量會透過私人端點傳送、驗證,以及透過 Microsoft 骨幹傳送。 「開放」模式適合用來處理混合模式的工作 (公開存取部分資源,其他資源則透過私人連結存取),或於漸進上線流程中使用。

存取模式是針對擷取和查詢個別設定。 例如,您可以為擷取設定「僅限私人」模式,並為查詢設定「開放」模式。

存取模式是針對擷取和查詢個別設定。 例如,您可以為擷取設定「僅限私人」模式,並為查詢設定「開放」模式。

當您選取存取模式時請務必謹慎。 無論訂閱或租用戶為何,使用「僅限私人」存取模式都會在共享相同 DNS 的所有網路中封鎖不在 AMPLS 內的資源流量。 例外狀況是 Log Analytics 擷取要求 (有相關說明)。 如果您無法將所有 Azure 監視器資源新增至 AMPLS,請先新增選取資源並套用「開放」存取模式。 只有在將所有 Azure 監視器資源新增至您的 AMPLS 之後,才能切換至「僅限私人」模式來獲得最高安全性。

如需設定詳細資料和範例,請參閱使用 API 和命令列。

注意

Log Analytics 擷取會使用資源特定的端點。 因此,其不符合 AMPLS 存取模式。 為了確保 Log Analytics 擷取要求無法從 AMPLS 以外存取工作區,請將網路防火牆設定為不論 AMPLS 存取模式為何,皆封鎖公用端點的流量。

設定特定網路的存取模式

AMPLS 資源上設定的存取模式會影響所有網路,但您可針對特定網路覆寫這些設定。

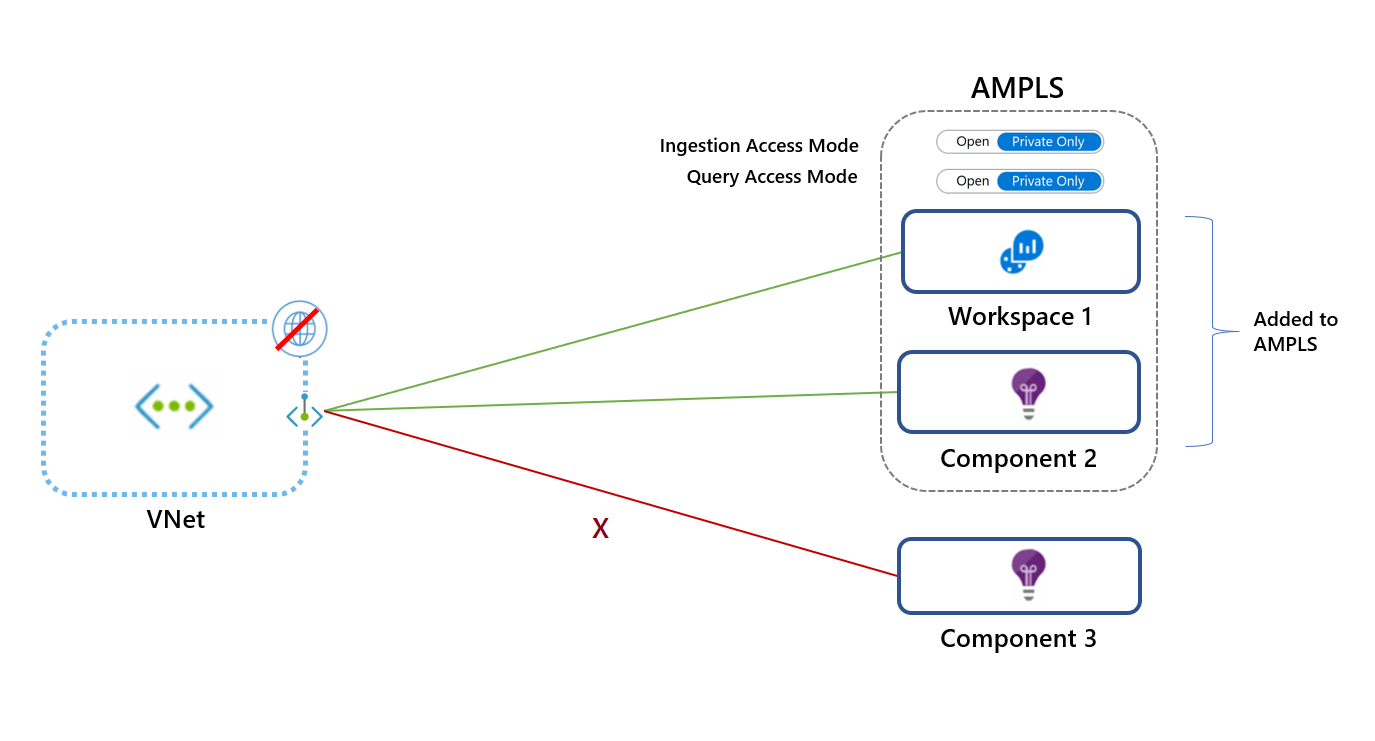

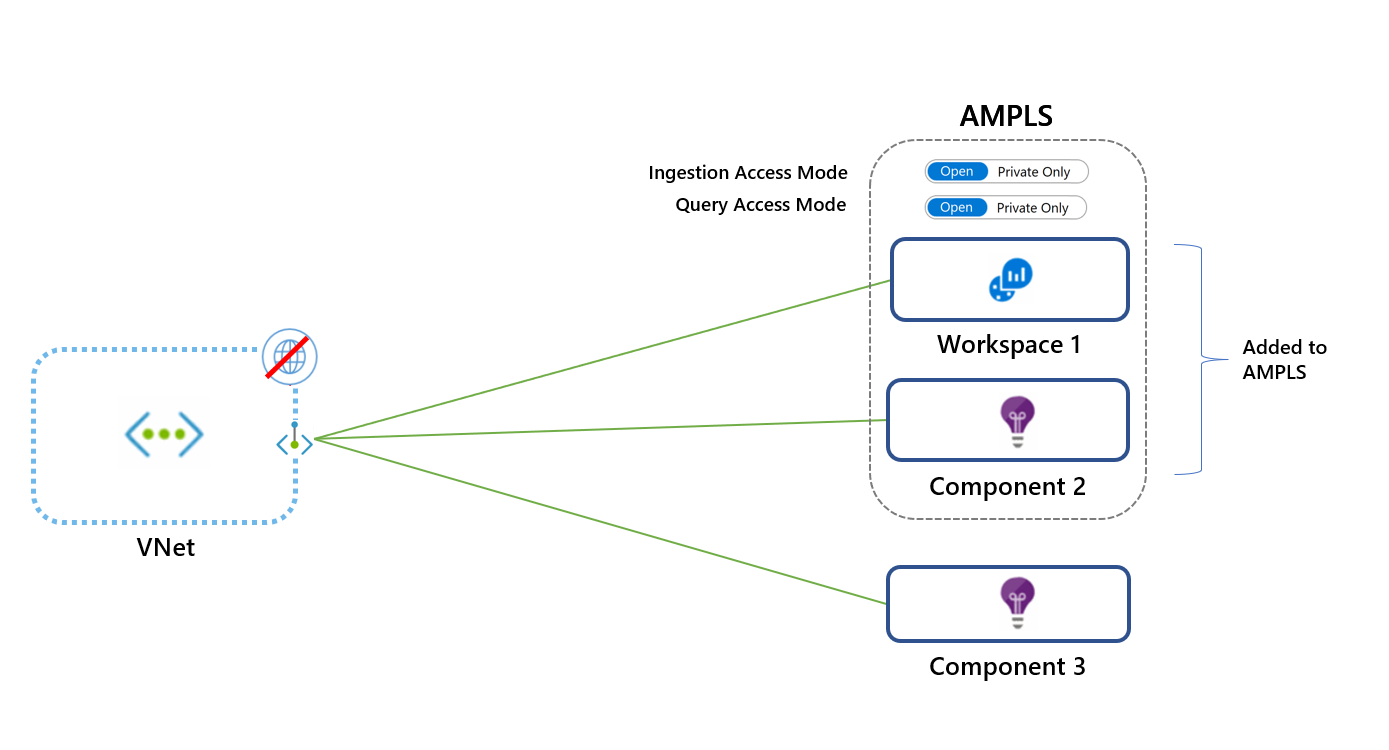

在下方圖表中,VNet1 使用「開放」模式,而 VNet2 使用「僅限私人」模式。 來自 VNet1 的要求可以透過私人連結連線到工作區 1 和元件 2。 只有在元件 3 接受來自公用網路的流量時,要求才能到達元件 3。 VNet2 要求無法到達元件 3。

考量 AMPLS 限制

AMPLS 物件具有下列限制:

- 虛擬網路只能連線到「一個」AMPLS 物件。 這表示 AMPLS 物件必須提供虛擬網路應可存取的所有 Azure 監視器資源的存取權。

- AMPLS 物件最多可連線到 300 個 Log Analytics 工作區和 1,000 個 Application Insights 元件。

- Azure 監視器資源 (工作區或 Application Insights 元件或資料收集端點) 最多可連線到 5 個 AMPLS。

- 一個 AMPLS 物件最多可連線到 10 個私人端點。

注意

在 2021 年 12 月 1 日之前建立的 AMPLS 資源僅支援 50 個資源。

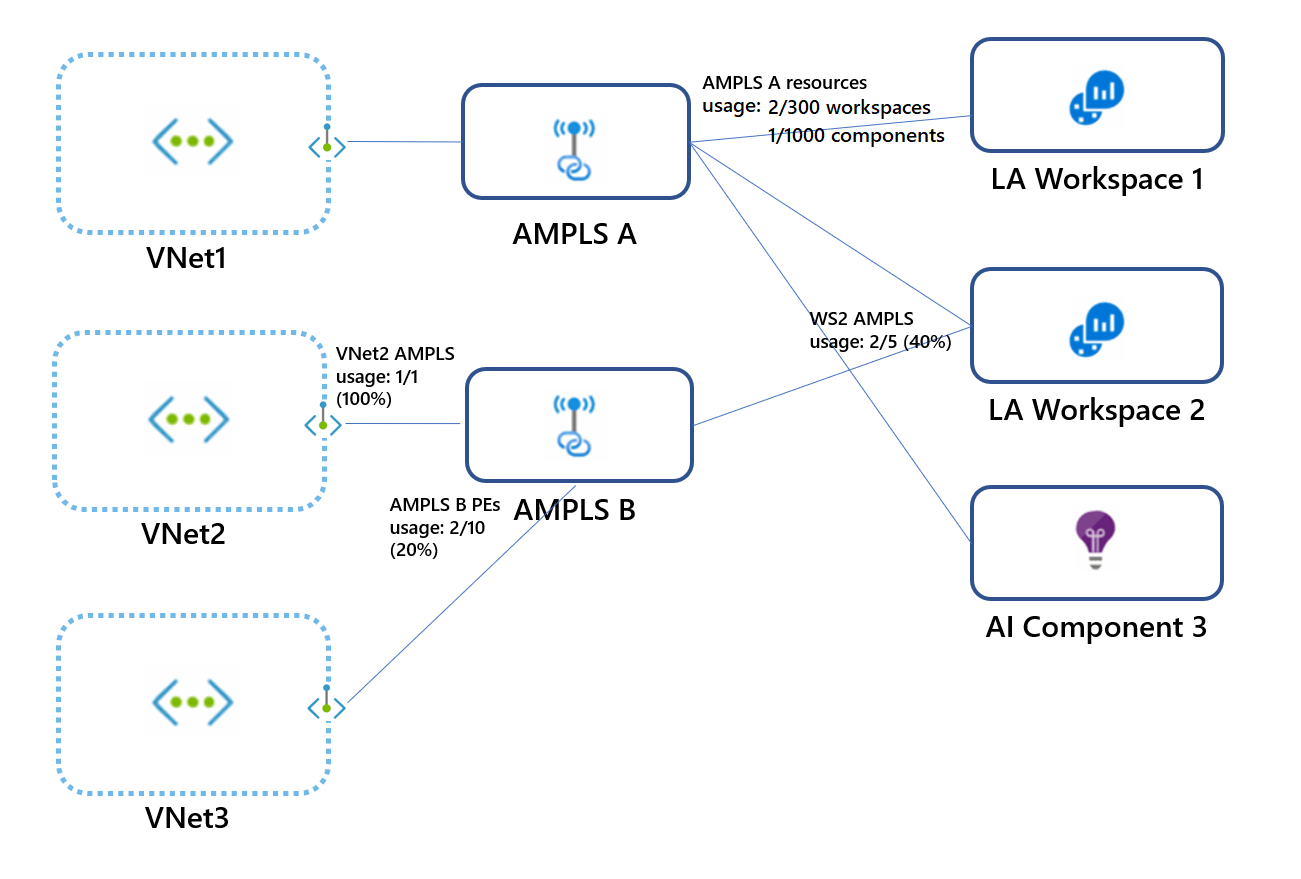

在下圖中:

- 每個虛擬網路只會連線到「一個」AMPLS 物件。

- AMPLS A 會使用 300 個可能的 Log Analytics 工作區的其中兩個,以及 1,000 個可供連線的 Application Insights 元件中的一個,來連線兩個工作區和一個 Application Insights 元件。

- Workspace 2 會使用五個可能的 AMPLS 連線的其中兩個,連線至 AMPLS A 和 AMPLS B。

- AMPLS B 會使用 10 個可能的私人端點連線的其中兩個,連線至兩個虛擬網路 (VNet2 和 VNet3) 的私人端點。

控制資源的網路存取

Log Analytics 工作區或 Application Insights 元件可以設定為:

- 接受或封鎖來自公用網路 (未連線到資源 AMPLS 網路) 的擷取。

- 接受或封鎖來自公用網路 (未連線到資源 AMPLS 網路) 的查詢。

這項細微性可讓您根據每個工作區的需求設定存取權。 例如,您可選擇只透過私人連結連線的網路 (即特定虛擬網路) 接受擷取,但仍選擇接受來自公用和私人網路的所有查詢。

封鎖來自公用網路的查詢表示已連線 AMPLS 外部的用戶端 (例如機器和 SDK) 無法查詢資源中的資料。 這些資料包括記錄、計量和即時計量資料流。 封鎖來自公用網路的查詢會影響執行這些查詢的所有體驗,例如活頁簿、儀表板、Azure 入口網站中的深入解析,以及從 Azure 入口網站外部執行的查詢。

注意

這些設定不適用某些例外狀況。 您可以在下一節找到詳細資料。

您的資料收集端點可以設定為接受或封鎖來自公用網路的存取 (未連線到資源 AMPLS 的網路)。

如需設定資訊,請參閱設定資源存取旗標。

例外狀況

請注意下列例外倩況。

診斷記錄

經由診斷設定上傳至工作區的記錄和計量是透過安全的私人 Microsoft 通道,不受這些設定控制。

自訂計量或 Azure 監視器客體計量

透過 Azure 監視器代理程式收集及上傳的自訂計量 (預覽) 不受資料收集端點所控制。 其無法透過私人連結來設定。

Azure Resource Manager

先前所述的限制存取適用於資源中的資料。 但變更設定 (例如開啟或關閉這些存取設定) 是由 Azure Resource Manager 管理。 若要控制這些設定,請使用適當角色、權限、網路控制和稽核限制資源存取權。 如需詳細資訊,請參閱 Azure 監視器的角色、權限和安全性。

注意

透過 Resource Manager API 傳送的查詢無法使用 Azure 監視器私人連結。 只有目標資源允許來自公用網路的查詢時,這些查詢才能執行 (透過 [網路隔離] 窗格或使用 CLI 設定)。

目前已知下列體驗會透過 Resource Manager API 執行查詢:

- LogicApp 連接器

- 更新管理解決方案

- 資料追蹤方案

- VM 深入解析

- 容器深入解析

- Log Analytics [工作區摘要 (已淘汰)] 窗格 (其中顯示解決方案儀表板)

Application Insights 注意事項

- 您必須將裝載受監視工作負載的資源新增至私人連結。 如需範例,請參閱針對 Azure Web 應用程式使用私人端點。

- 非入口網站取用體驗也必須在包含受監視工作負載的私人連結虛擬網路上執行。

- 若要針對分析工具和偵錯工具支援私人連結,您必須提供您自己的儲存體帳戶。

注意

若要完整保護以工作區運作的 Application Insights,必須鎖定對 Application Insights 資源的存取,以及對其基礎 Log Analytics 工作區的存取。

Log Analytics 注意事項

請注意下列 Log Analytics 考量。

Log Analytics 解決方案套件下載

Log Analytics 代理程式需要存取全域儲存體帳戶,才能下載解決方案套件。 在 2021 年 4 月 19 日或之後建立 (或 2021 年 6 月在 Azure 主權雲端上啟用) 的私人連結設定可透過私人連結觸達代理程式的解決方案套件儲存體。 這項功能可透過針對 blob.core.windows.net 建立的 DNS 區域來達成。

如果您的私人連結設定是在 2021 年 4 月 19 日之前建立的,則無法透過私人連結觸達解決方案套件儲存體。 如要解決這個問題,您可以:

重新建立 AMPLS 及與其連線的私人端點。

將下列規則新增至防火牆允許清單,讓您的代理程式可透過公用端點觸達儲存體帳戶:

雲端環境 代理程式資源 連接埠 方向 Azure 公用 scadvisorcontent.blob.core.windows.net 443 輸出 Azure Government usbn1oicore.blob.core.usgovcloudapi.net 443 輸出 由 21Vianet 營運的 Microsoft Azure mceast2oicore.blob.core.chinacloudapi.cn 443 輸出

透過私人連結收集自訂記錄和 IIS 記錄

擷取自訂記錄的程序會使用儲存體帳戶。 根據預設,會使用服務管理的儲存體帳戶。 若要在私人連結上內嵌自訂記錄,您必須使用自己的儲存體帳戶,並將其與 Log Analytics 工作區建立關聯。

如需如何連線自己儲存體帳戶的詳細資訊,請參閱可供記錄擷取的客戶自有儲存體帳戶,尤其參閱使用私人連結和將儲存體帳戶連結至 Log Analytics 工作區。

自動化

如果您使用需要 Azure 自動化帳戶的 Log Analytics 解決方案 (例如更新管理、變更追蹤或清查),您也應該為自動化帳戶建立私人連結。 如需詳細資訊,請參閱使用 Azure Private Link 將網路連線到 Azure 自動化。

注意

某些產品和 Azure 入口網站體驗會透過 Resource Manager 查詢資料。 在此情況下,除非私人連結設定也套用至 Resource Manager,否則將無法透過私人連結查詢資料。 若要克服此限制,請將資源設定為接受來自公用網路的查詢,如控制資源的網路存取一節所述。 (擷取可能仍受限於私人連結網路)。我們已透過 Resource Manager 識別下列產品和體驗查詢工作區:

- LogicApp 連接器

- 更新管理解決方案

- 資料追蹤方案

- 入口網站中的 [工作區摘要 (已淘汰)] 窗格 (其中顯示解決方案儀表板)

- VM 深入解析

- 容器深入解析

受控 Prometheus 的考量

- Private Link 擷取設定是使用 AMPLS 和資料收集端點 (DCE) 上的設定來完成,而這些設定會參考用來儲存 Prometheus 計量的 Azure 監視器工作區。

- Private Link 查詢設定會直接在用來儲存 Prometheus 計量的 Azure 監視器工作區上進行,且不會透過 AMPLS 處理。

需求

請注意下列需求。

網路子網路大小

支援的最小 IPv4 子網路是 /27 (使用 CIDR 子網路定義)。 雖然 Azure 虛擬網路可以小到 /29,但 Azure 會保留五個 IP 位址。 即使您連線到單一工作區,Azure 監視器私人連結設定仍至少需要 11 個 IP 位址。 檢閱您端點的 DNS 設定,取得 Azure 監視器私人連結端點的清單。

客服專員

必須使用最新版本的 Windows 和 Linux 代理程式,才能支援 Log Analytics 工作區安全擷取。 較舊版本無法在私人網路中上傳監視資料。

Azure 監視器 Windows 代理程式

Azure 監視器 Windows 代理程式版本 1.1.1.0 或更高版本 (使用資料收集端點)。

Azure 監視器 Linux 代理程式

Azure 監視器 Linux 代理程式版本 1.10.5.0 或更高版本 (使用資料收集端點)。

Log Analytics Windows 代理程式 (即將淘汰)

使用 Log Analytics 代理程式版本 10.20.18038.0 或更新版本。

Log Analytics Linux 代理程式 (即將淘汰)

使用代理程式 1.12.25 或更新版本。 如果無法這樣做,請在您的 VM 上執行下列命令:

$ sudo /opt/microsoft/omsagent/bin/omsadmin.sh -X

$ sudo /opt/microsoft/omsagent/bin/omsadmin.sh -w <workspace id> -s <workspace key>

Azure 入口網站

若要使用 Azure 監視器的入口網站體驗,例如 Application Insights、Log Analytics 和資料收集端點,您必須允許在私人網路上存取 Azure 入口網站和 Azure 監視器延伸模組。 在您的網路安全性群組新增 AzureActiveDirectory、AzureResourceManager、AzureFrontDoor.FirstParty 和 AzureFrontdoor.Frontend服務標籤。

程式設計存取

若要在私人網路上使用 REST API、Azure CLI 或具有 Azure 監視器的 PowerShell,請在防火牆新增服務標籤AzureActiveDirectory 和 AzureResourceManager。

從內容傳遞網路下載 Application Insights SDK

在您的指令碼中搭配 JavaScript 程式碼,讓瀏覽器不會嘗試從 CDN 下載程式碼。 GitHub 上有提供範例。

瀏覽器 DNS 設定

如果您要透過私人連結連線到 Azure 監視器資源,這些資源的流量必須通過網路上設定的私人端點。 若要啟用私人端點,請更新 DNS 設定,如連線至私人端點一節所述。 有些瀏覽器會使用自己的 DNS 設定,而不是您設定的 DNS 設定。 瀏覽器會嘗試連線到 Azure 監視器公用端點,並完全略過私人連結。 請確認您的瀏覽器設定不會覆寫或快取舊的 DNS 設定。

查詢限制:externaldata 運算子

- 私人連結不支援

externaldata運算子,因其會從儲存體帳戶讀取資料,但不保證以私人方式存取儲存體。 - Azure Data Explorer Proxy (ADX Proxy) 允許記錄查詢對 Azure Data Explorer 進行查詢。 私人連結不支援 ADX Proxy,因為其不保證可私下存取目標資源。

下一步

- 了解如何設定您的私人連結。

- 了解自訂記錄和客戶自控金鑰的私人儲存體。

- 了解用於自動化的 Private Link。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應