Azure 供應項目

虛擬機和容器

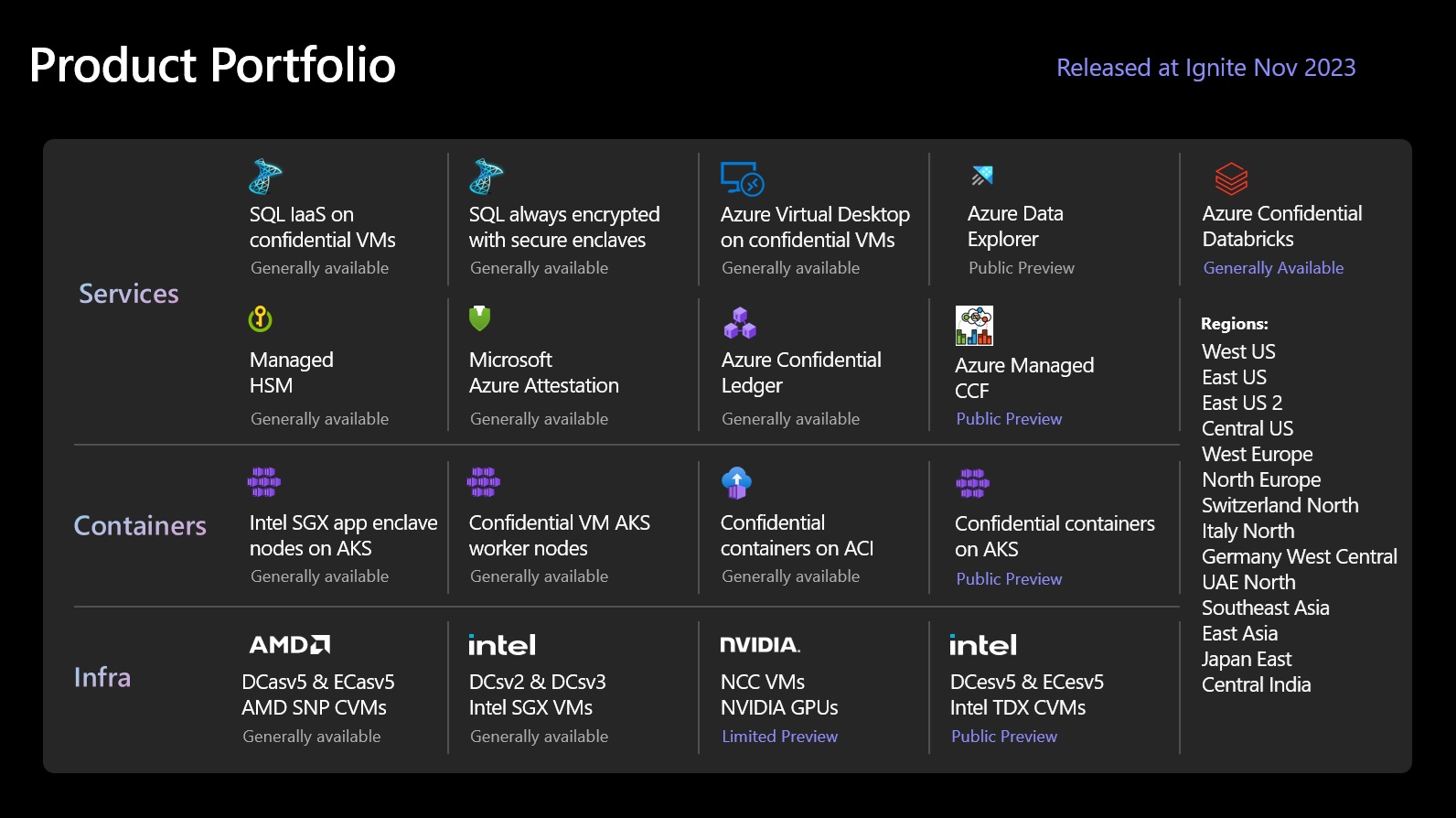

Azure 提供最廣泛的強化技術支援,例如 AMD SEV-SNP、 Intel TDX 和 Intel SGX。 所有技術都符合我們機密運算的定義,協助組織在使用時防止未經授權存取或修改程式代碼和數據。

使用 AMD SEV-SNP 的機密 VM。 DCasv5 和 ECasv5 會啟用現有工作負載的隨即轉移,並協助使用 VM 層級機密性保護雲端操作員的數據。

使用 Intel TDX 的機密 VM。 DCesv5 和 ECesv5 會啟用現有工作負載的隨即轉移,並協助使用 VM 層級機密性保護雲端操作員的數據。

使用 Intel SGX 搭配應用程式記憶體保護區的 VM。 DCsv2、 DCsv3 和 DCdsv3 可讓組織建立硬體記憶體保護區。 這些安全記憶體保護區可協助保護雲端操作員,以及您自己的 VM 系統管理員。

在 Azure Kubernetes Service (AKS) 上執行的應用程式記憶體保護區感知容器。 AKS 上的機密運算節點會使用 Intel SGX 在每個容器應用程式之間的節點中建立隔離的記憶體保護區環境。

機密服務

Azure 提供各種 PaaS、SaaS 和 VM 功能,支援或建置在機密運算之上,這包括:

Azure Key Vault 受控 HSM 是完全受控、高可用性、單一租用戶、符合標準的雲端服務,可讓您使用經過 FIPS 140-2 層級 3 驗證的硬體安全模組 (HSM),來保護雲端應用程式的密碼編譯金鑰。

Azure SQL 中使用安全記憶體保護區的 Always Encrypted。 由於是直接在 TEE 內執行 SQL 查詢,因此可以防範惡意程式碼和有高級權限但未經授權的使用者竄改敏感資料,從而保護其機密性。

Azure Databricks 可協助您使用機密 VM 為 Databricks Lakehouse 帶來更多安全性和更高的機密性。

Azure 虛擬桌面可確保使用者的虛擬桌面 在記憶體中加密、使用中受到保護,並由硬體信任根目錄支援。

Microsoft Azure 證明是一種遠端證明服務,可用來驗證多個受信任執行環境 (TEE) 的可信度,還可用來驗證在 TEE 內執行的二進位檔完整性。

受信任的硬體身分識別管理是一種服務,能夠處理位於 Azure 中所有 TEE 的憑證快取管理,並提供受信任的運算基礎 (TCB) 資訊,以強制執行證明解決方案的最低基準。

Azure 機密總帳。 ACL 是防竄改暫存器,用於儲存敏感資料以進行記錄保留和稽核,或在多方案例中儲存資料透明度。 可提供「單次寫多次讀」(Write-Once-Read-Many) 保證,使得資料不可清除且不可修改。 此服務是以 Microsoft Research 推出的機密聯盟架構為基礎。

補充供應專案

Azure IoT Edge 支援在物聯網 (IoT) 裝置上安全記憶體保護區內執行的機密應用程式。 IoT 裝置通常會面臨竄改和偽造的風險,因為惡意執行者能在物理層面接觸這些裝置。 機密 IoT Edge 裝置可將裝置本身所擷取和儲存的資料串流至雲端之前保護對這些資料的存取權,從而增加邊緣的信任度和完整性。

機密推斷 ONNX 執行階段是一部機器學習 (ML) 推斷伺服器,可限制 ML 裝載方,使其無法存取推斷要求及其對應的回應。

可信啟動適用於所有第 2 代 VM,提供強化的安全性功能 – 安全開機、虛擬信任的平台模組以及開機完整性監視,這些功能可防範開機套件、rootkit 和核心層級惡意程式碼。

Azure 機密運算的新功能

下一步

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應