標準虛擬網路插入方法

適用於: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

提示

試用 Microsoft Fabric 中的 Data Factory,這是適用於企業的全方位分析解決方案。 Microsoft Fabric 涵蓋從資料移動到資料科學、即時分析、商業智慧和報告的所有項目。 了解如何免費啟動新的試用版!

在 Azure Data Factory (ADF) 或 Synapse Pipelines 中使用 SQL Server Integration Services (SSIS) 時,有兩種方法可讓您將 Azure-SSIS 整合執行階段 (IR) 加入虛擬網路:標準和快速。 如果您使用標準方法,請設定虛擬網路以符合下列需求:

請確定 Microsoft.Batch 是 Azure 訂閱中已註冊的資源提供者,其虛擬網路可供您的 Azure-SSIS IR 加入。 如需詳細指示,請參閱將 Azure Batch 註冊為資源提供者一節。

請務必將必要的角色型存取控制 (RBAC) 權限授與建立 Azure-SSIS IR 的使用者,以便加入虛擬網路/子網路。 如需詳細資訊,請參閱下方的選取虛擬網路權限一節。

在虛擬網路中選取適當的子網路,以供 Azure-SSIS IR 加入。 如需詳細資訊,請參閱下方的選取子網路一節。

取決於特定案例,可選擇性地設定下列各項:

如果想要針對 Azure-SSIS IR 的輸出流量自備靜態公用 IP (BYOIP) 位址,請參閱下方的設定靜態公用 IP 位址一節。

如果想要在虛擬網路中使用自己的網域名稱系統 (DNS) 伺服器,請參閱下方的設定自訂 DNS 伺服器一節。

如果想要使用網路安全性群組 (NSG) 來限制子網路上的輸入/輸出流量,請參閱下方的設定 NSG 一節。

如果想要透過使用者定義的路由 (UDR) 來稽核/檢查輸出流量,請參閱下方的設定 UDR 一節。

請確定虛擬網路資源群組 (若自備公用 IP 位址則為公用 IP 位址的資源群組) 可建立和刪除特定的 Azure 網路資源。 如需詳細資訊,請參閱設定相關的資源群組。

如果您自訂 Azure-SSIS IR (如 Azure-SSIS IR 自訂設定一文所述),管理其節點的內部流程將會取用預先定義的 172.16.0.0 到 172.31.255.255 範圍內的私人 IP 位址。 因此,請確定您虛擬和/或內部部署網路的私人 IP 位址範圍不會與此範圍衝突。

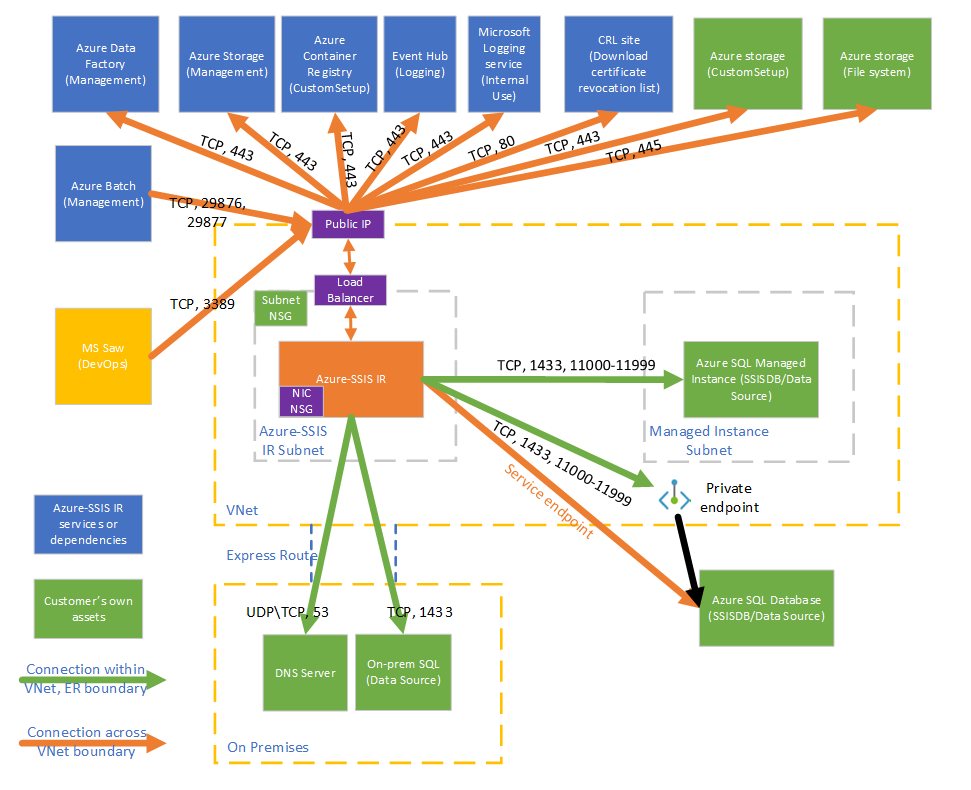

此圖表顯示 Azure-SSIS IR 所需的連線:

選取虛擬網路權限

若要啟用標準虛擬網路插入,請務必將必要的 RBAC 權限授與建立 Azure-SSIS IR 的使用者,以便加入虛擬網路/子網路。

如果要將 Azure-SSIS IR 加入 Azure Resource Manager 虛擬網路,則有兩個選項:

使用內建的「網路參與者」角色。 此角色隨附 Microsoft.Network/* 權限,它的權限範圍大於必要的範圍。

建立包含只有必要 Microsoft.Network/virtualNetworks/*/join/action 權限的自訂角色。 如果您也想要針對 Azure-SSIS IR 自備靜態公用 IP,並同時將其加入 Azure Resource Manager 虛擬網路,也請在角色中包含 Microsoft.Network/publicIPAddresses/*/join/action 權限。

如需詳細指示,請參閱授與虛擬網路權限一節。

如果要將 Azure-SSIS IR 加入傳統虛擬網路中,建議使用內建的 [傳統虛擬機器參與者] 角色。 否則必須建立自訂角色,以納入可供加入虛擬網路的權限。 您也需要將 MicrosoftAzureBatch 指派給該內建/自訂角色。

選取子網路

若要啟用標準虛擬網路插入,您必須為 Azure-SSIS IR 選取適當的子網路以加入:

請勿選取 GatewaySubnet,因為此為虛擬網路閘道專用。

請確定選取的子網路具備可用的 IP 位址,且至少是 Azure-SSIS IR 節點數的兩倍。 這些必要措施是為了避免在推出 Azure-SSIS IR 修補檔/升級時發生中斷情形。 Azure 也會在每個子網路中保留一些無法使用的 IP 位址。 第一個和最後一個 IP 位址會保留起來,以達到通訊協定的合規性;另外三個 IP 位址則保留給 Azure 服務。 如需詳細資訊,請參閱子網路 IP 位址限制一節。

請勿使用由其他 Azure 服務 (例如 Azure SQL 受控執行個體、App Service 等) 所獨佔的子網路。

設定靜態公用 IP 位址

如果想要針對 Azure-SSIS IR 的輸出流量使用自己的靜態公用 IP 位址並將其加入至虛擬網路,以求在防火牆上允許這些 IP 位址,請務必遵循以下要求:

應提供兩個未使用,且未與其他 Azure 資源相關聯的 IP 位址。 當我們定期升級您的 Azure-SSIS IR 時,就會使用另一個 IP 位址。 請注意,使用中的各個 Azure-SSIS PR 無法共用一個公用 IP 位址。

兩者都應使用標準類型的靜態 IP 位址。 如需詳細資訊,請參閱公用 IP 位址的 SKU 一節。

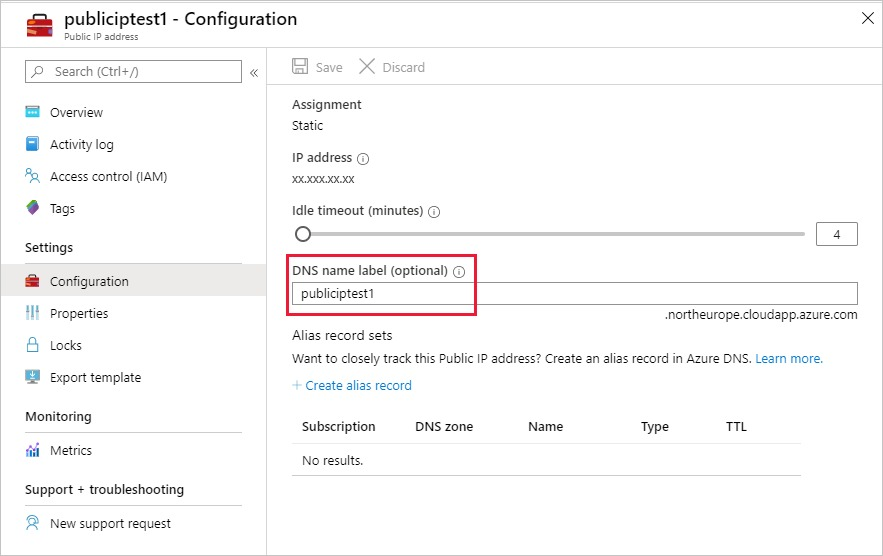

兩者都應有 DNS 名稱。 如果您在建立時未提供 DNS 名稱,可以在 Azure 入口網站上進行此操作。

這些和虛擬網路都應屬於相同的訂閱和區域。

設定自訂 DNS 伺服器

如果想要在虛擬網路中使用自己的 DNS 伺服器來解析私人主機名稱,請確保該伺服器也可以解析全域 Azure 主機名稱 (例如,您名為 <your storage account>.blob.core.windows 的 Azure Blob 儲存體)。

建議您設定自己的 DNS 伺服器,將未解析的 DNS 要求轉接至 Azure 遞迴解析程式的 IP 位址 (168.63.129.16)。

如需詳細資訊,請參閱 DNS 伺服器名稱解析一節。

注意

請使用完整網域名稱 (FQDN) 作為私人主機名稱 (例如,請使用 <your_private_server>.contoso.com 而非 <your_private_server>)。 或者,您可以在 Azure-SSIS IR 上使用標準自訂設定來自動附加自己的 DNS 尾碼 (例如 contoso.com) 至任何不合格的單一標籤網域名稱,先將其轉換成 FQDN 再於 DNS 查詢中使用,請參閱標準自訂設定樣本一節。

設定 NSG

如果您想要在 Azure-SSIS IR 所加入的子網路上使用 NSG,請允許下列輸入和輸出流量:

| 方向 | 傳輸通訊協定 | 來源 | 來源連接埠 | Destination | 目的地連接埠 | 註解 |

|---|---|---|---|---|---|---|

| 傳入 | TCP | BatchNodeManagement | * | VirtualNetwork | 29876、29877 (如果您將 SSIS IR 加入 Azure Resource Manager 虛擬網路) 10100、20100、30100 (如果您將 SSIS IR 加入傳統虛擬網路) |

Data Factory 服務會使用這些連接埠與虛擬網路中的 Azure-SSIS IR 節點通訊。 無論您是否在子網路上建立 NSG,Data Factory 一律會在裝載了 Azure-SSIS IR 的虛擬機器網路介面卡 (NIC) 上設定 NSG。 該 NIC 層級的 NSG 僅允許來自指定連接埠的 Data Factory IP 位址輸入流量。 即使您在子網路層級上對網際網路流量開放這些連接埠,只要流量不是來自 Data Factory 的 IP 位址,就仍會在 NIC 層級上遭到封鎖。 |

| 傳入 | TCP | CorpNetSaw | * | VirtualNetwork | 3389 | (選擇性) 只有在 Microsoft 支援工程師要求您開放連接埠 3389 以進行進階疑難排解時才需要,且可在疑難排解之後立即關閉。 CorpNetSaw 服務標籤只允許 Microsoft 公司網路中的安全存取工作站 (SAW) 機器透過遠端桌面通訊協定 (RDP) 存取您的 Azure-SSIS IR。 此服務標記無法從 Azure 入口網站選取,只能透過 Azure PowerShell/CLI 使用。 在 NIC 層級的 NSG 中,會預設開放連接埠 3389,但您可以使用子網路層級 NSG 加以控制;而預設情況下,系統會在 Azure-SSIS IR 節點上使用 Windows 防火牆規則,禁止連接埠上的輸出流量。 |

| 方向 | 傳輸通訊協定 | 來源 | 來源連接埠 | Destination | 目的地連接埠 | 註解 |

|---|---|---|---|---|---|---|

| 輸出 | TCP | VirtualNetwork | * | AzureCloud | 443 | Azure-SSIS IR 存取 Azure 服務所需,例如 Azure 儲存體和 Azure 事件中樞。 |

| 輸出 | TCP | VirtualNetwork | * | 網際網路 | 80 | (選擇性) 您的 Azure-SSIS IR 會使用此連接埠從網際網路下載憑證撤銷清單 (CRL)。 如果封鎖此流量,可能會在啟動 Azure-SSIS IR 時發生效能降低的情況,並無法在使用憑證時檢查 CRL,就安全性角度不建議這樣做。 如果您想將目的地縮小至特定 FQDN,請參閱下方的設定 UDR 一節 |

| 輸出 | TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (選擇性) 只有使用 Azure SQL Database 伺服器/受控執行個體來裝載 SSIS 目錄 (SSISDB) 時才需要。 如果您的 Azure SQL Database 伺服器/受控執行個體已透過公用端點/虛擬網路服務端點加以設定,請使用 [Sql] 服務標籤做為目的地。 如果您的 Azure SQL Database 伺服器/受控執行個體已透過私人端點加以設定,請使用 [VirtualNetwork] 服務標籤做為目的地。 如果您的伺服器連線原則設定為 [Proxy] 而非 [重新導向],則只需要連接埠 1433。 |

| 輸出 | TCP | VirtualNetwork | * | Storage/VirtualNetwork | 443 | (選擇性) 只有使用 Azure 儲存體 Blob 容器來儲存標準自訂設定指令碼/檔案時才需要。 如果您的 Azure 儲存體已透過公用端點/虛擬網路服務端點加以設定,請使用 [Storage] 服務標籤做為目的地。 如果您的 Azure 儲存體已透過私人端點加以設定,請使用 [VirtualNetwork] 服務標籤作為目的地。 |

| 輸出 | TCP | VirtualNetwork | * | Storage/VirtualNetwork | 445 | (選擇性) 只有需要存取 Azure 檔案時才需要。 如果您的 Azure 儲存體已透過公用端點/虛擬網路服務端點加以設定,請使用 [Storage] 服務標籤做為目的地。 如果您的 Azure 儲存體已透過私人端點加以設定,請使用 [VirtualNetwork] 服務標籤作為目的地。 |

設定 UDR

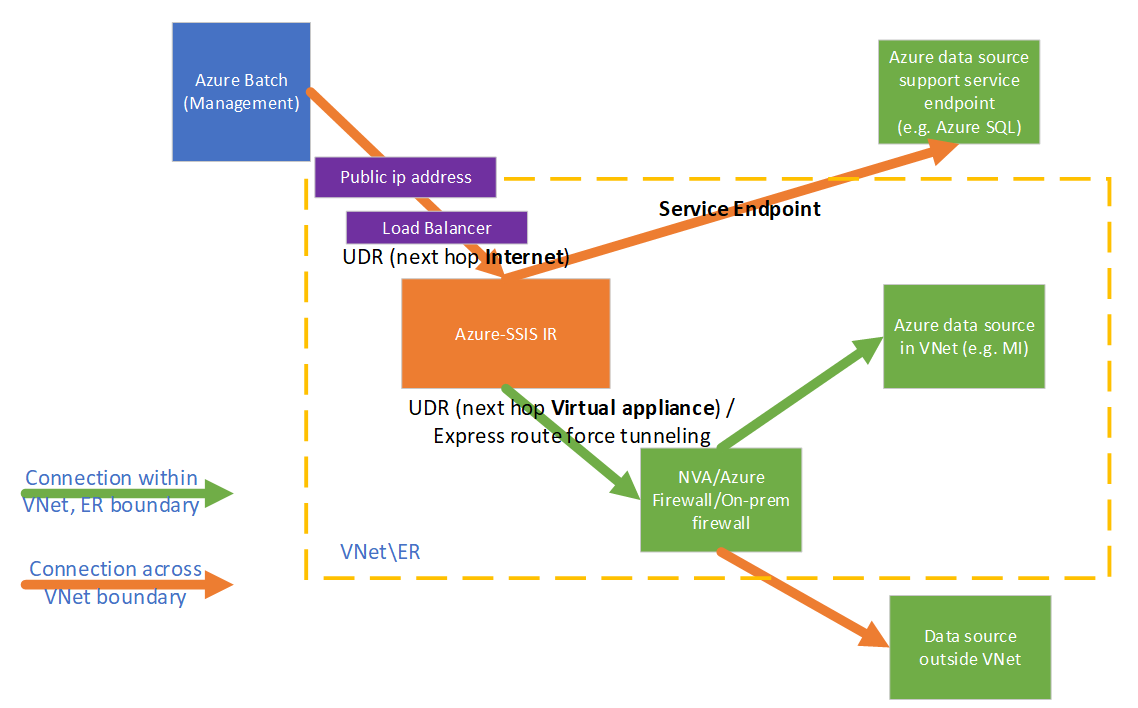

如果您想要稽核/檢查來自 Azure-SSIS IR 的輸出流量,可以使用使用者定義的路由 (UDR),透過 Azure ExpressRoute 強制通道功能將其重新導向至內部部署防火牆設備後,再將邊界閘道通訊協定 (BGP) 路由 0.0.0.0/0 公告至虛擬網路、至設為防火牆的網路虛擬裝置 (NVA),或是至 Azure 防火牆服務。

請務必完成下列事項以利順利進行:

Azure Batch 管理服務和 Azure-SSIS IR 之間的流量不應透過路由傳送至防火牆設備/服務。

防火牆設備/服務應該允許 Azure-SSIS IR 所需的輸出流量。

如果 Azure Batch 管理服務和 Azure-SSIS IR 之間的流量透過路由傳送至防火牆設備/服務,就會因非對稱路由而中斷。 您必須為此流量定義 UDR,使其出入時皆可使用相同的路由。 您可以將 UDR 設定為透過路由傳送 Azure Batch 管理服務和 Azure-SSIS IR 之間的流量,並將下一個躍點類型設定為 [網際網路]。

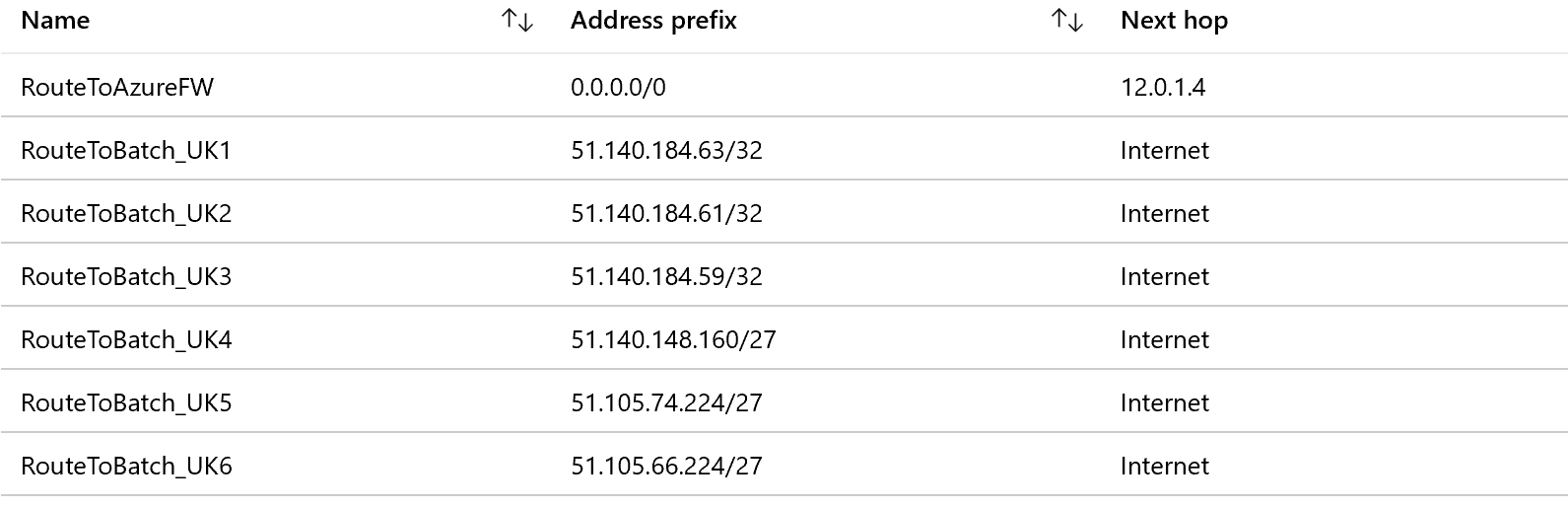

例如,如果您的 Azure-SSIS IR 位於 [英國南部],而且您想使用 Azure 防火牆檢查輸出流量,您可以先從服務標籤 IP 範圍下載連結或服務標籤探索 API 取得 BatchNodeManagement.UKSouth 服務標籤的 IP 範圍。 接下來對於下一個躍點類型為 [網際網路] 的相關 IP 範圍路由,以及下一個躍點類型為 [虛擬設備]的 0.0.0.0/0 路由,您可以設定下列 UDR。

注意

此方法會產生額外的維護成本,因為您必須定期檢查相關的 IP 範圍,並為新的 IP 範圍新增 UDR,以免 Azure-SSIS IR 中斷。 我們建議您每月檢查,因為當相關服務標籤出現新的 IP 範圍時,要再經過一個月才會生效。

您可以執行下列 PowerShell 指令碼,為 Azure Batch 管理服務新增 UDR:

$Location = "[location of your Azure-SSIS IR]"

$RouteTableResourceGroupName = "[name of Azure resource group that contains your route table]"

$RouteTableResourceName = "[resource name of your route table]"

$RouteTable = Get-AzRouteTable -ResourceGroupName $RouteTableResourceGroupName -Name $RouteTableResourceName

$ServiceTags = Get-AzNetworkServiceTag -Location $Location

$BatchServiceTagName = "BatchNodeManagement." + $Location

$UdrRulePrefixForBatch = $BatchServiceTagName

if ($ServiceTags -ne $null)

{

$BatchIPRanges = $ServiceTags.Values | Where-Object { $_.Name -ieq $BatchServiceTagName }

if ($BatchIPRanges -ne $null)

{

Write-Host "Start adding UDRs to your route table..."

for ($i = 0; $i -lt $BatchIPRanges.Properties.AddressPrefixes.Count; $i++)

{

$UdrRuleName = "$($UdrRulePrefixForBatch)_$($i)"

Add-AzRouteConfig -Name $UdrRuleName `

-AddressPrefix $BatchIPRanges.Properties.AddressPrefixes[$i] `

-NextHopType "Internet" `

-RouteTable $RouteTable `

| Out-Null

Write-Host "Add $UdrRuleName to your route table..."

}

Set-AzRouteTable -RouteTable $RouteTable

}

}

else

{

Write-Host "Failed to fetch Azure service tag, please confirm that your location is valid."

}

依據上述設定 NSG 一節中的指示,您必須在防火牆設備/服務上實作類似規則,以允許來自 Azure-SSIS IR 的輸出流量:

如果使用 Azure 防火牆:

必須開放連接埠 443 以供輸出 TCP 流量使用,並將 AzureCloud 服務標籤做為目的地。

如果使用 Azure SQL Database 伺服器/受控執行個體來裝載 SSISDB,請務必開放連接埠 1433、11000-11999 以供輸出 TCP 流量使用,並將 Sql/VirtualNetwork 服務標籤做為目的地。

如果使用 Azure 儲存體 Blob 容器來儲存標準自訂設定指令碼/檔案,請務必開放連接埠 443 以供輸出 TCP 流量使用,並將 Storage/VirtualNetwork 服務標籤做為目的地。

如果需要存取 Azure 檔案,請務必開放連接埠 445 以供輸出 TCP 流量使用,並將 Storage/VirtualNetwork 服務標籤做為目的地。

如果使用其他防火牆設備/服務:

必須開放連接埠 443 以供輸出 TCP 流量使用,並將 0.0.0.0/0 或下列 Azure 環境專用的 FQDN 做為目的地。

Azure 環境 FQDN Azure 公用 -

Azure Data Factory (管理)

- *.frontend.clouddatahub.net

-

Azure 儲存體 (管理)

- *.blob.core.windows.net

- *.table.core.windows.net

-

Azure Container Registry (自訂設定)

- *.azurecr.io

-

事件中樞 (記錄)

- *.servicebus.windows.net

-

Microsoft 記錄服務 (內部使用)

- gcs.prod.monitoring.core.windows.net

- prod.warmpath.msftcloudes.com

- azurewatsonanalysis-prod.core.windows.net

Azure Government -

Azure Data Factory (管理)

- *.frontend.datamovement.azure.us

-

Azure 儲存體 (管理)

- *.blob.core.usgovcloudapi.net

- *.table.core.usgovcloudapi.net

-

Azure Container Registry (自訂設定)

- *.azurecr.us

-

事件中樞 (記錄)

- *.servicebus.usgovcloudapi.net

-

Microsoft 記錄服務 (內部使用)

- fairfax.warmpath.usgovcloudapi.net

- azurewatsonanalysis.usgovcloudapp.net

由 21Vianet 營運的 Microsoft Azure -

Azure Data Factory (管理)

- *.frontend.datamovement.azure.cn

-

Azure 儲存體 (管理)

- *.blob.core.chinacloudapi.cn

- *.table.core.chinacloudapi.cn

-

Azure Container Registry (自訂設定)

- *.azurecr.cn

-

事件中樞 (記錄)

- *.servicebus.chinacloudapi.cn

-

Microsoft 記錄服務 (內部使用)

- mooncake.warmpath.chinacloudapi.cn

- azurewatsonanalysis.chinacloudapp.cn

-

Azure Data Factory (管理)

如果使用 Azure SQL Database 伺服器/受控執行個體來裝載 SSISDB,請務必開放連接埠 1433、11000-11999 以供輸出 TCP 流量使用,並將 0.0.0.0/0 或您的 Azure SQL Database 伺服器/受控執行個體做為目的地。

如果使用 Azure 儲存體 Blob 容器來儲存標準自訂設定指令碼/檔案,請務必開放連接埠 443 以供輸出 TCP 流量使用,並將 0.0.0.0/0 或您的 Azure Blob 儲存體 FQDN 做為目的地。

如果需要存取 Azure 檔案,請務必開放連接埠 445 以供輸出 TCP 流量使用,並將 0.0.0.0/0 或您的 Azure 檔案 FQDN 做為目的地。

如果您在子網路中分別啟用 Microsoft.Storage/Microsoft.ContainerRegistry/Microsoft.EventHub/Microsoft.Sql 資源,藉此設定 Azure 儲存體/Container Registry/事件中樞/SQL 的虛擬網路服務端點,那麼位於相同/配對區域中的 Azure-SSIS IR 和這些服務之間的所有流量都會透過路由傳送至 Azure 骨幹網路,而非您的防火牆設備/服務。

您應該開放連接埠 80 以供輸出 TCP 流量使用,並以下列憑證撤銷清單 (CRL) 下載網站做為目的地:

- crl.microsoft.com:80

- mscrl.microsoft.com:80

- crl3.digicert.com:80

- crl4.digicert.com:80

- ocsp.digicert.com:80

- cacerts.digicert.com:80

如果您使用具不同 CRL 的憑證,應當也新增其下載網站做為目的地。 如需詳細資訊,請參閱憑證撤銷清單一文。

如果封鎖此流量,可能會在啟動 Azure-SSIS IR 時發生效能降低的情況,並無法在使用憑證時檢查 CRL,就安全性角度不建議這樣做。

如果不需要稽核/檢查來自 Azure-SSIS IR 的輸出流量,可以使用 UDR 來強制下一個躍點類型為 [網際網路] 的所有流量:

使用 Azure ExpressRoute 時,可以為子網路中的 0.0.0.0/0 路由設定 UDR,並將下一個躍點類型設為 [網際網路]。

使用 NVA 時,可以為子網路中的 0.0.0.0/0 路由修改現有 UDR,並將下一個躍點類型從 [虛擬裝置] 切換為 [網際網路]。

注意

將 UDR 的下一個躍點類型設為 [網際網路],不代表所有流量都會通過網際網路。 只要目的地位址隸屬於其中一個 Azure 服務,Azure 就會使用 Azure 骨幹網路 (而非網際網路) 將所有流量透過路由傳送到該位址。

設定相關的資源群組

若要啟用標準虛擬網路插入,您的 Azure-SSIS IR 就必須在與虛擬網路相同的資源群組中建立特定網路資源。 這些資源包括:

- Azure 負載平衡器,名稱為 <Guid>-azurebatch-cloudserviceloadbalancer。

- Azure 公用 IP 位址,名稱為 <Guid>-azurebatch-cloudservicepublicip。

- NSG,名稱為 <Guid>-azurebatch-cloudservicenetworksecuritygroup。

注意

您現在可以針對 Azure-SSIS IR 自備靜態公用 IP 位址。 在此案例中,我們會在與靜態公用 IP 位址相同的資源群組 (而非虛擬網路) 中建立 Azure 負載平衡器和 NSG。

當 Azure SSIS IR 啟動時,就會建立這些資源。 當 Azure-SSIS IR 停止時,就會予以刪除。 如果您針對 Azure-SSIS IR 自備靜態公用 IP 位址,當您的 Azure-SSIS IR 停止時,就不會予以刪除。 為了避免 Azure-SSIS IR 無法停止,請勿將這些資源重新用於其他用途。

請確認在虛擬網路/靜態公用 IP 位址所屬的資源群組/訂閱上,沒有任何鎖定的資源。 如果您設定唯讀/刪除鎖定,則啟動和停止 Azure-SSIS IR 將會失敗,或停止回應。

請確定您的 Azure 原則指派不會阻止系統在虛擬網路/靜態公用 IP 位址所屬的資源群組/訂閱中建立下列資源:

- Microsoft.Network/LoadBalancers

- Microsoft.Network/NetworkSecurityGroups

- Microsoft.Network/NetworkSecurityGroups

請確定訂閱的資源配額足夠這些資源使用。 具體來說,您需要為虛擬網路中建立的每個 Azure-SSIS IR 保留兩倍的資源數,因為我們在定期升級您的 Azure-SSIS IR 時會用到這些額外資源。

常見問題集

對於輸入連線,我該如何保護在 Azure-SSIS IR 上公開的公用 IP 位址? 是否可以移除公用 IP 位址?

現在,當您的 Azure-SSIS IR 加入虛擬網路時,系統會自動建立公用 IP 位址。 我們確實有 NIC 層級的 NSG,可僅允許 Azure Batch 管理服務輸入連線至您的 Azure-SSIS IR。 您也可以指定用於輸入保護的子網路層級 NSG。

如果您不想公開任何公用 IP 位址,請考慮將自我裝載 IR 設定為 Azure-SSIS IR 的 Proxy,而非將 Azure-SSIS IR 加入虛擬網路。

我可以將 Azure-SSIS IR 的公用 IP 位址加入至資料來源的防火牆允許清單嗎?

您現在可以針對 Azure-SSIS IR 自備靜態公用 IP 位址。 在此情況下,您可以將 IP 位址加入至資料來源的防火牆允許清單。 或者也可以考慮下列其他選項,並根據自身情況來保護 Azure-SSIS IR 的資料存取:

如果您的資料來源位於內部部署,將虛擬網路連線至內部部署網路並將 Azure-SSIS IR 加入虛擬網路子網路之後,您就可以將該子網路的私人 IP 位址範圍加入至資料來源的防火牆允許清單。

如果您的資料來源是支援虛擬網路服務端點的 Azure 服務,您可以在虛擬網路子網路中設定虛擬網路服務端點,並將 Azure-SSIS IR 加入該子網路。 接著,您可以將具有該子網路的虛擬網路規則新增至資料來源的防火牆。

如果您的資料來源是非 Azure 雲端服務,可使用 UDR 透過 NVA/Azure 防火牆將輸出流量從 Azure-SSIS IR 路由至其靜態公用 IP 位址。 接著可以將 NVA/Azure 防火牆的靜態公用 IP 位址加入資料來源的防火牆允許清單。

如果上述選項都不符合您的需求,請考慮將自我裝載 IR 設定為 Azure-SSIS IR 的 Proxy。 然後可以針對裝載自我裝載 IR 的機器,將其靜態公用 IP 位址加入資料來源的防火牆允許清單。

如果我想自備 Azure-SSIS IR,為什麼需要提供兩個靜態公用位址?

Azure-SSIS IR 會定期自動更新。 升級期間會建立新節點並刪除舊節點。 不過為了避免停機,在新節點準備就緒之前,系統不會刪除舊節點。 因此我們無法立即釋放舊節點所使用的第一個靜態公用 IP 位址,而且需要使用第二個靜態公用 IP 位址來建立新節點。

我已經針對 Azure-SSIS IR 自備靜態公用 IP 位址,但為什麼仍然無法存取我的資料來源?

請確認兩個靜態公用 IP 位址都已加入資料來源的防火牆允許清單。 每次升級您的 Azure-SSIS IR 時,其靜態公用 IP 位址都會在您自備的兩個位址之間切換。 如果僅將其中一個位址加入允許清單,Azure-SSIS IR 的資料存取就會在升級後中斷。

如果您的資料來源為 Azure 服務,請檢查您是否已使用虛擬網路服務端點進行設定。 若已使用,從 Azure-SSIS IR 至資料來源的流量會切換成使用 Azure 服務所管理的私人 IP 位址,而將您自己的靜態公用 IP 位址加入資料來源的防火牆允許清單則不會生效。

相關內容

如需 Azure-SSIS IR 的詳細資訊,請參閱下列文章:

- Azure-SSIS IR。 本文提供關於 IR (包括 Azure-SSIS IR) 的一般概念資訊。

- 教學課程:將 SSIS 套件部署至 Azure。 此教學課程將逐步說明如何建立 Azure-SSIS IR。 其使用 Azure SQL Database 伺服器來裝載 SSISDB。

- 建立 Azure-SSIS IR。 此文章為教學課程的延伸。 其提供指示,說明如何使用以虛擬網路服務端點/IP 防火牆規則/私人端點所設定的 Azure SQL Database 伺服器,或將虛擬網路加入主機 SSISDB 的 Azure SQL 受控執行個體。 其說明如何將 Azure-SSIS IR 加入虛擬網路。

- 監視 Azure-SSIS IR。 本文說明如何擷取和了解有關 Azure-SSIS IR 的資訊。

- 管理 Azure-SSIS IR。 本文說明如何停止、開始或刪除 Azure-SSIS IR。 它還會顯示如何透過新增更多節點來擴增 Azure-SSIS IR。