Exchange Online 中新式驗證的帳戶設定

摘要:具有新式驗證功能帳戶的使用者如何在 Exchange Online 中快速設定其 iOS 版 Outlook 和 Android 版帳戶。

具有新式驗證功能帳戶 (Microsoft 365 或 Office 365 帳戶或使用混合式新式驗證的內部部署帳戶的使用者) 有兩種方式可設定自己的 iOS 和 Android 帳戶 Outlook:自動偵測和單一登錄。 此外,iOS 版和 Android 版 Outlook 也讓 IT 系統管理員能夠「推送」帳戶設定給其 Microsoft 365 和 Office 365 使用者,以及控制 iOS 和 Android 版 Outlook 是否支援個人帳戶。

新式驗證

新式驗證是驗證和授權方法組合的一個保護字詞,包括:

驗證方法:多重要素驗證;用戶端憑證型驗證。

授權方法:Microsoft 的開放式授權 (OAuth) 實作。

使用 Microsoft 驗證連結庫 (MSAL) 啟用新式驗證。 MSAL 型驗證是 iOS 版和 Android 版 Outlook 用來存取 Microsoft 365 或 Office 365 中 Exchange Online 信箱。 桌面和行動裝置上的 Office 應用程式所使用的 MSAL 驗證,牽涉到使用者直接登入 Microsoft Entra ID,這是 Microsoft 365 和 Office 365 的識別提供者,而不是提供認證給 Outlook。

MSAL 型驗證會使用 OAuth 作為新式驗證功能的帳戶, (Microsoft 365 或使用混合式新式驗證) Office 365 帳戶或內部部署帳戶。 它也提供安全的機制,讓iOS和Android版 Outlook存取電子郵件,而不需要存取用戶認證。 登入時,使用者會直接向 Microsoft Entra ID 進行驗證,並接收存取/重新整理令牌組作為傳回。 存取令牌會將 Microsoft 365 或 Office 365 (中適當資源的存取權授與 iOS 和 Android 版 Outlook,例如使用者的信箱) 。 當目前的存取令牌到期時,會使用重新整理令牌來取得新的存取或重新整理令牌組。 OAuth 提供 Outlook 存取 Microsoft 365 或 Office 365 的安全機制,而不需要或儲存使用者的認證。

如需令牌存留期的相關信息,請參閱 Microsoft 身分識別平台 中的可設定令牌存留期。 令牌存留期值可以調整;如需詳細資訊, 請參閱使用條件式存取設定驗證會話管理。 如果您選擇減少令牌存留期,您也可以降低iOS和Android版 Outlook 的效能,因為較小的存留期會增加應用程式必須取得全新存取令牌的次數。

先前授與的存取令牌有效,直到到期為止。 用於驗證的身分識別模型會影響密碼到期的處理方式。 有三種案例:

針對同盟身分識別模型,內部部署識別提供者必須將密碼到期宣告傳送至 Microsoft Entra ID,否則 Microsoft Entra ID 將無法對密碼到期採取行動。 如需詳細資訊, 請參閱設定AD FS以傳送密碼到期宣告。

密碼哈希同步處理不支持密碼到期。 此案例表示先前取得存取和重新整理令牌組的應用程式會繼續運作,直到超過令牌配對的存留期或使用者變更密碼為止。 如需詳細資訊,請參閱使用 Microsoft Entra Connect Sync 實作密碼同步處理。

傳遞驗證需要在 Microsoft Entra Connect 中啟用密碼回寫。 如需詳細資訊,請參閱 Microsoft Entra 傳遞驗證:常見問題。

令牌到期時,用戶端會嘗試使用重新整理令牌來取得新的存取令牌,但因為使用者的密碼已變更,所以重新整理令牌會失效, (假設內部部署與 Microsoft Entra ID) 之間已進行目錄同步處理。 無效的重新整理令牌會強制使用者重新驗證,以取得新的存取令牌和重新整理令牌組。

AutoDetect

iOS 和 Android 版 Outlook 提供稱為 AutoDetect 的解決方案,可協助使用者快速設定其帳戶。 AutoDetect 會先根據 SMTP 網域判斷用戶擁有的帳戶類型。 此服務涵蓋的帳戶類型包括 Microsoft 365、Office 365、Outlook.com、Google、Yahoo 和 iCloud。 接下來,AutoDetect 會根據該帳戶類型,對用戶裝置上的應用程式進行適當的設定。 此解決方案可為使用者節省時間,並消除手動輸入組態設定的需求,例如主機名和埠號碼。

針對使用混合式新式驗證的所有 Microsoft 365 或 Office 365 帳戶和內部部署帳戶所使用的現代化驗證,自動偵測查詢會 Exchange Online 使用者的帳戶資訊,然後在使用者的裝置上設定 iOS 和 Android 版 Outlook,讓應用程式可以連線到 Exchange Online。 在此程式中,使用者唯一需要的資訊是其 SMTP 位址和認證。

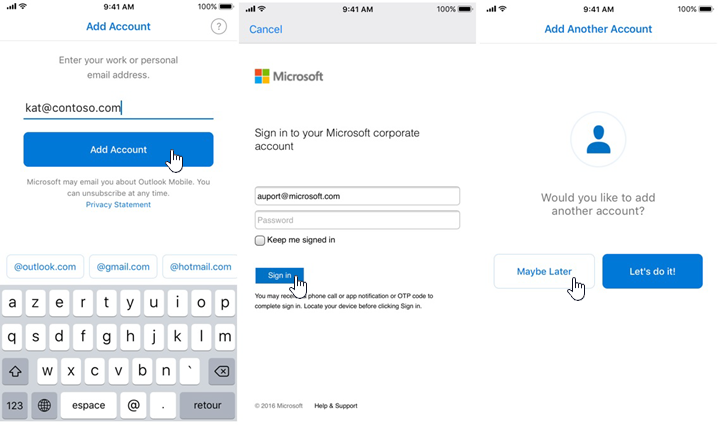

下列影像顯示透過 AutoDetect 設定帳戶的範例:

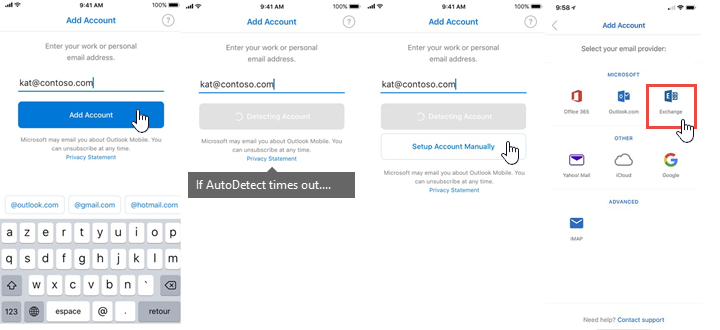

如果使用者的 AutoDetect 失敗,下列影像會顯示使用手動設定的替代帳戶組態路徑:

單一登入

所有使用 Microsoft 驗證連結庫的 Microsoft 應用程式 (MSAL) 支援單一登錄。 此外,當應用程式與 Microsoft Authenticator 或 Microsoft 公司入口網站 應用程式搭配使用時,也支援單一登錄。

在下列案例中,其他 Microsoft 應用程式可以共用和重複使用令牌 (例如 Word 行動裝置) :

當應用程式由相同的簽署憑證簽署,並使用相同的服務端點或物件 URL (,例如 Microsoft 365 或 Office 365 URL) 。 在此情況下,令牌會儲存在應用程式共用記憶體中。

當應用程式搭配 Broker 應用程式使用或支援單一登錄時,令牌會儲存在訊息代理程式應用程式內。 Microsoft Authenticator 是訊息代理程式應用程式的範例。 在訊息代理程式應用程式案例中,當您嘗試登入 iOS 和 Android 版 Outlook 之後,MSAL 會啟動 Microsoft Authenticator 應用程式,這會連線到 Microsoft Entra ID 以取得令牌。 然後,只要設定的令牌存留期允許,它會保留令牌,並將其重複用於來自其他應用程式的驗證要求。

如需詳細資訊, 請參閱在macOS和iOS上設定SSO。

如果使用者已登入其裝置上的另一個 Microsoft 應用程式,例如 Word 或 公司入口網站,則 iOS 版和 Android 版 Outlook 會偵測該令牌,並將其用於自己的驗證。 偵測到這類令牌時,使用者在iOS版和Android版 Outlook 中新增帳戶時,會在 [設定] 功能表的 [ 帳戶] 底下,看到探索到的帳戶可用為 [已找到 ] 。 新使用者會在初始帳戶設定畫面中看到他們的帳戶。

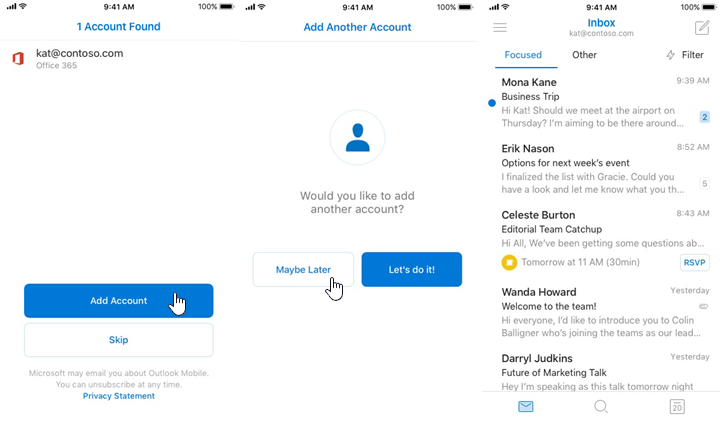

下列影像顯示第一次使用者透過單一登錄進行帳戶設定的範例:

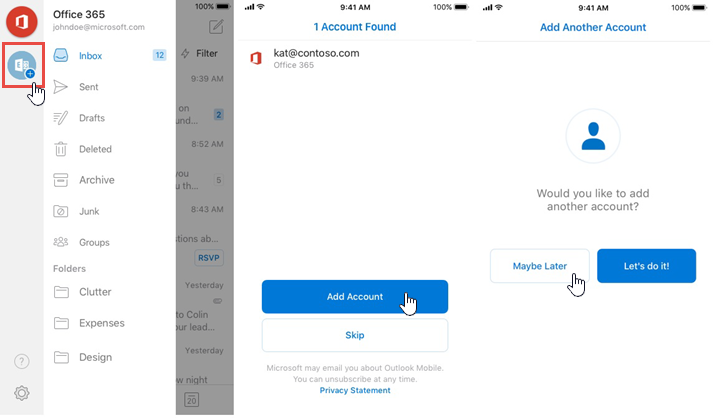

如果使用者已經有適用於 iOS 和 Android 的 Outlook,例如個人帳戶,但偵測到 Microsoft 365 或 Office 365 帳戶,因為他們最近註冊過,則單一登錄路徑類似下圖:

透過企業行動管理設定帳戶

iOS 和 Android 版 Outlook 可讓 IT 系統管理員使用混合式新式驗證,將帳戶設定「推送」至 Microsoft 365 或 Office 365 帳戶或內部部署帳戶。 此功能適用於使用 iOS 的受控 應用程式組態 通道或 Android 企業版 Android 通道的任何整合端點管理 (UEM ) 提供者。

對於已註冊 Microsoft Intune 的使用者,可以在 Azure 入口網站中使用 Intune 部署帳戶組態設定。

在 UEM 提供者中設定帳戶設定,且使用者註冊其裝置之後,iOS 版 Outlook 和 Android 會偵測到帳戶為 「已找到」,然後提示使用者新增帳戶。 使用者完成安裝程式所需的唯一資訊是其密碼。 然後,使用者的信箱內容會載入,而且使用者可以開始使用應用程式。

如需啟用這項功能所需之帳戶設定組態密鑰的詳細資訊,請參閱部署 iOS 和 Android 版 Outlook 應用程式組態 設定中的帳戶設定組態一節。

組織允許的帳戶模式

遵守我們最大且高度管制客戶的數據安全性與合規性原則,是 Microsoft 365 和 Office 365 價值的重要要素。 有些公司需要擷取其公司環境中的所有通訊資訊,並確保裝置只用於公司通訊。 為了支持這些需求,您可以將公司管理裝置上的iOS版 Outlook 和 Android 版設定為只允許在 iOS 和 Android 版 Outlook 中布建單一公司帳戶。 如同帳戶設定設定,這項功能適用於任何使用 iOS 受控 應用程式組態 通道的 UEM 提供者,或 Android 企業版通道中的 Android。 Microsoft 365 和 Office 365 帳戶或使用混合式新式驗證的內部部署帳戶支援這項功能;不過,只有單一公司帳戶可以新增至 iOS 和 Android 版 Outlook。

如需需要設定以部署組織允許帳戶模式之設定的詳細資訊,請參閱部署iOS和Android版 Outlook 應用程式組態 設定中的組織允許帳戶模式一節。

注意事項

帳戶設定組態和組織允許的帳戶模式可以一起設定,以簡化帳戶設定。

若要確保這些使用者只能在已註冊的裝置上存取公司電子郵件, (無論是 iOS 或 Android Enterprise) 與 Intune,您都必須使用 Microsoft Entra 條件式存取原則搭配授與控件要求裝置標示為符合規範和需要核准的用戶端應用程式。 如需建立這種原則類型的詳細數據,請參閱 Microsoft Entra 應用程式型條件式存取。

重要事項

需要將裝置標示為符合規範的 授與控制,裝置必須由 Intune 管理。

第一個原則允許 iOS 和 Android 版 Outlook,並會封鎖支援 OAuth 的 Exchange ActiveSync 用戶端連線到 Exchange Online。 請參閱「步驟 1 - 為 Exchange Online 設定 Microsoft Entra 條件式存取原則」,但在第五個步驟中,請選取 [需要將裝置標示為符合規範]、[需要核准的用戶端應用程式] 和 [需要所有選取的控件]。

第二個原則會防止 Exchange ActiveSync 使用基本身份驗證的用戶端連線到 Exchange Online。 See "Step 2 - Configure a Microsoft Entra Conditional Access policy for Exchange Online with Active Sync (EAS)."