Azure Stack HCI 的防火牆需求

適用于:Azure Stack HCI 版本 23H2 和 22H2

本文提供如何設定 Azure Stack HCI 操作系統防火牆的指引。 其中包含輸出端點和內部規則和埠的防火牆需求。 本文也提供如何使用 Azure 服務標籤搭配 Microsoft Defender 防火牆的資訊。

本文也說明如何選擇性地使用高度鎖定的防火牆組態來封鎖所有目的地的流量,但允許清單中所包含的流量除外。

如果您的網路使用 Proxy 伺服器進行因特網存取,請參閱 設定 Azure Stack HCI 的 Proxy 設定。

重要

Azure Stack HCI 版本 23H2 或其任何元件不支援 Azure Express Route 和 Azure Private Link,因為無法存取 Azure Stack HCI 版本 23H2 所需的公用端點。

輸出端點的防火牆需求

在組織的防火牆上開啟輸出網路流量的埠 80 和 443,符合 Azure Stack HCI 操作系統與 Azure 和 Microsoft Update 連線的連線需求。

Azure Stack HCI 必須定期連線到 Azure,才能:

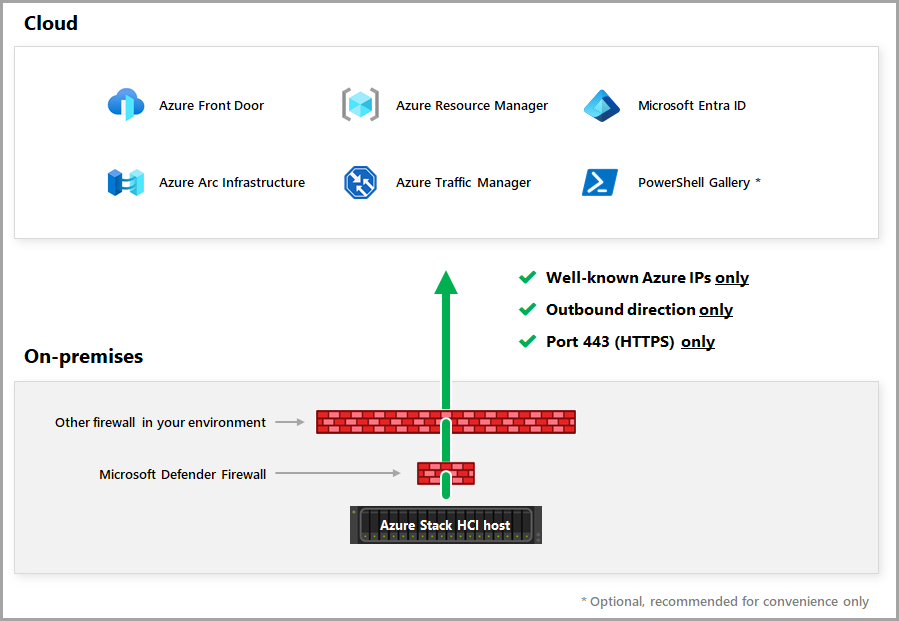

- 已知的 Azure IP

- 輸出方向

- 連接埠 80 (HTTP) 和 443 (HTTPS)

重要

Azure Stack HCI 不支援 HTTPS 檢查。 請確定 Azure Stack HCI 的網路路徑已停用 HTTPS 檢查,以避免發生任何連線錯誤。

如下圖所示,Azure Stack HCI 可以使用多個防火牆來存取 Azure。

Azure Stack HCI 23H2 部署的必要防火牆 URL

從 Azure Stack HCI 版本 23H2 開始,所有叢集都會自動啟用 Azure 資源網橋和 AKS 基礎結構,並使用 Arc for Servers 代理程式連線到 Azure 控制平面。 除了下表上的 HCI 特定端點清單外,Azure Stack HCI 端點上的 Azure 資源網橋、Azure Stack HCI 端點上的 AKS 和已啟用 Azure Arc 的伺服器端點必須包含在防火牆的允許清單中。

針對美國東部合併的端點清單,包括 HCI、已啟用 Arc 的伺服器、ARB 和 AKS 使用:

針對西歐合併的端點清單,包括 HCI、已啟用 Arc 的伺服器、ARB 和 AKS 使用:

針對澳大利亞東部合併的端點清單,包括 HCI、已啟用 Arc 的伺服器、ARB 和 AKS 使用:

針對加拿大中部匯總的端點清單,包括 HCI、已啟用 Arc 的伺服器、ARB 和 AKS 使用:

針對印度中部合併的端點清單,包括 HCI、已啟用 Arc 的伺服器、ARB 和 AKS 使用:

其他 Azure 服務的防火牆需求

視您為 Azure Stack HCI 啟用的其他 Azure 服務而定,您可能需要進行額外的防火牆設定變更。 如需每個 Azure 服務的防火牆需求資訊,請參閱下列連結:

- Azure 監視器代理程式

- Azure 入口網站

- Azure Site Recovery

- Azure 虛擬桌面

- Microsoft Defender

- Microsoft監視代理程式 (MMA) 和 Log Analytics 代理程式

- Qualys

- 遠程支援

- Windows Admin Center

- Azure 入口網站 中的 Windows Admin Center

內部規則和埠的防火牆需求

請確定在月臺內和延展式叢集的網站之間開啟適當的網路埠(延展式叢集功能僅適用於 Azure Stack HCI 22H2 版。 您需要適當的防火牆規則,才能允許ICMP、SMB(埠 445,以及使用iWARP RDMA的SMB直接傳輸埠 5445),以及 WS-MAN (埠 5985) 叢集中所有伺服器之間的雙向流量。

在 Windows Admin Center 中使用 叢集建立精靈來建立叢集時,精靈 會自動在叢集中的每個伺服器上開啟適當的防火牆埠,以進行故障轉移叢集、Hyper-V 和記憶體複本。 如果您在每部伺服器上使用不同的防火牆,請開啟埠,如下列各節所述:

Azure Stack HCI OS 管理

請確定您的內部部署防火牆中已設定下列防火牆規則,以進行 Azure Stack HCI OS 管理,包括授權和計費。

| 規則 | 動作 | 來源 | Destination | 服務 | 連接埠 |

|---|---|---|---|---|---|

| 允許叢集伺服器上的 Azure Stack HCI 服務輸入和輸出流量 | 允許 | 叢集伺服器 | 叢集伺服器 | TCP | 30301 |

Windows Admin Center

請確定 Windows Admin Center 的內部部署防火牆中已設定下列防火牆規則。

| 規則 | 動作 | 來源 | Destination | 服務 | 連接埠 |

|---|---|---|---|---|---|

| 提供 Azure 和 Microsoft Update 的存取權 | 允許 | Windows Admin Center | Azure Stack HCI | TCP | 445 |

| 使用 Windows 遠端管理 (WinRM) 2.0 用於執行命令的 HTTP 連線 在遠端 Windows 伺服器上 |

允許 | Windows Admin Center | Azure Stack HCI | TCP | 5985 |

| 使用 WinRM 2.0 進行 HTTPS 連線來執行 遠端 Windows 伺服器上的命令 |

允許 | Windows Admin Center | Azure Stack HCI | TCP | 5986 |

注意

安裝 Windows Admin Center 時,如果您選取 [僅 透過 HTTPS 使用 WinRM] 設定,則需要埠 5986。

Active Directory

請確定 Active Directory 的內部部署防火牆中已設定下列防火牆規則(本機安全性授權單位)。

| 規則 | 動作 | 來源 | Destination | 服務 | 連接埠 |

|---|---|---|---|---|---|

| 允許對 Active Directory Web 服務 (ADWS) 和 Active Directory 管理閘道服務的輸入/輸出連線 | 允許 | Active Directory 服務 | Azure Stack HCI | TCP | 9389 |

容錯移轉叢集

請確定您的內部部署防火牆中已針對故障轉移叢集設定下列防火牆規則。

| 規則 | 動作 | 來源 | Destination | 服務 | 連接埠 |

|---|---|---|---|---|---|

| 允許故障轉移叢集驗證 | 允許 | 管理系統 | 叢集伺服器 | TCP | 445 |

| 允許 RPC 動態埠配置 | 允許 | 管理系統 | 叢集伺服器 | TCP | 至少 100 個埠 高於埠 5000 |

| 允許遠端程序呼叫 (RPC) | 允許 | 管理系統 | 叢集伺服器 | TCP | 135 |

| 允許叢集管理員 | 允許 | 管理系統 | 叢集伺服器 | UDP | 137 |

| 允許叢集服務 | 允許 | 管理系統 | 叢集伺服器 | UDP | 3343 |

| 允許叢集服務(在期間為必要專案 伺服器聯結作業。) |

允許 | 管理系統 | 叢集伺服器 | TCP | 3343 |

| 允許ICMPv4和ICMPv6 用於故障轉移叢集驗證 |

允許 | 管理系統 | 叢集伺服器 | n/a | n/a |

注意

管理系統包含您計劃用來管理叢集的任何計算機,使用 Windows Admin Center、Windows PowerShell 或 System Center Virtual Machine Manager 等工具。

Hyper-V

請確定 Hyper-V 的內部部署防火牆中已設定下列防火牆規則。

| 規則 | 動作 | 來源 | Destination | 服務 | 連接埠 |

|---|---|---|---|---|---|

| 允許叢集通訊 | 允許 | 管理系統 | Hyper-V 伺服器 | TCP | 445 |

| 允許 RPC 端點對應程式和 WMI | 允許 | 管理系統 | Hyper-V 伺服器 | TCP | 135 |

| 允許 HTTP 連線 | 允許 | 管理系統 | Hyper-V 伺服器 | TCP | 80 |

| 允許 HTTPS 連線 | 允許 | 管理系統 | Hyper-V 伺服器 | TCP | 443 |

| 允許即時移轉 | 允許 | 管理系統 | Hyper-V 伺服器 | TCP | 6600 |

| 允許 VM 管理服務 | 允許 | 管理系統 | Hyper-V 伺服器 | TCP | 2179 |

| 允許 RPC 動態埠配置 | 允許 | 管理系統 | Hyper-V 伺服器 | TCP | 至少 100 個埠 高於埠 5000 |

注意

開啟埠 5000 以上的埠範圍,以允許 RPC 動態埠配置。 低於 5000 的埠可能已由其他應用程式使用,而且可能會與 DCOM 應用程式發生衝突。 先前的體驗顯示至少應該開啟 100 個埠,因為數個系統服務依賴這些 RPC 埠彼此通訊。 如需詳細資訊,請參閱 如何設定 RPC 動態埠配置以使用防火牆。

記憶體複本 (延展式叢集)

請確定您的內部部署防火牆中已針對記憶體複本(延展式叢集)設定下列防火牆規則。

| 規則 | 動作 | 來源 | Destination | 服務 | 連接埠 |

|---|---|---|---|---|---|

| 允許伺服器消息塊 (SMB) 通訊協定 |

允許 | 延展式叢集伺服器 | 延展式叢集伺服器 | TCP | 445 |

| 允許 Web 服務管理 (WS-MAN) |

允許 | 延展式叢集伺服器 | 延展式叢集伺服器 | TCP | 5985 |

| 允許ICMPv4和ICMPv6 (如果使用 Test-SRTopologyPowerShell Cmdlet) |

允許 | 延展式叢集伺服器 | 延展式叢集伺服器 | n/a | n/a |

更新 Microsoft Defender 防火牆

本節說明如何設定 Microsoft Defender 防火牆,以允許與服務卷標相關聯的 IP 位址與操作系統連線。 服務標籤代表來自指定 Azure 服務的 IP 位址群組。 Microsoft管理服務標籤中包含的 IP 位址,並在 IP 位址變更時自動更新服務標籤,以將更新保持在最小值。 若要深入瞭解,請參閱 虛擬網路服務標籤。

將 JSON 檔案從下列資源下載到執行作業系統的目標計算機: Azure IP 範圍和服務標籤 – 公用雲端。

使用下列 PowerShell 命令來開啟 JSON 檔案:

$json = Get-Content -Path .\ServiceTags_Public_20201012.json | ConvertFrom-Json取得指定服務標籤的 IP 位址範圍清單,例如

AzureResourceManager服務標籤:$IpList = ($json.values | where Name -Eq "AzureResourceManager").properties.addressPrefixes如果您使用允許清單,請將IP位址清單匯入至外部公司防火牆。

為叢集中的每個伺服器建立防火牆規則,以允許輸出 443 (HTTPS) 流量進入IP位址範圍清單:

New-NetFirewallRule -DisplayName "Allow Azure Resource Manager" -RemoteAddress $IpList -Direction Outbound -LocalPort 443 -Protocol TCP -Action Allow -Profile Any -Enabled True

下一步

如需詳細資訊,請參閱:

- Windows 遠端管理的安裝和設定的 Windows 防火牆和 WinRM 2.0 埠區段