已加入 Microsoft Entra 的裝置

無論大小或產業為何,任何組織都可以部署加入 Microsoft Entra 的裝置。 Microsoft Entra Join 即使在混合式環境中也能運作,能夠存取雲端和內部部署應用程式和資源。

| Microsoft Entra 加入 | 描述 |

|---|---|

| [定義] | 僅加入 Microsoft Entra 識別碼,要求組織帳戶登入裝置 |

| 主要物件 | 適用于僅限雲端和混合式組織。 |

| 適用於組織內的所有使用者 | |

| 裝置擁有權 | Organization |

| 作業系統 | 家用版以外的所有 Windows 11 和 Windows 10 裝置 |

| 在 Azure 中執行的 Windows Server 2019 和更新版本虛擬機器 (不支援 Server Core) | |

| 佈建 | 自助式:Windows 現用體驗 (OOBE) 或 設定 |

| 大量註冊 | |

| Windows Autopilot | |

| 裝置登入選項 | 組織帳戶使用: |

| 密碼 | |

| 無 密碼選項,例如 Windows Hello 企業版 和 FIDO2.0 安全性金鑰。 | |

| 裝置管理 | 行動裝置管理 (範例:Microsoft Intune) |

| Configuration Manager 獨立或共同管理與 Microsoft Intune | |

| 主要功能 | 雲端和內部部署資源的 SSO |

| 透過 MDM 註冊和 MDM 合規性評估實現的條件式存取 | |

| 鎖定畫面上的自助式密碼重設和 Windows Hello PIN 重設 |

已加入 Microsoft Entra 的裝置會使用組織 Microsoft Entra 帳戶登入。 您可以根據套用至裝置的 Microsoft Entra 帳戶和 條件式存取原則 來控制對資源的存取。

管理員istrators 可以使用 Microsoft Intune 之類的 Mobile 裝置管理 (MDM) 工具,或使用 Microsoft Configuration Manager 在共同管理案例中保護及進一步控制已加入 Microsoft Entra 的裝置。 這些工具提供強制執行組織所需設定的方法,例如:

- 要求加密儲存體

- 密碼複雜性

- 軟體安裝

- 軟體更新

管理員istrators 可以使用 Configuration Manager 讓已加入 Microsoft Entra 的裝置使用組織應用程式從商務用 Microsoft Store和教育版 管理應用程式。

您可以使用現成體驗(OOBE)、大量註冊或 Windows Autopilot 等自助選項來完成 Microsoft Entra Join。

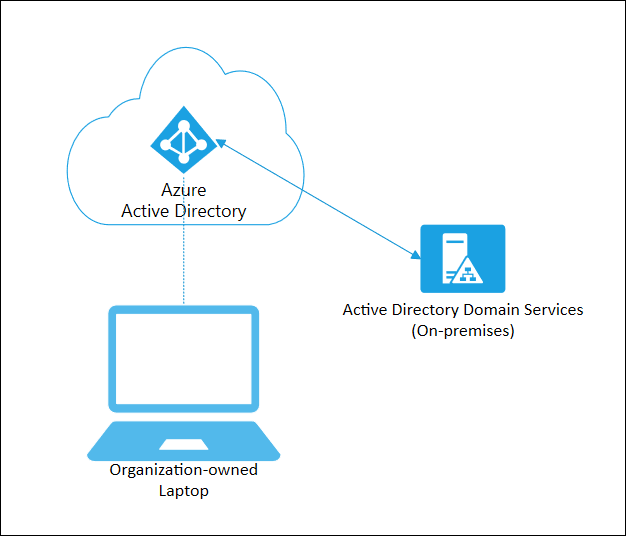

加入 Microsoft Entra 的裝置在組織網路上時,仍可維護對內部部署資源的單一登入存取。 已加入 Microsoft Entra 的裝置仍然可以向內部部署伺服器進行驗證,例如檔案、列印和其他應用程式。

案例

Microsoft Entra Join 可用於各種案例,例如:

- 您想要使用 Microsoft Entra ID 和 MDM,例如 Intune 轉換至雲端式基礎結構。

- 您無法使用內部部署網域加入,例如,如果您需要控制平板電腦和手機等行動裝置。

- 您的使用者主要需要存取與 Microsoft Entra ID 整合的 Microsoft 365 或其他 SaaS 應用程式。

- 您想要在 Microsoft Entra ID 中管理一組使用者,而不是在 Active Directory 中管理。 例如,這個案例適用於季節性工作者、承包商或學生。

- 您想要提供加入功能給在家工作或位於具有有限內部部署基礎結構的遠端分公司的員工。

您可以設定所有 Windows 11 和 Windows 10 裝置的 Microsoft Entra Join,但家用版除外。

加入 Microsoft Entra 的裝置目標是簡化:

- 公司擁有裝置的 Windows 部署

- 從任何 Windows 裝置存取組織應用程式和資源

- 公司擁有裝置的雲端式管理

- 使用者使用其 Microsoft Entra 識別碼或同步處理的 Active Directory 公司或學校帳戶登入其裝置。

您可以使用下列任一方法部署 Microsoft Entra join: