訓練

認證

Microsoft Certified: Identity and Access Administrator Associate - Certifications

示範 Microsoft Entra ID 的功能,以現代化身分識別解決方案、實作混合式解決方案,以及實作身分識別治理。

Microsoft Entra ID 提供管理裝置身分識別及監視相關事件資訊的集中位置。

您可以完成下列步驟來存取裝置概觀:

在裝置概觀中,您可以檢視裝置總數、過時裝置、不符合規範的裝置,以及非受控裝置。 它提供 Intune、條件式存取、BitLocker 金鑰和基本監視的連結。

[概觀] 頁面上的裝置計數不會即時更新。 變更應該每隔幾個小時反映一次。

您可以從該處移至 [所有裝置 ],以:

提示

除非主要使用者是在 Microsoft Intune 中設定,否則 Microsoft Entra 混合式加入的 Windows 10 或更新版本裝置沒有擁有者。 如果您要依擁有者尋找裝置,但找不到裝置,請依裝置識別碼搜尋。

如果您在 [已註冊 ] 欄中看到已加入 Microsoft Entra 混合式且 狀態 為 Pending 的裝置 ,則裝置已從 Microsoft Entra 連線同步處理,並正在等候從用戶端完成註冊。 請參閱 如何規劃您的 Microsoft Entra 混合式聯結實作 。 如需詳細資訊,請參閱 裝置管理常見問題 。

對於某些 iOS 裝置,包含單引號的裝置名稱可以使用看起來類似單引號的不同字元。 因此,搜尋這類裝置有點棘手。 如果看不到正確的搜尋結果,請確定搜尋字串包含相符的單引號字元。

如果您有在 Intune 中管理裝置的許可權,您可以管理行動裝置管理的裝置列為 Microsoft Intune 。 如果未向 Microsoft Intune 註冊裝置, 就無法使用 [管理] 選項。

有兩種方式可以啟用或停用裝置:

重要

有兩種方式可以刪除裝置:

重要

如果裝置在另一個管理授權單位中受到管理,例如 Microsoft Intune,請務必先將其抹除或淘汰,再將其刪除。 請參閱 如何管理過時的裝置 ,再刪除裝置。

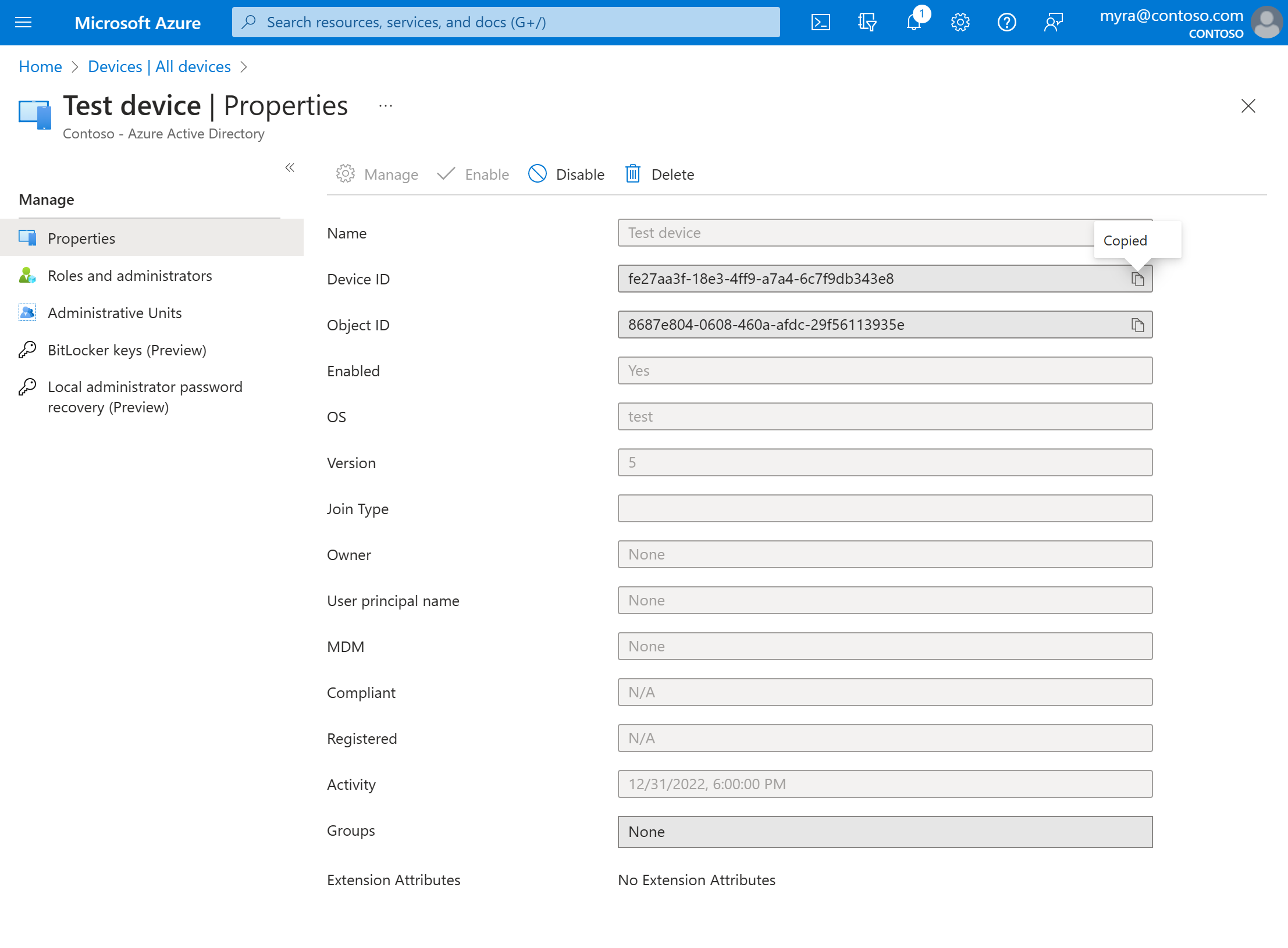

您可以使用裝置識別碼來驗證裝置上的裝置識別碼詳細資料,或透過 PowerShell 進行疑難排解。 若要存取複製選項,請選取裝置。

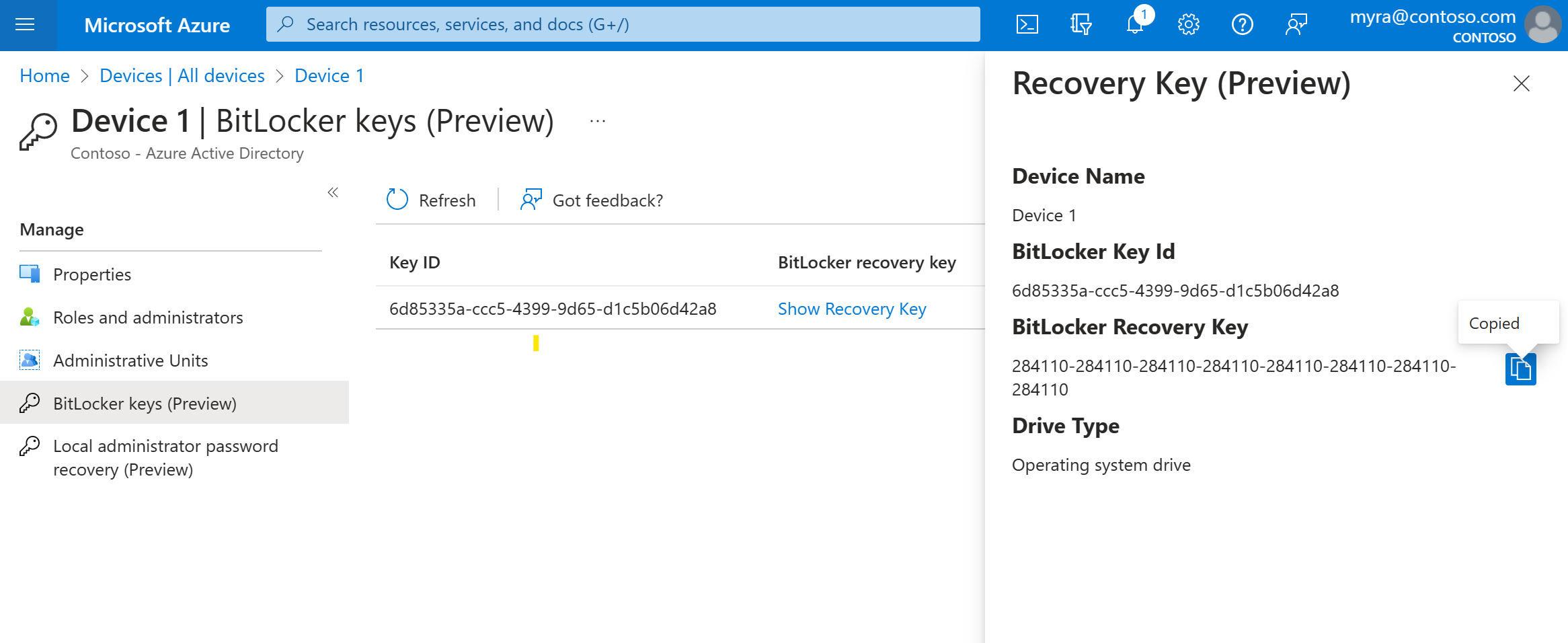

您可以檢視及複製 BitLocker 金鑰,以允許使用者復原加密的磁片磁碟機。 這些金鑰僅適用于加密的 Windows 裝置,並將其金鑰儲存在 Microsoft Entra ID 中。 當您選取 [顯示修復金鑰] 來檢視裝置的詳細資料時,可以找到這些金鑰 。 選取 [ 顯示覆原金鑰 ] 會產生稽核記錄專案,您可以在類別中找到 KeyManagement 此專案。

若要檢視或複製 BitLocker 金鑰,您必須是裝置的擁有者,或具有下列其中一個角色:

您可以依下列屬性來篩選裝置清單:

全域讀取器、雲端裝置管理員istrators、Intune 管理員istrators 和 Global 管理員istrators 可以使用 [下載裝置 ] 選項匯出列出裝置的 CSV 檔案。 您可以套用篩選來判斷要列出哪些裝置。 如果您未套用任何篩選,則會列出所有裝置。 視您的選取專案而定,匯出工作可能會執行長達一小時。 如果匯出工作超過 1 小時,就會失敗,而且沒有輸出任何檔案。

匯出的清單包含下列裝置身分識別屬性:

displayName,accountEnabled,operatingSystem,operatingSystemVersion,joinType (trustType),registeredOwners,userNames,mdmDisplayName,isCompliant,registrationTime,approximateLastSignInDateTime,deviceId,isManaged,objectId,profileType,systemLabels,model

下列篩選可以套用到匯出工作:

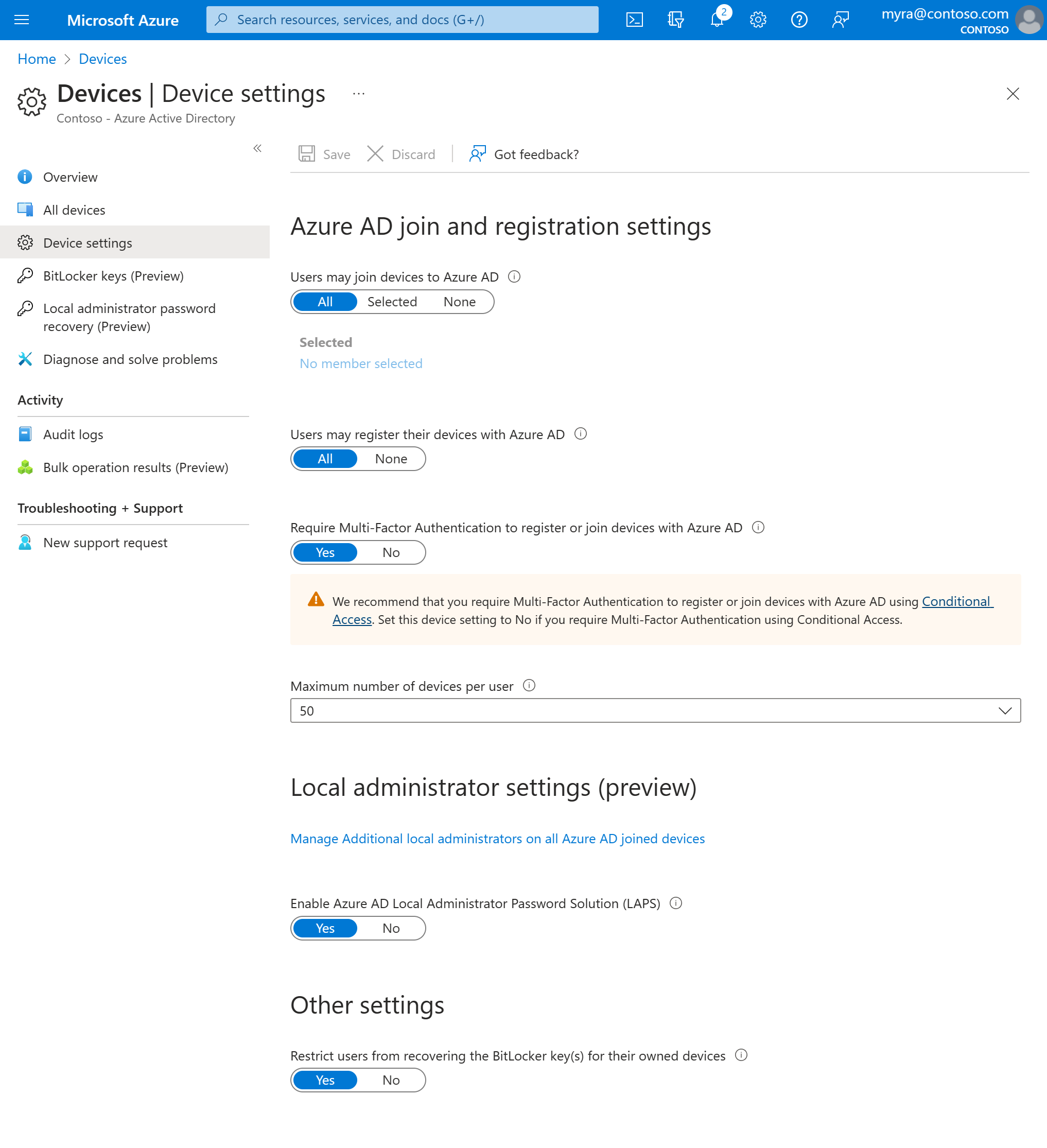

如果您想要使用 Microsoft Entra 系統管理中心來管理裝置 身分識別,則必須註冊或加入 Microsoft Entra 識別碼。 身為系統管理員,您可以藉由設定下列裝置設定來控制註冊和加入裝置的程式。

您必須獲指派下列其中一個角色,才能檢視裝置設定:

您必須獲指派下列其中一個角色來管理裝置設定:

使用者可以將裝置加入 Microsoft Entra 識別碼 :此設定可讓您選取可將其裝置註冊為 Microsoft Entra 已加入裝置的使用者。 預設為 All。

注意

[ 使用者可以將裝置加入 Microsoft Entra 識別碼 ] 設定僅適用于 Windows 10 或更新版本上的 Microsoft Entra Join。 此設定不適用於 Microsoft Entra 混合式已加入裝置、 Azure 中加入 Microsoft Entra 的 VM,或使用 Windows Autopilot 自我部署模式 的 Microsoft Entra 已加入裝置,因為這些方法在無使用者內容中運作。

使用者可以使用 Microsoft Entra 識別碼 註冊其裝置:您必須設定此設定,以允許使用者使用 Microsoft Entra ID 註冊 Windows 10 或更新的個人、iOS、Android 和 macOS 裝置。 如果您選取 [ 無 ],則不允許裝置向 Microsoft Entra ID 註冊。 使用 Microsoft Intune 或 Microsoft 365 行動裝置管理進行註冊需要註冊。 如果您已設定其中一項服務, 則會選取 ALL ,且 無法使用 NONE 。

需要多重要素驗證,才能使用 Microsoft Entra ID 註冊或加入裝置:

注意

[需要多重要素驗證以使用 Microsoft Entra ID 註冊或加入裝置] 設定會套用至已加入 Microsoft Entra 的裝置(但有一些例外狀況)或已註冊 Microsoft Entra 的裝置。 此設定不適用於使用 Windows Autopilot 自我部署模式 的 Microsoft Entra 混合式已加入裝置、 Azure 中加入 Microsoft Entra 的 VM 或已 加入 Microsoft Entra 的裝置。

裝置 數目上限:此設定可讓您選取使用者可在 Microsoft Entra 識別碼中擁有的 Microsoft Entra 或 Microsoft Entra 註冊裝置數目上限。 如果使用者達到此限制,在移除一或多個現有裝置之前,他們就無法新增更多裝置。 預設值是 50。 您可以增加最多 100 的值。 如果您輸入超過 100 的值,Microsoft Entra ID 會將它設定為 100。 您也可以使用 [無限制 ] 來強制執行現有配額限制以外的限制。

注意

[ 裝置 數目上限] 設定適用于已加入 Microsoft Entra 或已註冊 Microsoft Entra 的裝置。 此設定不適用於 Microsoft Entra 混合式已加入裝置。

Microsoft Entra 已加入裝置 的其他本機系統管理員:此設定可讓您選取在裝置上授與本機系統管理員許可權的使用者。 這些使用者會新增至 Microsoft Entra ID 中的 Device 管理員istrators 角色。 Microsoft Entra 識別碼和裝置擁有者中的全域管理員管理員預設會獲得本機系統管理員許可權。 此選項是透過 Microsoft Entra ID P1 或 P2 和 Enterprise Mobility + Security 等產品提供的進階版本功能。

啟用 Microsoft Entra Local 管理員istrator 密碼解決方案 (LAPS) (預覽) :LAPS 是管理 Windows 裝置上的本機帳戶密碼。 LAPS 提供一個解決方案,可安全地管理及擷取內建的本機系統管理員密碼。 透過雲端版本的 LAPS,客戶可以針對 Microsoft Entra ID 和 Microsoft Entra 混合式加入裝置啟用本機系統管理員密碼的儲存和輪替。 若要瞭解如何在 Microsoft Entra ID 中管理 LAPS,請參閱 概觀文章 。

限制非系統管理員使用者復原其擁有裝置 的 BitLocker 金鑰:管理員可以封鎖裝置註冊擁有者的自助式 BitLocker 金鑰存取。 沒有 BitLocker 讀取權限的預設使用者無法檢視或複製其自有裝置的 BitLocker 金鑰。 您必須是全域管理員istrator 或 Privileged Role 管理員istrator,才能更新此設定。

企業狀態漫遊 :如需此設定的相關資訊,請參閱 概觀文章 。

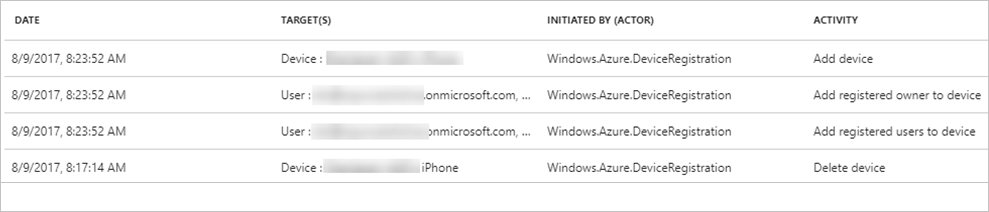

裝置活動會顯示在活動記錄中。 這些記錄包括由裝置註冊服務和使用者觸發的活動:

稽核資料的 進入點是 [裝置 ] 頁面的 [活動 ] 區段中的 [稽核記錄 ]。

稽核記錄具有預設清單檢視,顯示:

您可以選取 工具列中的資料行來自訂清單檢視:

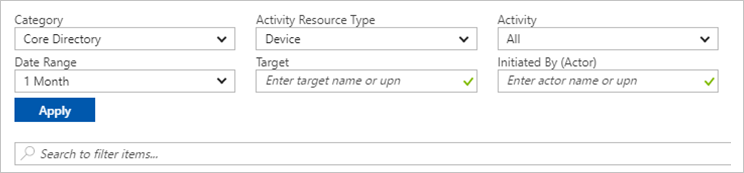

若要將報告的資料減少到適合您的層級,您可以使用下欄欄位來篩選它:

您也可以搜尋特定專案。

訓練

認證

Microsoft Certified: Identity and Access Administrator Associate - Certifications

示範 Microsoft Entra ID 的功能,以現代化身分識別解決方案、實作混合式解決方案,以及實作身分識別治理。