Microsoft Entra 識別碼中的角色型存取控制概觀

本文說明如何瞭解 Microsoft Entra 角色型存取控制。 Microsoft Entra 角色可讓您授與細微權限給系統管理員,並遵守最低權限原則。 Microsoft Entra 內建和自定義角色的運作概念,類似於您在 Azure 資源的角色型存取控制系統中找到的概念(Azure 角色)。 這兩個角色型訪問控制系統之間的差異如下:

- Microsoft Entra 角色控制 Microsoft Entra 資源的存取權,例如使用 Microsoft Graph API 的使用者、群組和應用程式

- Azure 角色可使用 Azure 資源管理來控制 Azure 資源的存取權,例如虛擬機器或儲存體

這兩個系統都包含同樣使用的角色定義和角色指派。 不過,Microsoft Entra 角色權限不能用於 Azure 自訂角色,反之亦然。

瞭解 Microsoft Entra 角色型訪問控制

Microsoft Entra ID 支援兩種類型的角色定義:

內建角色是具有固定權限集的現成角色。 這些角色定義無法修改。 Microsoft Entra ID 支援許多 內建角色 ,而且清單正在增加。 為了四捨五入邊緣並符合您複雜的需求,Microsoft Entra ID 也支援 自定義角色。 使用自訂 Microsoft Entra 角色授與權限是包含兩個步驟的程序,其中牽涉到建立自訂角色定義,然後使用角色指派來指派定義。 自訂角色定義是您從預設清單新增的權限集合。 這些權限是內建角色所使用的相同權限。

建立自訂角色定義 (或使用內建角色) 後,您可以藉由建立角色指派將其指派給使用者。 角色指派會為使用者授與角色定義中的權限 (限於指定範圍)。 兩個步驟的程序可讓您建立單一角色定義,並分為多次指派於不同範圍。 範圍會定義角色成員可存取的一組 Microsoft Entra 資源。 最常見的範圍是整個組織 (全組織) 範圍。 自訂角色可指派於全組織範圍,這表示角色成員具有全組織中所有資源的角色權限。 自訂角色也可指派於物件範圍。 舉例來說,單一應用程式即為物件範圍。 同一個角色可先後指派給範圍涵蓋組織中所有應用程式的一個使用者,以及另一個範圍僅限於 Contoso Expense Reports 應用程式的使用者。

Microsoft Entra ID 如何判斷使用者是否可以存取資源

以下是 Microsoft Entra ID 用來判斷您是否具有管理資源的存取權的高階步驟。 使用這項資訊來針對存取問題進行疑難排解。

- 使用者 (或服務主體) 會取得 Microsoft Graph 端點的權杖。

- 使用者會使用發行的權杖,透過 Microsoft Graph 對 Microsoft Entra ID 進行 API 呼叫。

- 視情況而定,Microsoft Entra ID 會採取下列其中一個動作:

- 根據 使用者存取令牌中的wids宣告 來評估使用者的角色成員資格。

- 擷取適用於使用者的所有角色指派,(直接或透過群組成員資格) 擷取要執行動作的資源。

- Microsoft Entra ID 會判斷 API 呼叫中的動作是否包含在使用者針對此資源所具備的角色中。

- 如果使用者在要求的範圍內沒有具動作的角色,則不會授與存取權。 否則,會授與存取。

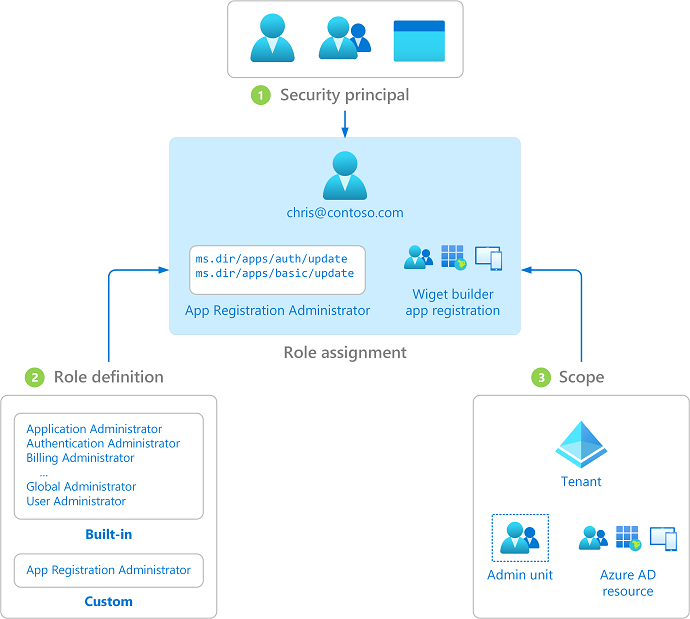

角色指派

角色指派是 Microsoft Entra 資源,會將角色定義附加至特定範圍的安全性主體,以授與 Microsoft Entra 資源的存取權。 存取權可藉由建立角色指派來授與,並可藉由移除角色指派來撤銷。 角色指派的核心由三個元素組成:

- 安全性主體 - 取得權限的身分識別。 它可以是使用者、群組或服務主體。

- 角色定義 - 權限集合。

- 範圍 - 限制這些權限適用位置的方法。

您可以使用 Microsoft Entra 系統管理中心、Microsoft Graph PowerShell 或 Microsoft Graph API 來建立角色指派,並列出角色指派。 Microsoft Entra 角色指派不支援 Azure CLI。

下圖顯示角色指派的範例。 在此範例中,Chris 已獲指派 Contoso Widget Builder 應用程式註冊範圍的應用程式註冊系統管理員自訂角色。 指派會授與 Chris 只有此特定應用程式註冊之應用程式註冊系統管理員角色的權限。

安全性主體

安全性主體代表獲指派 Microsoft Entra 資源存取權的使用者、群組或服務主體。 使用者是在 Microsoft Entra ID 中具有使用者設定檔的個人。 群組是新的 Microsoft 365 或安全組,已設定為 可指派角色的群組。 服務主體是為了與應用程式、裝載的服務及自動化工具搭配使用來存取 Microsoft Entra 資源而建立的身分識別。

角色定義

角色定義,或角色,是一種權限集合。 角色定義會列出可在 Microsoft Entra 資源上執行的作業,例如建立、讀取、更新和刪除。 Microsoft Entra ID 中有兩種類型的角色:

- Microsoft 所建立的內建角色無法變更。

- 由組織建立和管理的自訂角色。

範圍

範圍是將允許的動作限制在特定資源集,做為角色指派的一部分的方法。 例如,如果您想將自訂角色指派給開發人員,但只是為了要管理特定應用程式註冊,則您可以將特定應用程式註冊納入角色指派的範圍。

當您指派角色時,您可以指定下列其中一種範圍類型:

- 租用戶

- 管理員 單位

- Microsoft Entra 資源

如果您將 Microsoft Entra 資源指定為範圍,它可以是下列其中一項:

- Microsoft Entra 群組

- 企業應用程式

- 應用程式註冊

在容器範圍上指派角色時,例如租使用者或 管理員 單位,它會授與其所包含的物件許可權,但不會授與容器本身的許可權。 相反地,當角色在資源範圍上指派時,它會授與資源本身的許可權,但不會延伸至 (特別是,它不會延伸至 Microsoft Entra 群組的成員)。

如需詳細資訊,請參閱在不同範圍指派 Microsoft Entra 角色。

角色指派選項

Microsoft Entra ID 提供多個指派角色的選項:

- 您可以直接將角色指派給使用者,這是指派角色的預設方式。 內建和自訂 Microsoft Entra 角色都可以根據存取需求指派給使用者。 如需詳細資訊,請參閱 將 Microsoft Entra 角色指派給使用者。

- 使用 Microsoft Entra ID P1,您可以建立可指派角色的群組,並將角色指派給這些群組。 將角色指派給群組,而非個人,可讓您輕鬆地從角色新增或移除使用者,並為群組的所有成員建立一致的權限。 如需詳細資訊,請參閱 將 Microsoft Entra 角色指派給群組。

- 有了 Microsoft Entra ID P2,您可以使用 Microsoft Entra Privileged Identity Management (Microsoft Entra PIM) 提供角色 Just-In-Time 存取權。 這項功能可讓您向需要角色的使用者授與有限時間存取權,而非授與永久存取權。 它也提供詳細的報告和稽核功能。 如需詳細資訊,請參閱 在 Privileged Identity Management 中指派 Microsoft Entra 角色。

授權需求

在 Microsoft Entra ID 中使用內建角色為免費功能。 針對具有自訂角色指派的每個使用者,使用自訂角色需要 Microsoft Entra ID P1 授權。 若要尋找您需求的正確授權,請參閱比較免費版和 進階版 版的一般可用功能。

下一步

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應