在適用於 VM 的 Azure Automanage 中建立自訂設定檔

適用於虛擬機器的 Azure Automanage 包含無法編輯的預設最佳做法設定檔。 不過,如果您需要更多彈性,您可以藉由建立自訂設定檔,來挑選並選擇一組服務和設定。

Automanage 支援服務 ON 和 OFF 的切換。 其目前也支援在 Azure 備份和 Microsoft Antimalware 上自訂設定。 您也可以指定現有的記錄分析工作區。 此外,僅針對 Windows 機器,您可以在客體設定中修改 Azure 安全性基準的稽核模式。

Automanage 可讓您在自訂設定檔中標記下列資源:

- 資源群組

- 自動化帳戶

- Log Analytics 工作區

- Recovery 保存庫

請查看 ARM 範本以修改這些設定。

在 Azure 入口網站中建立自訂設定檔

登入 Azure

登入 Azure 入口網站。

建立自訂設定檔

在搜尋列中,搜尋並選取 [Automanage – Azure 機器最佳做法]。

選取目錄中的 [組態設定檔]。

選取 [建立] 按鈕以建立自訂設定檔

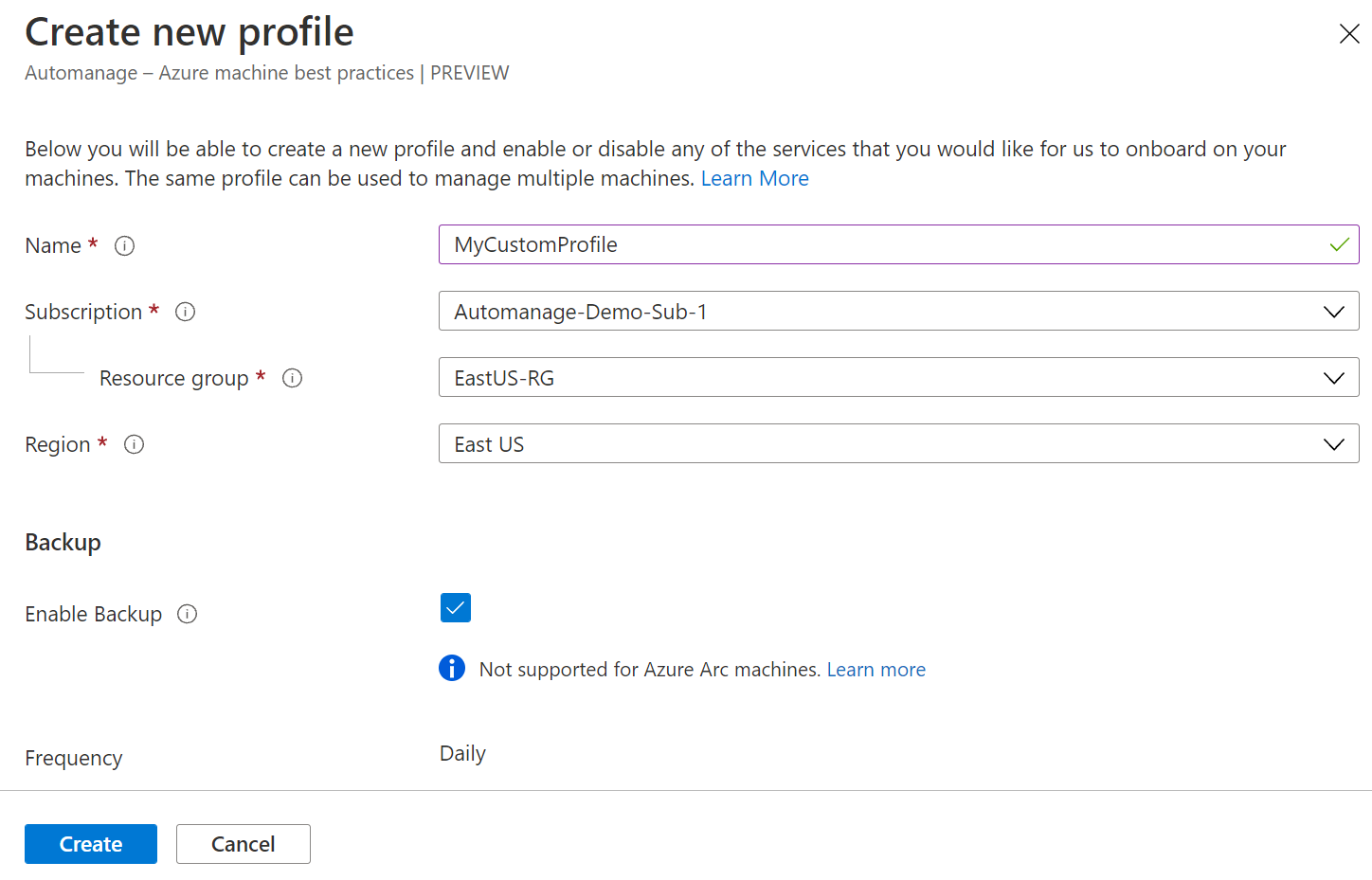

在 [建立新的設定檔] 刀鋒視窗上,填寫詳細資料:

- 設定檔名稱

- 訂用帳戶

- 資源群組

- 區域

使用所需的服務和設定調整設定檔,然後選取 [建立]。

使用 Azure Resource Manager 範本建立自訂設定檔

下列 ARM 範本會建立 Automanage 自訂設定檔。 如需 ARM 範本的詳細資料及如何部署的步驟,請參閱 ARM 範本部署一節。

注意

如果您想要使用特定的記錄分析工作區,請指定工作區的識別碼,如下所示:「/subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.OperationalInsights/workspaces/workspaceName」

{

"$schema": "http://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json",

"contentVersion": "1.0.0.0",

"parameters": {

"customProfileName": {

"type": "string"

},

"location": {

"type": "string"

},

"azureSecurityBaselineAssignmentType": {

"type": "string",

"allowedValues": [

"ApplyAndAutoCorrect",

"ApplyAndMonitor",

"Audit"

]

},

"logAnalyticsWorkspace": {

"type": "String"

},

"LogAnalyticsBehavior": {

"defaultValue": false,

"type": "Bool"

}

},

"resources": [

{

"type": "Microsoft.Automanage/configurationProfiles",

"apiVersion": "2022-05-04",

"name": "[parameters('customProfileName')]",

"location": "[parameters('location')]",

"properties": {

"configuration": {

"Antimalware/Enable": true,

"Antimalware/EnableRealTimeProtection": true,

"Antimalware/RunScheduledScan": true,

"Antimalware/ScanType": "Quick",

"Antimalware/ScanDay": "7",

"Antimalware/ScanTimeInMinutes": "120",

"AzureSecurityBaseline/Enable": true,

"AzureSecurityBaseline/AssignmentType": "[parameters('azureSecurityBaselineAssignmentType')]",

"Backup/Enable": true,

"Backup/PolicyName": "dailyBackupPolicy",

"Backup/TimeZone": "UTC",

"Backup/InstantRpRetentionRangeInDays": "2",

"Backup/SchedulePolicy/ScheduleRunFrequency": "Daily",

"Backup/SchedulePolicy/ScheduleRunTimes": [

"2017-01-26T00:00:00Z"

],

"Backup/SchedulePolicy/SchedulePolicyType": "SimpleSchedulePolicy",

"Backup/RetentionPolicy/RetentionPolicyType": "LongTermRetentionPolicy",

"Backup/RetentionPolicy/DailySchedule/RetentionTimes": [

"2017-01-26T00:00:00Z"

],

"Backup/RetentionPolicy/DailySchedule/RetentionDuration/Count": "180",

"Backup/RetentionPolicy/DailySchedule/RetentionDuration/DurationType": "Days",

"BootDiagnostics/Enable": true,

"ChangeTrackingAndInventory/Enable": true,

"DefenderForCloud/Enable": true,

"LogAnalytics/Enable": true,

"LogAnalytics/Reprovision": "[parameters('LogAnalyticsBehavior')]",

"LogAnalytics/Workspace": "[parameters('logAnalyticsWorkspace')]",

"LogAnalytics/UseAma": true,

"UpdateManagement/Enable": true,

"VMInsights/Enable": true,

"WindowsAdminCenter/Enable": true,

"Tags/ResourceGroup": {

"foo": "rg"

},

"Tags/AzureAutomation": {

"foo": "automationAccount"

},

"Tags/LogAnalyticsWorkspace": {

"foo": "workspace"

},

"Tags/RecoveryVault": {

"foo": "recoveryVault"

}

}

}

}

]

}

ARM 範本部署

此 ARM 範本會建立自訂組態設定檔,您可以將該設定檔指派給指定的機器。

值 customProfileName 是您想要建立的自訂群組態設定檔名稱。

location 值是您希望此自訂群組態設定檔的儲存區域。 請注意,您可以將此設定檔指派給任何區域中任何支援的機器。

azureSecurityBaselineAssignmentType 是您可以為 Azure 伺服器安全性基準選擇的稽核模式。 您的選項如下:

- ApplyAndAutoCorrect:此設定會透過客體設定延伸模組套用 Azure 安全性基準,而如果基準內有任何設定發生漂移,我們會自動修復該設定,使其保持相容。

- ApplyAndMonitor:當您第一次將此設定檔指派給每部機器時,此設定會透過客體設定延伸模組套用 Azure 安全性基準。 套用之後,客體設定服務會監視伺服器基準,並報告任何偏離所需狀態的漂移。 不過,其不會自動重新修復。

- 稽核:此設定會使用客體設定延伸模組來安裝 Azure 安全性基準。 您能夠看到機器不符合基準的地方,但系統不會自動修復不合規的地方。

LogAnalytics/UseAma 值可用來指定是否使用 Azure 監視器代理程式。

您也可以將此設定新增至下列屬性的設定區段,以指定現有的記錄分析工作區:

- "LogAnalytics/Workspace": "/subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.OperationalInsights/workspaces/workspaceName"

- "LogAnalytics/Reprovision":false 以在

LogAnalytics/Workspace行中指定現有的工作區。 如果您想要在所有案例中使用此記錄分析工作區,請將LogAnalytics/Reprovision設定設為 true。 然後,任何具有此自訂設定檔的機器都會使用此工作區,即使其已連線到機器也一樣。LogAnalytics/Reprovision預設是設定為 false。 如果機器已經連線到工作區,則仍會使用該工作區。 如果未連線到工作區,則會使用LogAnalytics\Workspace中指定的工作區。

此外,您也可以如下所示,將標籤新增至自訂設定檔中指定的資源:

"Tags/ResourceGroup": {

"foo": "rg"

},

"Tags/ResourceGroup/Behavior": "Preserve",

"Tags/AzureAutomation": {

"foo": "automationAccount"

},

"Tags/AzureAutomation/Behavior": "Replace",

"Tags/LogAnalyticsWorkspace": {

"foo": "workspace"

},

"Tags/LogAnalyticsWorkspace/Behavior": "Replace",

"Tags/RecoveryVault": {

"foo": "recoveryVault"

},

"Tags/RecoveryVault/Behavior": "Preserve"

您可以將 Tags/Behavior 設定為 [保留] 或 [取代]。 如果您要標記的資源在索引鍵/值組中已經有相同的標籤索引鍵,您可以使用 [取代] 行為,將該索引鍵取代為組態設定檔中的指定值。 根據預設,行為會設定為 [保留],這表示已與該資源相關聯的標籤索引鍵將會保留,且不會遭組態設定檔中指定的索引鍵/值組覆寫。

請遵循這些步驟來部署 ARM 範本:

- 將此 ARM 範本儲存為

azuredeploy.json - 使用

az deployment group create --resource-group myResourceGroup --template-file azuredeploy.json執行此 ARM 範本部署 - 出現提示時,提供 customProfileName、location 和 azureSecurityBaselineAssignmentType 的值

- 您可以開始進行部署

如同任何 ARM 範本,您可以將參數分解成個別 azuredeploy.parameters.json 檔案,並在部署時使用該檔案作為引數。

下一步

在常見問題集中取得最常見問題的回答。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應