適用於 Azure 雲端服務和虛擬機器的 Microsoft Antimalware

適用於 Azure 的 Microsoft Antimalware 是即時保護功能,有助於識別和移除病毒、間諜軟體和其他惡意軟體。 其可在已知惡意或垃圾軟體嘗試自行安裝在 Azure 系統或在 Azure 系統上執行時產生警示。

此解決方案建置在與 Microsoft Security Essentials (MSE)、Microsoft Forefront Endpoint Protection、Microsoft System Center Endpoint Protection、Microsoft Intune 及適用於雲端的 Microsoft Defender 相同的反惡意程式碼軟體平台上。 適用於 Azure 的 Microsoft Antimalware 是一個針對應用程式和租用戶環境所提供的單一代理程式解決方案,其設計可於無人為介入的情況下在背景中執行。 您可依據應用程式工作負載需求,選擇預設的基本安全性或進階的自訂組態 (包括反惡意程式碼監視) 來部署保護。

當您為應用程式部署並啟用適用於 Azure 的 Microsoft Antimalware 時,有下列幾項核心功能可供使用:

- 即時保護 - 監視雲端服務和虛擬機器上的活動,以偵測和封鎖惡意程式碼執行。

- 排程掃描 - 定期掃描以偵測惡意程式碼,包括主動執行程式。

- 惡意程式碼補救 - 自動針對偵測到的惡意程式碼採取行動,例如刪除或隔離惡意檔案及清除惡意的登錄項目。

- 特徵碼更新 - 自動安裝最新的保護特徵碼 (病毒定義) 以確保依預定頻率維持最新的保護狀態。

- Antimalware Engine 更新:自動更新 Microsoft Antimalware 引擎。

- Antimalware 平台更新:自動更新 Microsoft Antimalware 平台。

- 主動保護:向 Microsoft Azure 報告有關偵測到的威脅和可疑資源的遙測中繼資料,以確保能針對不斷演變的威脅型態做出快速的回應,並透過 Microsoft Active Protection System (MAPS) 啟用即時的同步特徵碼傳遞。

- 範例報告 - 將範例提供並報告至 Microsoftt Antimalware 服務,以協助改善其服務並啟用疑難排解。

- 排除項目:可讓應用程式和服務管理員設定檔案、處理序與磁碟機的排除項目。

- 反惡意程式碼軟體事件收集 - 記錄作業系統事件記錄檔中反惡意程式碼軟體服務健康狀態、可疑的活動以及其所採取的補救動作,並將其收集至客戶的 Azure 儲存體帳戶。

注意

您也可以使用適用於雲端的 Microsoft Defender 來部署 Microsoft Antimalware。 如需詳細資訊,請參閱在適用於雲端的 Microsoft Defender 安裝端點保護。

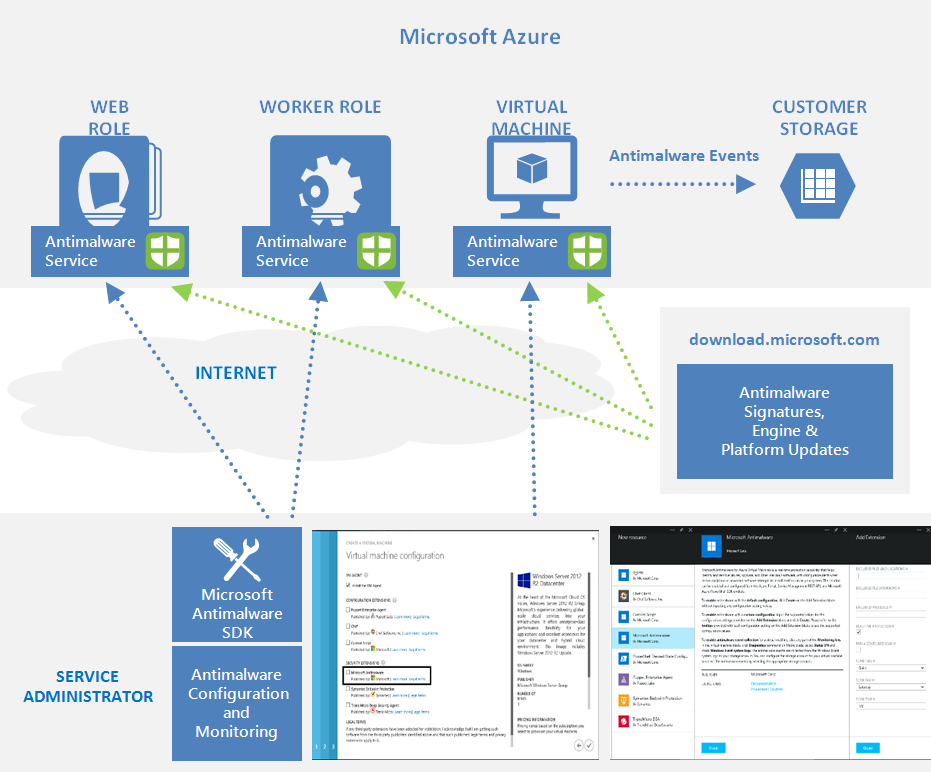

架構

適用於 Azure 的 Microsoft Antimalware 包含 Microsoft Antimalware 用戶端和服務、Antimalware 傳統部署模型、Antimalware PowerShell Cmdlet 及 Azure 診斷擴充功能。 Windows Server 2008 R2、Windows Server 2012 和 Windows Server 2012 R2 作業系統系列可支援 Microsoft Antimalware。 Windows Server 2008 作業系統不支援,Linux 也不支援。

「Microsoft Antimalware 用戶端和服務」預設是以停用狀態安裝在「雲端服務」平台中所有支援的 Azure 客體作業系統系列上。 Microsoft Antimalware 用戶端和服務預設不會安裝在「虛擬機器」平台中,而是在 Azure 入口網站及「Visual Studio 虛擬機器」組態的 [安全性延伸模組] 底下作為一項選擇性功能。

使用 Windows 上的 Azure App Service 時,裝載 Web 應用程式的基礎伺服器會啟用 Microsoft Antimalware。 這是用來保護 Azure App Service 基礎結構,而並不會對客戶內容執行。

注意

Microsoft Defender 防毒軟體是在 Windows Server 2016 和以上版本中啟用的內建反惡意程式碼軟體。 Azure VM Antimalware 延伸模組仍可新增至具有 Microsoft Defender 防毒軟體的 Windows Server 2016 和更新版本 Azure VM。 在此案例中,延伸模組會套用 Microsoft Defender 防毒軟體要使用的任何選擇性設定原則 (部分機器翻譯)。該延伸模組不會部署任何其他反惡意程式碼服務。 如需詳細資訊,請參閱本文的範例一節。

Microsoft Antimalware 工作流程

Azure 服務系統管理員可針對您的虛擬機器和雲端服務,使用預設或自訂組態來啟用 Azure 的 Antimalware,可用選項如下:

- 虛擬機器 – 在 Azure 入口網站中的 [安全性延伸模組] 底下

- 虛擬機器 – 在 [伺服器總管] 中使用 Visual Studio 虛擬機器組態

- 虛擬機器和雲端服務 – 使用 Antimalware 傳統部署模型 (英文)

- 虛擬機器和雲端服務 – 使用 Antimalware PowerShell Cmdlet

Azure 入口網站或 PowerShell Cmdlet 會將 Antimalware 延伸模組套件檔案推送至 Azure 系統中的預定固定位置。 Azure 客體代理程式 (或網狀架構代理程式) 會啟動反惡意程式碼延伸模組,將提供的反惡意程式碼組態設定套用為輸入。 這個步驟可讓您以預設或自訂組態設定來啟動反惡意程式碼服務。 若未提供任何自訂組態,則將以預設組態設定來啟用反惡意程式碼服務。 如需詳細資訊,請參閱本文的範例一節。

一旦執行時,Microsoft Antimalware 用戶端會從網際網路下載最新的保護引擎和簽章定義並將其載入 Azure 系統上。 Microsoft Antimalware 服務會將服務相關事件寫入至 "Microsoft Antimalware" 事件來源下的系統 OS 事件記錄檔中。 事件包括反惡意程式碼用戶端健康狀態、保護和補救狀態、新的和舊的組態設定、引擎更新和簽章定義及其他資訊。

您可以為雲端服務或虛擬機器啟用反惡意程式碼軟體監視,以便在反惡意程式碼軟體事件記錄檔事件產生時寫入至您的 Azure 儲存體帳戶。 反惡意程式碼服務會使用 Azure 診斷擴充功能將 Azure 系統中的反惡意程式碼事件收集至客戶的 Azure 儲存體帳戶中的資料表。

支援上述案例的部署工作流程,包括組態步驟和選項都記載於本文中的 Antimalware 部署案例一節中。

注意

不過,您可以使用 PowerShell/API 和 Azure Resource Manager 範本來部署具有 Microsoft 反惡意程式碼擴充功能的虛擬機器擴展集。 若要在正在執行的虛擬機器上安裝擴充功能,您可以使用範例 Python 指令碼 vmssextn.py。 此指令碼會取得擴展集上的現有擴充功能組態,並將擴充功能新增至 VM 擴展集上的現有擴充功能清單。

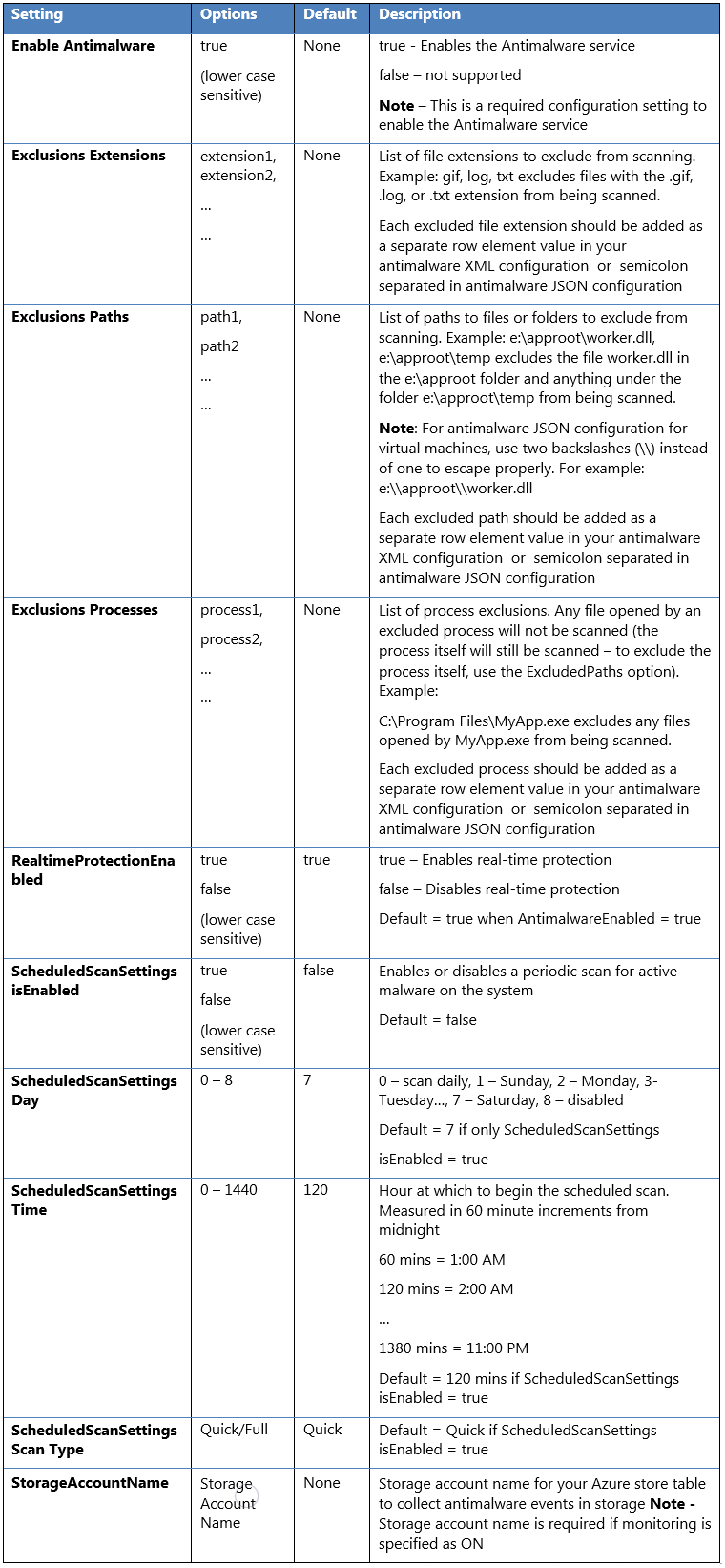

預設和自訂的反惡意程式碼組態

當您未提供自訂組態設定時,會套用預設的組態設定以啟動適用於 Azure 雲端服務或虛擬機器的反惡意程式碼軟體。 預設組態設定已預先最佳化可在 Azure 環境中執行。 或者,您可以依 Azure 應用程式或服務部署的需要來自訂這些預設組態設定,並將其套用至其他部署案例。

下表摘要說明反惡意程式碼服務可用的組態設定。 預設的組態設定在標示為「預設」的資料行底下會有標記。

反惡意程式碼部署案例

本節將討論啟用及設定反惡意程式碼的案例,包括 Azure 雲端服務和虛擬機器的監視。

虛擬機器 - 啟用和設定反惡意程式碼

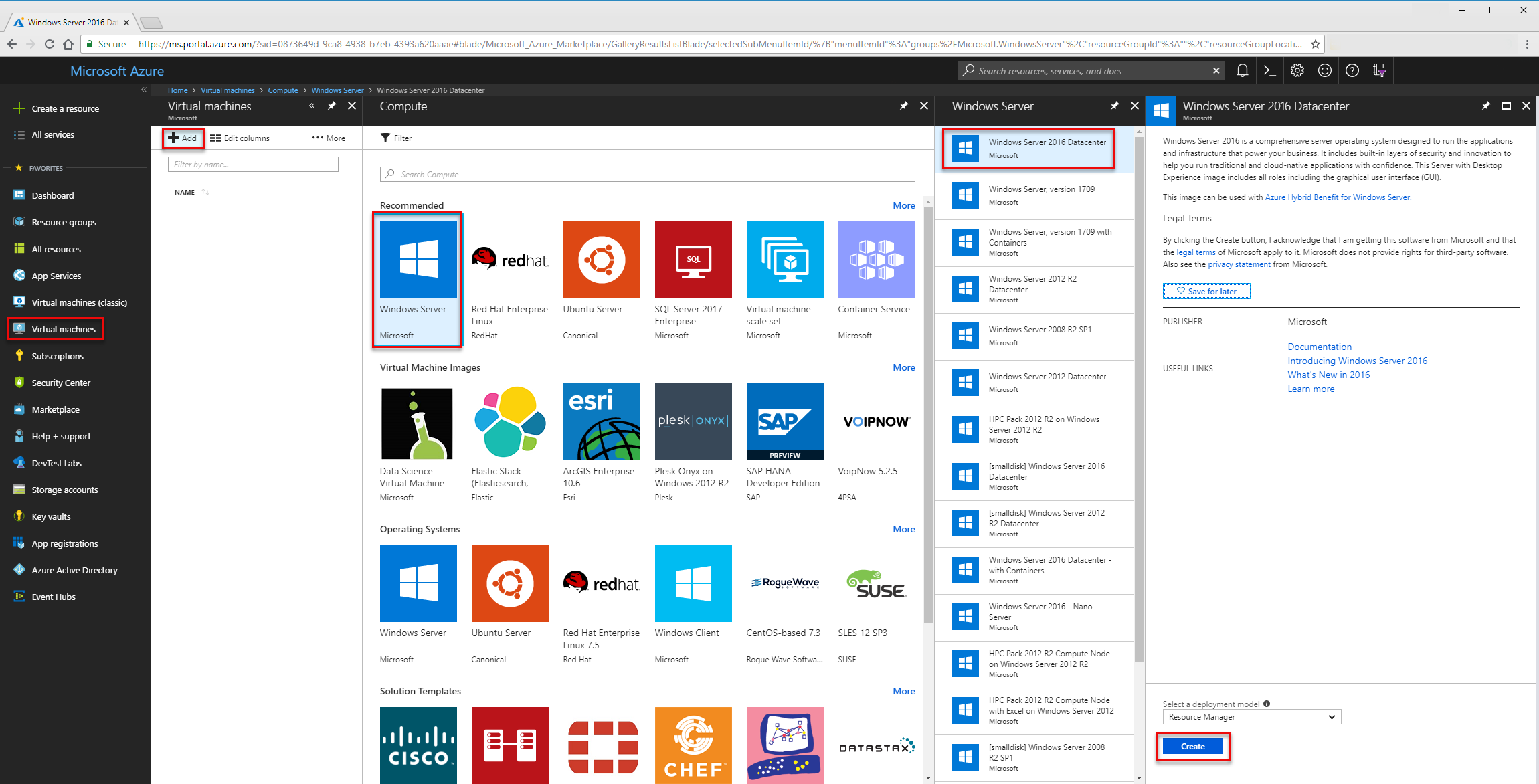

使用 Azure 入口網站建立 VM 時進行部署

佈建虛擬機器時,請依照這些步驟使用 Azure 入口網站來啟用和設定適用於 Azure 虛擬機器的 Microsoft Antimalware:

- 登入 Azure 入口網站。

- 若要建立新的虛擬機器,請瀏覽至 [虛擬機器],選取 [新增],然後選擇 [Windows Server]。

- 選取您想要使用的 Windows Server 版本。

- 選取 建立。

- 提供 [功能]、[使用者名稱]、[密碼],以及建立新的資源群組,或選擇現有的資源群組。

- 選取 [確定]。

- 選擇 VM 大小。

- 在下一個區段中,針對您的需求進行適當的選擇,選取 [擴充功能] 區段。

- 選取 [新增擴充功能]

- 在 [新增資源] 底下,選擇 [Microsoft 反惡意程式碼軟體]。

- 選取 [建立]

- 在 [安裝擴充功能] 區段中,可以設定檔案、位置和程序排除項目,以及其他掃描選項。 選擇 [確定]。

- 選擇 [確定]。

- 回到 [設定] 區段,選擇 [確定]。

- 在 [建立] 畫面中,選擇 [確定]。

請參閱此 Azure Resource Manager 範本,以部署適用於 Windows 的 Antimalware VM 擴充功能。

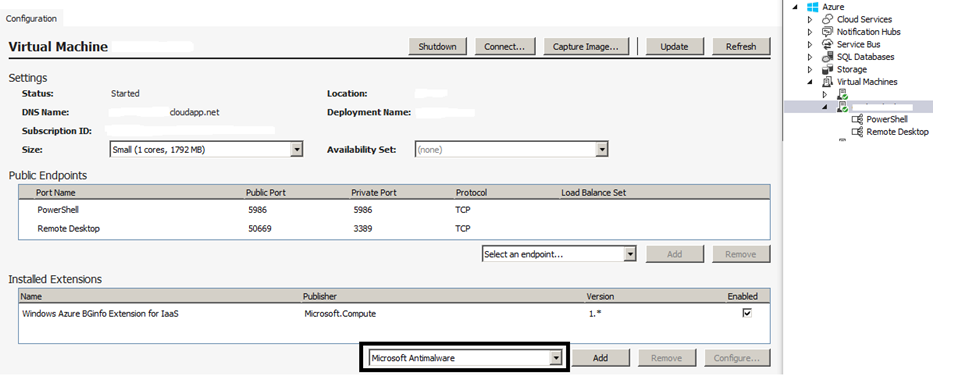

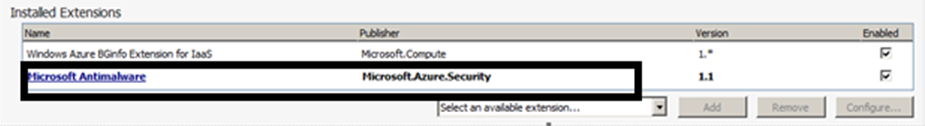

使用 Visual Studio 虛擬機器組態進行部署

使用 Visual Studio 來啟用及設定 Microsoft Antimalware 服務:

在 Visual Studio 中連接至 Microsoft Azure。

在 [伺服器總管] 的 [虛擬機器] 節點中,選擇您的虛擬機器

以滑鼠右鍵按一下 [設定],以檢視虛擬機器的組態頁面

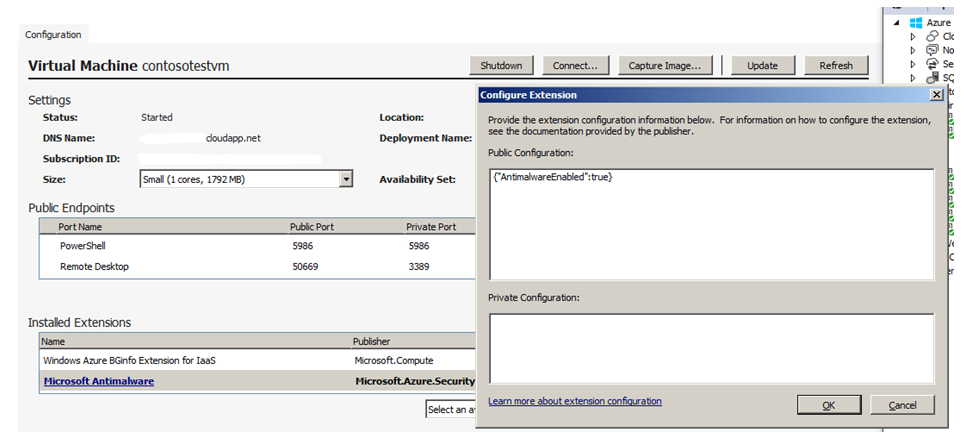

從 [已安裝的擴充功能] 下的下拉式清單中,選取 [Microsoft Antimalware] 擴充功能,並按一下 [新增] 以使用預設的反惡意程式碼組態來進行設定。

若要自訂預設的反惡意程式碼組態,請在已安裝的擴充功能清單中選取 (反白顯示) 反惡意程式碼擴充功能,然後按一下 [設定]。

在 [公用組態] 文字方塊中,使用自訂組態 (支援的 JSON 格式) 來取代預設的反惡意程式碼組態,並按一下 [確定]。

按一下 [更新] 按鈕,以將組態更新推送至虛擬機器。

注意

適用於 Antimalware 的 Visual Studio 虛擬機器組態僅支援 JSON 格式組態。 如需詳細資訊,請參閱本文的範例一節。

使用 PowerShell Cmdlet 進行部署

Azure 應用程式或服務可使用 PowerShell Cmdlet 來啟用或設定適用於 Azure 虛擬機器的 Microsoft Antimalware。

若要使用 PowerShell Cmdlet 來啟用和設定 Microsoft Antimalware:

- 設定您的 PowerShell 環境 - 請參考位於 https://github.com/Azure/azure-powershell 的文章

- 使用 Set-AzureVMMicrosoftAntimalwareExtension Cmdlet 來啟用及設定適用於虛擬機器的 Microsoft Antimalware。

注意

適用於 Antimalware 的 Azure 虛擬機器組態僅支援 JSON 格式組態。 如需詳細資訊,請參閱本文的範例一節。

使用 PowerShell Cmdlet 來啟用和設定 Antimalware

Azure 應用程式或服務可使用 PowerShell Cmdlet 來啟用或設定適用於 Azure 雲端服務的 Microsoft Antimalware。 請注意 Microsoft Antimalware 是以停用狀態安裝在雲端服務平台中,且需要 Azure 應用程式執行動作來加以啟用。

若要使用 PowerShell Cmdlet 來啟用和設定 Microsoft Antimalware:

- 設定您的 PowerShell 環境 - 請參考位於 https://github.com/Azure/azure-powershell 的文章

- 使用 Set-AzureServiceExtension Cmdlet 來啟用及設定適用於雲端服務的 Microsoft Antimalware。

如需詳細資訊,請參閱本文的範例一節。

雲端服務和虛擬機器 - 使用 PowerShell Cmdlet 進行設定

Azure 應用程式或服務可使用 PowerShell Cmdlet 來擷取適用於雲端服務和虛擬機器的 Microsoft Antimalware 組態。

若要使用 PowerShell Cmdlet 來擷取 Microsoft Antimalware 組態:

- 設定您的 PowerShell 環境 - 請參考位於 https://github.com/Azure/azure-powershell 的文章

- 針對虛擬機器:使用 Get-AzureVMMicrosoftAntimalwareExtension Cmdlet 來取得反惡意程式碼組態。

- 針對雲端服務:使用 Get-AzureServiceExtension Cmdlet 來取得反惡意程式碼組態。

範例

使用 PowerShell Cmdlet 來移除 Antimalware 組態

Azure 應用程式或服務可從相關的 Azure Antimalware 以及與「雲端服務」或「虛擬機器」關聯的診斷服務延伸模組中,移除 Antimalware 組態和任何關聯的 Antimalware 監視組態。

若要使用 PowerShell Cmdlet 來移除 Microsoft Antimalware:

- 設定您的 PowerShell 環境 - 請參考位於 https://github.com/Azure/azure-powershell 的文章

- 針對虛擬機器:請使用 Remove-AzureVMMicrosoftAntimalwareExtension Cmdlet。

- 針對雲端服務:請使用 Remove-AzureServiceExtension Cmdlet。

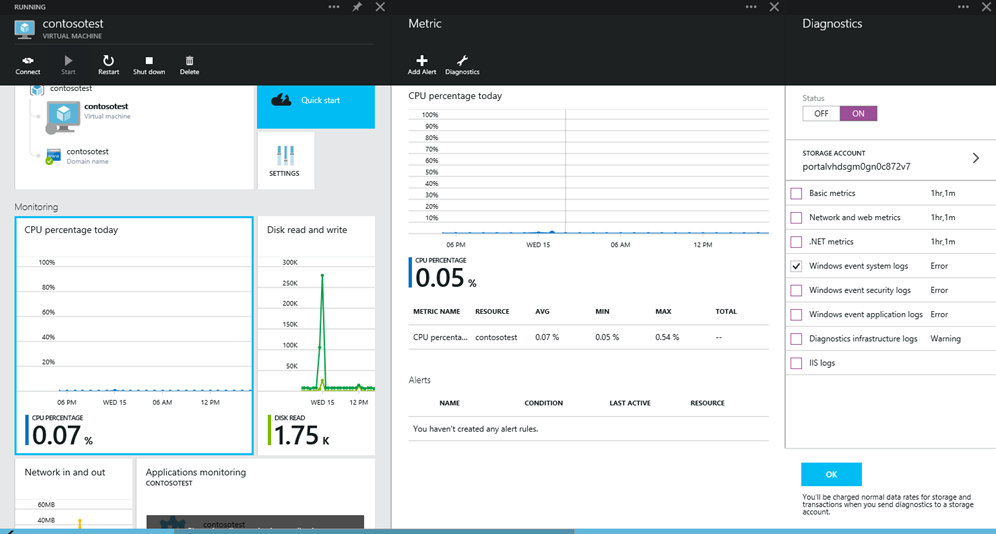

若要使用 Azure Preview 入口網站來啟用適用於虛擬機器的反惡意程式碼事件集合:

- 按一下 [虛擬機器] 刀鋒視窗中 [監視] 濾鏡的任何部分

- 按一下 [度量] 刀鋒視窗中的 [診斷] 命令

- 將 [狀態] 選取為 [開啟],並勾選 Windows 事件系統的選項

- . 您可以選擇取消勾選清單中的所有其他選項,或是依每個應用程式服務的需要維持啟用狀態。

- 「錯誤」、「警告」、「資訊性」等反惡意程式碼事件類別都會擷取在 Azure 儲存體帳戶中。

反惡意程式碼事件是從 Windows 事件系統記錄收集至您的 Azure 儲存體帳戶中。 您可以藉由選取適當的儲存體帳戶,為您的虛擬機器設定儲存體帳戶以收集反惡意程式碼事件。

使用適用於 Azure Resource Manager VM 的 PowerShell Cmdlet 啟用和設定 Antimalware

使用 PowerShell Cmdlet 為 Azure Resource Manager VM 啟用和設定 Microsoft Antimalware:

- 使用 GitHub 上的本文件設定 PowerShell 環境。

- 使用 Set-AzureRmVMExtension Cmdlet 來啟用及設定適用於 VM 的 Microsoft Antimalware。

下列程式碼範例可供使用:

使用 PowerShell Cmdlet 對 Azure 雲端服務延伸支援 (CS-ES) 啟用和設定 Antimalware

若要使用 PowerShell Cmdlet 來啟用和設定 Microsoft Antimalware:

- 設定您的 PowerShell 環境 - 請參考位於 https://github.com/Azure/azure-powershell 的文章

- 使用 New-AzCloudServiceExtensionObject Cmdlet 來啟用及設定適用於雲端服務 VM 的 Microsoft Antimalware。

下列程式碼範例可供使用:

針對已啟用 Azure Arc 的伺服器使用 PowerShell Cmdlet 啟用和設定 Antimalware

若要使用 PowerShell Cmdlet 為已啟用 Azure Arc 的伺服器啟用和設定 Microsoft Antimalware:

- 使用 GitHub 上的本文件設定 PowerShell 環境。

- 使用 New-AzConnectedMachineExtension Cmdlet 來為已啟用 Arc 的伺服器啟用及設定 Microsoft Antimalware。

下列程式碼範例可供使用:

下一步

請參閱程式碼範例,以針對 Azure Resource Manager (ARM) 虛擬機器啟用和設定 Microsoft Antimalware。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應