Azure VMware 解決方案 網路設計考慮

Azure VMware 解決方案 提供 VMware 私人雲端環境,使用者和應用程式可以從內部部署和 Azure 型環境或資源存取。 Azure ExpressRoute 和虛擬專用網 (VPN) 連線等網路服務可提供連線能力。

在設定 Azure VMware 解決方案 環境之前,請先檢閱數個網路考慮。 本文提供您在使用 Azure VMware 解決方案 來設定網路時可能會遇到的使用案例解決方案。

Azure VMware 解決方案 與 AS-Path 前的相容性

Azure VMware 解決方案 有與針對備援 ExpressRoute 組態使用 AS-Path 前置的考慮。 如果您要在內部部署與 Azure 之間執行兩個或多個 ExpressRoute 路徑,請考慮下列指引,透過 ExpressRoute GlobalReach 影響流出 Azure VMware 解決方案 到內部部署位置的流量。

由於非對稱式路由,當 Azure VMware 解決方案 未觀察 AS-Path Prepend 時,可能會發生連線問題,因此會使用相等成本的多路徑 (ECMP) 路由,透過兩個 ExpressRoute 線路將流量傳送至您的環境。 此行為可能會導致位於現有 ExpressRoute 線路後方之具狀態防火牆檢查裝置的問題。

必要條件

針對 AS-Path 前面加上,請考慮下列必要條件:

- 關鍵點是,您必須加上公用 ASN 號碼,以影響 Azure VMware 解決方案 將流量路由回內部部署的方式。 如果您使用 Private ASN 預先加上,Azure VMware 解決方案 將會忽略前面所述的 ECMP 行為。 即使您在內部部署環境中操作私人 BGP ASN,仍可設定內部部署裝置在輸出前使用公用 ASN,以確保與 Azure VMware 解決方案 相容。

- 在公用 ASN 接受 Azure VMware 解決方案 之後,設計私人 ASN 的流量路徑。 Azure VMware 解決方案 ExpressRoute 線路不會移除處理公用 ASN 之後路徑中存在的任何私人 ASN。

- 或所有線路都會透過 Azure ExpressRoute Global Reach 連線到 Azure VMware 解決方案。

- 相同的 netblock 正從兩個或多個線路公告。

- 您想要使用前面加上 AS-Path 來強制 Azure VMware 解決方案偏好一個線路而不是另一個線路。

- 使用2位元組或4位元組的公用ASN號碼。

從內部部署管理 VM 和預設路由

重要

Azure VMware 解決方案 管理虛擬機 (VM) 不會接受來自內部部署RFC1918目的地的預設路由。

如果您只使用向 Azure 公告的預設路由,將路由傳回內部部署網路,則來自 vCenter Server 和 NSX Manager VM 的流量不會遵循該路由,而使用私人 IP 位址的內部部署目的地。

若要從內部部署連線到 vCenter Server 和 NSX Manager,請提供特定路由,以允許流量具有這些網路的傳回路徑。 例如,公告RFC1918摘要 (10.0.0.0/8、172.16.0.0/12 和 192.168.0.0/16)。

因特網流量檢查的預設路由至 Azure VMware 解決方案

某些部署需要檢查從 Azure VMware 解決方案 到因特網的所有輸出流量。 雖然可以在 Azure VMware 解決方案 中建立網路虛擬設備 (NVA),但有一個使用案例,這些設備已存在於 Azure 中,而且可以套用來檢查來自 Azure VMware 解決方案 的因特網流量。 在此情況下,您可以從 Azure 中的 NVA 插入預設路由,以吸引來自 Azure VMware 解決方案 的流量,並在流量流向公用因特網之前檢查流量。

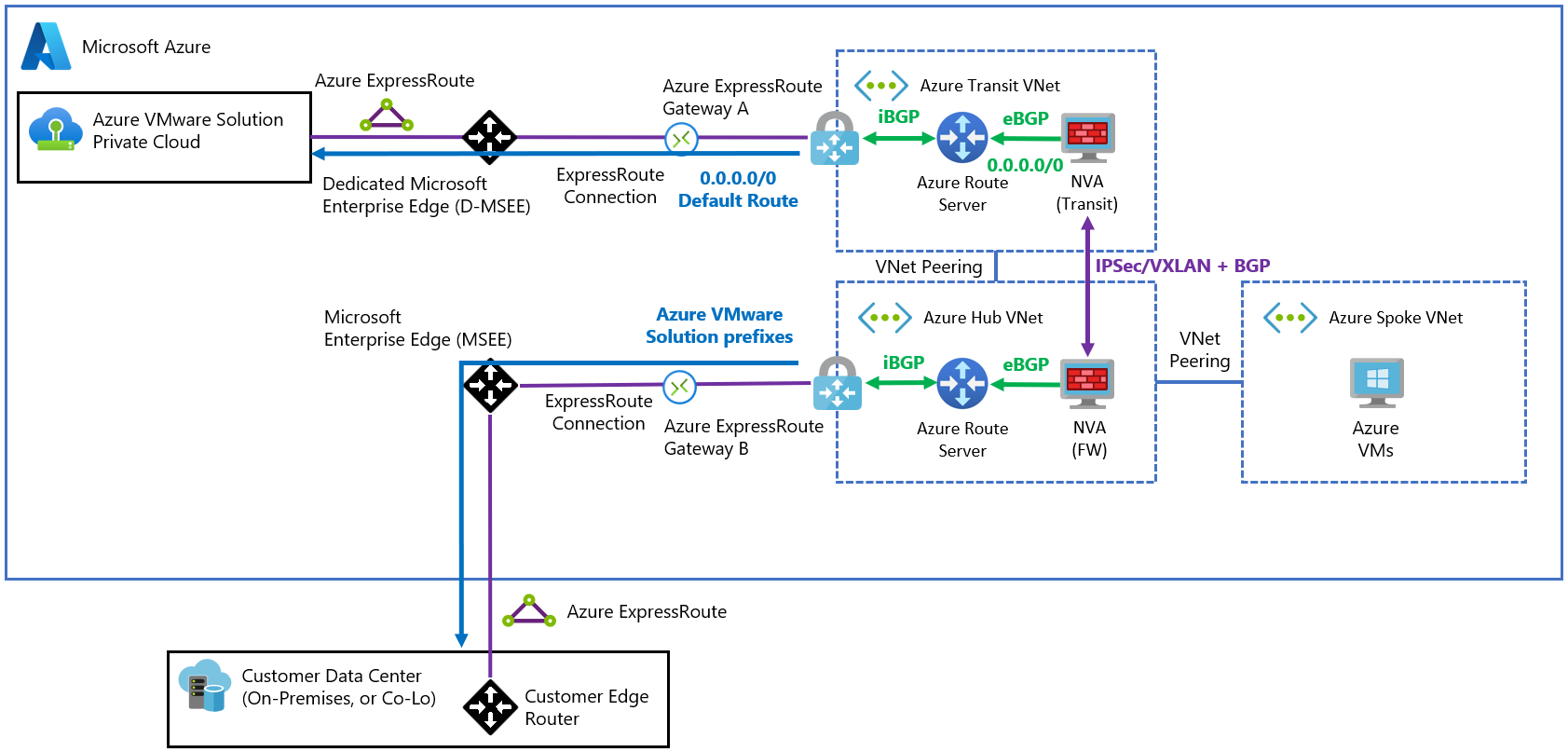

下圖說明透過 ExpressRoute 連線到 Azure VMware 解決方案 雲端和內部部署網路的基本中樞和輪輻拓撲。 此圖顯示 Azure 中的 NVA 如何產生預設路由 (0.0.0.0/0)。 Azure 路由伺服器會透過 ExpressRoute 將路由傳播至 Azure VMware 解決方案。

重要

NVA 公告的預設路由將會傳播至內部部署網路。 您必須新增使用者定義的路由(UDR),以確保來自 Azure VMware 解決方案的流量正透過 NVA 傳輸。

Azure VMware 解決方案 與內部部署網路之間的通訊通常會透過 ExpressRoute Global Reach 進行,如對等內部部署環境所述,Azure VMware 解決方案。

Azure VMware 解決方案 與內部部署網路之間的 連線 性

透過第三方 NVA 連線 Azure VMware 解決方案 與內部部署網路之間有兩個主要案例:

- 組織必須透過 NVA 傳送 Azure VMware 解決方案 與內部部署網路之間的流量(通常是防火牆)。

- ExpressRoute Global Reach 無法在特定區域中使用,以將 Azure VMware 解決方案 和內部部署網路的 ExpressRoute 線路互連。

您可以套用兩個拓撲,以符合這些案例的所有需求: 超網路 和 傳輸輪輻虛擬網路。

重要

聯機 Azure VMware 解決方案 和內部部署環境的慣用選項是直接的 ExpressRoute Global Reach 連線。 本文所述的模式會將複雜性新增至環境。

超網路設計拓撲

如果在相同的 ExpressRoute 閘道中終止這兩個 ExpressRoute 線路(至 Azure VMware 解決方案 和內部部署),您可以假設網關會跨這些線路路由封包。 不過,ExpressRoute 閘道並未設計為執行此動作。 您必須將流量釘選到可路由傳送流量的 NVA。

將網路流量釘選到 NVA 有兩個需求:

NVA 應該公告 Azure VMware 解決方案 和內部部署前置詞的超級網路。

您可以使用同時包含 Azure VMware 解決方案和內部部署前置詞的超級網路。 或者,您可以針對 Azure VMware 解決方案 和內部部署使用個別前置詞(一律小於透過 ExpressRoute 公告的實際前置詞)。 請記住,公告給路由伺服器的所有超級網路前置詞都會傳播至 Azure VMware 解決方案 和內部部署。

網關子網中的 UDR 完全符合從 Azure VMware 解決方案 和內部部署公告的前置詞,會導致閘道子網到 NVA 的髮夾流量。

此拓撲會導致隨著時間變更的大型網路產生高管理額外負荷。 請考慮下列限制:

- 每當在 Azure VMware 解決方案 中建立工作負載區段時,可能需要新增UDR,以確保來自 Azure VMware 解決方案的流量會透過 NVA 傳輸。

- 如果您的內部部署環境有大量變更的路由,可能需要更新超網路的邊界網關通訊協定 (BGP) 和 UDR 設定。

- 由於單一 ExpressRoute 閘道會雙向處理網路流量,因此效能可能會受到限制。

- Azure 虛擬網絡 限制為 400 個 UDR。

下圖示範 NVA 如何公告更泛型的前置詞(較不明確),以及包含來自內部部署和 Azure VMware 解決方案 的網路。 請小心這種方法。 NVA 可能會吸引不應該的流量,因為它的廣告範圍更大(例如整個 10.0.0.0/8 網路)。

傳輸輪輻虛擬網路拓撲

注意

如果由於先前所述的限制而無法提供較不明確的廣告前置詞,您可以實作使用兩個不同的虛擬網路的替代設計。

在此拓撲中,不同虛擬網路中的兩個不同的 NVA 可以彼此交換路由,而不是傳播較不特定的路由來吸引 ExpressRoute 閘道的流量。 虛擬網路可以透過 BGP 和 Azure 路由伺服器將這些路由傳播至其各自的 ExpressRoute 線路。 每個 NVA 都完全控制哪些前置詞會傳播至每個 ExpressRoute 線路。

下圖示範如何將單0.0.0.0/0一路由公告至 Azure VMware 解決方案。 它也會示範個別 Azure VMware 解決方案 前置詞如何傳播至內部部署網路。

重要

NVA 之間需要封裝通訊協定,例如 VXLAN 或 IPsec。 需要封裝,因為 NVA 網路適配器 (NIC) 會學習來自 Azure 路由伺服器的路由,並將 NVA 作為下一個躍點,並建立路由迴圈。

還有使用重疊的替代方案。 在 NVA 中套用不瞭解來自 Azure 路由伺服器的路由的次要 NIC。 然後,設定 UDR,讓 Azure 可以透過這些 NIC 將流量路由傳送至遠端環境。 您可以在企業規模的網路拓撲和 Azure VMware 解決方案 連線中找到更多詳細數據。

此拓撲需要複雜的初始設定。 接著,拓撲會如預期般運作,且管理額外負荷最少。 設定複雜度包括:

- 新增另一個傳輸虛擬網路需要額外的成本,包括 Azure 路由伺服器、ExpressRoute 閘道,以及另一個 NVA。 NVA 可能也需要使用大型 VM 大小來符合輸送量需求。

- 這兩個 NVA 之間需要 IPsec 或 VXLAN 通道,這表示 NVA 也位於數據路徑中。 根據您使用的 NVA 類型,它可能會導致這些 NVA 上的自定義和複雜設定。

下一步

瞭解 Azure VMware 解決方案 的網路設計考慮之後,請考慮探索下列文章:

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應