本文說明如何使用 Azure 備份,使用加密磁碟備份和還原 Windows 或 Linux Azure 虛擬機器 (VM)。 如需詳細資訊,請參閱 Azure VM 備份的加密。

備份與還原加密 Azure VM 的支援案例

本節說明備份與還原加密 Azure VM 的支援案例。

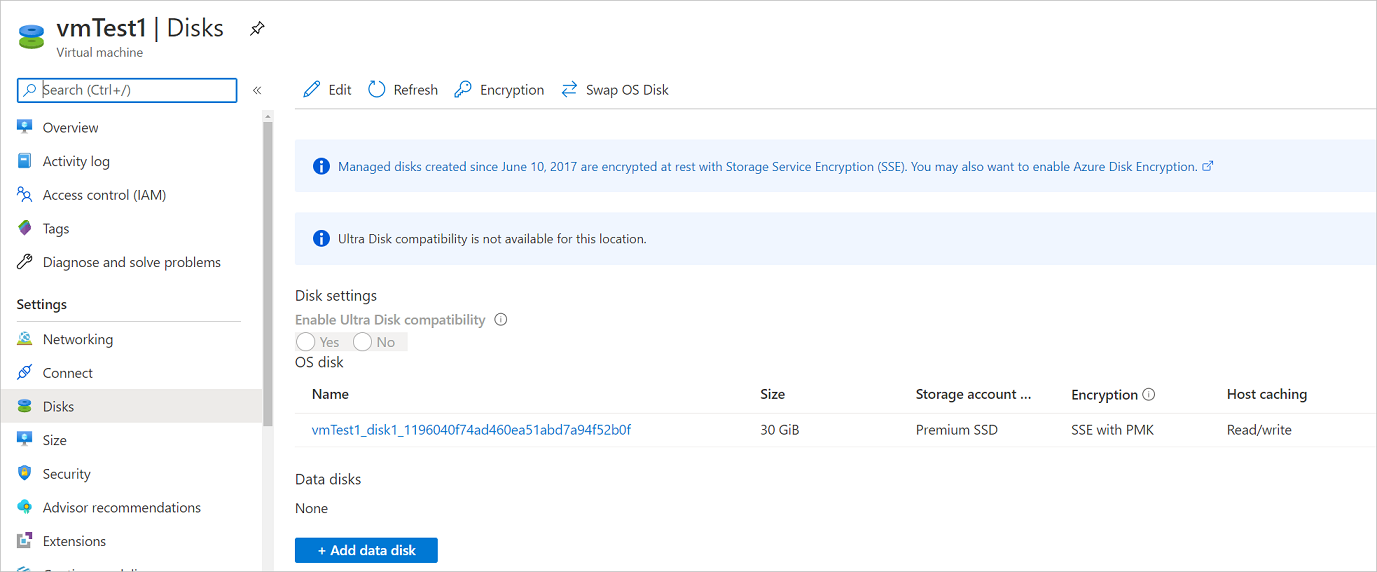

使用平台管理的金鑰進行加密

根據預設,VM 中的所有磁碟都會使用使用 儲存體服務加密 (SSE) 的平台管理金鑰 (PMK) 自動進行待用加密。 您可以使用 Azure 備份來備份這些 VM,而不需要任何特定動作來支援您端的加密。 如需使用平臺受控金鑰進行加密的詳細資訊,請參閱 備份和還原加密的 Azure VM。

使用客戶管理的金鑰進行加密

當您使用客戶自控金鑰 (CMK) 加密磁碟時,用來加密磁碟的金鑰會儲存在您管理的 Azure 金鑰保存庫中。 使用 CMK 的 SSE 與 Azure 磁碟加密 (ADE) 不同。 ADE 使用作業系統的加密工具。 SSE 會加密儲存體服務中的資料,讓您能夠針對 VM 使用任何作業系統或映像。

您不需要針對使用 CMK 加密其磁碟的 VM 執行任何明確動作來備份或還原。 儲存庫中儲存的這些虛擬機器的備份資料會使用與 保存庫上使用的加密相同的方法進行加密。

如需使用 CMK 加密受控磁碟的詳細資訊,請參閱 Azure 磁碟儲存體的伺服器端加密。

透過 ADE 支援加密功能

Azure 備份支援備份其作業系統和資料磁碟使用 Azure 磁碟加密 (ADE) 加密的 Azure 虛擬機器。 ADE 會使用 Azure BitLocker 來加密 Windows VM,並使用 dm-crypt 功能來加密 Linux VM。 ADE 可與 Azure Key Vault 整合,以管理磁碟加密金鑰和祕密。 您也可以使用 Key Vault 金鑰加密金鑰 (KEK) 來新增額外的安全性層。 KEK 會在將秘密寫入金鑰保存庫之前先加密秘密。

Azure 備份可以使用 ADE 在有或沒有 Microsoft Entra 應用程式的情況下,備份和還原 Azure VM,如下表所述。

| VM 磁碟類型 | ADE(BEK/dm-crypt) | ADE 和 KEK |

|---|---|---|

| 未受管理 | 是的 | 是的 |

| 受控 | 是的 | 是的 |

限制

在備份或還原加密的 Azure VM 之前,請檢閱下列限制:

- 您可以在相同的訂用帳戶內備份和還原 ADE 加密的 VM。

- 您只能使用獨立金鑰來加密虛擬機器。 目前不支援任何屬於用於加密 VM 之憑證的金鑰。

- 您可以將資料還原至次要區域。 Azure 備份支援將加密的 Azure VM 跨區域還原至 Azure 配對區域。 如需詳細資訊,請參閱 支援矩陣。

- 您可以在檔案或資料夾層級復原 ADE 加密的 VM。 您必須復原整個 VM,才能還原檔案和資料夾。

- 還原 VM 時,您無法針對 ADE 加密的 VM 使用 [ 取代現有的 VM ] 選項。 只有未加密的受控磁碟才支援此選項。

開始之前

開始之前,請遵循下列步驟:

- 請確定您有一或多個已啟用 ADE 的 Windows 或 Linux VM。

- 檢閱 Azure VM 備份的支援對照表。

- 如果您沒有復原服務保存庫,請建立保存庫。

- 如果您為已啟用備份的 VM 啟用加密,請為 Azure 備份提供存取金鑰保存庫的許可權,讓備份可以繼續進行而不會中斷。 深入了解如何指派這些權限。

在某些情況下,您可能還需要在 VM 上安裝 VM 代理程式。

Azure 備份會將延伸模組安裝至電腦上執行的 Azure VM 代理程式,以備份 Azure VM。 如果您的 VM 是從 Azure Marketplace 映像建立,則代理程式已安裝且正在執行。 如果您建立自訂 VM 或移轉內部部署機器,您可能需要 手動安裝代理程式。

設定備份原則

若要設定備份原則,請遵循下列步驟:

如果您沒有復原服務備份保存庫,請遵循 這些指示 來建立備份保存庫。

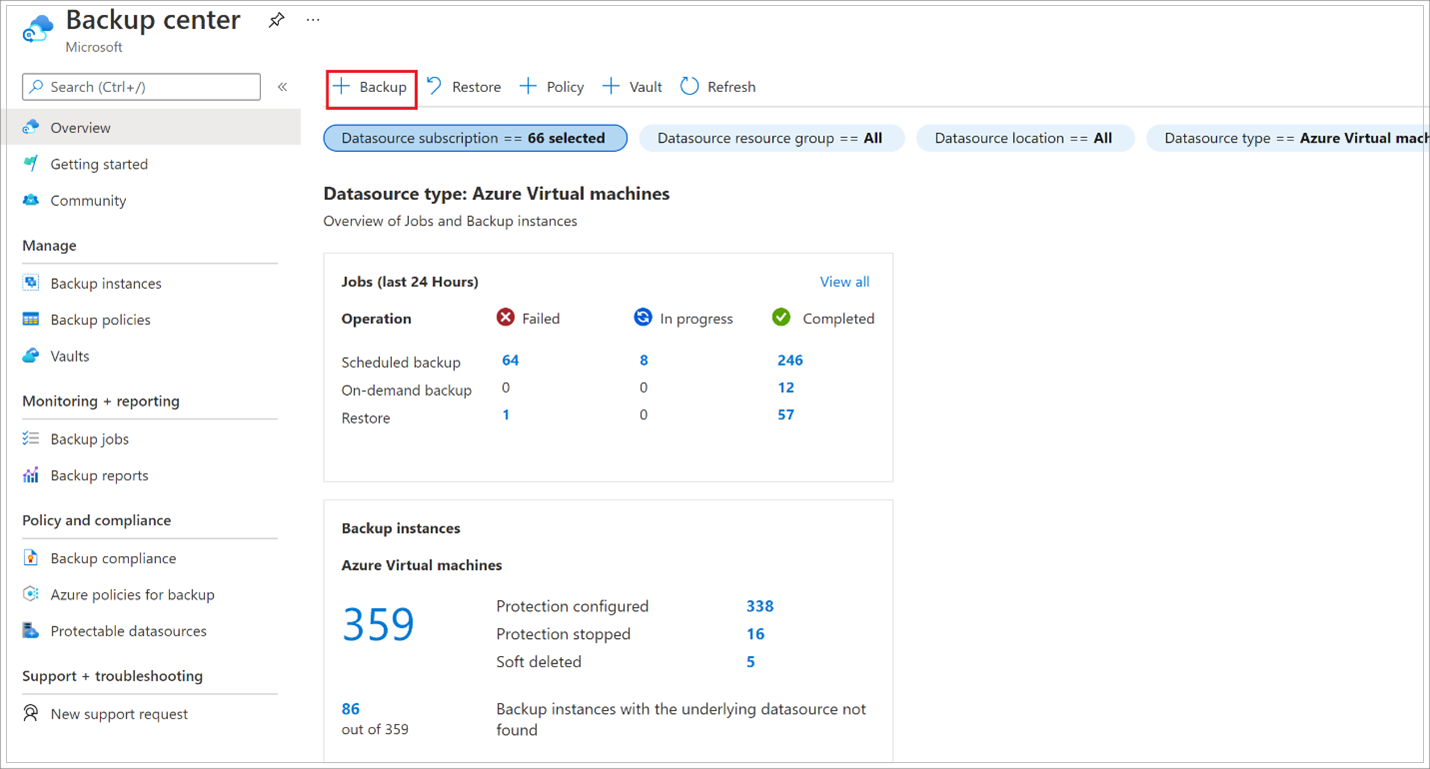

移至 [備份中心],然後在 [概觀] 索引標籤上,選取 [+ 備份]。

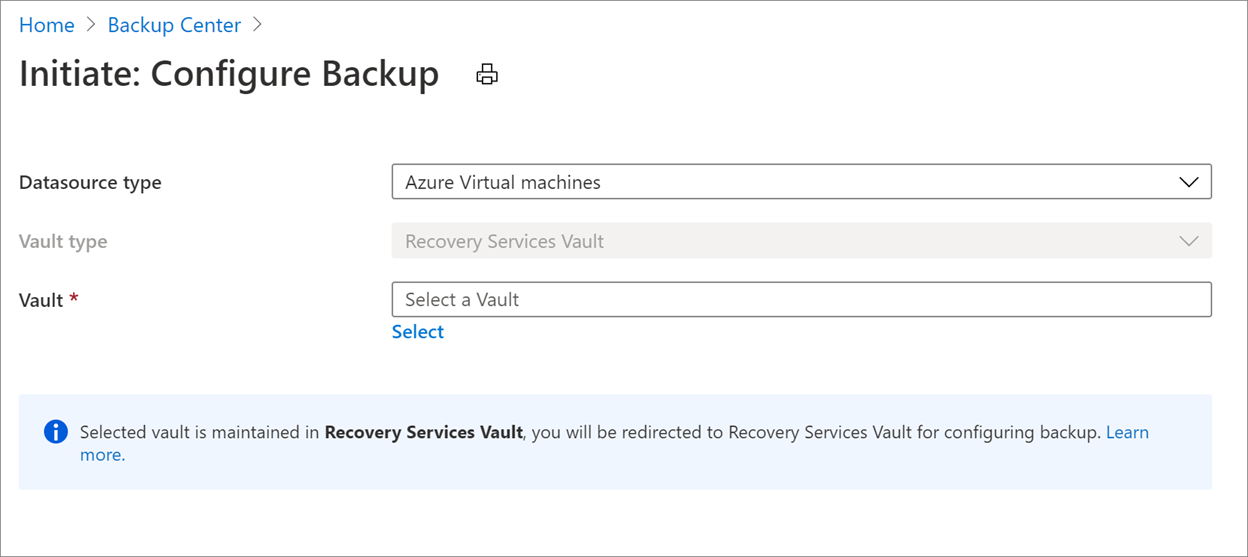

針對 [資料來源類型],選取 [Azure 虛擬機器],然後選取您建立的保存庫。 然後選取 [ 繼續]。

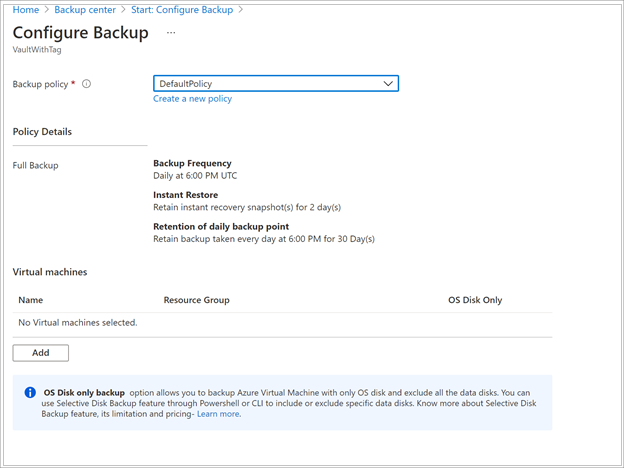

選取您要與保存庫相關聯的原則,然後選取 [ 確定]。

- 備份原則會指定備份的建立時間,以及備份的儲存時間。

- 預設原則的詳細資料會列在下拉式功能表上。

如果您不要使用預設原則,請選取 [新建],然後建立自訂原則。

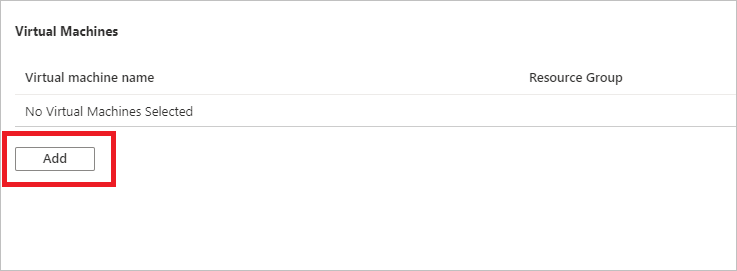

在 [虛擬機器] 下,選取 [新增]。

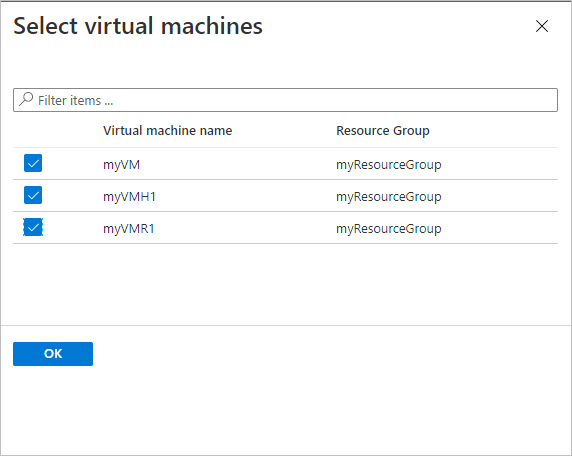

使用選取原則選擇您要備份的加密 VM,然後選取 [ 確定]。

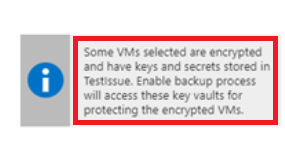

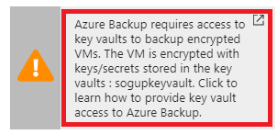

如果您使用 Key Vault,您會在保存庫頁面上看到一則訊息,指出 Azure 備份需要金鑰保存庫中金鑰和秘密的唯讀存取權:

如果您收到此訊息,則不需要採取任何動作:

如果您收到此訊息,請依 照下列程序所述設定權限:

選取 [啟用備份] 以在保存庫中部署備份原則,並為選取的 VM 啟用備份。

使用已啟用 RBAC 的金鑰保存庫備份 ADE 加密的 VM

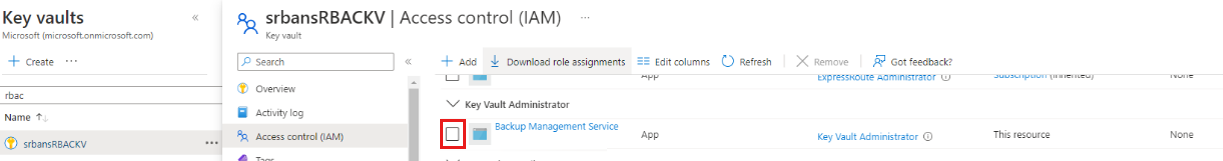

若要使用 Azure 角色型存取控制 (RBAC) 所啟用的金鑰保存庫來啟用 ADE 加密 VM 的備份,請在金鑰保存庫的 存取控制 上新增角色指派,將金鑰保存庫系統管理員角色指派給備份管理服務 Microsoft Entra 應用程式。

VM 備份作業會使用備份管理服務應用程式,而不是復原服務保存庫的受控識別來存取金鑰保存庫。 您必須將必要的金鑰保存庫權限授與此應用程式,備份才能正常運作。

瞭解 可用的角色。 金鑰保存庫系統管理員角色允許 取得、 列出和 備份 秘密和金鑰的許可權。

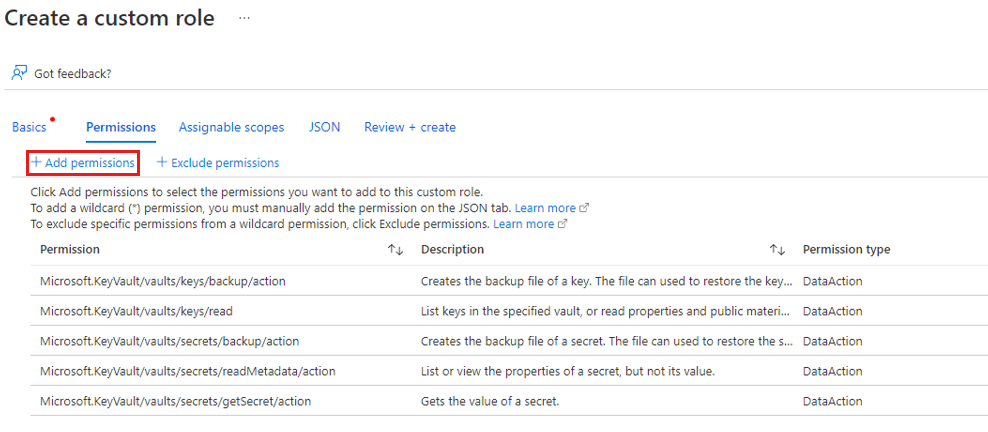

針對已啟用 Azure RBAC 的金鑰保存庫,您可以建立具有下列一組許可權的自訂角色。 瞭解如何 建立自訂角色。

備註

當您使用 Azure 政府雲時,請確定已將金鑰保管庫管理員角色指派給 Microsoft Entra 的備份 Fairfax 應用程式,以確保正確的存取和功能。

| 動作 | 描述 |

|---|---|

Microsoft.KeyVault/vaults/keys/backup/action |

建立金鑰的備份檔案。 |

Microsoft.KeyVault/vaults/secrets/backup/action |

建立祕密的備份檔案。 |

Microsoft.KeyVault/vaults/secrets/getSecret/action |

取得祕密的值。 |

Microsoft.KeyVault/vaults/keys/read |

列出指定保存庫中的金鑰,或讀取屬性和公開內容。 |

Microsoft.KeyVault/vaults/secrets/readMetadata/action |

列出或檢視秘密的屬性,但不列出或檢視其值。 |

"permissions": [

{

"actions": [],

"notActions": [],

"dataActions": [

"Microsoft.KeyVault/vaults/keys/backup/action",

"Microsoft.KeyVault/vaults/secrets/backup/action",

"Microsoft.KeyVault/vaults/secrets/getSecret/action",

"Microsoft.KeyVault/vaults/keys/read",

"Microsoft.KeyVault/vaults/secrets/readMetadata/action"

],

"notDataActions": []

}

]

觸發備份作業

初始備份會根據排程執行,但您也可以立即執行:

前往 [備份中心],然後選取 [備份執行個體] 功能表項目。

針對 [資料來源類型],選取 [Azure 虛擬機器]。 然後搜尋您設定備份的 VM。

以滑鼠右鍵按一下相關資料列,或選取 [更多 (...]),然後選取 [立即備份]。

在 [立即備份] 上,使用行事曆控制項來選取應保留復原點的最後一天。 然後選取 [確定]。

監視入口網站通知。

若要監視工作進度,請移至 備份中心>備份工作 ,並篩選清單中正在進行的工作。 視 VM 的大小而定,建立初始備份可能需要一段時間。

提供權限

Azure 備份需要唯讀存取權來備份金鑰和密碼,以及相關聯的 VM。

- 您的金鑰保存庫會與 Azure 訂用帳戶的 Microsoft Entra 租用戶相關聯。 如果您是成員使用者,Azure 備份會取得金鑰保存庫的存取權,而不需要採取進一步動作。

- 如果您是來賓使用者,則必須提供 Azure 備份的許可權,才能存取金鑰保存庫。 您必須具有金鑰保存庫的存取權,才能針對加密的 VM 設定 Azure 備份。

若要在金鑰保存庫上提供 Azure RBAC 許可權,請參閱 在金鑰保存庫上啟用 RBAC 許可權。

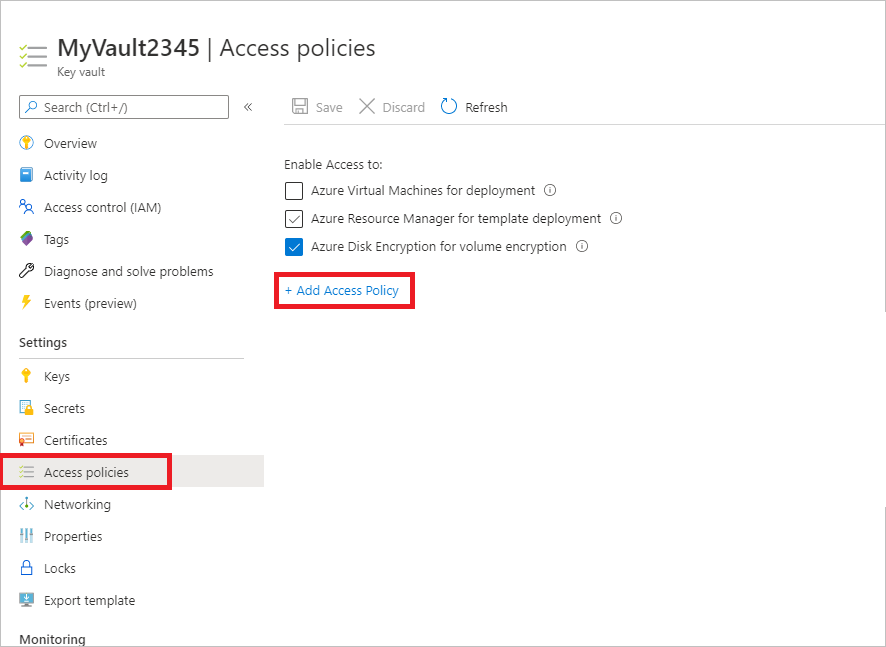

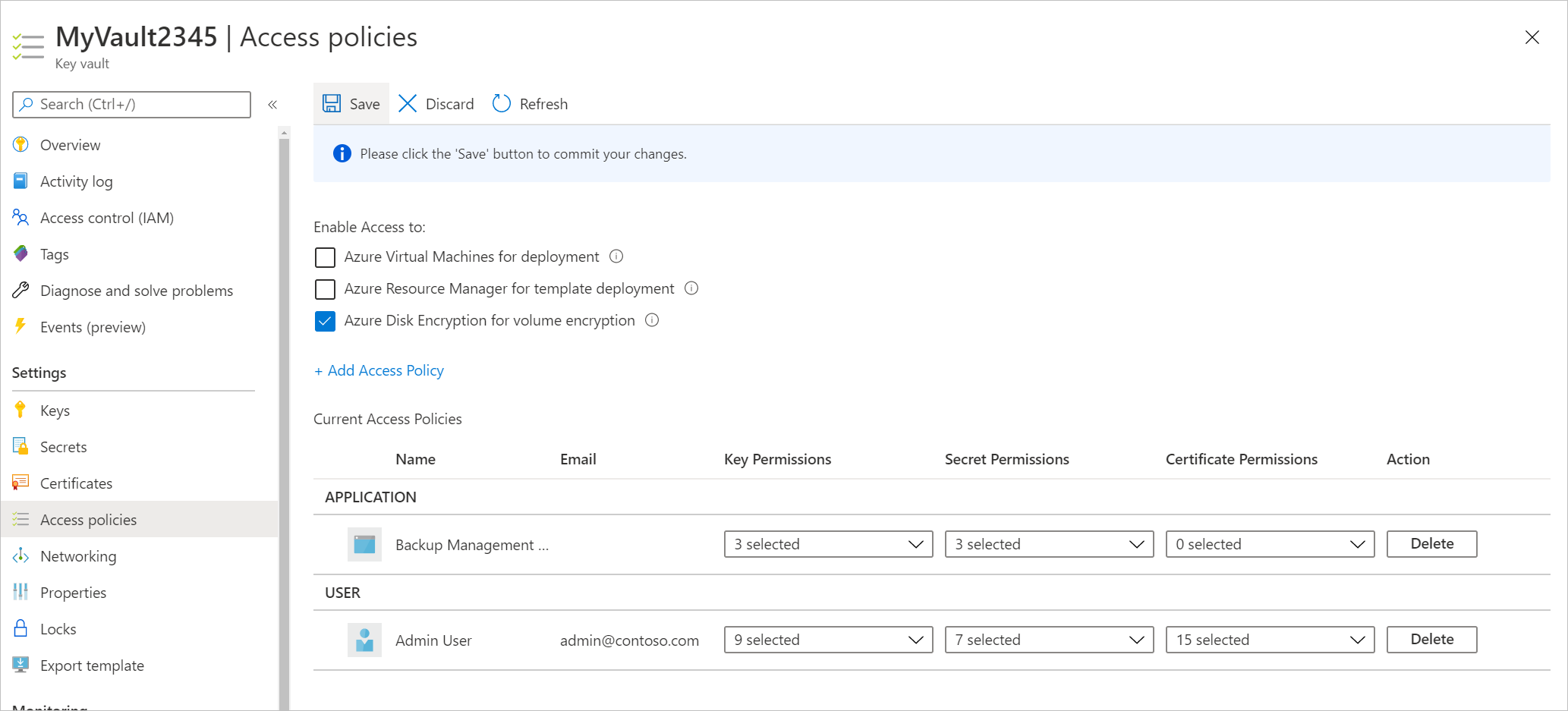

若要設定權限:

在 Azure 入口網站中選取 [所有服務],然後搜尋 [金鑰保存庫]。

選取與您要備份之加密 VM 相關聯的金鑰保存庫。

秘訣

若要識別 VM 相關聯的金鑰保存庫,請使用下列 PowerShell 命令。 替換您的資源群組名稱和 VM 名稱:

Get-AzVm -ResourceGroupName "MyResourceGroup001" -VMName "VM001" -Status在這行中尋找金鑰保存庫名稱:

SecretUrl : https://<keyVaultName>.vault.azure.net選取 [存取原則]>[新增存取原則]。

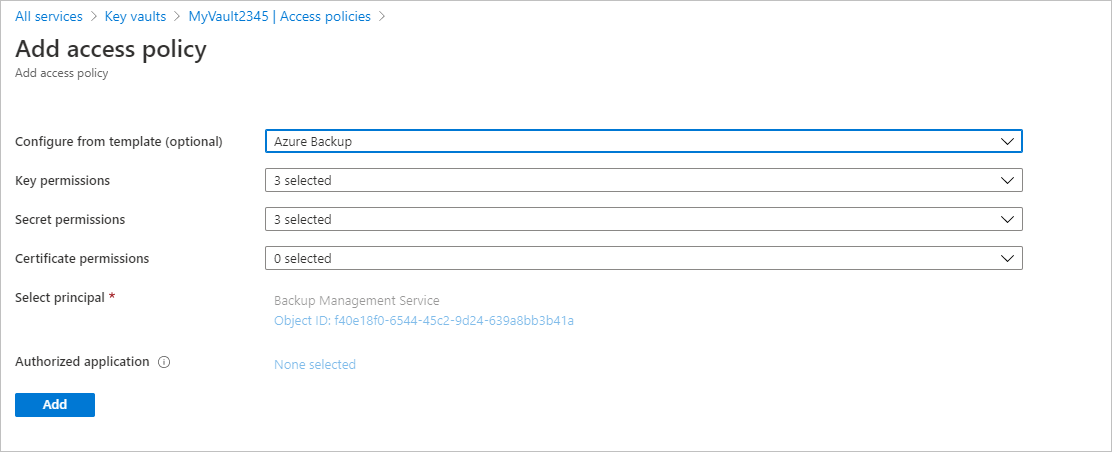

針對 [新增存取原則>從範本設定 (選擇性)],選取 [Azure 備份]。

- 該備份會在 [金鑰權限] 和 [祕密權限] 預先填入必要的權限。

- 如果您的 VM 僅使用 BEK 進行加密,請移除 金鑰許可權 的選取項目,因為您只需要秘密的許可權。

選取 [新增] 以在 [目前存取原則] 底下新增備份管理服務。

選取 [儲存],為 Azure 備份提供權限。

您也可以使用 PowerShell 或 Azure CLI 來設定存取原則。

相關內容

如果您遇到任何問題,請檢閱下列文章:

- 備份和還原加密的 Azure VM 時的常見錯誤。

- Azure VM 代理程式/備份擴充功能問題。

- 使用 Azure 備份還原加密 VM 的金鑰保存庫金鑰和秘密。