你可以使用 Azure 備份的多使用者授權(MUA),為你的復原服務保險庫和備份保險庫中的關鍵操作增加一層保護。 對於 MUA,Azure Backup 使用另一個名為 Resource Guard 的 Azure 資源,確保關鍵操作僅在適用授權下執行。

使用 Resource Guard 對備份保管庫進行多用戶授權現已全面提供。

Azure 備份的 MUA 權限

Azure Backup 使用 Resource Guard 作為 Recovery Services Vault 或 Backup Vault 的額外授權機制。 要成功執行關鍵操作(下節將說明),你必須在資源守護上擁有足夠的權限。

為了讓 MUA 如預期運作:

- 必須由不同的使用者擁有 Resource Guard 實例。

- 保存庫管理員不得在資源守護上擁有參與者、備用 MUA 管理員或備用 MUA 操作員的權限。

為了提供更好的保護,您可以將 Resource Guard 放在與保存庫所在訂用帳戶或租用戶不同的位置。

重要作業

下表列出被定義為關鍵且資源守護能協助保護的操作。 當你將 Vault 與資源守護相關聯時,可以選擇排除某些操作不受 Resource Guard 保護。

附註

對於與 Resource Guard 關聯的保存庫,您不能排除那些標示為強制性的作業,使其不受 Resource Guard 保護。 此外,被排除的重要作業將適用於所有與 Resource Guard 關聯的保存庫。

| 作業 | 強制/選用 | 描述 |

|---|---|---|

| 停用虚删除或安全性功能 | 強制性 | 停用保存庫上的虛刪除設定。 |

| 移除 MUA 保護 | 強制性 | 停用保存庫上的 MUA 保護。 |

| 刪除保護 | 選用 | 透過停止備份和刪除資料來刪除保護措施。 |

| 修改保護 | 選用 | 新增一個保留率較低的新備用政策,或更改政策頻率以提升恢復點目標(RPO)。 |

| 修改原則 | 選用 | 修改備用政策以減少保留率,或調整政策頻率以增加 RPO。 |

| 取得備份安全性 PIN | 選用 | 更改 Microsoft Azure Recovery Services(MARS)的安全 PIN 碼。 |

| 停止備份並保留資料 | 選用 | 透過停止備份並永久保留資料,或依政策保留資料來刪除保護。 |

| 停用不可變性 | 選用 | 關閉保險庫的不可變性設定。 |

概念及流程

本節說明使用 MUA 進行 Azure 備份時所涉及的概念與流程。

為了清楚了解流程與責任,請考慮以下兩個角色。 這些角色在本文中都有提及。

備份管理員:恢復服務保險庫或備份保險庫的擁有者,負責該保險庫的管理操作。 一開始,備份管理員必須沒有 Resource Guard 的任何權限。 備份管理員可在復原服務保存庫中,擁有備份操作員或備份參與者等角色型存取控制 (RBAC) 權限。

安全性管理員:Resource Guard 執行個體的擁有者,並擔任保存庫重要作業的 Gatekeeper。 安全性管理員負責控制備份管理員在保存庫上執行重要作業所需的權限。 資安管理員可以在 Resource Guard 上擔任備份 MUA 管理員 RBAC 角色。

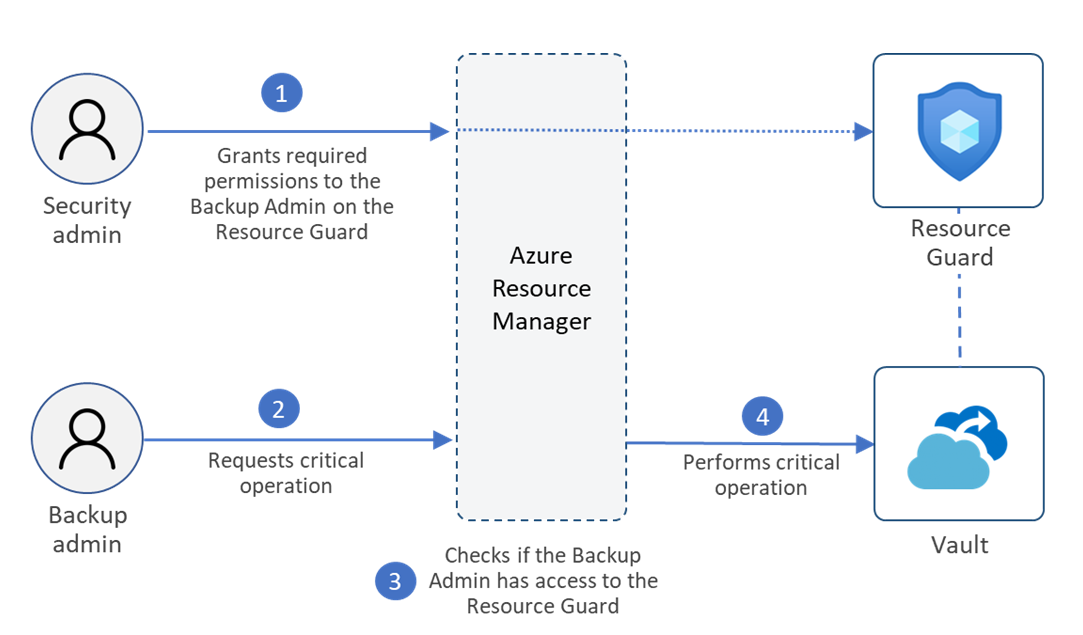

以下圖表顯示了對透過 Resource Guard 設定 MUA 的 Vault 執行重要操作的步驟。

以下是典型案例中的事件流程:

備份管理員建立復原服務保險庫或備份保險庫。

安全管理員負責建立資源守護實例。

Resource Guard 執行個體可以位於與保存庫不同的訂用帳戶或租用戶。 確保備份管理員在 Resource Guard 上沒有貢獻者、備份 MUA 管理員或備份 MUA 操作員的權限。

安全性管理員將讀者角色授與 Resource Guard (或相關範圍) 的備份管理員。 備份管理員需要讀者角色才能在保存庫啟用 MUA。

備份管理員會透過 Resource Guard 設定 MUA 來協助保護保存庫。

如果備份管理員或任何擁有 Vault 寫入權限的使用者想執行 Resource Guard 保護的關鍵操作,他們需要申請存取 Resource Guard。

備份管理員可以聯絡資安管理員,了解如何取得執行此類操作的存取權。 他們可以透過使用特權身份管理(PIM)或其他組織規定的流程來達成此目標。

備份管理員可以申請備用 MUA 操作員 RBAC 角色。 此角色允許使用者僅執行資源守護所保護的關鍵操作。 它不允許刪除資源守護者實例。

安全管理員會暫時將資源守護中的備份 MUA 操作員角色授予備份管理員,以執行關鍵操作。

備份管理員會啟動關鍵操作。

Azure 資源管理員會檢查備份管理員是否擁有足夠的權限。 因為備份管理員現在在資源守護中擁有備份 MUA 操作員角色,請求已完成。 如果備份管理員沒有所需的權限或角色,請求就會失敗。

安全管理員在授權行動執行後或在限定持續時間後,撤銷執行關鍵操作的權限。 你可以使用 Microsoft Entra 特權身份管理中的即時(JIT)工具來撤銷這些權限。

附註

- 如果您暫時將「資源守護者」中的「貢獻者」或「備用 MUA 管理員」角色授予備份管理員,那麼該授權還會提供刪除資源守護者的權限。 我們建議您僅提供備用 MUA 操作員權限。

- MUA 僅對先前列出的針對保存庫備份執行的作業提供保護。 任何直接對資料來源(即受保護的 Azure 資源或工作負載)執行的操作,都超出了 Resource Guard 的範圍。

使用方式情節

下表列出建立資源守護實例與保險庫(Recovery Services Vault 與 Backup vault)的情境,以及各自提供的相對保護。

重要事項

備份管理員在任何情況下都不得擁有資源守護的貢獻者權限、備份 MUA 管理員權限或備份 MUA 操作員權限。 這些權限會覆寫保存庫上的 MUA 保護。

| 使用方式情節 | MUA 所提供的保護 | 實施簡易性 | 註釋 |

|---|---|---|---|

| Vault 和 Resource Guard 是 同一個訂閱。 備份管理員沒有資源守護的權限。 |

備份管理員與安全管理員之間的隔離最少。 | 相對容易實作,因為只需一個訂閱。 | 資源層級的權限和角色必須正確指派。 |

| Vault 和 Resource Guard 雖然在不同的訂閱中,但租戶是同一個。 備份管理員沒有資源守護或相應的訂閱權限。 |

備份管理員和安全管理員之間保持中等隔離。 | 實作難度中等,因為需要兩個訂用帳戶 (但僅一個租用戶)。 | 確保資源或訂閱的權限與角色正確分配。 |

| Vault 和 Resource Guard 屬於不同的租戶。

備份管理員沒有權限使用 Resource Guard、對應的訂閱或對應的租戶。 |

備份管理員與安全管理員之間達到最大隔離,提供最高安全性。 | 測試相對困難,因為需要兩個租用戶或目錄才能進行測試。 | 確保資源、訂閱或目錄的權限與角色正確分配。 |