定義網路加密需求

本節將探討可在內部部署與 Azure 之間,以及在 Azure 區域之間達成網路加密的重要建議。

設計考量:

成本和可用頻寬與端點之間的加密通道長度成反比。

當您使用 VPN 連線至 Azure 時,流量會透過網際網路與 IPsec 通道進行加密。

當您使用具有私人對等互連的 ExpressRoute 時,流量目前不會加密。

您可以透過 ExpressRoute 私人對等互連來設定站對站 VPN 連線。

您可以將媒體存取控制安全性 (MACsec) 加密套用至 ExpressRoute Direct,以達成網路加密。

當 Azure 流量在資料中心之間移動 (非由 Microsoft 或代表 Microsoft 所控制的實體界限之外) 時,會在基礎網路硬體上使用 MACsec 資料連結層加密。 此功能適用於 VNet 對等互連流量。

設計建議:

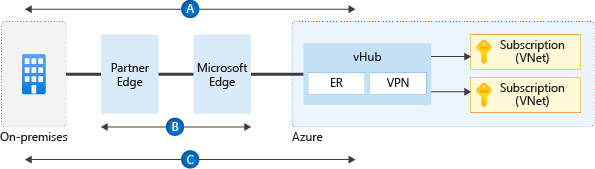

圖1:加密流程。

當您使用 VPN 閘道來建立從內部部署至 Azure 的 VPN 連線時,流量會透過 IPsec 通道在通訊協定層級進行加密。 上圖顯示此加密位於流程

A中。當您使用 ExpressRoute Direct 時,請設定 MACsec,以便在您組織的路由器與 MSEE 之間加密第 2 層的流量。 圖表顯示此加密位於流程

B中。針對 MACsec 不是選項 (例如,未使用 ExpressRoute Direct) 的虛擬 WAN 案例,請使用虛擬 WAN VPN 閘道以透過 ExpressRoute 私人對等互連來建立 IPsec 通道。 圖表顯示此加密位於流程

C中。針對非虛擬 WAN 案例,且 MACsec 不是選項 (例如,未使用 ExpressRoute Direct) 的情況,唯一的選項如下:

- 使用合作夥伴 NVA 以透過 ExpressRoute 私人對等互連來建立 IPsec 通道。

- 使用 Microsoft 對等互連並透過 ExpressRoute 來建立 VPN 通道。

- 評估功能以透過 ExpressRoute 私人對等互連來設定站對站 VPN 連線。

如果原生 Azure 解決方案 (如圖表中的流程

B與C所示) 不符合您的需求,請使用 Azure 中的合作夥伴 NVA 來加密透過 ExpressRoute 私人對等互連的流量。