規劃登陸區域網路分割

本節將探討在登陸區域內提供高度安全內部網路分割的主要建議,以推動網路的零信任實作。

設計考量:

零信任模型會假設違反狀態,並驗證每個要求,如同其源自於未受控的網路一樣。

先進的零信任網路實作採用完全分散的輸入/輸出雲端微周邊和更深層的微型分割。

應用程式安全性群組 (ASG) 不會跨越或提供跨虛擬網路的保護。

Azure Resource Manager 範本現在支援 NSG 流量記錄。

設計建議:

將子網路建立委派給登陸區域擁有者。 這可讓其定義跨子網路分割工作負載的方式 (例如,單一大型子網路、多層式應用程式或網路插入的應用程式)。 平台小組可以使用 Azure 原則來確保具有特定規則 (例如,拒絕來自網際網路的輸入 SSH 或 RDP,或是允許/封鎖登陸區域的流量) 的 NSG,一律與具有「僅拒絕」原則的子網路相關聯。

使用 NSG 協助保護跨子網路的流量,以及跨平台 (登陸區域之間的流量) 的東部/西部流量。

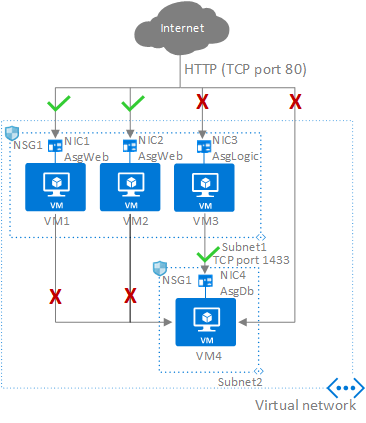

應用程式小組應在子網路層級 NSG 使用應用程式安全性群組,以協助保護登陸區域內的多層式 VM。

使用 NSG 和應用程式安全性群組來微分割登陸區域內的流量,並避免使用集中式 NVA 來篩選流量。

啟用 NSG 流量記錄,並將其饋送至流量分析,以深入了解內部和外部流量流程。 您應在訂用帳戶中的所有重要 VNet/子網路上啟用流程記錄,以做為稽核能力和安全性最佳做法。

使用 NSG 選擇性地允許登陸區域之間的連線。

針對虛擬 WAN 拓撲,如果貴組織需要可在登陸區域之間流動流量的篩選和記錄功能,請透過 Azure 防火牆將流量路由傳送到登陸區域。

如果貴組織決定要實作強制通道 (公告預設路由) 至內部部署,建議您在 BGP 工作階段卸除的情況下,合併下列輸出 NSG 規則,以拒絕將流量從 VNet 直接輸出到網際網路。

注意

您必須根據現有的 NSG 規則集來調整規則的優先順序。

| 優先順序 | 名稱 | 來源 | Destination | 服務 | 動作 | 備註 |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

允許正常作業期間的流量。 在啟用強制通道的情況下,只要 BGP 將其公告到 ExpressRoute 或 VPN 閘道,就會將 0.0.0.0/0 視為 VirtualNetwork 標籤的一部分。 |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

如果 0.0.0.0/0 路由是從所公告的路由中撤銷 (例如,因為發生中斷或設定錯誤),則會直接拒絕對網際網路的流量。 |

警告

可以插入虛擬網路的 Azure PaaS 服務,可能與強制通道不相容。 控制平面作業仍可能需要直接連線到特定公用 IP 位址,服務才能正確運作。 建議您檢查特定服務檔以瞭解網路需求,最後從預設路由傳播中豁免服務子網。 只有在特定服務標籤可用時,UDR 中的服務卷標才能用來略過預設路由和重新導向控制平面流量。