網路安全性正在超越傳統的邊界,而這些邊界曾經與數據中心的實體界限緊密相連。 目前,邊界是動態的,延伸到無論使用者、裝置或資料位於何處。 此轉變會推動採用以風險為基礎的原則,以隔離主機、強制執行加密、區隔網路,並將控件放在更接近應用程式和數據的位置。

安全存取服務邊緣(SASE)透過完全重新定義周界來反映這種演進。 它會將網路和安全性融合到雲端式服務,以追蹤整個環境的用戶和數據。 這種方法可簡化原則管理,並強化保護。

將零信任策略新增至 SASE 架構可進一步增強安全性,方法是確保預設不會信任任何使用者或裝置,而不論位置為何。 此原則與 SASE 在邊緣保護存取權的目標緊密配合。

人工智慧 (AI) 藉由即時分析數據、偵測威脅,以及啟用快速、自動化的回應,來放大這種方法。 SASE、零信任和 AI 共同讓組織能夠使用更大的靈活度、精確度和復原能力來保護無周邊世界。

零信任網路模型的主要原則

端對端零信任策略不會假設公司防火牆背後的一切是安全的,而是承認缺口是不可避免的。 這種方法需要驗證每個要求,就像它源自不受控制的網路一樣,身分識別管理扮演了關鍵角色。 當組織納入網路安全與基礎結構安全機構(CISA)和國家標準與技術研究所(NIST)零信任模型和模式時,它們會增強其安全性狀態,並更好地保護其網路。

在零信任模型中,保護您的網路著重於三個核心目標:

- 防止未經授權的存取。 套用強身份驗證、持續驗證和最低許可權原則,以減少初始入侵的風險。

- 減輕資料外洩的影響。 使用網路分割、微周邊和自適性控制措施來包含威脅,並防止橫向滲透。

- 增強可見度和控制。 使用安全存取服務Edge(SASE) 等解決方案來統一安全策略強制執行、監視流量,以及快速回應跨雲端和混合式環境出現的威脅。

這些目標符合零信任原則。 它們支援新式解決方案,例如 SASE,可整合網路和安全性功能。 這項整合提供完整的保護和集中式管理。

若要發生這種情況,請遵循三個零信任原則:

- 明確驗證。 一律根據所有可用的數據點進行驗證和授權。 包含使用者身分識別、網路、位置、裝置健康情況、服務或工作負載、使用者和裝置風險、數據分類和異常。

- 使用最低權限存取權。 使用 Just-In-Time 和適度存取權限 (JIT/JEA)、風險型調適原則和資料保護來限制使用者存取權限,以同時保護資料和生產力。

- 假設可能遭到入侵。 將缺口的影響半徑降到最低,並藉由區隔網路、使用者、裝置和應用程式感知的存取,防止橫向移動。 驗證所有工作階段皆為端對端的加密狀態。 使用分析來取得 可見度、推動威脅偵測,以及改善防禦。

零信任網路部署目標

零信任 (ZT) 是一種安全性模型,假設沒有任何隱含信任,並持續驗證每個存取要求。 零信任中的網路支柱著重於保護通訊、區隔環境,以及強制執行對資源的最低許可權存取。

實作用於保護網路的端對端零信任架構時,建議您先專注於:

- Network-Segmentation 和 Software-Defined 周邊

- 安全存取服務 Edge (SASE) 和零信任網路存取 (ZTNA)

- 強式加密與安全通訊

- 網路可見度和威脅偵測

- 原則驅動的訪問控制和最低許可權

完成這些目標之後,請專注於 目標 6 和 7。

零信任網路部署指南

本指南會逐步引導您完成遵循零信任安全性架構原則來保護網路所需的步驟。

1. 網路分割和軟體定義邊界

網路分割和 Software-Defined 周邊(SDP)構成了零信任安全性模型的基礎。 您不需要依賴靜態的周邊型控件,而是在資源層級動態強制執行安全性。 當您使用微分割將基礎結構分割成隔離區段時,您可以限制攻擊者的橫向移動,並將缺口的影響降到最低。 SDP 藉由在每個使用者資源互動周圍建立隨選、以身分識別為中心的微周邊,並在授與存取權之前持續驗證內容,來強化這種方法。 總而言之,請遵循下列主要原則:

- 藉由實施細粒度的網路分割(巨集分割和微分割)來限制橫向移動。

- 利用 Software-Defined 網路 (SDN) 和網路存取控制 (NAC) 動態強制執行原則。

- 採用以身分識別為基礎的分段來取代傳統 IP 型方法。

1.1 宏觀分割策略

在深入到微分割之前,必須建立更廣泛的分割策略。 巨集分割牽涉到根據您的整體功能或安全性需求,將您的網路分割成較大的區段。 此方法可簡化初始管理,並提供可建置更精細數據粒度的基礎,例如微分割。

1.2 網路區隔:設有微區隔的多個入口/出口雲端微周邊

組織不應只依賴單一大型管道來進出其網路。 在 零信任 方法中,網路會改為分割成包含特定工作負載的較小島嶼。 每個區段都有自己的輸入和輸出控件,以將未經授權存取數據的效果降到最低。 藉由使用細微的控制來實作軟體定義的周邊,您可以增加未經授權的執行者在整個網路傳播的難度,因此減少威脅橫向移動。

沒有任何架構設計符合所有組織的需求。 您可以選擇一些常見的設計模式,根據 零信任 模型來分割您的網路。

在此部署指南中,我們會逐步引導您完成達成其中一項設計的步驟:微分割。

透過微分割,組織可以使用軟體定義的微周邊,超越簡單的集中式網路型周邊,以全面且分散式的分割。

1.3 網路分割:完全分散的輸入/輸出雲端微周邊和更深入的微分割

完成初始三個目標之後,下一個步驟是進一步分割您的網路。

1.4 區段並強制執行外部界限

視界限類型而定,請遵循下列步驟:

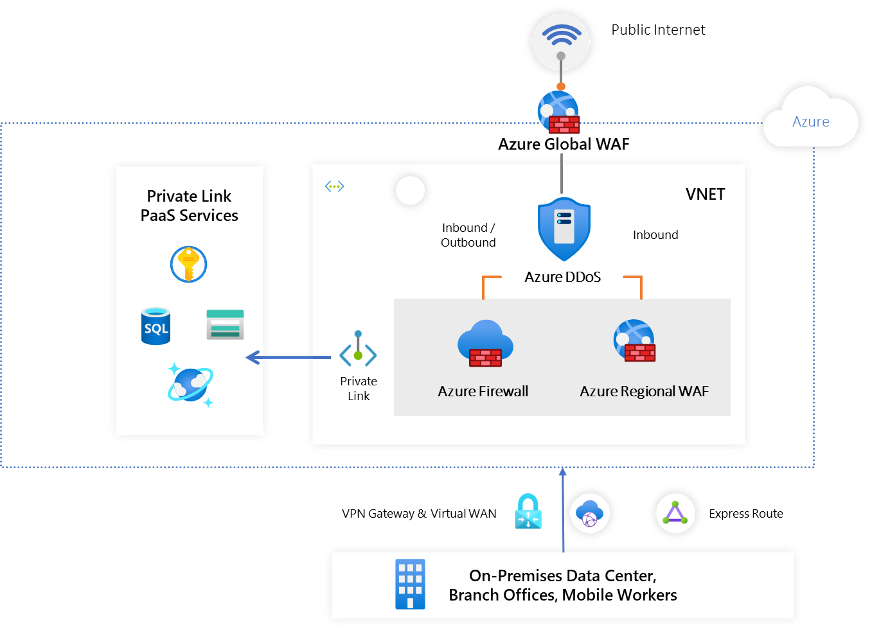

網際網路邊界

- 若要透過虛擬網路中樞提供應用程式路由的因特網連線,請更新虛擬網路中樞中的 網路安全組規則 。

- 若要保護虛擬網路中樞免於大量網路層攻擊和通訊協定攻擊, 請開啟 Azure DDoS 網路保護。

- 如果您的應用程式使用 HTTP/S 通訊協定,請開啟 Azure Web 應用程式防火牆,以防止第 7 層威脅。

提示

Azure DDoS 保護服務也會保護虛擬網路中的公用IP位址,而不只是中樞虛擬網路中的IP。 Azure 防火牆也可用來控制輸出因特網連線能力。 若要深入瞭解,請參閱 規劃輸入和輸出因特網連線。

內部部署界限

- 如果您的應用程式需要連線到內部部署數據中心或私人雲端,請使用 Microsoft Entra Private Access、 Azure ExpressRoute 或 Azure VPN 連線至虛擬網路中樞。

- 若要檢查和管理虛擬網路中樞中的流量, 請設定 Azure 防火牆。

PaaS 服務界限

- 使用 Azure 提供的 PaaS 服務、Azure 記憶體、 Azure Cosmos DB 或 Azure Web 應用程式時,請使用 PrivateLink 連線選項來確保所有數據交換都透過私人 IP 空間,且流量永遠不會離開Microsoft網路。

- 如果您的 PaaS 服務需要安全界限才能彼此通訊及管理公用網路存取,建議您將它們與網路安全性周邊建立關聯。 透過這些 PaaS 服務的私人端點傳入的流量,會接受 Private Link 連線,以確保所有數據交換都是透過私人 IP 位址,而且流量永遠不會離開Microsoft網路。 深入瞭解網路安全性周邊 ,並查看 支援的 PaaS 服務清單。

提示

瞭解如何實作數據的端對端 零信任 策略。

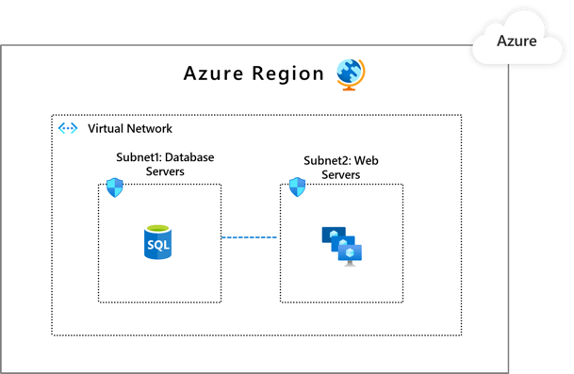

將應用程式元件分割至不同的子網

執行下列步驟:

- 在虛擬網路中, 新增虛擬網路子網 ,讓應用程式的離散元件可以有自己的周邊。

- 若要只允許來自已識別為合法通訊對應專案之應用程式子元件之子網的流量, 請套用網路安全組規則。

或者,Azure 防火牆也可用於分割並允許來自特定子網和虛擬網路的流量。

- 使用 Azure 防火牆來篩選雲端資源、因特網和內部部署資源之間流動的流量。 使用 Azure 防火牆或 Azure 防火牆管理員 來建立規則或原則,以使用第 3 層對第 7 層控制來允許或拒絕流量。 若要深入瞭解,請參閱 建置分割策略的建議。

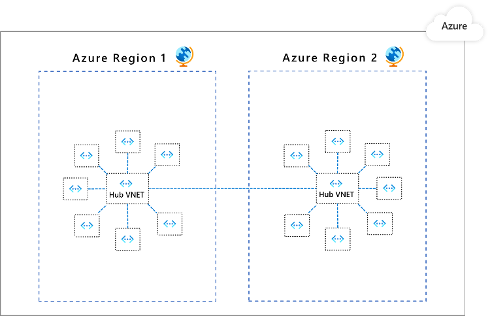

應用程式會分割至不同的 Azure 虛擬網絡(VNet),並使用中樞輪輻模型進行連線

執行下列步驟:

- 為不同的應用程式和/或應用程式元件建立專用的虛擬網路 。

- 建立中央虛擬網路,以設定應用程式間連線的安全性狀態,並在中樞 和輪輻架構中連線應用程式 VNet。

- 在虛擬網路中樞部署 Azure 防火牆。 使用 Azure 防火牆來檢查及控管網路流量。

1.5 使用網路監視器的流量分析來驗證分段

為了確保網路分割如預期般運作,組織應實作 Azure 網路觀看器流量分析。 此功能藉由分析 VNET 流量記錄來提供流程層級可見性,讓小組能夠監視跨區隔環境的流量模式。

交通流量分析透過以下方式支援零信任分段:

驗證分割原則:識別流量是否只在預定區段之間流動,並偵測任何分割界限違規的情況。

偵測橫向移動:揭露非預期或未經授權的東西向流量,可能表示發生了安全漏洞或設定錯誤。

增強可見度:將流量與 NSG 規則和威脅情報相互關聯,以取得網路行為的可採取動作見解。

支持持續改善:使用分析來精簡微分割策略,並動態強制執行最低許可權存取。

藉由將流量分析整合到您的零信任部署中,您能夠持續評估和改進分割策略的有效性,確保您的網路邊界不僅已定義,而且會被主動監控並執行。

2. 安全存取服務 Edge (SASE) 和零信任網路存取 (ZTNA)

為了有效保護新式網路,組織必須超越舊版解決方案,並採用進階且整合的方法。 此舉包括採用零信任網路存取(ZTNA)解決方案,以取得細微、身分識別導向的連線能力、套用 SASE 架構以統一網路和安全性功能,以及使用風險型存取控制實作持續會話驗證。 這些策略會共同運作,以確保一律會驗證存取、將威脅降到最低,且安全策略會動態適應不斷演變的風險。

2.1 零信任網路存取 (ZTNA)

零信任網路存取會以細部、身分識別感知和內容感知連線來取代廣泛的周邊型 VPN。 三個核心 ZTNA 功能,分別針對 Microsoft Global Secure Access,然後針對 Azure VPN 閘道選項進行說明。

Microsoft ZTNA 的實作是 Microsoft Entra 下的全域安全存取(預覽)功能的一部分,建置於資訊安全服務 Edge (SSE) 基礎之上。

深入了解:什麼是全域安全存取? (Microsoft Entra)

2.2 使用身分識別感知 ZTNA 將傳統 VPN 現代化

全球安全存取

Microsoft 的 Global Secure Access 以應用程式特定且身分識別為主的連線取代廣泛的網路通道。 當使用者要求存取時,全域安全存取會在邊緣使用 Microsoft Entra ID 進行單一登入和條件式存取,無需設定傳入防火牆規則。 只有核准的應用程式會顯示在使用者入口網站中,存取決策是以裝置狀態(來自適用於端點的 Defender)和即時風險訊號為基礎。

Azure VPN 閘道

在建立通道之前,先整合驗證與Microsoft Entra ID、強制執行條件式存取原則(例如 MFA、裝置合規性和具名位置),將點對站 (P2S) VPN 現代化。 在 Azure 虛擬 WAN 中樞中,P2S VPN 和 ExpressRoute 會以全域規模運作,並透過 Azure 防火牆管理員集中安全性和路由。 這種方法會保持熟悉的 VPN 連線能力,同時確保最低權限和識別身分的存取控制。

2.3 使用 SASE 架構:整合網路與安全性功能

整合網路與安全功能與 SASE

全球安全存取

全域安全存取會將安全性服務Edge (SSE) 功能,包括安全Web閘道 (SWG)、雲端存取安全性代理程式 (CASB) 和防火牆即服務 (FWaaS) 納入統一的 SASE 架構。 使用者流量,無論是流向網際網路或私人應用程式,會透過Microsoft的全域邊緣伺服器網路進行路由傳送。 在這裡,會套用 TLS 檢查、URL 篩選、數據外洩防護 (DLP) 和威脅情報。 適用於 Cloud Apps 的 Defender 可啟用 SaaS 應用程式的內嵌作業階段控制,而 Azure 防火牆可保護私人應用程式存取。

- 全域安全存取中的 SWG:Microsoft Entra Internet Access

- CASB 與 Defender for Cloud Apps:什麼是 Defender for Cloud Apps?

此架構:

- 透過Microsoft邊緣路由傳送使用者流量,以進行集中檢查和控制

- 藉由統一安全策略強制執行來降低複雜度

- 支援流量導向和分割通道,以達到效能和合規性

Azure VPN 閘道整合

傳統 VPN 端點可以使用強制通道設定與 Azure 防火牆或合作夥伴 SWG 設備整合。 設定允許使用 Azure 防火牆管理員、威脅情報和條件式存取會話控制來檢查及控制輸出和輸入 VPN 流量。 您可以將 URL 篩選、深層封包檢查 (DPI) 和 DLP 套用至 VPN 工作階段。 適用於 Microsoft 雲端應用程式的 Defender 會話原則可以在隧道流量上強制執行上傳/下載控制和影子 IT 探測。

2.4 實作持續會話驗證和風險型存取

持續會話驗證可確保即時強制執行存取決策,而不只是在初始登入時強制執行。 這種方法可協助組織快速回應不斷變化的風險狀況,並維持強大的安全性狀態。

Microsoft全域安全存取

零信任網路存取不是一次性檢查。 Microsoft全域安全存取會使用持續存取評估 (CAE) 來監視風險訊號,例如偵測到的惡意代碼或不尋常的位置,並可撤銷或重新評估應用程式存取令牌,並在偵測到風險時終止網路連線能力。 Cloud Apps Defender 強制執行即時會話控件,例如在有效會話期間封鎖下載、隔離會話或要求額外的多重要素驗證 (MFA)。 Microsoft Sentinel 或 Microsoft Defender XDR 中的自動化回應劇本可以隔離遭入侵的裝置或即時停用帳戶。

Azure VPN 閘道 針對使用 Microsoft Entra ID 驗證的 VPN 連線,支持持續存取評估 (CAE)。 如果條件式存取偵測到有風險的使用者或裝置,VPN 通道可以關閉或需要重新驗證。 您可以將 VPN 日誌傳送至 Microsoft Sentinel,並使用自動化劇本來封鎖 IP、撤銷存取權或警示安全性小組,從而實現快速且基於風險的 VPN 連線回應。

3. 強式加密和安全通訊

新式網路通訊必須在每個階段進行強式加密和保護。 組織應:

- 使用傳輸層安全性 (TLS) 1.3 ,並針對所有網路流量強制執行端對端加密。 TLS 1.3 提供更強大的安全性、更快速的交握,以及永遠加密的客戶端驗證,這對於保護新式工作負載至關重要。

- 在工作負載和裝置之間強制執行相互驗證(mTLS),以確保客戶端和伺服器身分識別都經過驗證,以防止未經授權的存取,即使認證有效。

- 封鎖缺少加密的不受信任或舊版通訊協定,例如 TLS 1.0/1.1 或過期的加密。

備註

雖然 TLS 可保護合法的流量,但惡意代碼和數據外泄等威脅仍可隱藏在加密的會話內。 Microsoft Entra Internet Access TLS 檢視提供加密流量的可見度,偵測惡意軟體、資料洩漏防護及進階安全控制。 深入瞭解傳輸層安全性檢查。

備註

Azure 防火牆可以在網路流量上執行 TLS 檢查。 它會解密數據、套用入侵檢測和預防系統(IDPS)或應用程式規則,然後重新加密並轉送數據。 深入瞭解 Azure 防火牆 TLS 檢查 和 Azure 防火牆進階憑證。

重要建議

- Azure App Service 和 Azure Front Door: 將 [最低輸入 TLS 版本] 設定為 1.3,以確保只針對 Web 應用程式使用安全的加密套件。 若要深入瞭解,請參閱 強制執行App Service和 Front Door 的最低 TLS 版本。

- Azure IoT Edge、IoT 中樞和其他 PaaS 服務: 確認裝置 SDK 支援 TLS 1.3,或限製為 TLS 1.2+。

- Azure 應用程式閘道 (v2): 支援使用 OCP 驗證憑證進行客戶端驗證的 mTLS。 若要深入瞭解,請參閱 App Service 中的 TLS 概觀。

- 加密虛擬網路之間的應用程式後端流量。

-

加密內部部署與雲端之間的流量:

- 透過 ExpressRoute Microsoft 對等設定站到站 VPN。

- 針對 ExpressRoute 私人對等互連使用 IPsec 傳輸模式。

- 設定伺服器之間透過 ExpressRoute 私人對等連線的 mTLS。

封鎖不受信任或舊版通訊協定

- Azure 端點 (App Service、記憶體、SQL、事件中樞等): 只接受 TLS 1.2+ 且理想情況下會強制執行 1.3,停用舊版。

- 虛擬機和網路設備: 使用適用於雲端的 Azure 原則和 Microsoft Defender 掃描過時的通訊協定(例如 SMBv1 或自定義 TLS <1.2),並強制執行補救。

- 作業衛生: 在 OS 或應用層級停用舊版加密和通訊協定(例如,在 Windows Server 或 SQL Server 上停用 TLS 1.0/1.1)。

後量子密碼學準備

傳統的公鑰密碼編譯演算法(例如 RSA 和 ECC)容易受到未來的量子計算機攻擊。 Microsoft已將抗量子演算法(LMS 和 ML-DSA、FIPS 204)整合到其平臺中,並即將推出更廣泛的 PQC 支援。 開始轉換至 TLS 1.3,並在完成標準時準備 PQC 整合。

3.1 加密:使用者與應用程式之間的內部流量已加密

增加加密以確保使用者與應用程式之間的內部流量已經過加密。

執行下列步驟:

- 使用 Azure Front Door 將 HTTP 流量重新導向至 HTTPS,為您的因特網面向 Web 應用程式強制執行僅限 HTTPS 的通訊。

- 使用 Azure VPN 閘道 將遠端員工/合作夥伴連線到 azure Microsoft。

- 針對 Azure VPN 閘道 服務中的任何點對站流量開啟加密。

- 使用透過 Azure Bastion 的加密通訊安全地存取您的 Azure 虛擬機。

- 使用 SSH 連線到 Linux 虛擬機。

- 使用遠端桌面通訊協定 (RDP) 連線到 Windows 虛擬機。

提示

瞭解如何實作應用程式的端對端 零信任 策略。

3.2 加密:所有流量

最後,確保所有流量都已加密,以完成網路保護。

執行下列步驟:

- 加密虛擬網路之間的應用程式後端流量 。

- 加密內部部署與雲端之間的流量:

- 透過 ExpressRoute 設定站對站 VPN Microsoft對等互連。

- 設定 ExpressRoute 私人對等互連的 IPsec 傳輸模式 。

- 在透過 ExpressRoute 私人對等互連的伺服器之間配置 mTLS。

4.網路可見度和威脅偵測

在零信任安全性模型中,「永不信任、永遠驗證」的原則不僅適用於使用者和裝置,也適用於網路流量。 監視和記錄網路活動對於強制執行零信任至關重要,因為它可持續查看資源存取方式、確保安全策略的合規性,以及快速偵測可疑或未經授權的行為。 以下是本節將涵蓋的重要元素:

- 部署網路偵測和回應 (NDR) 以監視和分析網路流量。

- 使用 DPI(深層封包檢查)和 AI 驅動的異常偵測進行即時威脅搜捕。

- 維護集中式記錄和 SIEM/SOAR 整合以進行網路分析。

- 部署擴充偵測和回應 (XDR) 以分析流量模式、識別異常狀況,以及防止缺口。

- 整合 AI 驅動的分析,以增強對新興威脅的快速回應。

- 透過採用全域安全存取 來源 IP 還原,啟用改善的威脅偵測和回應。

- 利用全域安全存取 記錄和監視。

4.1 威脅防護:使用內容型訊號進行機器學習式威脅防護和篩選

如需進一步的威脅防護,請開啟 Azure DDoS 網路保護 ,以持續監視 Azure 裝載的應用程式流量、使用 ML 架構來基準和偵測大量流量洪水、偵測通訊協定攻擊,以及套用自動防護功能。

執行下列步驟:

- 設定和管理 Azure DDoS 網路保護。

- 設定 DDoS 保護計量的警示 。

- 搭配 Azure Web 應用程式防火牆使用 Microsoft Sentinel

- 搭配Microsoft Sentinel 使用 Azure 防火牆

4.2 威脅防護:已知威脅的雲端原生篩選和保護

對外部環境開啟端點的雲端應用程式,例如因特網或內部部署環境,都面臨來自這些環境的攻擊風險。 因此,您必須掃描流量是否有惡意承載或邏輯。

這些類型的威脅分為兩大類:

已知的攻擊。 軟體提供者或較大型社群探索到的威脅。 在這種情況下,可以使用攻擊簽章,而且您必須確定會針對這些簽章檢查每個要求。 關鍵是能夠使用任何新識別的攻擊快速更新您的偵測引擎。

未知的攻擊。 這些攻擊是與任何已知簽章不完全相符的威脅。 這些類型的威脅包括要求流量中的零天弱點和不尋常的模式。 偵測這類攻擊的能力取決於您的防禦瞭解正常情況和不正常程度。 您的防禦應該持續學習和更新業務(和相關流量)等模式。

請考慮下列步驟來防範已知威脅:

實作 Microsoft Entra Internet Access 功能,例如 Web 內容篩選 和 TLS 檢查。 若要深入瞭解,請參閱 瞭解 Microsoft Entra Internet Access 如何用於所有應用程式。

使用 Azure Web 應用程式防火牆 (WAF) 保護端點::

- 開啟預設規則集或 OWASP 前 10 個保護規則集,以防止已知的 Web 層攻擊

- 開啟 Bot 保護規則集,以防止惡意 Bot 擷取資訊、進行認證填充等。

- 新增自定義規則,以防止您企業特有的威脅。

您可以使用下列兩個選項之一:

-

Azure Front Door

- 在 Azure Front Door 上建立 Web 應用程式防火牆 原則。

- 設定 Web 應用程式防火牆的 Bot 保護。

- Web 應用程式防火牆的自定義規則。

-

Azure 應用程式閘道

- 使用 Web 應用程式防火牆 建立應用程式閘道。

- 設定 Web 應用程式防火牆的 Bot 保護。

- 建立和使用 v2 自定義規則 Web 應用程式防火牆。

具有 Azure 防火牆 的前置端點,用於基於威脅情報和 IDPS 的第 4 層篩選:

- 使用 Azure 入口網站部署和設定 Azure 防火牆。

-

為您的流量啟用威脅情報型篩選 。

提示

瞭解如何實作端點的端對端 零信任 策略。

- 啟用時,Azure 防火牆 IDPS 會偵測並防止網路流量的威脅

4.3 監視和可見性

流量分析

網路監看員 使用分析 透過分析 VNET 流量記錄來偵測異常流量、驗證分割原則,以及找出影子 IT 或設定錯誤的存取路徑,在零信任分割中扮演重要角色。 它可讓安全性小組以可視化方式呈現區段之間的流量,並根據即時遙測強制執行調適型控制。

記錄分析

Microsoft Defender 擴充偵測和回應 (XDR)

Microsoft Defender 擴充偵測和回應 (XDR) 是您在缺口前後使用的整合企業防禦套件。 套件會跨端點、身分識別、電子郵件和應用程式,以原生方式協調偵測、預防、調查和回應。 使用 Defender XDR 來防範和回應複雜的攻擊。

- 調查警示

- 瞭解關於使用 Defender XDR 的零信任

- 瞭解美國政府專用的 Defender XDR

Microsoft Sentinel

開發自定義分析查詢,並使用活頁簿將收集的數據可視化。

- 使用自定義分析規則偵測威脅

- 將收集的數據可視化

- 與全球安全存取搭配使用活頁簿

AI-Enabled 網路存取

Microsoft Sentinel

使用 Azure 防火牆將防火牆活動可視化、使用 AI 調查功能偵測威脅、使活動相互關聯,以及自動化響應動作。

- Azure 防火牆與 Microsoft Sentinel

Microsoft Entra ID Protection 會使用機器學習 (ML) 演算法來偵測使用者和登入風險。 根據風險層級,在條件式存取原則中使用風險條件進行動態存取。

- 微軟 Entra 身分識別保護

- 風險偵測

- 以風險為基礎的存取原則

全球安全存取

藉由利用Microsoft Entra Global Secure Access 記錄,組織可以追蹤存取嘗試、監視數據流,以及實時識別異常狀況。 這項細微的監視有助於驗證只有授權的身分識別和裝置正在存取敏感性資源、支援事件回應,並提供稽核和調查的重要證據。 因此,綜合流量記錄是維護及證明零信任架構有效性的基礎元素。 除了流量記錄之外,其他記錄也可用於其他訊號:

4.4 自動化和協調流程

自動化和協調流程對於跨網路基礎結構強制執行零信任原則至關重要。 藉由利用自動強制執行、回應和治理,組織可以達成安全且具彈性的連線能力。

Azure 網路

Azure 網路服務,包括 Azure 防火牆、網路安全組(NSG)、虛擬 WAN 和 DDoS 保護,可以使用基礎結構即程式碼 (IaC) 工具來部署、控管及監視,例如 ARM 範本、Bicep、Terraform 和 Azure 原則。

主要功能:

- 自動化部署: 使用 IaC 管線來自動部署網路分割(NSG、Azure 防火牆)和篩選控制件。

- 持續合規性: 使用 Azure 原則強制執行和自動補救安全性標準(例如封鎖公用 IP,需要加密)。

- DevOps 整合: 與 GitOps/DevOps 工作流程整合,以取得宣告式版本控制的網路組態。

例: 使用 Bicep 和 Azure DevOps 布建新的子網時,自動部署 NSG 規則和 Azure 防火牆原則。

Microsoft Entra (使用身分識別治理進行全域安全存取)

Microsoft Entra Global Secure Access 結合了身分識別感知存取與網路控制,超越舊版 VPN。 身分識別治理會透過權利自動化來擴充此功能。

主要功能:

- 自動化上線: 使用 Microsoft Graph API 和原則範本,將應用程式/服務上線至 Private Access 或應用程式 Proxy。

- 權利管理: 使用核准工作流程、到期和存取權檢閱來定義網路存取套件。

- 動態取消布建: 根據角色變更或生命週期事件自動移除網絡權限。

例: 指派存取套件,以在使用者加入專案時,將私人存取權授與特定應用程式,並強制執行到期和存取權檢閱。

Microsoft Sentinel

Microsoft Sentinel 提供劇本 (Logic Apps) 來自動化網路威脅偵測和回應。

主要功能:

- 自動化回應: 更新 NSG 或 Azure 防火牆規則以封鎖惡意 IP/網域。

- 資源隔離: 藉由調整條件式存取來停用會話或隔離資源。

- 警示擴充: 將網路警示與流量記錄、DNS、身分識別和裝置遙測相互關聯。

例: Sentinel 會偵測與已知惡意 IP 的通訊;劇本會更新 Azure 防火牆 IP 群組,並通知 SecOps。

Microsoft Defender XDR

Microsoft Defender XDR 會將跨身分識別、端點和網路訊號的偵測、調查和協調回應自動化。

主要功能:

- 相關: 使用身分識別和裝置內容偵測橫向移動或異常網路模式。

- 自動化隔離: 隔離遭入侵的裝置,並觸發跨平臺的強制執行動作。

- 集成: 使用 Sentinel 和 Entra 進行端對端事件回應。

例: Defender for Endpoint 偵測到命令和控制(C2)流量,XDR 會將裝置隔離,並觸發 Sentinel 劇本來封鎖 Azure 防火牆中的目的地。

5.原則驅動的訪問控制和最低許可權

新式零信任網路需要更細微的調適型訪問控制,以強制執行最低許可權並動態響應風險。 原則驅動存取可確保使用者和裝置只會取得所需的最低許可權、最短的時間,以及只有在正確的條件下。

5.1 實作內容感知存取原則

- 使用Microsoft Entra 條件式存取,根據使用者、裝置、位置、應用程式和風險訊號來定義原則。

- 首先 ,規劃條件式存取部署 以符合組織需求的原則。

- 使用條件式存取原則範本來加速常見案例的部署。

5.2 強制執行風險型和調適型控件

- 偵測到風險時需要多重要素驗證 (MFA),例如不熟悉的登入或有風險的裝置。

- 使用 登入風險為基礎的多因子驗證 (MFA),根據即時風險評估自動要求進行驗證。

- 瞭解 Microsoft Entra ID Protection 中的風險偵測 ,以通知原則決策並將補救自動化。

5.3 套用 Just-in-Time (JIT) 和特權存取

- 使用特權身分管理(Privileged Identity Management,PIM)強制執行即時(Just-In-Time,JIT)存取權,以便僅在需要時授予提升的權限。

- 使用 PIM 和全域安全存取來保護私人應用程式存取 ,以減少常設許可權和限制暴露。

5.4 混合式和應用程式特定存取

- 針對混合式環境,使用 全域安全存取應用程式設定個別應用程式存取原則。

- 使用 SSH 搭配 Microsoft Entra Private Access 啟用安全的遠端管理,以進行細微的原則驅動伺服器存取。

5.5 預設拒絕原則與持續評估

- 在所有網路層套用拒絕默認原則,只有在原則明確允許時才授與存取權。

- 持續評估會話風險,並即時強制執行原則變更,以將受攻擊面降至最低。

使用內容感知、風險型和最低許可權原則,以減少未經授權的存取,並限制網路中橫向移動。

6.雲端和混合式網路安全性

保護雲端和混合式環境需要跨所有平台進行現代化、雲端原生控制和一致的原則強制執行。 隨著組織採用多重雲端和混合式架構,將零信任原則延伸至傳統數據中心以外的雲端工作負載、SaaS 和 PaaS 環境至關重要。

6.1 使用微周邊和雲端原生防火牆保護雲端工作負載

- 微邊界: 使用微分割來建構個別工作負載、應用程式或服務的細微安全界限。 這會限制橫向移動,並包含隔離區段內的潛在缺口。

- 雲端原生防火牆: 部署 Azure 防火牆 等解決方案,以檢查和控制雲端工作負載之間的流量、強制執行威脅情報型篩選,以及大規模套用應用程式和網路規則。

- 網路安全組 (NSG): 使用網路安全組 (NSG) 和 應用程式安全組 來定義並強制執行虛擬網路內資源的細部訪問控制。

- 私人端點: 使用 Azure Private Link 來限制透過私人 IP 位址存取 PaaS 服務,確保流量會保留在受信任的Microsoft骨幹內。

6.2 整合身分識別感知代理以加強 SaaS 和 PaaS 的安全性

- 身分識別感知 Proxy: 實作解決方案,例如 Microsoft Entra Private Access,以代理對 SaaS 和 PaaS 應用程式的存取權。 這些 Proxy 會在授與存取權之前,先強制執行驗證、裝置合規性和條件式存取原則。 請考慮 Microsoft Entra Internet Access 以進行身分識別感知因特網存取。

- 雲端存取安全性代理人 (CASB): 使用 Microsoft 適用於 Cloud Apps 的 Defender 來探索、監視和控制 SaaS 使用方式、強制執行數據外洩防護 (DLP),以及套用雲端應用程式的會話控件。

- 連續會話驗證: 針對 SaaS 和 PaaS 存取套用以風險為基礎的即時原則強制執行,包括根據使用者、裝置和會話內容的調適型控制。

6.3 確保跨混合式和多重雲端環境強制執行一致的安全策略

- 統一原則管理: 使用 Microsoft Entra 條件式存取 和 Azure 原則 等平臺,定義並強制執行跨內部部署、Azure 和其他雲端提供者的一致安全策略。

- 混合式連線能力: 使用 Azure VPN 閘道、 ExpressRoute 保護混合式連線,並為所有跨環境流量強制執行加密和存取控制。

- 集中式監視和回應: 將記錄和安全性事件從所有環境整合至 Microsoft Sentinel 或 SIEM/SOAR 平臺,以統一可見度、威脅偵測和自動化回應。

- 多重雲端安全性狀態管理: 使用 適用於雲端Microsoft Defender 之類的工具,評估、監視及改善 Azure 和其他雲端提供者資源的安全性狀態。

實作這些策略的組織可以達到雲端和混合式網路的強大端對端安全性。 無論工作負載和數據位於何處,此方法都能確保一致地套用零信任原則。

7. 停止舊版網路安全性技術

零信任會拒絕任何網路區段或裝置中的隱含信任。 傳統周邊導向的控管措施,例如一般 VPN 通道、「迴路」流量檢查、硬式編碼的訪問控制清單(ACL)和靜態網路防火牆,已無法提供現代混合和雲端原生環境所需的適應性、身分感知和情境感知保護。 若要完全實現零信任,組織必須淘汰這些過時的技術,以利於身分識別驅動、軟體定義的安全性服務。

7.1 退休範圍

要淘汰的舊版技術包括:

- 僅根據裝置憑證或共用密鑰授與廣泛網路存取權的傳統 VPN。

- 具有靜態規則集和有限應用層級可見性的固定網路防火牆。

- 缺乏內聯威脅檢查或會話控制的舊版網路代理伺服器。

- 網路 ACL 或路由式分割 ,而不需要整合至身分識別或裝置狀態訊號。

7.2 取代原則

針對每個已被取代的控件,採用新式零信任替代方法:

- 使用零信任網路存取,在應用程式或工作負載層強制執行最低許可權存取。

- 將身分識別和裝置狀態(使用 Microsoft Entra ID 和 Microsoft Defender for Endpoint)整合到每個存取決策中。

- 透過持續存取評估和會話重新評估來提供連續性驗證。

- 透過安全存取服務Edge (SASE) 和安全性服務Edge(SSE) 解決方案提供軟體定義的可見性和控制,例如安全Web網關(SWG)、雲端存取安全性代理程式 (CASB)、防火牆即服務 (FWaaS)和網路偵測和回應 (NDR)。

7.3 轉換策略

清查和優先順序

- 編錄所有舊版設備與 VPN 配置檔。

- 依關鍵性分類(公開應用程式、合作夥伴連線能力、遠端管理)。

試驗和驗證

- 使用 Microsoft Global Secure Access 或 Azure VPN Gateway 來設定 ZTNA 試行專案,並為低風險應用程式集提供 Microsoft Entra ID 驗證。

- 驗證連線能力、效能和原則強制執行。

分階段向下坡道

- 以波浪方式遷移使用者世代和應用程式群組、監視成功計量(例如存取時間、技術服務人員票證和安全性警示)。

- 同時透過您選擇的 SASE 或 SSE 堆疊重新導向流量。

正式除役

- 淘汰硬體設備並撤銷舊版 VPN 設定。

- 更新網路拓撲圖和操作手冊以移除過時技術。

本指南涵蓋的產品

Microsoft Entra Private Access

結論

保護網路是成功 零信任 策略的核心。 如需實作的進一步資訊或協助,請連絡您的客戶成功小組,或繼續閱讀本指南的其他章節,其涵蓋所有零信任要素。