將存取權指派給工作負載擁有者

當您將 AWS 或 GCP 環境上線時,適用於雲端的 Defender 會自動在連線的訂用帳戶和資源群組內建立安全性連接器作為 Azure 資源。 適用於雲端的 Defender 也會建立身分識別提供者作為上線程序期間所需的 IAM 角色。

在父連接器下方的特定安全性連接器上,將權限指派給使用者? 是的,可以。 您必須決定您希望使用者能夠存取的 AWS 帳戶或 GCP 專案。 也就是說,您必須識別對應至要指派使用者存取權的 AWS 帳戶或 GCP 專案的安全性連接器。

必要條件

安全性連接器的權限是透過 Azure 角色型存取控制 (RBAC) 來管理。 您可以將角色指派給訂用帳戶、資源群組和資源層級的使用者、群組和應用程式。

登入 Azure 入口網站。

瀏覽至 [適用於雲端的 Microsoft Defender]>[環境設定]。

找出相關的 AWS 或 GCP 連接器。

在 Azure 入口網站中使用 [所有資源] 或 [Azure Resource Graph] 選項,將權限指派給工作負載擁有者。

搜尋並選取 [所有資源]。

選取 [管理檢視] > [顯示隱藏類型]。

![顯示畫面上何處可找到 [顯示隱藏類型] 選項的螢幕擷取畫面。](media/assign-access-to-workload/show-hidden-types.png)

選取 [類型等於所有] 篩選。

在值欄位中輸入 securityconnector,並將檢查新增至 microsoft.security/securityconnectors。

選取套用。

選取相關的資源連接器。

搜尋並選取 [Resource Graph Explorer]。

複製並貼上下列查詢以找出安全性連接器:

resources

| where type == "microsoft.security/securityconnectors"

| extend source = tostring(properties.environmentName)

| where source == "AWS"

| project name, subscriptionId, resourceGroup, accountId = properties.hierarchyIdentifier, cloud = properties.environmentName

resources

| where type == "microsoft.security/securityconnectors"

| extend source = tostring(properties.environmentName)

| where source == "GCP"

| project name, subscriptionId, resourceGroup, projectId = properties.hierarchyIdentifier, cloud = properties.environmentName

選取 [執行查詢]。

將格式化結果切換為 [開啟]。

選取相關的訂用帳戶和資源群組,以找出相關的安全性連接器。

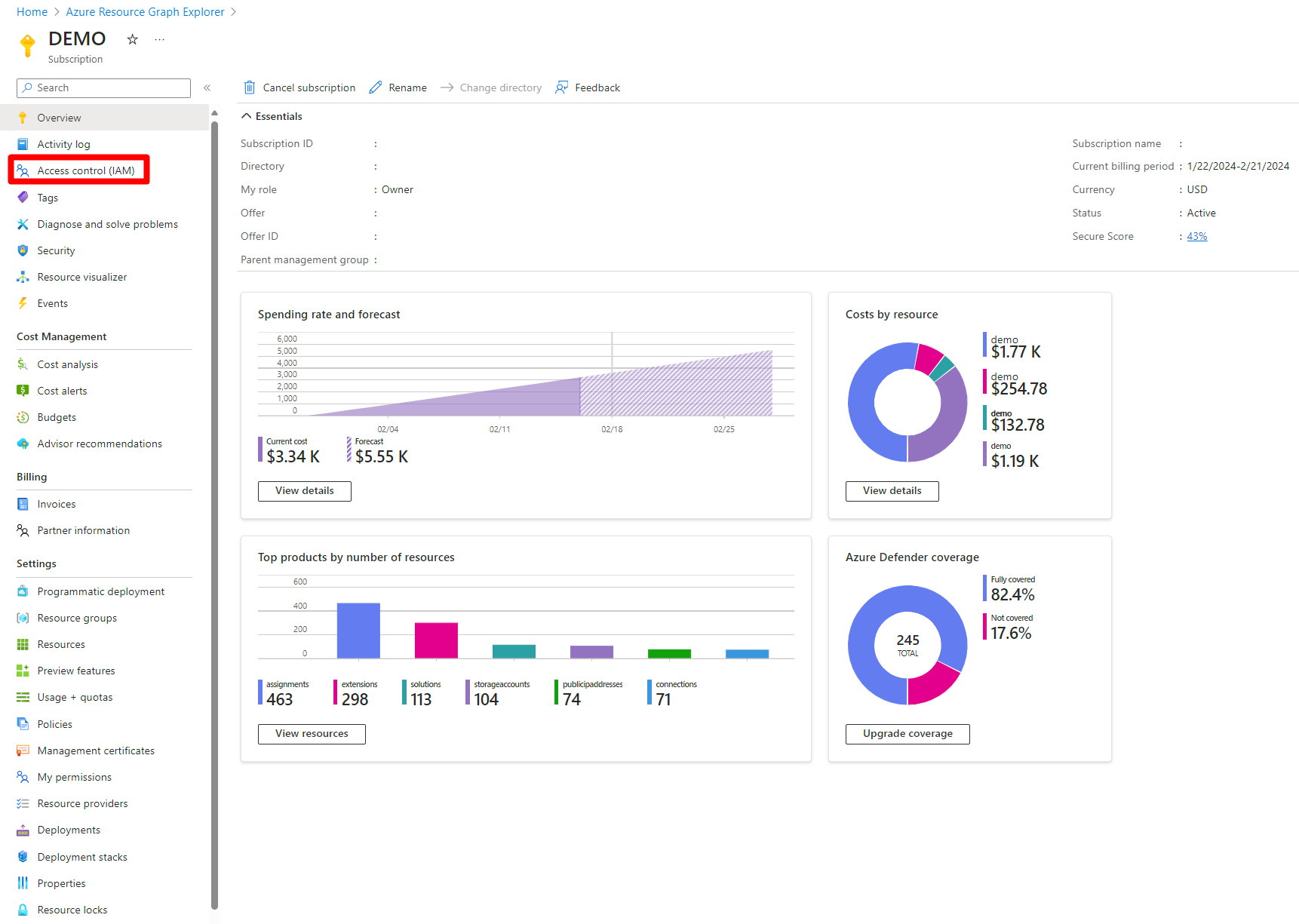

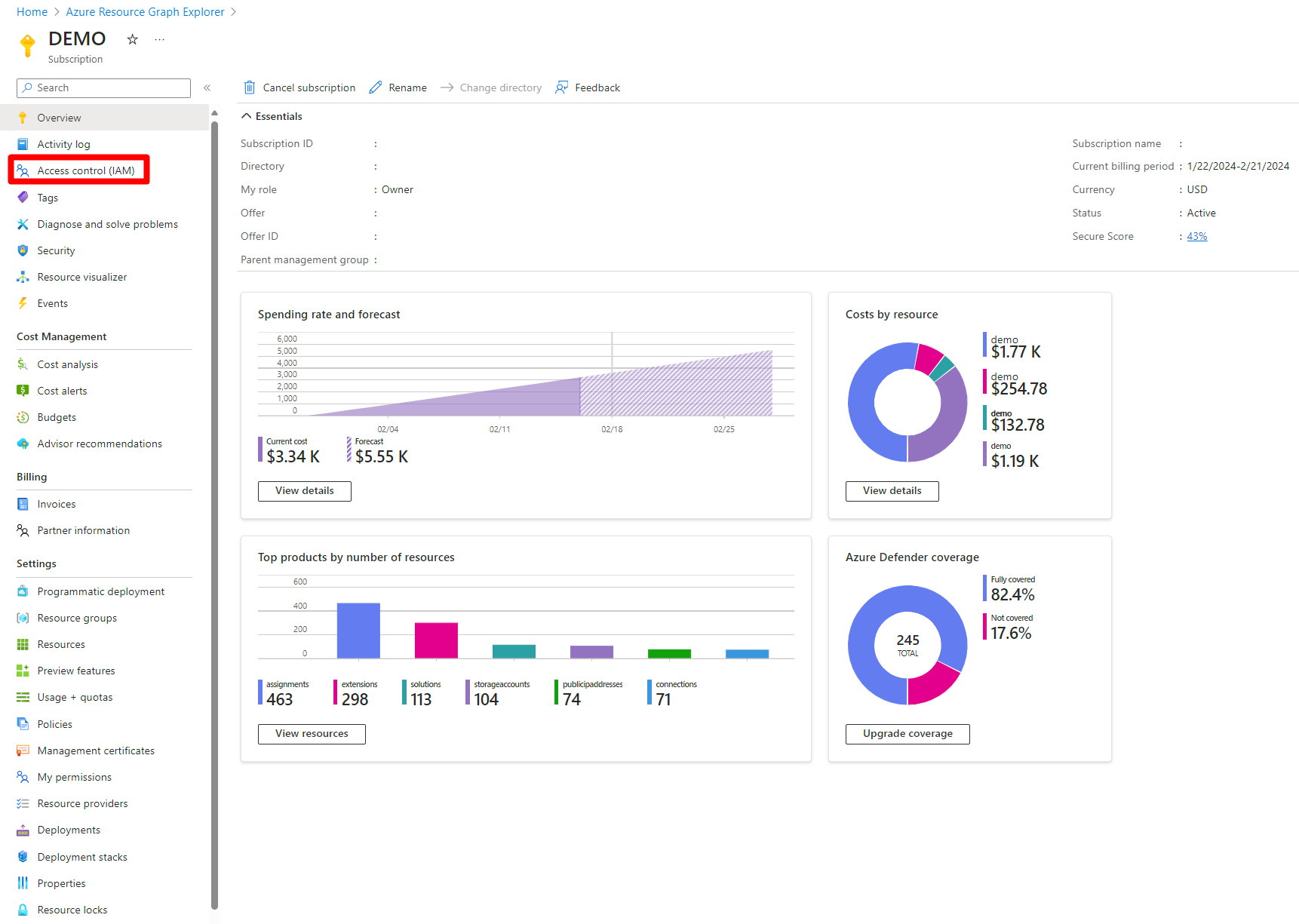

選取 [存取控制 (IAM)]。

選取 [+新增]>[新增角色指派]。

選取所需的角色。

選取 [下一步]。

選取 + 選取成員。

![顯示在畫面上何處選取 [+ 選取成員] 按鈕的螢幕擷取畫面。](media/assign-access-to-workload/select-members.png)

搜尋並選取相關的使用者或群組。

選取 [選取] 按鈕。

選取 [下一步]。

選取檢閱+指派。

檢閱資訊。

選取檢閱+指派。

設定安全性連接器的權限之後,工作負載擁有者將能夠檢視與安全性連接器相關聯 AWS 和 GCP 資源的適用於雲端的 Defender 中的建議。

後續步驟

![顯示在畫面上何處選取 [+ 選取成員] 按鈕的螢幕擷取畫面。](media/assign-access-to-workload/select-members.png)

![顯示畫面上何處可找到 [顯示隱藏類型] 選項的螢幕擷取畫面。](media/assign-access-to-workload/show-hidden-types.png)