識別及補救攻擊路徑

適用於雲端的 Defender 內容安全性功能可協助安全性小組降低具影響力之缺口的風險。 適用於雲端的 Defender 會使用環境內容來執行安全性問題的風險評量。 適用於雲端的 Defender 能識別最嚴重的安全性風險問題,同時將其與風險較低的問題區別開來。

攻擊路徑分析可協助您處理能造成立即性威脅且最有可能在環境中進行惡意探索的安全性問題。 適用於雲端的 Defender 會分析哪些安全性問題屬於攻擊者可用來入侵環境的潛在攻擊路徑。 其也能醒目提示需要解決才能加以緩解的安全性建議。

根據預設,攻擊路徑會依其風險層級來組織。 風險層級是由考慮每個資源風險因素的內容感知風險優先順序引擎所決定。 深入了解適用於雲端的 Defender 如何設定安全性建議的優先順序。

必要條件

您必須啟用 Defender 雲端安全性態勢管理 (CSPM),並且已啟用無代理程式掃描。

必要角色和權限:安全性讀者、安全性系統管理員、讀者、參與者或擁有者。

若要檢視與容器相關的攻擊路徑:

您必須在 Defender CSPM 中啟用無代理程式容器態勢延伸模組,或

您可以啟用適用於容器的 Defender,然後安裝相關代理程式以檢視與容器相關的攻擊路徑。 這也可讓您在安全性總管中查詢容器資料平面工作負載。

必要角色和權限:安全性讀者、安全性系統管理員、讀者、參與者或擁有者。

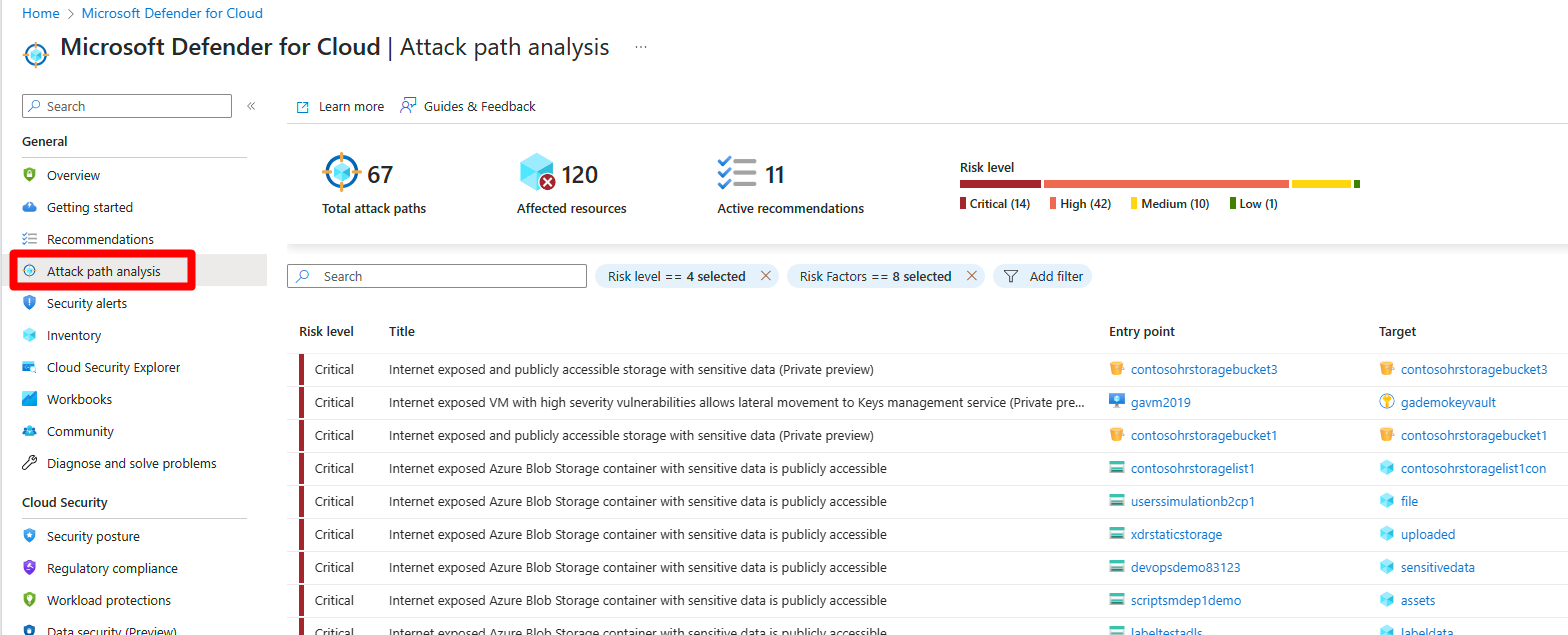

識別攻擊路徑

攻擊路徑頁面會顯示所有攻擊路徑的概觀。 您也可以查看受影響的資源,以及作用中攻擊路徑的清單。

您可以使用攻擊路徑分析找出環境中的最大風險,並加以補救。

若要識別攻擊路徑:

登入 Azure 入口網站。

瀏覽至 [適用於雲端的 Microsoft Defender] > [攻擊路徑分析]。

選取攻擊路徑。

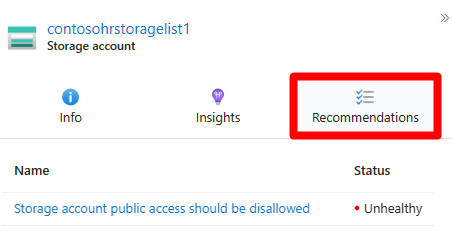

選取節點。

選取 [見解] 以檢視該節點的相關聯見解。

選取 建議。

選取建議。

補救建議。

補救攻擊路徑

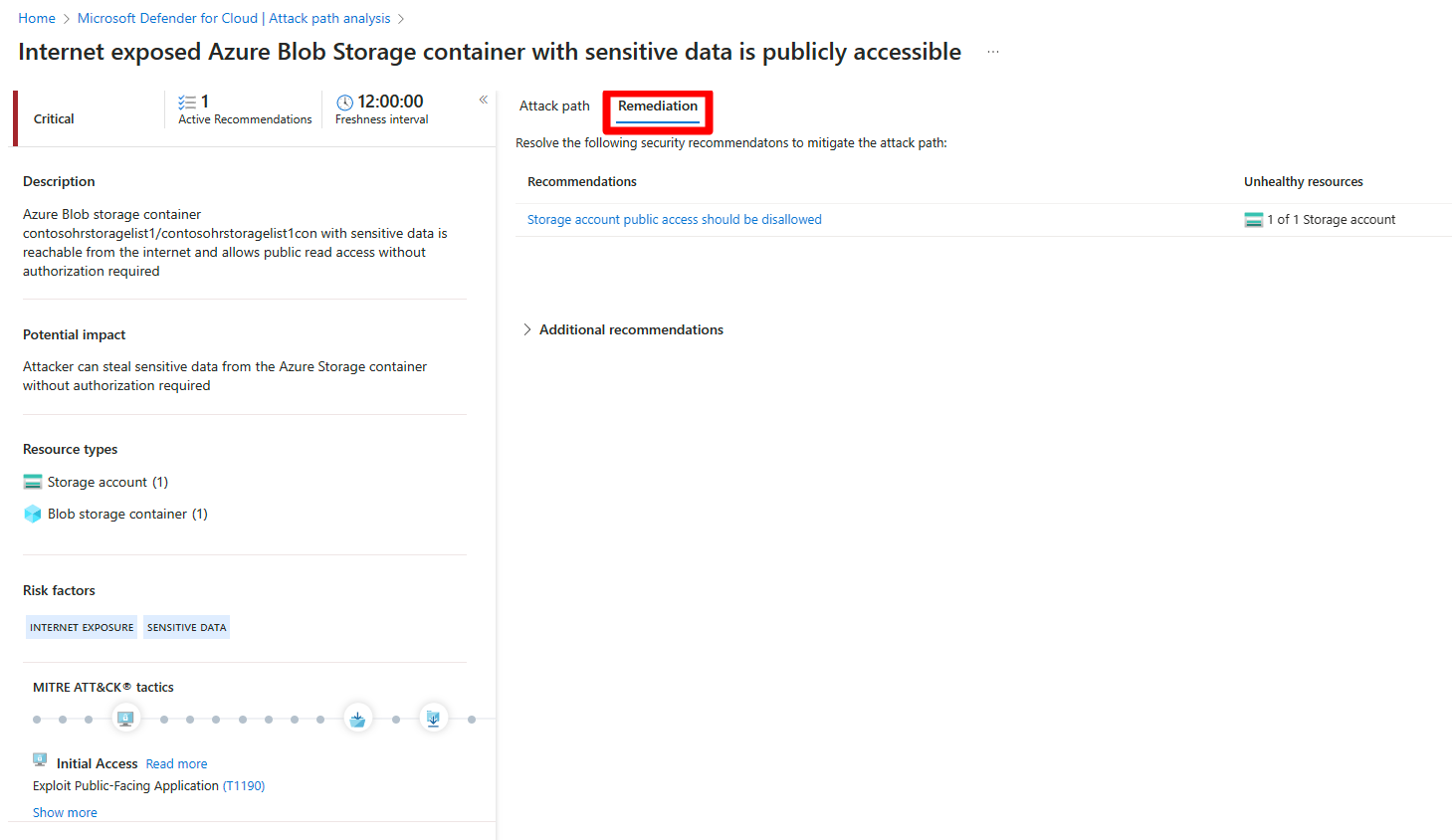

調查攻擊路徑並檢閱所有相關聯的結果和建議之後,您就可以開始補救攻擊路徑。

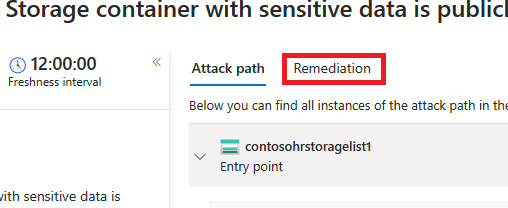

若要補救攻擊路徑:

瀏覽至 [適用於雲端的 Microsoft Defender] > [攻擊路徑分析]。

選取攻擊路徑。

選取 [補救]。

選取建議。

補救建議。

解決攻擊路徑之後,系統最多可能需要 24 小時的時間,才會從清單中移除攻擊路徑。

補救攻擊路徑內的所有建議

攻擊路徑分析可讓您依攻擊路徑查看所有建議,而不需要個別檢查每個節點。 您可以直接解決所有建議,而不需要個別檢視每個節點。

補救路徑包含兩種類型的建議:

- 建議 - 減輕攻擊路徑的建議。

- 其他建議 - 可降低惡意探索風險但不會減輕攻擊路徑的建議。

解決所有建議:

登入 Azure 入口網站。

瀏覽至 [適用於雲端的 Microsoft Defender] > [攻擊路徑分析]。

選取攻擊路徑。

選取 [補救]。

展開 [其他建議]。

選取建議。

補救建議。

解決攻擊路徑之後,系統最多可能需要 24 小時的時間,才會從清單中移除攻擊路徑。

![特定節點之 [深入解析] 索引標籤的螢幕擷取畫面。](media/how-to-manage-attack-path/insights.png)