探索敏感性資料的風險

在探索具有敏感性資料的資源之後,「適用於雲端的 Microsoft Defender」可讓您使用以下功能來探索這些資源的敏感性資料風險:

- 攻擊路徑:在「Defender 雲端安全性態勢管理 (CSPM)」方案中啟用敏感性資料探索後,您可以使用攻擊路徑來探索資料外洩的風險。 如需詳細資訊,請參閱 Defender CSPM 中的資料安全性態勢管理。

- 安全性總管:在 Defender CSPM 方案中啟用敏感性資料探索後,您可以使用「雲端安全性總管」來尋找敏感性資料深入解析。 如需詳細資訊,請參閱 Defender CSPM 中的資料安全性態勢管理。

- 安全性警示:在「適用於儲存體的 Defender」方案中啟用敏感性資料探索後,您可以套用敏感度篩選條件「安全性警示」設定來對敏感性資料存放區的持續威脅排定優先處理順序並進行探索。

透過攻擊路徑來探索風險

檢視預先定義的攻擊路徑以探索資料外洩的風險並取得補救建議,如下所示:

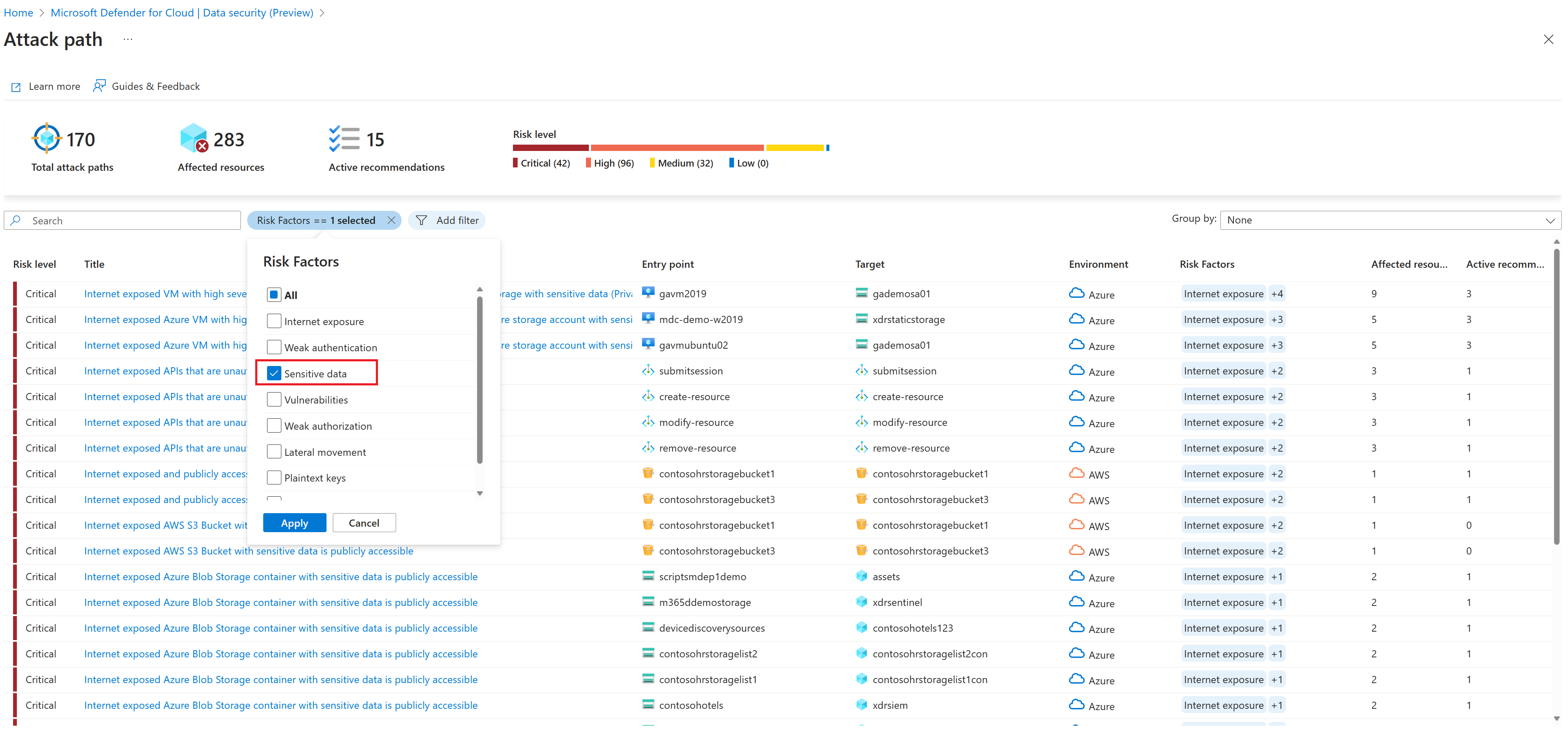

在「適用於雲端的 Defender」中,開啟 [攻擊路徑分析]。

在 [風險因子] 中,選取 [敏感性資料] 以篩選資料相關的攻擊路徑。

檢閱資料攻擊路徑。

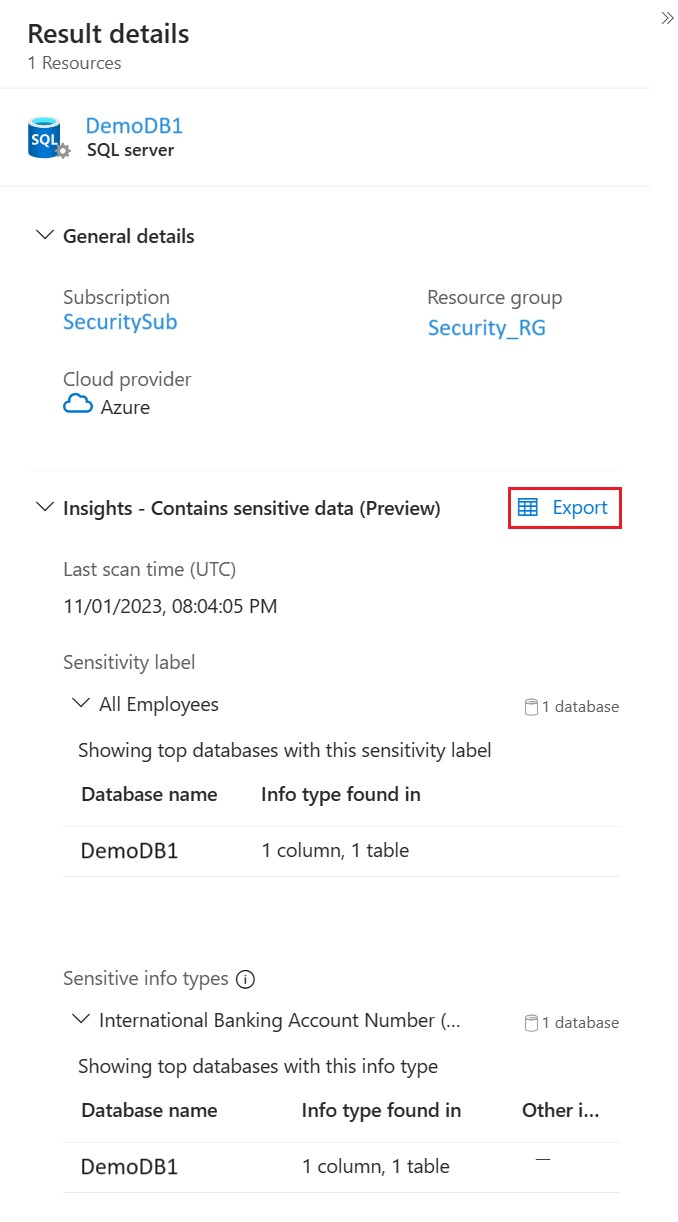

若要檢視資料資源中偵測到的敏感性資訊,請選取資源名稱 > [深入解析]。 然後,展開 [包含敏感性資料] 深入解析。

如需風險降低步驟,請開啟 [使用中建議]。

敏感性資料攻擊路徑的其他範例包括:

- 「可公開存取包含敏感性資料且暴露於網際網路的 Azure 儲存體容器」

- 「具有過多網際網路暴露和敏感性資料的受控資料庫允許基本的 (本機使用者/密碼) 驗證」

- 「VM 具有高嚴重性弱點,而且有權可以讀取包含敏感性資料的資料存放區」

- 「可公開存取包含敏感性資料且暴露於網際網路的 AWS S3 貯體」

- 「將資料複寫到網際網路的私人 AWS S3 貯體公開且可公開存取」

- 「RDS 快照集可供所有 AWS 帳戶公開使用」

使用「雲端安全性總管」來探索風險

使用查詢範本或定義手動查詢來探索雲端安全性圖深入解析中的資料風險和暴露。

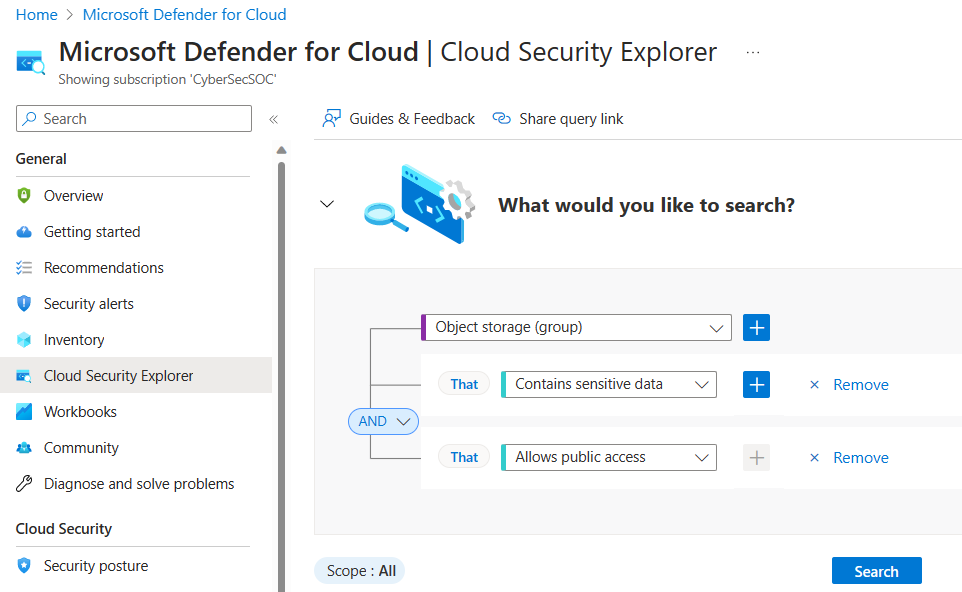

在「適用於雲端的 Defender」中,開啟 [雲端安全性總管]。

您可以建置自己的查詢,或選取其中一個敏感性資料查詢範本 > [開啟查詢],並視需要加以修改。 以下是範例:

使用查詢範本

作為建立您自己的查詢的替代方案,您可以使用預先定義的查詢範本。 有數個敏感性資料查詢範本可供使用。 例如:

- 允許公開存取包含敏感性資料且暴露於網際網路的儲存體容器。

- 允許公開存取包含敏感性資料且暴露於網際網路的 S3 貯體

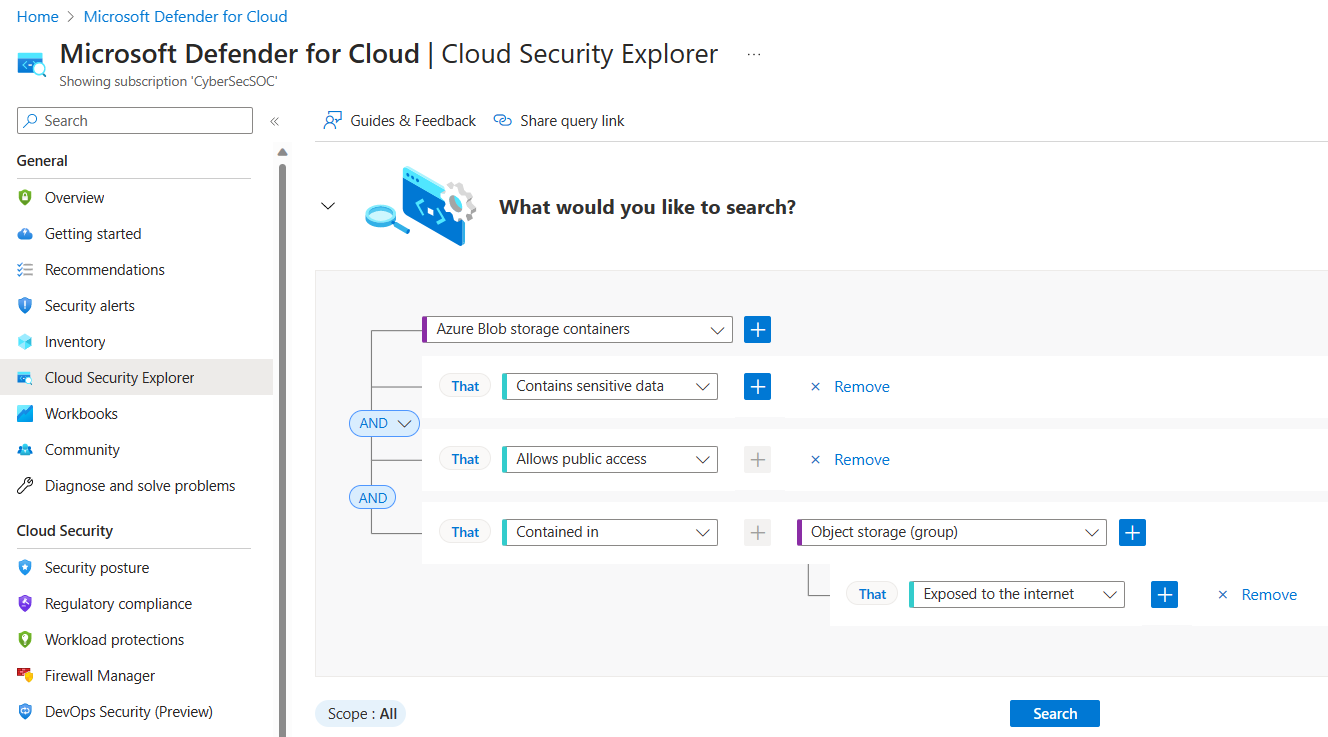

當您開啟預先定義的查詢時,它會自動填寫資料,並且可以根據需要進行調整。 例如,以下是「允許公開存取包含敏感性資料且暴露於網際網路的儲存體容器」的預先填寫欄位。

探索敏感性資料的安全性警示

在「適用於儲存體的 Defender」方案中啟用敏感性資料探索後,您可以對會影響含敏感性資料的資源的警示排定優先處理順序並專注於這些警示。 深入了解在「適用於儲存體的 Defender」中監視資料安全性警示。

對於 PaaS 資料庫和 S3 貯體,發現結果會回報給 Azure Resource Graph (ARG),讓您可以在「適用於儲存體的 Defender」的 [清查]、[警示] 和 [建議] 刀鋒視窗中篩選和排序敏感度標籤和敏感性資訊類型。

匯出發現結果

對於安全性系統管理員 (其會檢閱攻擊路徑或安全性總管中的敏感性資料發現結果) 來說,缺乏對資料存放區的直接存取權是很常見的。 因此,他們需要與資料擁有者分享發現結果,然後他們才可以進行進一步的調查。

為此,請使用 [包含敏感性資料] 深入解析中的 [匯出]。

產生的 CSV 檔案包括:

- 樣本類型 – 根據資源類型,這可以是資料庫資料行、檔名或容器名稱。

- 敏感度標籤 – 此資源上找到的最高排名標籤 (所有資料列的值都相同)。

- 包含在 – 樣本的完整路徑 (檔案路徑或資料行完整名稱)。

- 敏感性資訊類型 – 每個樣本所探索到的資訊類型。 如果偵測到多個資訊類型,則會為每個資訊類型加入一個新的資料列。 這是為了讓篩選體驗更容易。

注意

在「雲端安全性總管」頁面中下載 CSV 報告時,會以原始格式 (json) 匯出查詢擷取到的所有深入解析。