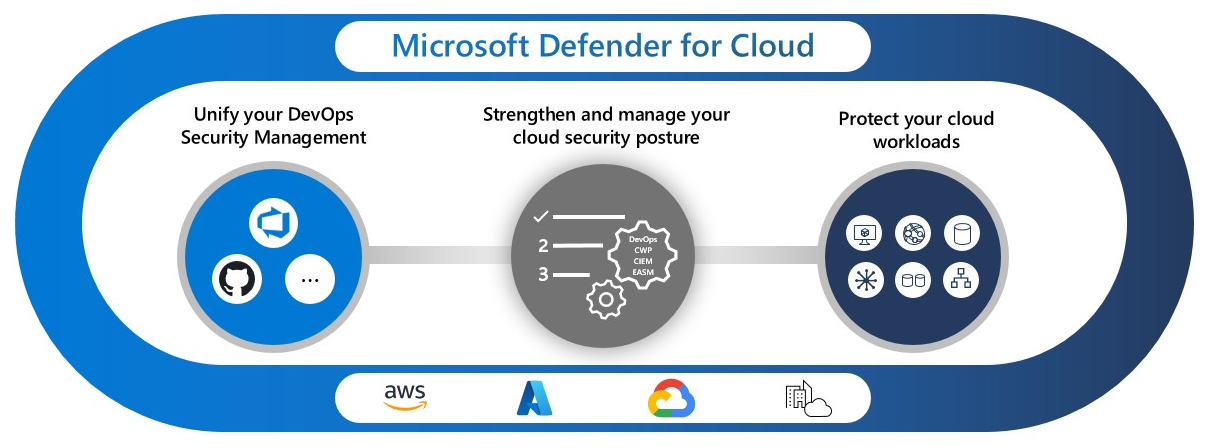

適用於雲端的 Microsoft Defender 是一個雲端原生應用程式保護平台 (CNAPP),其中包括旨在保護雲端式應用程式免受各種網路威脅和弱點攻擊的安全性措施和做法。 適用於雲端的 Defender 包括:

- 開發安全性作業 (DevSecOps) 解決方案,可跨多雲端和多管線環境將程式代碼層級的安全性管理統一

- 雲端安全性狀態管理 (CSPM) 解決方案,可識別防止缺口的動作

- 具有伺服器、容器、記憶體、資料庫和其他工作負載保護的雲端工作負載保護平臺 (CWPP)

附註

如需「適用於雲端的 Defender」定價資訊,請參閱定價頁面。 您也可以 使用適用於雲端的 Defender 成本計算機來預估成本。

Microsoft 365 Defender 入口網站可協助安全性小組調查雲端資源、裝置和身分識別的攻擊。 Microsoft 365 Defender 提供攻擊的概觀,包括雲端環境中的可疑和惡意事件。 Microsoft 365 Defender 藉由將所有警示和事件相互關聯,包括雲端警示和事件,來達成此目的。

深入瞭解 適用於雲端的 Microsoft Defender 與 Microsoft Defender XDR 之間的整合。

保護雲端應用程式

適用於雲端的Defender可協助您在軟體開發程式或DevSecOps早期納入良好的安全性做法。 您可以保護程式碼管理環境和程式代碼管線,並從單一位置取得開發環境安全性狀態的見解。 適用於雲端的Defender可讓安全性小組跨多管線環境管理DevOps安全性。

現今的應用程式需要程式碼、基礎結構和執行階段層級的安全性感知,以確保所部署的應用程式得到強化以對抗攻擊。

| 功能 | 它解決什麼問題? | 開始使用 | Defender 方案 |

|---|---|---|---|

| 程式碼管線深入解析 | 可讓安全性小組能夠跨多管線環境 (包括 GitHub、Azure DevOps 和 GitLab) 來保護從程式碼到雲端的應用程式和資源。 然後,DevOps 安全性發現結果 (例如基礎結構即程式碼 (IaC) 錯誤設定和暴露的秘密) 可以與其他內容相關的雲端安全性深入解析相關聯,以排定程式碼中的修補優先順序。 | 將 Azure DevOps、GitHub 和 GitLab 存放庫連線至「適用於雲端的 Defender」 | 基礎 CSPM (免費) 和 Defender CSPM |

改進您的安全性態勢

雲端和內部部署資源的安全性仰賴適當的設定和部署。 適用於雲端的 Defender 建議會識別保護您環境的步驟。

適用於雲端的Defender包含免費的基礎 CSPM 功能。 使用 Defender CSPM 方案啟用進階 CSPM 功能。

| 功能 | 它解決什麼問題? | 開始使用 | Defender 方案 |

|---|---|---|---|

| 集中式原則管理 | 定義您想要在整個環境中維護的安全性條件。 此原則會轉譯為建議,以識別違反您安全性原則的資源設定。 Microsoft雲端安全性基準是一種內建標準,適用於 Azure 和其他雲端提供者的詳細技術實作指引(例如 Amazon Web Services (AWS) 和 Google Cloud Platform (GCP)。 | 自訂安全性原則 | 基礎 CSPM (免費) |

| 安全分數 | 根據安全性建議總結您的安全性態勢。 當您補救建議時,您的安全分數會提升。 | 追蹤您的安全分數 | 基礎 CSPM (免費) |

| 多雲端涵蓋範圍 | 使用無代理程式方法來連線到您的多雲端環境,以進行 CSPM 深入解析和 CWP 保護。 | 將您的 Amazon AWS 和 Google GCP 雲端資源連線至適用於雲端的 Defender | 基礎 CSPM (免費) |

| 雲端安全性態勢管理 (CSPM) | 使用儀表板來查看安全性態勢中的弱點。 | 啟用 CSPM 工具 | 基礎 CSPM (免費) |

| 進階雲端安全性態勢管理 | 取得進階工具來識別安全性態勢中的弱點,包括: - 治理,用以促進採取動作以改善安全性態勢 - 法規合規性,用以驗證是否符合安全性標準規範 - 雲端安全性總管,用以建置您環境的全面性檢視 |

啟用 CSPM 工具 | Defender CSPM |

| 資料安全性態勢管理 | 資料安全性態勢管理會自動探索包含敏感性資料的資料存放區,並協助降低資料外洩的風險。 | 啟用資料安全性態勢管理 | Defender CSPM 或適用於儲存體的 Defender |

| 攻擊路徑分析 | 在您的網路上建立流量模型,以在環境實作變更之前識別潛在風險。 | 建置查詢以分析路徑 | Defender CSPM |

| 雲端安全性總管 | 雲端環境的地圖,可讓您建置查詢以找出安全性風險。 | 建置查詢以找出安全性風險 | Defender CSPM |

| 安全性治理 | 透過將工作指派給資源擁有者,並追蹤安全性狀態與安全性原則一致的進度,藉此推動貴組織的安全性改善。 | 定義治理規則 | Defender CSPM |

| Microsoft Entra 權限管理 | 提供對 Azure、AWS 和 GCP 中任何身份和資源的權限進行全面的可視性和控制。 | 檢閱您的權限蔓延指標 (PCI) (部分內容可能是機器或 AI 翻譯) | Defender CSPM |

保護雲端工作負載

主動式安全性原則需要實作安全性做法,以保護工作負載免於受到威脅。 雲端工作負載保護 (CWP) 提供工作負載特定建議,以引導您進行正確的安全性控制來保護工作負載。

當您的環境受到威脅時,安全性警示會立即指出威脅的本質和嚴重性,以便您可以規劃您的回應。 在您的環境中識別威脅之後,請快速回應以限制資源的風險。

| 功能 | 它解決什麼問題? | 開始使用 | Defender 方案 |

|---|---|---|---|

| 保護雲端伺服器 | 使用 Just-In-Time 網路存取、檔案完整性監視、弱點評估等等,透過適用於端點的 Microsoft Defender 或延伸保護來提供伺服器保護。 | 保護您的多雲端和內部部署伺服器 | 適用於伺服器的 Defender |

| 識別儲存體資源的威脅 | 使用進階威脅偵測功能和 Microsoft 威脅情報資料,偵測存取或惡意探索儲存體帳戶的異常和潛在有害嘗試,以提供內容相關的安全性警示。 | 保護您的雲端儲存空間資源 | 適用於儲存體的 Defender |

| 保護雲端資料庫 | 使用 Azure 中最熱門資料庫類型的攻擊偵測和威脅回應來保護您的整個資料庫資產,以根據其受攻擊面和安全性風險來保護您的資料庫引擎和資料類型。 | 為雲端和內部部署資料庫部署特殊化保護 | - 適用於 Azure SQL Database 的 Defender - 在機器上適用於 SQL 伺服器的 Defender - 適用於開放原始碼關聯式資料庫的 Defender - 適用於 Azure Cosmos DB 的 Defender |

| 保護容器 | 保護您的容器,讓您可以透過環境強化、弱點評量及執行階段保護,改善、監視和維護叢集、容器及其應用程式的安全性。 | 在容器中尋找安全性風險 | 適用於容器的 Defender |

| 基礎結構服務深入解析 | 診斷應用程式基礎結構中的弱點,其可能讓環境容易遭受攻擊。 | - 識別針對透過 App Service 執行之應用程式的攻擊 - 偵測嘗試惡意利用 Key Vault 帳戶 - 接收到可疑的 Resource Manager 作業警示 - 揭露異常的域名系統(DNS)活動 |

- 適用於 App Service 的 Defender - 適用於 Key Vault 的 Defender - 適用於 Resource Manager 的 Defender - 適用於 DNS 的 Defender |

| 安全性警示 | 收到威脅環境安全性的即時事件通知。 警示會分類並獲指派嚴重性層級,以指出適當的回應。 | 管理安全性警示 | 任何工作負載保護 Defender 方案 |

| 安全性事件 | 藉由將警示與安全性資訊與事件管理(SIEM)、安全性協調流程、自動化和回應(SOAR)和IT傳統部署模型解決方案相互關聯,以識別攻擊模式,以回應威脅並降低資源的風險。 | 將警示匯出至 SIEM、SOAR 或 ITSM 系統 | 任何工作負載保護 Defender 方案 |

重要事項

- 自 2023 年 8 月 1 日起,具有適用於 DNS 的 Defender 現有訂用帳戶的客戶可以繼續使用服務作為獨立方案。

- 針對新的訂用帳戶,可疑 DNS 活動的警示會包含在 Defender for Servers Plan 2 (P2) 中。

- 保護範圍沒有變更:適用於 DNS 的 Defender 會繼續保護連線至 Azure 預設 DNS 解析程式的所有 Azure 資源。 這項變更會影響 DNS 保護的計費方式和配套方式,而不是涵蓋哪些資源。

深入了解

如需適用於雲端的 Defender 及其運作方式的詳細資訊,請參閱:

- 適用於雲端的 Defender 的逐步解說

- 在「從實戰經驗中學習到的教訓」中與網路安全性專家進行有關「適用於雲端的 Defender」的專訪

- 適用於雲端的 Microsoft Defender - 使用案例 (英文)

- 適用於雲端的 Microsoft Defender PoC 系列 - 適用於容器的 Microsoft Defender。 (英文)

- 了解適用於雲端的 Microsoft Defender 提供資料安全性的方式