授與和要求全租用戶可見度

具有 Microsoft Entra 全域管理員角色的使用者,可能擁有整個租用戶的權限,但缺少 Azure 權限,無法在適用於雲端的 Microsoft Defender 查看整個組織的資訊。 需要提高權限,因為 Microsoft Entra 角色指派不會授與 Azure 資源存取權限。

授與自己全租用戶的權限

若要自行指派租用戶層級權限:

如果您的組織使用 Microsoft Entra Privileged Identity Management (PIM) 或任何其他 PIM 工具管理資源存取權,則使用者的全域管理員角色必須為作用中。

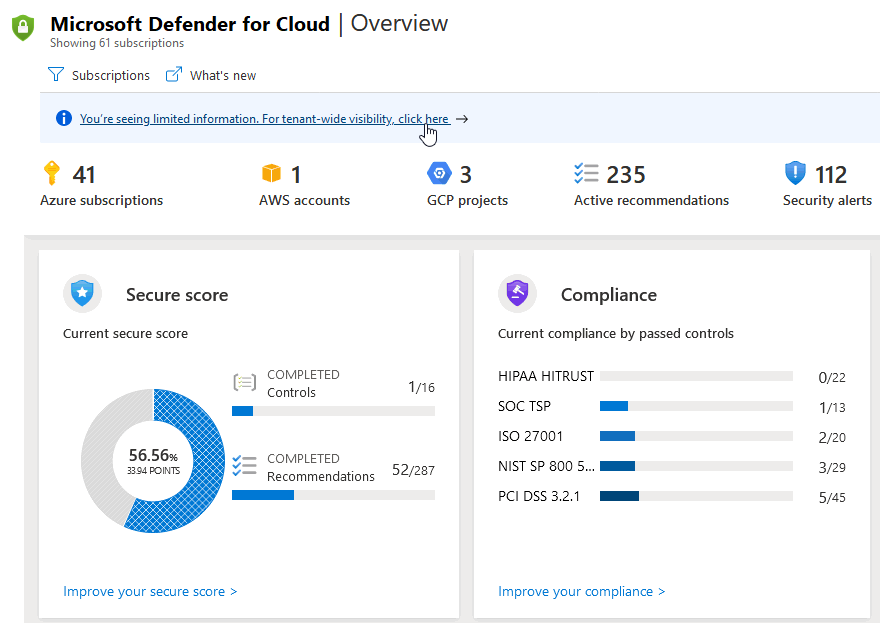

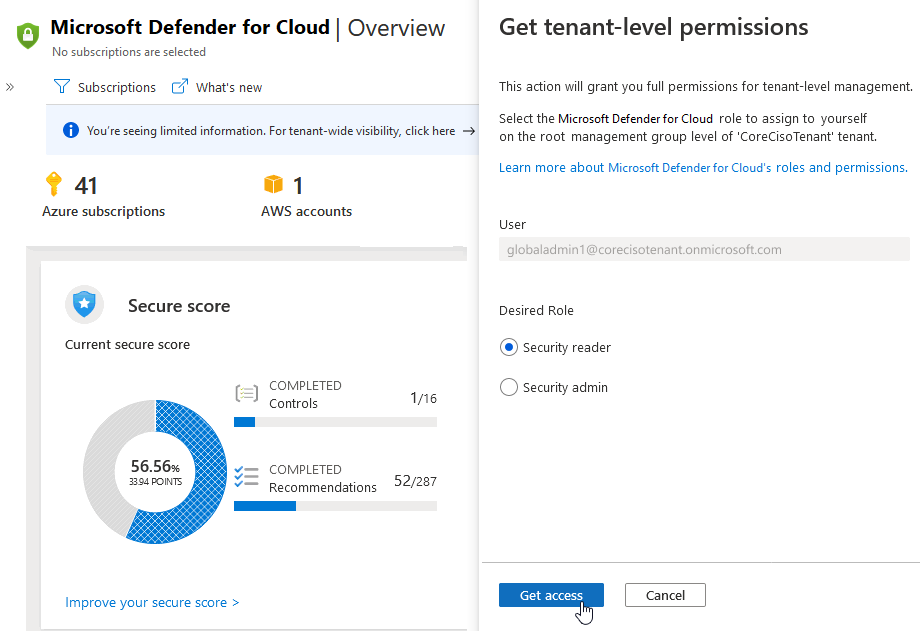

以未在租用戶根管理群組上指派的全域管理員使用者角色,開啟「適用於雲端的 Defender」的 [概觀] 頁面,然後選取橫幅中的 [全租用戶可見度] 連結。

選取要指派的新 Azure 角色。

提示

一般而言,需具備安全性管理員角色,才能在根層級套用原則,而安全性讀取者就足以提供租用戶層級的可見性。 如需有關這些角色所授與權限的詳細資訊,請參閱安全性管理員內建角色描述或安全性讀取者內建角色描述。

如需了解適用於雲端的 Defender 特定角色之間差異,請參閱角色和允許的動作中的表格。

全組織檢視是藉由在租用戶根管理群組層級授與角色來達成。

登出 Azure 入口網站,再重新登入。

提高存取權限後,請開啟或重新整理適用於雲端的 Microsoft Defender,確認您可以檢視 Microsoft Entra 租用戶下的所有訂用帳戶。

自行指定租用戶等級權限的流程,會自動為您執行許多作業:

使用者的權限會暫時提高。

使用新權限會將使用者指派給根管理群組所需的 Azure RBAC 角色。

已移除提高的權限。

如需 Microsoft Entra 提高權限流程的詳細資訊,請參閱提高存取權以管理所有 Azure 訂用帳戶和管理群組。

租用戶不足時要求全租用權限

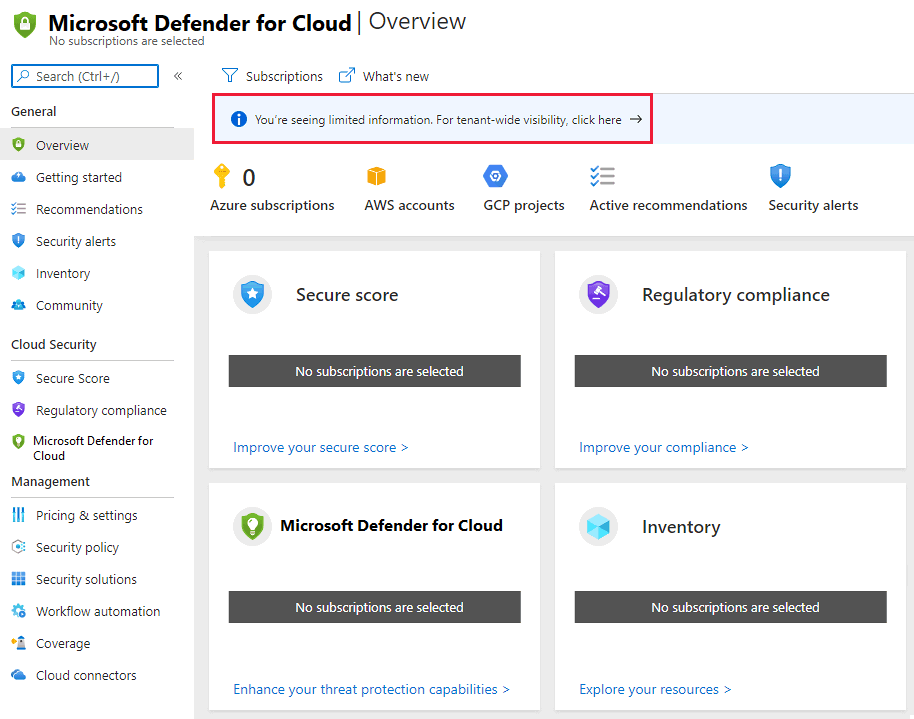

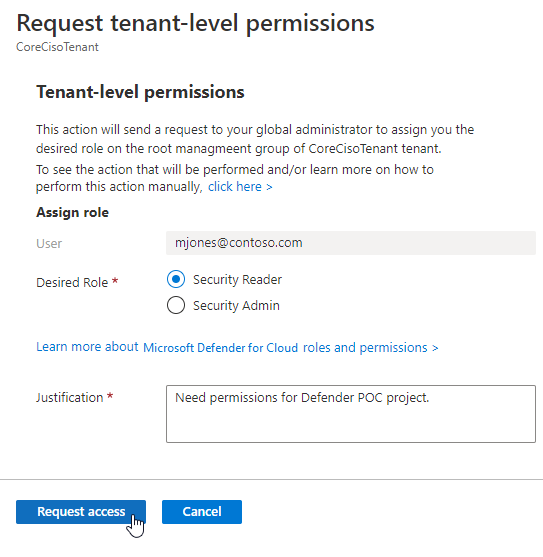

瀏覽至適用於雲端的 Defender 時,您可能會看到橫幅,提醒您檢視受限。 如果您看到這個橫幅,請選取它,將要求傳送給組織的全域管理員。 在要求中,您可以包含您想要指派的角色,全域管理員將會決定要授與的角色。

全由全域管理員決定是否要接受或拒絕這些要求。

重要

您只能每七天提交一個要求。

若要向全域管理員要求提高權限:

在 Azure 入口網站上,開啟 [適用於雲端的 Microsoft Defender]。

如果出現「您看到有限資訊」橫幅,請選取。

在詳細要求表單中,選取所需的角色,以及需要這些權限的理由。

選取 [要求存取]。

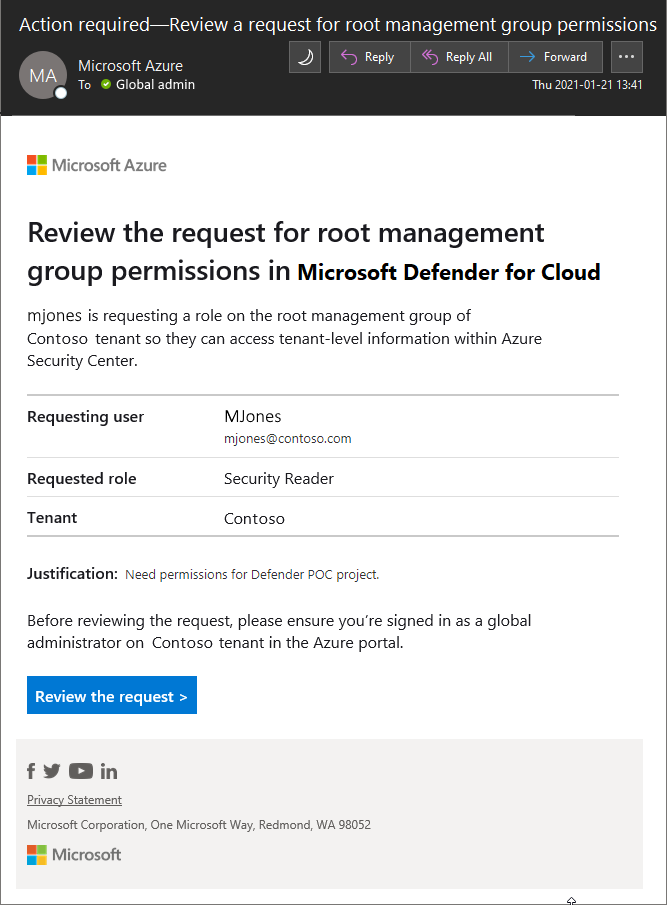

電子郵件隨即傳送給全域管理員。 電子郵件包含可核准或拒絕要求之適用於雲端的 Defender 連結。

在全域管理員選取 [檢閱要求] 並完成此流程後,系統會將決策傳送給要求的使用者。

正在移除權限

若要從根租用戶群組移除權限,請遵循下列步驟:

- 前往 Azure 入口網站。

- 在 Azure 入口網站的頂端搜尋列中,搜尋管理群組。

- 在 [管理群組] 窗格中,從管理群組清單中尋找並選取 [租用戶根群組]。

- 進入 [租用戶根群組] 後,請選取左側功能表中的 [存取控制 (IAM)]。

- 在 [存取控制 (IAM)] 窗格中,選取 [角色指派] 索引標籤。系統會顯示 [租用戶根群組] 的所有角色指派清單。

- 檢閱角色指派清單,找出您要刪除的項目。

- 選取您要移除的角色指派 ([安全性系統管理員] 或 [安全性讀取者]),然後選取 [移除]。 確保您具備必要權限,可變更 [租用戶根群組] 中的角色指派。

下一步

在下列相關頁面中深入了解適用於雲端的 Defender 權限: