使用 Terraform 將 Azure 防火牆 Standard 遷移至 進階版

Terraform 可讓您定義、預覽和部署雲端基礎結構。 使用 Terraform 時,您可以使用 HCL 語法來建立設定檔。 HCL 語法可讓您指定雲端提供者 (例如 Azure) 和構成雲端基礎結構的元素。 建立設定檔之後,您可以建立執行計畫,讓您先預覽基礎結構變更,之後再部署。 驗證變更之後,您可以套用執行計畫來部署基礎結構。

如果您使用 Terraform 搭配傳統規則部署標準 Azure 防火牆,您可以修改 Terraform 組態檔,以使用 進階版 防火牆原則將防火牆移轉至 Azure 防火牆 進階版。

在本文中,您將學會如何:

- 使用 Terraform 搭配傳統規則部署標準 Azure 防火牆

- 將防火牆規則匯入進進階防火牆原則

- 編輯 Terraform 組態檔以移轉防火牆

1.設定您的環境

- Azure 訂用帳戶:如果您沒有 Azure 訂用帳戶,請在開始前建立免費帳戶。

設定 Terraform:如果您尚未這麼做,請使用下列其中一個選項來設定 Terraform:

2.實作 Terraform 程式代碼

建立目錄,然後在目錄中測試範例 Terraform 程式碼,並將其設為目前的目錄。

建立名為

main.tf的檔案,並插入下列程式碼:resource "random_pet" "prefix" { prefix = var.prefix length = 1 } resource "azurerm_resource_group" "rg" { name = "${random_pet.prefix.id}-rg" location = var.resource_group_location } resource "azurerm_virtual_network" "vnet" { name = "${random_pet.prefix.id}-vnet" address_space = ["10.0.0.0/16"] location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name } resource "azurerm_subnet" "subnet" { name = "AzureFirewallSubnet" resource_group_name = azurerm_resource_group.rg.name virtual_network_name = azurerm_virtual_network.vnet.name address_prefixes = ["10.0.1.0/24"] } resource "azurerm_public_ip" "pip" { name = "${random_pet.prefix.id}-pip" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name allocation_method = "Static" sku = "Standard" } resource "azurerm_firewall" "main" { name = "${random_pet.prefix.id}-fw" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name sku_name = "AZFW_VNet" sku_tier = "Standard" ip_configuration { name = "configuration" subnet_id = azurerm_subnet.subnet.id public_ip_address_id = azurerm_public_ip.pip.id } } resource "azurerm_firewall_application_rule_collection" "app-rc" { name = "${random_pet.prefix.id}-app-rc" azure_firewall_name = azurerm_firewall.main.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "testrule" source_addresses = [ "10.0.0.0/16", ] target_fqdns = [ "*.google.com", ] protocol { port = "443" type = "Https" } } } resource "azurerm_firewall_network_rule_collection" "net-rc" { name = "${random_pet.prefix.id}-net-rc" azure_firewall_name = azurerm_firewall.main.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "dnsrule" source_addresses = [ "10.0.0.0/16", ] destination_ports = [ "53", ] destination_addresses = [ "8.8.8.8", "8.8.4.4", ] protocols = [ "TCP", "UDP", ] } }建立名為

variables.tf的檔案,並插入下列程式碼:variable "resource_group_location" { type = string default = "eastus" description = "Location of the resource group." } variable "prefix" { type = string default = "firewall-standard" description = "Prefix of the resource name" }

3. 初始化 Terraform

執行 terraform init 來初始化 Terraform 部署。 此命令會下載管理 Azure 資源所需的 Azure 提供者。

terraform init -upgrade

重點︰

-upgrade參數會將必要的提供者外掛程式升級至符合設定版本條件約束的最新版本。

4.建立 Terraform 執行計劃

執行 terraform plan 以建立執行計畫。

terraform plan -out main.tfplan

重點︰

terraform plan命令會建立執行計畫,但不會執行。 相反地,其會決定要在您指定的設定檔中建立設定所需的動作。 此模式可讓您在對實際資源進行任何變更之前,先確認執行方案是否符合您的預期。- 選用的

-out參數可讓您指定計畫的輸出檔。 使用-out參數可確保您所檢閱的方案就是所套用的方案。

5.套用 Terraform 執行計劃

執行 terraform apply 將執行計畫套用至您的雲端基礎結構。

terraform apply main.tfplan

重點︰

- 範例

terraform apply命令會假設您先前已執行terraform plan -out main.tfplan。 - 如果您為

-out參數指定了不同的檔案名稱,請在呼叫terraform apply時使用該檔案名稱。 - 若您未使用

-out參數,請呼叫terraform apply,不需要使用參數。

6.將防火牆規則匯入進階原則

現在您有具有傳統規則的標準防火牆。 接下來,建立進階防火牆原則,並從防火牆匯入規則。

- 在 Azure 入口網站中,選取 [建立資源]。

- 搜尋 防火牆原則 並加以選取。

- 選取 建立。

- 針對 [資源群組] 選取 test-resources 。

- 在 [名稱] 中,輸入 prem-pol。

- 針對 [區域],選取 [ 美國東部]。

- 針對 [原則層],選取 [進階版]。

- 選取 [下一步:DNS 設定],然後繼續進行,直到您到達 [規則] 頁面為止。

- 在 [規則] 頁面上,從 Azure 防火牆 選取 [匯入規則]。

- 選取 testfirewall,然後選取 [ 匯入]。

- 選取 [檢閱 + 建立]。

- 選取 建立。

7.編輯 Terraform 組態檔以移轉防火牆

開啟檔案 main.tf ,並進行下列變更:

新增下列 'data' 區段:

data "azurerm_firewall_policy" "prem-pol" { name = "prem-pol" resource_group_name = azurerm_resource_group.rg.name }修改防火牆資源:

resource "azurerm_firewall" "fw" { name = "testfirewall" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name firewall_policy_id = data.azurerm_firewall_policy.prem-pol.id sku_tier = "Premium" ip_configuration { name = "configuration" subnet_id = azurerm_subnet.subnet.id public_ip_address_id = azurerm_public_ip.pip.id } }刪除傳統規則集合:

resource "azurerm_firewall_application_rule_collection" "app-rc" { name = "apptestcollection" azure_firewall_name = azurerm_firewall.fw.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "testrule" source_addresses = [ "10.0.0.0/16", ] target_fqdns = [ "*.google.com", ] protocol { port = "443" type = "Https" } } } resource "azurerm_firewall_network_rule_collection" "net-rc" { name = "nettestcollection" azure_firewall_name = azurerm_firewall.fw.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "dnsrule" source_addresses = [ "10.0.0.0/16", ] destination_ports = [ "53", ] destination_addresses = [ "8.8.8.8", "8.8.4.4", ] protocols = [ "TCP", "UDP", ] } }

8.套用修改後的 Terraform 執行計劃

terraform plan -out main.tfplanterraform apply main.tfplan

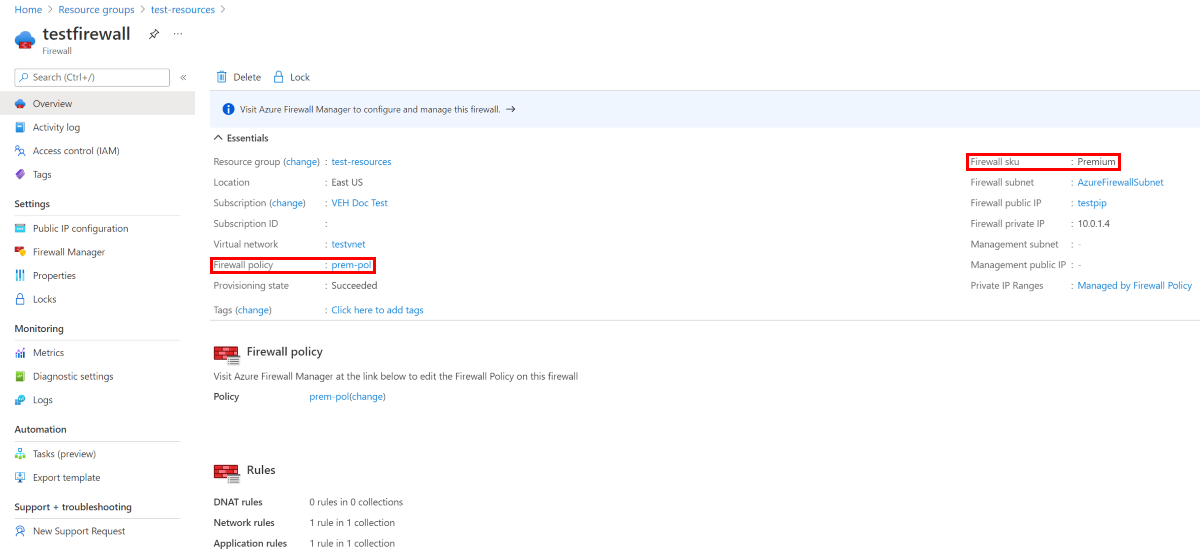

9.確認結果

- 選取 test-resources 資源群組。

- 選取 testfirewall 資源。

- 確認防火牆 SKU 已 進階版。

- 確認防火牆正在使用 prem-pol 防火牆原則。

10.清除資源

當您不再需要透過 Terraform 建立的資源時,請執行下列步驟:

執行 terraform plan 並指定

destroy旗標。terraform plan -destroy -out main.destroy.tfplan重點︰

terraform plan命令會建立執行計畫,但不會執行。 相反地,其會決定要在您指定的設定檔中建立設定所需的動作。 此模式可讓您在對實際資源進行任何變更之前,先確認執行方案是否符合您的預期。- 選用的

-out參數可讓您指定計畫的輸出檔。 使用-out參數可確保您所檢閱的方案就是所套用的方案。

執行 terraform apply 以套用執行方案。

terraform apply main.destroy.tfplan

對 Azure 上的 Terraform 進行疑難排解

針對在 Azure 上使用 Terraform 時的常見問題進行疑難排解