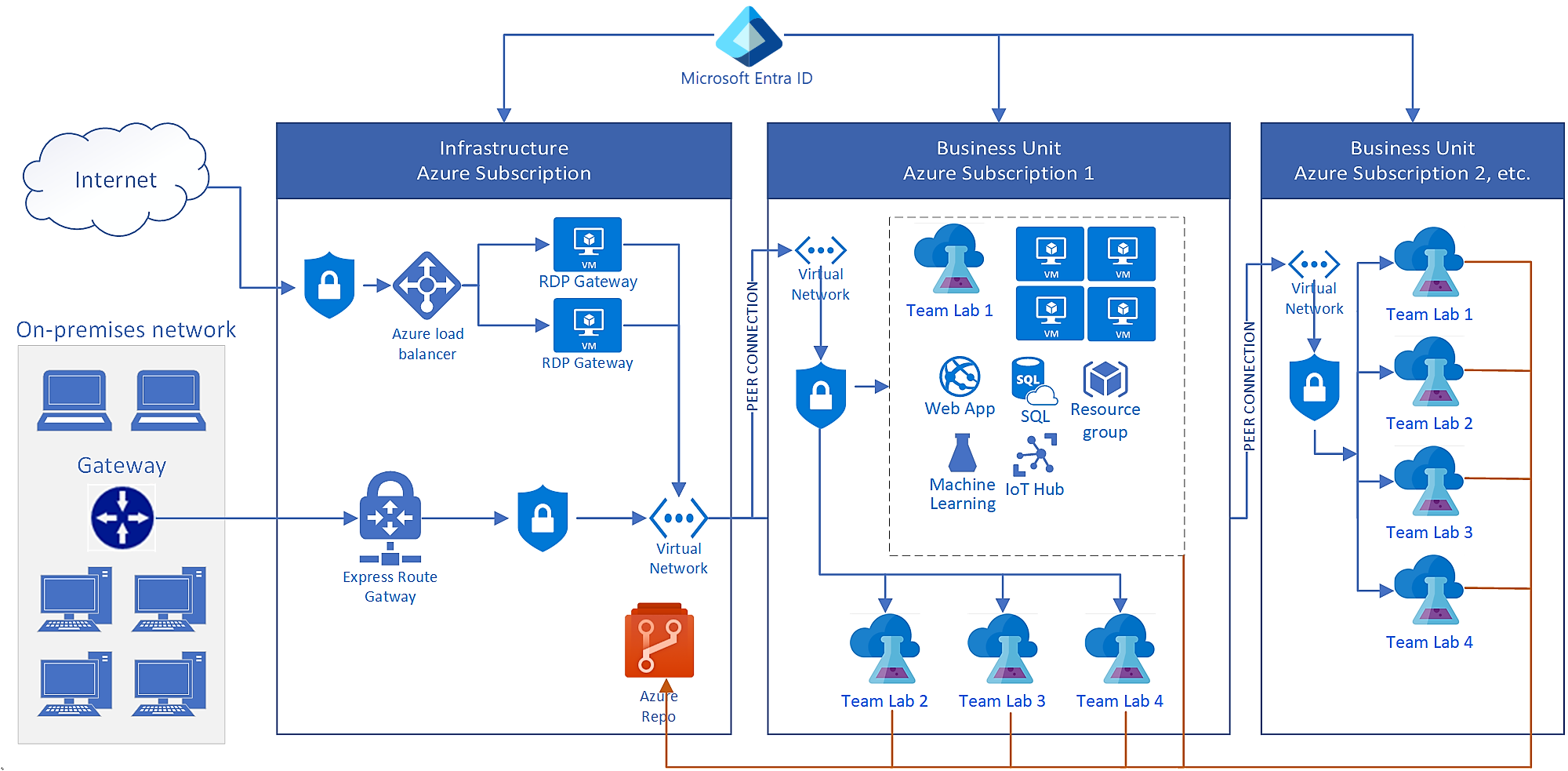

本文提供企業的 Azure DevTest Labs 參考結構。 此結構包含下列重要元素:

- 透過 Azure ExpressRoute 的內部部署連線能力

- 遠端桌面閘道器,用於遠端登入虛擬機(VM)

- 私人成品存放庫的連線能力

- 實驗室使用的其他平臺即服務 (PaaS) 元件

Architecture

下圖顯示一般 DevTest Labs 企業部署。 此結構會將不同 Azure 訂用帳戶中的數個實驗室連線到公司的內部部署網路。

DevTest Labs 元件

DevTest Labs 可讓企業輕鬆快速地存取 Azure 資源。 每個實驗室都包含軟體即服務 (SaaS)、基礎結構即服務 (IaaS) 和 PaaS 資源。 實驗室使用者可以建立及設定 VM、PaaS 環境和 VM 成品。

在上圖中,Azure 訂用帳戶 1 中的小組實驗 1 顯示實驗室存取和使用的 Azure 元件範例。 如需詳細資訊,請參閱關於 DevTest Labs。

Connectivity components

如果您的實驗室必須存取內部部署公司資源,則需要內部部署連線能力。 常見案例如下:

- 某些內部部署數據無法移至雲端。

- 您想要將實驗室 VM 加入內部部署網域。

- 您希望為了安全性或合規性,強制所有雲端網路流量通過本地端防火牆。

此結構使用 ExpressRoute 連線至內部部署網路。 您也可以使用站對站 VPN。

內部部署的遠端桌面閘道可建立傳出遠端桌面通訊協定 (RDP) 與 DevTest Labs 的連線。 企業通常會封鎖公司防火牆的連出連線。 若要啟用連線,您可以:

- 使用遠端桌面閘道,並允許閘道負載平衡器的靜態 IP 位址。

- 使用強制通道,透過 ExpressRoute 或站對站 VPN 連線,將所有 RDP 流量重新導回。 強制通道是企業級 DevTest Labs 部署的常見功能。

Networking components

在此架構中,Microsoft Entra ID 提供所有網路上的身分識別和存取管理。 實驗室 VM 通常由本機系統管理帳戶提供存取權。 如果有可用的 Microsoft Entra ID、內部部署或 Microsoft Entra Domain Services 網域,您可以將實驗室 VM 加入網域中。 然後,使用者可以使用其網域型身分識別來連線到 VM。

Azure 網路拓撲控制實驗室資源存取,以及與內部部署網路和網際網路的通訊方式。 此架構顯示企業用來網路 DevTest Labs 的常見方法。 實驗室會透過 ExpressRoute 或站對站 VPN 連線,在中樞輪輻設定中的對等互連虛擬網路與內部部署網路之間建立連線。

由於 DevTest Labs 會直接使用 Azure 虛擬網路,因此對於您設定網路基礎結構的方式沒有任何限制。 您可以設定網路安全性群組,根據來源和目的地 IP 位址來限制雲端流量。 例如,您可以只允許源自公司網路的流量進入實驗室的網路。

Scalability considerations

DevTest Labs 沒有內建配額或限制,但實驗室使用的其他 Azure 資源具有訂用帳戶層級配額。 在一般企業部署中,您需要數個 Azure 訂用帳戶來涵蓋大型 DevTest Labs 部署。 企業通常會觸及下列配額:

Resource groups. DevTest Labs 會為每個新 VM 建立資源群組,而實驗室使用者會在資源群組中建立環境。 訂用帳戶可以包含 多達 980 個資源群組,因此這是訂用帳戶中的 VM 和環境限制。

兩種策略可協助您保持在資源群組限制內:

- 將所有 VM 放在相同的資源群組中。 此策略可協助您符合資源群組限制,但會影響每個資源群組的資源類型限制。

- 使用共用公用 IP。 如果允許 VM 具有公用 IP 位址,請將大小和區域相同的所有 VM 放入同一個資源群組中。 此設定可協助您符合資源群組配額以及每個資源群組中的資源類型配額。

每個資源群組的資源,每個資源類型。 每個資源群組資源的預設限制是800。 如果您將所有 VM 放在相同的資源群組中,就會更快達到此限制,特別是 VM 有許多額外的磁碟時。

Storage accounts. DevTest Labs 中的每個實驗室都隨附儲存體帳戶。 依預設,每個訂用帳戶中每個區域的儲存體帳戶數的 Azure 配額為 250。 因此,一個區域中的 DevTest Labs 數目上限也是 250。 增加配額后,您可以為每個區域建立多達 500 個記憶體帳戶。 如需詳細資訊,請參閱 增加 Azure 儲存體帳戶配額。

Role assignments. 角色指派可讓使用者或主體存取資源。 Azure 每個訂用帳戶的限制為 4,000 個角色指派。

根據預設,DevTest Labs 會為每個實驗室 VM 建立一個資源群組。 VM 建立者會取得 VM 的 擁有者 許可權,以及資源群組的 讀取者 許可權。 因此,每個實驗室 VM 可使用兩個角色指派。 將使用者權限授與實驗室也會使用角色指派。

API reads/writes. 您可以使用 REST API、PowerShell、Azure CLI 和 Azure SDK,將 Azure 和 DevTest Labs 自動化。 每個 Azure 訂用帳戶允許每小時多達 12,000 個讀取要求和 1,200 個寫入要求。 如果您自動化 DevTest Labs,可能會達到 API 要求的限制。

Manageability considerations

您可以使用 Azure 入口網站一次管理一個 DevTest Labs 執行個體,但企業可能會有多個 Azure 訂用帳戶和許多實實驗室要管理。 對所有實驗室統一進行變更,需要指令碼自動化。

以下是在 DevTest Labs 部署中使用指令碼的一些範例:

變更實驗室設定。 使用 PowerShell 指令碼、Azure CLI 或 REST API,在所有實驗室更新特定實驗室設定。 例如,更新所有實驗室以允許新的 VM 執行個體大小。

更新成品存放庫的個人存取權杖 (PAT)。 Git 存放庫的 PAT 通常會在 90 天、一年或兩年內到期。 為了確保持續性,請務必擴充 PAT。 或者,您可以建立新的 PAT,並使用自動化將其套用至所有實驗室。

限制實驗室設定的變更。 若要限制特定設定,例如允許使用 Marketplace 映像,您可以使用 Azure 原則來防止資源類型變更。 或者,您可以建立自定義角色,並授與使用者該角色,而不是內建實驗室角色。 您可以限制大部分實驗室設定的變更,例如內部支援、實驗室公告和允許的 VM 大小。

套用適用於 VM 的命名慣例。 您可以使用 Azure 原則來指定命名模式,以協助識別雲端式環境中的 VM。

您可以管理 DevTest Labs 的 Azure 資源,就像您針對其他用途所做的一樣。 例如,Azure 原則適用於您在實驗室中建立的 VM。 適用於雲端的 Microsoft Defender 可以回報實驗室 VM 的合規性。 Azure 備份可為實驗室 VM 提供定期備份。

Security considerations

DevTest Labs 會自動受益於內建的 Azure 安全性功能。 若要求傳入的遠端桌面連線只接受源自公司網路的流量,您可以將網路安全性群組新增至遠端桌面閘道的虛擬網路中。

另一個安全性考量是您授與實驗室使用者的權限等級。 實驗室擁有者使用 Azure 角色型存取控制 (Azure RBAC),指派角色給使用者,並設定資源和存取層級權限。 最常見的 DevTest Labs 權限為擁有者、參與者和使用者。 您也可以建立和指派自訂角色。 如需詳細資訊,請參閱在 Azure DevTest Labs 新增擁有者和使用者。

Next step

請參閱本系列中的下一篇文章: 提供概念證明