Azure 防火牆是受控、雲端式網路安全性服務,可以保護您的 Azure 虛擬網路資源。 它提供三種 SKU - 基本、標準和高級 - 每個 SKU 都針對不同的用例和安全要求而設計。

本文提供依 SKU 組織的所有 Azure 防火牆功能的完整概觀,以協助您瞭解功能,並選擇符合您需求的正確版本。

功能對比表

下表比較所有 Azure 防火牆 SKU 的功能:

| 類別 | 特徵 / 功能 | 基本 | 標準 | 進階 |

|---|---|---|---|---|

| 核心防火牆功能 | 可設定狀態的防火牆 (5 元組規則) | ✓ | ✓ | ✓ |

| 網路位址轉換 (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| 內建高可用性 | ✓ | ✓ | ✓ | |

| 可用性區域 | ✓ | ✓ | ✓ | |

| 過濾和檢查 | 適用於 HTTPS/SQL 的應用程式層級 FQDN 篩選 (以 SNI 為基礎) | ✓ | ✓ | ✓ |

| 網路層級 FQDN 篩選 – 所有連接埠和通訊協定 | ✓ | ✓ | ||

| 網路流量篩選規則 | ✓ | ✓ | ✓ | |

| 網頁內容篩選 (網頁類別) | ✓ | ✓ | ||

| URL 篩選 (完整路徑 - 包括 SSL 終止) | ✓ | |||

| 輸出 TLS 終止 (TLS 正向 Proxy) | ✓ | |||

| 入埠 TLS 終止 (TLS 反向代理) | 使用 Azure 應用程式閘道 | |||

| 威脅防護 | 威脅情報型篩選 (已知惡意 IP 位址/網域) | 僅警示 | 警示並拒絕 | 警示並拒絕 |

| 完全託管的 IDPS | ✓ | |||

| DNS | DNS 代理 + 自訂 DNS | ✓ | ✓ | |

| 效能和縮放 | 雲端可擴展性(隨著流量成長而自動擴展) | 高達 250 Mbps | 高達 30 Gbps | 高達 100 Gbps |

| 脂肪流動支持 | N/A | 1 Gbps | 10 Gbps | |

| 管理與監控 | 透過防火牆管理器進行集中管理 | ✓ | ✓ | ✓ |

| 政策分析(隨時間變化的規則管理) | ✓ | ✓ | ✓ | |

| 完整的日誌記錄,包括 SIEM 整合 | ✓ | ✓ | ✓ | |

| 服務標籤和 FQDN 標籤,方便策略管理 | ✓ | ✓ | ✓ | |

| 使用 REST/PowerShell/CLI/templates/Terraform 輕鬆整合 DevOps | ✓ | ✓ | ✓ | |

| 進階網路功能 | 多個公用 IP 位址 | ✓ | 最多 250 | 最多 250 |

| 強制通道 | ✓ | ✓ | ||

| 在強制通道模式下沒有公用IP位址的部署 | ✓ | ✓ | ||

| 合規 | 認證(PCI、SOC、ISO) | ✓ | ✓ | ✓ |

| 支付卡行業數據安全標準 (PCI DSS) 合規性 | ✓ |

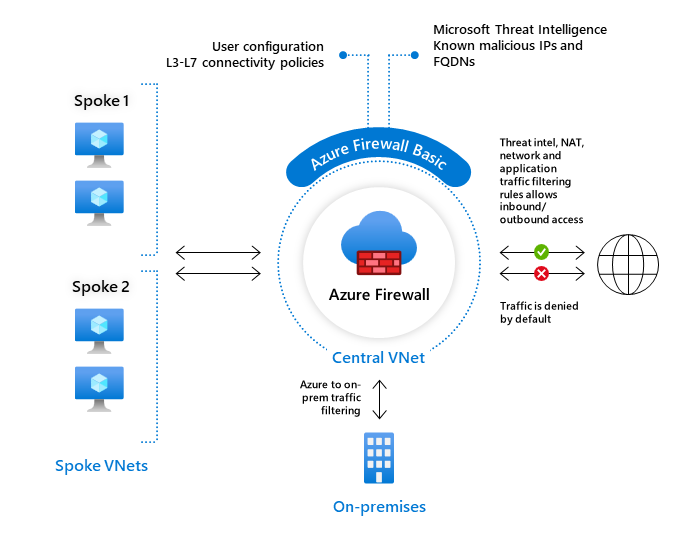

Azure 防火牆基本功能

Azure 防火牆基本版專為中小型企業 (SMB) 設計,以實惠的價格提供必要的保護,以保護其 Azure 雲端環境。

主要基本特點

內建高可用性:內建高可用性,因此不需要額外的負載平衡器,也不需要任何設定。

可用性區域:您可以在部署期間設定 Azure 防火牆,以跨越多個可用性區域,以提高可用性。 您也可以基於鄰近性原因,將 Azure 防火牆與特定區域產生關聯。

應用程式 FQDN 篩選規則:您可以將輸出 HTTP/S 流量或 Azure SQL 流量限制為指定的完整網域名稱 (FQDN) 清單,包括萬用字元。 此功能不需要傳輸層安全性 (TLS) 終止。

網路流量過濾規則:您可以依來源和目的地 IP 位址、連接埠和通訊協定集中建立允許或拒絕網路過濾規則。 Azure 防火牆是完全具狀態的,因此它可以區分不同類型連線的合法封包。

FQDN 標籤:FQDN 標籤可讓您輕鬆地允許已知的 Azure 服務網路流量通過防火牆。 例如,您可以建立應用程式規則並包含 Windows Update 標籤,以允許來自 Windows Update 的網路流量流經防火牆。

服務標籤:服務標籤代表一組 IP 位址前置詞,以協助將建立安全規則的複雜性降到最低。 Microsoft 會管理服務標籤所包含的位址前置詞,並在位址變更時自動更新服務標籤。

威脅情報 (僅限警示模式):防火牆可以啟用 威脅情報型篩選 ,以警示來自/傳入已知惡意 IP 位址和網域的流量。 在基本 SKU 中,此功能只會提供警示,無法拒絕流量。

輸出 SNAT 支援:所有輸出虛擬網路流量 IP 位址都會轉譯為 Azure 防火牆公用 IP (來源網路位址轉譯) 。 您可以識別並允許從虛擬網路到遠端網際網路目的地的流量。

入站 DNAT 支援:連至防火牆公用 IP 位址的入站 Internet 網路流量將被轉譯(目的地網路位址轉譯)並篩選至虛擬網路上的私有 IP 位址。

多個公用 IP 位址:您可以將多個公用 IP 位址與防火牆產生關聯,以取得增強的 DNAT 和 SNAT 案例。

Azure 監視器記錄:所有事件都與 Azure 監視器整合,可讓您將記錄封存至儲存體帳戶、將事件串流至事件中樞,或將事件傳送至 Azure 監視器記錄。

認證:Azure 防火牆基本版符合支付卡產業 (PCI)、服務組織控制 (SOC) 和國際標準化組織 (ISO) 規範。

基本限制

- 吞吐量:限制為 250 Mbps

- DNS Proxy:不可用 (僅使用 Azure DNS)

- 威脅情報:僅警示模式(無法拒絕流量)

- 網路 FQDN 篩選:不支援 (僅限應用程式 FQDN 篩選)

- 網頁類別:不支援

- 強制通道:不支援

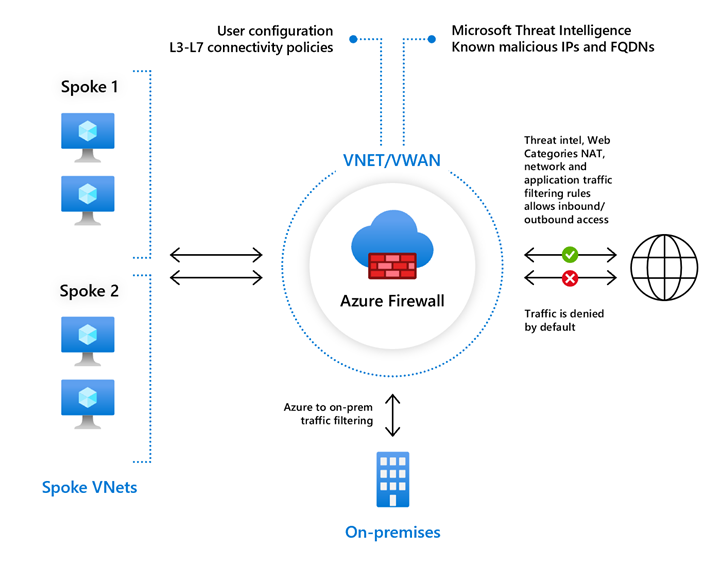

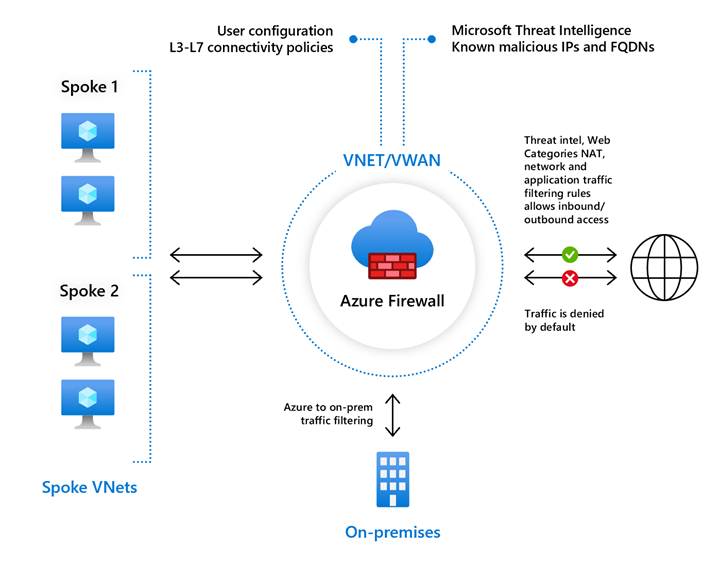

Azure 防火牆標準功能

Azure 防火牆標準適用於需要具有自動調整功能的第 3 層至第 7 層防火牆功能的客戶,以管理高達 30 Gbps 的尖峰流量。 它包括威脅情報、DNS 代理、自訂 DNS 和 Web 類別等企業功能。

主要標準特點

標準版包括所有基本功能,以及:

不受限制的雲端延展性:Azure 防火牆可以視需要向外延展,以容納不斷變化的網路流量,因此您不需要為尖峰流量 (最多 30 Gbps) 進行預算。

網路層級 FQDN 篩選:您可以根據 DNS 解析,在網路規則中使用完整網域名稱 (FQDN)。 此功能可讓您使用具有任何 TCP/UDP 通訊協定 (包括 NTP、SSH、RDP 等) 的 FQDN 來篩選輸出流量。

威脅情報 (警示和拒絕):防火牆可以啟用 威脅情報型篩選,以警示和拒絕來自/傳入已知惡意 IP 位址和網域的流量。 IP 位址和網域來自 Microsoft 威脅情報摘要。

DNS Proxy:啟用 DNS Proxy 後,Azure 防火牆可以處理 DNS 查詢,並將其從虛擬網路轉送至您想要的 DNS 伺服器。 此功能對於網路規則中可靠的 FQDN 過濾至關重要。

自訂 DNS:自訂 DNS 可讓您將 Azure 防火牆設定為使用您自己的 DNS 伺服器,同時確保防火牆輸出相依性仍會使用 Azure DNS 解析。 您可以設定單一 DNS 伺服器或多部伺服器。

強制通道:您可以設定 Azure 防火牆,將所有網際網路繫結流量路由傳送至指定的下一個躍點,而不是直接前往網際網路。 例如,您可以讓內部部署邊緣防火牆或其他網路虛擬設備 (NVA) 在網路流量傳遞至網際網路之前處理網路流量。

在強制隧道模式中部署沒有公用 IP 位址:您可以在強制隧道模式中部署 Azure 防火牆,這會建立一個管理 NIC 供 Azure 防火牆執行其作業時使用。 租戶資料路徑網路可以在不使用公用 IP 位址的情況下進行設定,此外,可以將網際網路流量強制經由通道傳送至其他防火牆或加以封鎖。

Web 類別:Web 類別可讓管理員允許或拒絕使用者存取網站類別,例如賭博網站、社交媒體網站等。 在標準版本(Standard)中,分類是僅基於 FQDN 的。

增強的多個公用 IP 支援:您最多可以將 250 個公用 IP 位址與防火牆建立關聯。

與 Premium 相比的標準限制

- TLS 檢測:目前不支援

- IDPS:不支援

- URL 篩選:不支援 (僅限 FQDN 篩選)

- 進階 Web 類別:僅限基本 FQDN 型分類

- 效能:限制為 30 Gbps,而高級版則為 100 Gbps

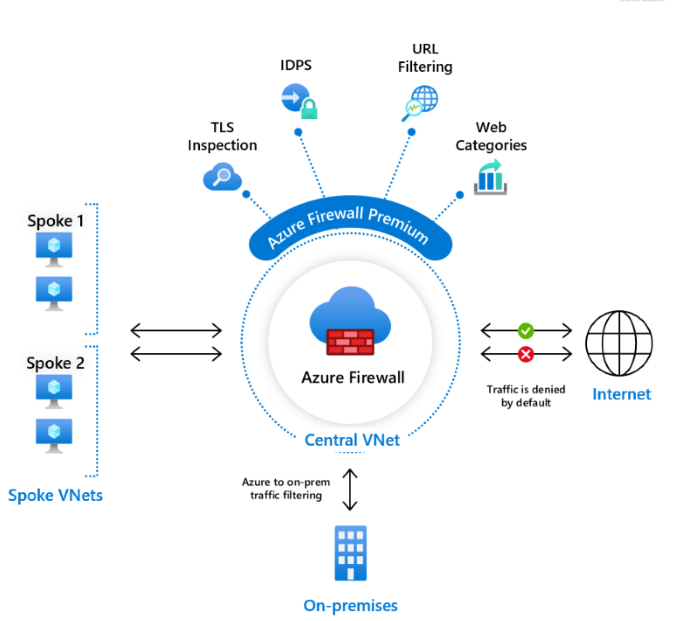

Azure 防火牆進階版功能

Azure 防火牆進階版提供進階威脅防護,其可滿足高度敏感性和受管制環境的需求,例如付款和醫療保健產業。 它包括所有標準功能以及高級安全功能。

主要高級功能

進階版包含所有標準功能,以及:

TLS 檢查:解密輸出流量、進行處理,然後加密並將其傳送至目的地。 Azure 防火牆進階版會終止並檢查 TLS 連線,以偵測、警示和減輕 HTTPS 中的惡意活動。 它會建立兩個 TLS 連線:一個與 Web 伺服器的連線,另一個與用戶端的連線。

- 輸出 TLS 檢查:防止從 Azure 中裝載的內部用戶端傳送到網際網路的惡意流量。

- 東-西 TLS 檢查:保護 Azure 工作負載免於在 Azure 內傳送的潛在惡意流量,包括往來於內部部署網路的流量。

IDPS(入侵偵測和防禦系統):網路入侵偵測和防禦系統 (IDPS) 監控您的網路是否有惡意活動、記錄資訊、報告資訊並選擇性地阻止它。 Azure 防火牆進階版提供以簽章為基礎的 IDPS,具有:

- 超過 67,000 條規則,涵蓋 50 多個類別

- 每日發布20至40+條新規則

- 使用先進的惡意軟體偵測技術實現低誤報率

- 支援自訂多達 10,000 個 IDPS 規則

- 用於流量方向判斷的專用 IP 範圍設定

URL 篩選:擴充 Azure 防火牆的 FQDN 篩選功能,以考慮整個 URL,例如

www.contoso.com/a/c,而不僅僅是www.contoso.com。 啟用 TLS 檢查時,URL 過濾可以同時套用至 HTTP 和 HTTPS 流量。高級網頁類別:允許或拒絕用戶訪問網站類別,例如賭博或社交媒體,提供更細化的控制。 與僅檢查 FQDN 的標準不同,進階版會根據 HTTP 和 HTTPS 流量的整個 URL 來比對類別。

例如,如果 Azure 防火牆攔截

www.google.com/news的 HTTPS 要求:- 防火牆標準:僅檢查FQDN部分,因此

www.google.com歸類為 搜尋引擎 - 防火牆進階版:會檢查完整的 URL,因此

www.google.com/news會分類為 新聞

- 防火牆標準:僅檢查FQDN部分,因此

增強的效能:Azure 防火牆高級版使用更強大的虛擬機器 SKU,並可透過 10 Gbps 的 Fat Flow 支援擴展至 100 Gbps。

PCI DSS 合規性:高級 SKU 符合支付卡行業數據安全標準 (PCI DSS) 要求,使其適合處理支付卡數據。

僅限高級版的功能

- IDPS 私人 IP 範圍:設定私人 IP 位址範圍,以判斷流量是輸入、輸出還是內部 (East-West)

- IDPS 簽章規則:透過將簽章模式變更為「已停用」、「警示」或「警示和拒絕」來自訂簽章

- Web 類別搜尋:使用 Web 類別檢查 功能識別 FQDN 或 URL 的類別

- 類別變更要求:要求應該位於不同類別中的 FQDN 或 URL 的類別變更

- TLS 檢測憑證管理:支援客戶提供的 CA 憑證以進行 TLS 檢測

所有 SKU 的通用功能

內建高可用性和可用區域

所有 Azure 防火牆 SKU 都包括:

- 內建高可用性,無需額外的負載平衡器

- 支援可用區域部署以提高可用性

- 跨多個可用區域部署無需額外費用

網路位址轉換 (NAT)

所有 SKU 都支援:

- 來源 NAT (SNAT):所有輸出虛擬網路流量 IP 位址都會轉譯成 Azure 防火牆公用 IP

- 目的地 NAT (DNAT):防火牆公用 IP 位址的輸入網際網路流量會被轉譯至並篩選至私人 IP 位址

管理和監視

所有 SKU 包括:

- Azure 監視器整合:所有事件都會與 Azure 監視器整合,以進行記錄和監視

- Azure 防火牆活頁簿:適用於 Azure 防火牆資料分析的彈性畫布

- 集中管理:支援 Azure 防火牆管理員

- 政策分析:長時間的規則管理和分析

- DevOps 整合:REST/PowerShell/CLI/templates/Terraform 支援

合規性和認證

所有 SKU 包括:

- 符合支付卡行業 (PCI) 標準

- 符合服務組織控制 (SOC) 規範

- 符合國際標準化組織 (ISO) 標準

Premium 還為支付處理環境提供 PCI DSS 合規性。