開始使用 Key Vault 憑證 \(部分機器翻譯\)

本指導方針可協助您開始在 Key Vault 中進行憑證管理。

此處涵蓋的案例清單:

- 建立第一個 Key Vault 憑證

- 使用與 Key Vault 合作的憑證授權單位建立憑證

- 使用未與 Key Vault 合作的憑證授權單位建立憑證

- 匯入憑證

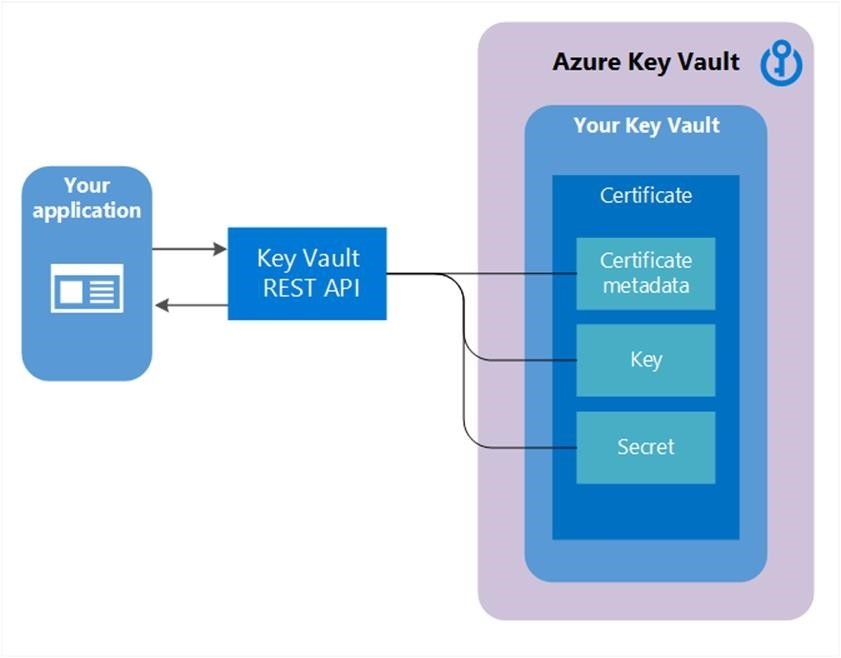

憑證是複雜物件

憑證是由連結在一起的三個相互關聯資源組成 Key Vault 憑證:憑證中繼資料、金鑰和祕密。

建立第一個 Key Vault 憑證

必須順利完成必備步驟 1 和 2,而且必須要有此使用者/組織的金鑰保存庫,才能在 Key Vault (KV) 中建立憑證。

步驟 1:憑證授權單位 (CA) 提供者

- 以 IT 管理員、PKI 管理員或任何使用 CA 管理帳戶之人的身分上線,針對指定的公司 (例如Contoso) 是使用 Key Vault 憑證的先決條件。

下列 CA 是使用 Key Vault 的目前合作提供者。 在這裡深入了解- DigiCert - Key Vault 透過 DigiCert 提供 OV TLS/SSL 憑證。

- GlobalSign - Key Vault 透過 GlobalSign 提供 OV TLS/SSL 憑證。

步驟 2:CA 提供者的帳戶管理員會建立 Key Vault 用來透過 Key Vault 註冊、更新和使用 TLS/SSL 憑證的認證。

步驟 3a:Contoso 管理員與擁有憑證的 Contoso 員工 (Key Vault 使用者) (根據 CA 而定) 可以向管理員取得憑證或者直接向 CD 從帳戶取得憑證。

- 設定憑證簽發者資源,開始將認證作業新增至金鑰保存庫。 憑證簽發者是 Azure Key Vault (KV) 中以 CertificateIssuer 資源表示的實體。 它用來提供 KV 憑證來源相關資訊;簽發者名稱、提供者、認證和其他系統管理詳細資訊。

例如 MyDigiCertIssuer

- Provider

- 認證 – CA 帳戶認證。 每個 CA 都有自己的特定資料。

如需使用 CA 提供者建立帳戶的詳細資訊,請參閱 Key Vault 部落格上的相關文章。

步驟 3b:設定憑證連絡人以進行通知。 這是 Key Vault 使用者的連絡人。 Key Vault 不會強制執行此步驟。

附註 - 透過步驟 3b 的這個流程是一次性作業。

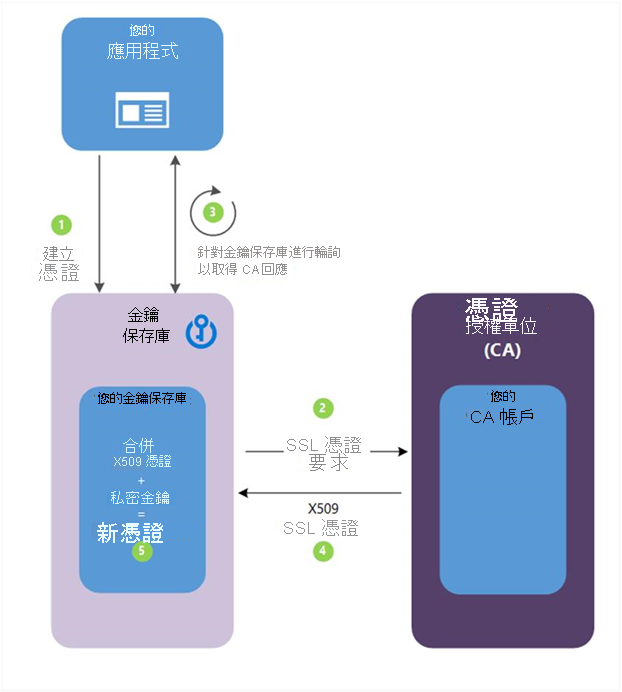

使用與 Key Vault 合作的 CA 建立憑證

步驟 4:下列描述對應至上圖中的綠色編號步驟。

(1) - 在上圖中,您的應用程式即將建立憑證,內部流程始於在金鑰保存庫中建立金鑰。

(2) - Key Vault 會將 TLS/SSL 憑證要求傳送給 CA。

(3) - 您的應用程式會以迴圈和等待流程來輪詢 Key Vault,直到憑證完成。 當 Key Vault 收到具有 x509 憑證的 CA 回應時,就會完成憑證建立。

(4) - CA 會使用 X509 TLS/SSL 憑證來回應 Key Vault 的 TLS/SSL 憑證要求。

(5) - 您的新憑證建立是透過合併 CA 的 X509 憑證而完成。

Key Vault 使用者 – 指定原則來建立憑證

請視需要重複

原則條件約束

- X509 屬性

- 索引鍵屬性

- 提供者參考 - > 例如 MyDigiCertIssure

- 更新資訊 - > 例如到期之前的 90 天

憑證建立流程通常為非同步流程,並且包含輪詢金鑰保存庫中的建立憑證作業狀態。

取得憑證作業- 狀態:已完成、失敗但有錯誤資訊,或已取消

- 因為延遲建立,所以可以起始取消作業。 取消不一定會有作用。

與整合式 CA 相關聯的網路安全性和存取原則

Key Vault 服務會將要求傳送至 CA (輸出流量)。 因此,與已啟用防火牆的金鑰保存庫完全相容。 Key Vault 不會與 CA 共用存取原則。 CA 必須設定為接受獨立簽署要求。 整合受信任 CA 的指南

匯入憑證

或者,可以將憑證匯入至 Key Vault – PFX 或 PEM。

匯入憑證 – 需要磁碟上有 PEM 或 PFX,並且具有私密金鑰。

您必須指定:保存庫名稱和憑證名稱 (原則是選用項目)

PEM/PFX 檔案包含 KV 可剖析並用來填入憑證原則的屬性。 如果已指定憑證原則,則 KV 會嘗試比對 PFX/PEM 檔案中的資料。

進行最後一次匯入之後,後續作業將會使用新原則 (新版本)。

如果沒有進一步作業,則 Key Vault 要做的第一件事是傳送到期通知。

此外,使用者可以編輯原則,而此原則是在匯入時作用,但包含匯入時未指定任何資訊的預設值。例如,無簽發者資訊

我們支援的匯入格式

Azure Key Vault 針對將憑證匯入金鑰保存庫,支援 .pem 和 .pfx 憑證檔案。 我們支援下列類型的 PEM 檔案格式匯入。 單一 PEM 編碼的憑證以及 PKCS#8 編碼、具有下列格式的未加密金鑰:

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

-----END PRIVATE KEY-----

當您匯入憑證時,您必須確定金鑰包含在檔案本身中。 如果您的私密金鑰有不同格式,就必須將金鑰與憑證結合。 某些憑證授權單位會提供不同格式的憑證,因此在匯入憑證之前,請確定這些憑證的格式為 .pem 或 .pfx。

注意

確認憑證檔案中沒有其他中繼資料,而且私密金鑰未顯示為已加密。

我們支援的合併 CSR 格式

Azure Key Vault 支援具有以下標頭的 PKCS#8 編碼憑證:

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

注意

只要是 base64 編碼,便支援憑證授權單位 (CA) 常用的 P7B (PKCS#7) 簽署的憑證鏈。 您可以使用 certutil -encode 來轉換成受支援的格式。

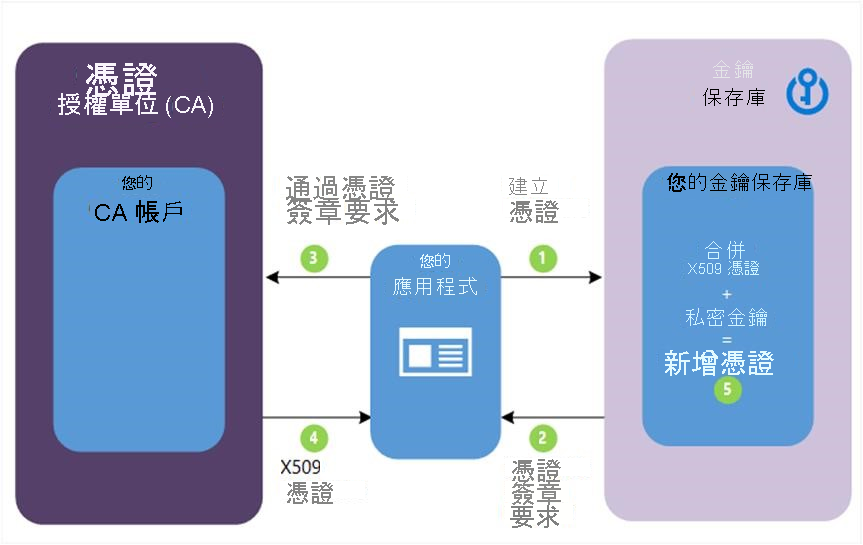

使用未與 Key Vault 合作的 CA 建立憑證

這種方法允許與 Key Vault 合作提供者以外的其他 CA 合作,這表示您的組織可以與它選擇的 CA 合作。

下列步驟描述對應至上圖中的綠色文字步驟。

(1) - 在上圖中,您的應用程式即將建立憑證,內部流程始於在金鑰保存庫中建立金鑰。

(2) - Key Vault 將憑證簽署要求 (CSR) 傳回應用程式。

(3) - 應用程式將 CSR 傳遞給您選擇的 CA。

(4) - 您選擇的 CA 回覆 X509 憑證。

(5) - 應用程式合併 CA 的 X509 憑證,來完成新憑證建立。