跨租用戶管理體驗

身為服務提供者,您可以使用 Azure Lighthouse,以從您自己的 Microsoft Entra 租用戶中管理客戶的 Azure 資源。 您可以在這些受控租用戶間執行許多常見的工作和服務。

提示

Azure Lighthouse 也可以在擁有多個 Microsoft Entra 租用戶的企業內使用,以簡化跨租用戶管理。

了解租用戶和委派

Microsoft Entra 租用戶是組織的代表。 它是組織會在註冊 Azure、Microsoft 365 或其他服務,並與 Microsoft 建立關聯性時接收到的 Microsoft Entra ID 專用執行個體。 每個 Microsoft Entra 租用戶都不同,並與其他 Microsoft Entra 租用戶分開,且具有自己的租用戶識別碼 (GUID)。 如需詳細資訊,請參閱 什麼是 Microsoft Entra ID?

通常,若要為客戶管理 Azure 資源,服務提供者必須使用與該客戶的租用戶相關聯的帳戶登入 Azure 入口網站。 在此案例中,客戶租用戶中的系統管理員必須建立和管理服務提供者的使用者帳戶。

透過 Azure Lighthouse,上線流程會在服務提供者的租用戶中指定使用者,這些使用者會被指派在客戶租用戶中委派訂用帳戶和資源群組的角色。 然後,這些使用者可以使用自己的認證登入 Azure 入口網站,並處理屬於他們可存取之所有客戶的資源。 管理租用戶中的使用者可以瀏覽 Azure 入口網站中的我的客戶頁面,以查看所有客戶。 在該客戶的訂閱內容中,他們也可以透過 API 或直接在 Azure 入口網站處理資源。

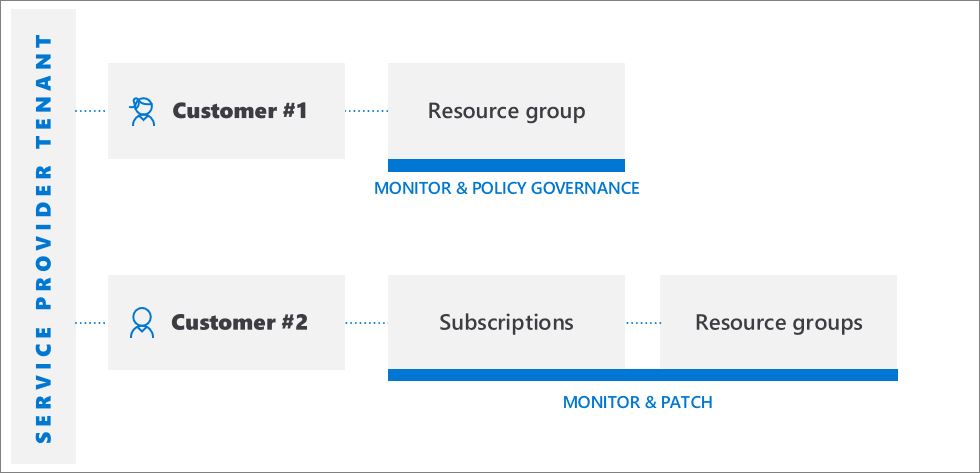

Azure Lighthouse 能為管理多個客戶的資源提供彈性的方式,使您無需在不同的租用戶中登入不同的帳戶。 例如,服務供應商可能有兩個不同職責和存取層級的客戶。 透過 Azure Lighthouse,授權的使用者可以登入服務提供者的租用戶,並根據他們為每個委派指派的角色存取這些客戶的所有委派資源。

API 和管理工具支援

您可以在 Azure 入口網站中,或使用 API 與管理工具 (例如 Azure CLI 和 Azure PowerShell),對委派的資源執行管理工作。 所有現有的 API 都可以在委派資源上使用,但前提是,此功能支援跨租用戶管理,且使用者擁有適當的權限。

Azure PowerShell Get-AzSubscription Cmdlet 預設會顯示管理租用戶的 TenantId。 每個訂用帳戶的 HomeTenantId 和 ManagedByTenantIds 屬性,可讓您識別傳回的訂用帳戶是屬於受控租用戶還是您的管理租用戶。

同樣地,az account list 之類的 Azure CLI 命令會顯示 homeTenantId 和 managedByTenants 屬性。 在使用 Azure CLI 時,如果並未看到這些值,請嘗試執行 az account clear 並接著執行 az login --identity 清除快取。

在 Azure REST API 中,Subscriptions - Get 和 Subscriptions - List 命令包括 ManagedByTenant。

注意

除了與 Azure Lighthouse 相關的租用戶資訊以外,這些 API 所顯示的租用戶也可能反映 Azure Databricks 或 Azure 受控應用程式的合作夥伴租用戶。

此外,我們也提供專門執行 Azure Lighthouse 工作所用的 API。 如需詳細資訊,請參閱參考一節。

增強的服務與案例

大部分的 Azure 工作和服務都可以與受控租用戶之間的委派資源搭配使用,假設已授與適當的角色。 以下是跨租用戶管理特別有效的一些主要案例。

- 大規模管理混合式伺服器 - 已啟用 Azure Arc 的伺服器:

- 將伺服器上線 至 Azure 中委派的客戶訂用帳戶和/或資源群組

- 管理 Azure 以外連線至委派訂用帳戶的 Windows Server 或 Linux 電腦

- 使用 Azure 結構管理已連線的電腦,例如 Azure 原則和標記

- 確定在客戶的混合式環境中套用相同的一組原則

- 使用適用於雲端的 Microsoft Defender 來監視客戶混合式環境的合規性

- 大規模管理混合式 Kubernetes 叢集 - 已啟用 Azure Arc 的 Kubernetes:

- 連線 Kubernetes 叢集 以委派訂用帳戶及/或資源群組

- 使用 GitOps 來將設定部署至連線的叢集

- 執行管理工作,例如 跨連線叢集強制執行原則

- 使用自動化帳戶來存取及處理委派的資源

- 使用 Azure 備份來備份及還原客戶資料。 目前支援下列 Azure 工作負載:Azure 虛擬機器 (Azure VM)、Azure 檔案儲存體、Azure VM 上的 SQL Server、Azure VM 上的 SAP HANA。 目前不支援利用備份保存庫的工作負載 (例如適用於 PostgreSQL 的 Azure 資料庫、Azure Blob、Azure 受控磁碟和 Azure Kubernetes Services)。

- 檢視備份中心內所有委派客戶資源的資料

- 使用備份總管可協助您查看備份專案的作業資訊 (包括尚未設定備份的 Azure 資源),以及委派訂閱的監視資訊 (作業和警示)。 備份總管目前僅適用於 Azure VM 資料。

- 對多個委派訂閱使用備份報告可追蹤歷程記錄趨勢、分析備份儲存體耗用量,並且稽核備份和還原。

- 使用 Azure 藍圖來協調資源範本和其他成品的部署 (需要額外的存取權才能準備客戶訂閱)

- 從管理租用戶中,CSP 合作夥伴可以為 Azure 方案下的客戶檢視、管理和分析稅前耗用成本 (不包含購買)。 成本會基於零售費率以及合作夥伴針對客戶訂用帳戶有的 Azure 角色型存取控制 (Azure RBAC) 存取。 目前,您可以根據 Azure RBAC 存取權,以零售費率檢視每個個別客戶訂閱的耗用成本。

- 在客戶租用戶中建立 Key Vault

- 使用受控識別在客戶租用戶中建立 Key Vault

Azure Kubernetes Service (AKS):

- 管理託管的 Kubernetes 環境並部署及管理客戶租用戶內的容器化應用程式

- 部署及管理客戶租用戶的叢集

- 使用適用於容器的 Azure 監視器來監視客戶租用戶的效能

- 在客戶租用戶中建立移轉專案並移轉 VM

- 檢視委派訂閱的警示,並能夠在所有訂閱之間檢視警示

- 檢視委派之訂用帳戶的活動記錄詳細資料

- 記錄分析:從多個租用戶中的遠端工作區查詢資料 (請注意,用來從客戶租用戶中工作區存取資料的自動化帳戶必須在相同租用戶中建立)

- 在客戶租用戶中建立、檢視和管理 警示

- 在客戶租用戶中建立警示,以透過 Webhook 在管理租用戶中觸發自動化,例如 Azure 自動化 Runbook 或 Azure Functions

- 在客戶租用戶中建立的工作區中建立診斷設定,以將資源記錄傳送至管理租用戶中的工作區

- 對於 SAP 工作負載,使用跨客戶租用戶的彙總檢視來監視 SAP 解決方案計量

- 對於 Azure AD B2C,請將登入和稽核記錄路由傳送至不同的監視解決方案

- 部署及受控租用戶內的 Azure 虛擬網路與虛擬網路介面卡 (vNIC)

- 部署和設定 Azure 防火牆,以保護客戶的虛擬網路資源

- 管理連線能力服務,例如 Azure 虛擬 WAN、Azure ExpressRoute 和 VPN 閘道

- 使用 Azure Lighthouse 支援 Azure 網路 MSP 計畫的重要使用情況

Azure 原則 \(部分機器翻譯\):

- 在委派的訂閱內建立及編輯原則定義

- 跨多個租用戶部署原則定義和原則指派

- 在委派的租用戶內指派客戶定義的原則定義

- 客戶會看到由服務提供者所撰寫的原則,以及他們自己撰寫的所有原則

- 可以補救 deployIfNotExists 或修改受控租用戶內的指派

- 請注意,目前不支援檢視客戶租用戶中不符合規範資源的合規性詳細資料

Azure Resource Graph \(部分機器翻譯\):

- 在傳回的查詢結果中查看租用戶識別碼,讓您識別訂用帳戶是否屬於受控租用戶

- 透過 Azure 資源健康情況來監視客戶資源的健康情況

- 追蹤客戶所使用之 Azure 服務的健康情況

- 管理客戶租用戶中 Azure 虛擬機器的災害復原選項 (請注意,您無法使用

RunAs帳戶來複製 VM 延伸模組)

Azure 虛擬機器 \(部分機器翻譯\):

- 使用虛擬機器延伸模組,在 Azure VM 上提供部署後設定及自動化工作

- 使用開機診斷來疑難排解 Azure VM

- 使用序列主控台存取 VM

- 透過原則使用受控識別,將 VM 與磁碟加密密碼、祕密或密碼編譯金鑰的 Azure Key Vault 整合,以確保祕密儲存在受控租用戶的 Key Vault 中

- 請注意,您無法使用 Microsoft Entra ID 對 VM 進行遠端登入

- 跨租用戶可見性

- 使用安全性原則監視合規性,並確保安全性涵蓋範圍會涵蓋所有租用戶的資源

- 在單一檢視中針對多個租用戶進行持續性的法規合規性監視

- 透過安全分數計算對可採取動作的安全性建議進行監視、分級和設定優先權

- 跨租用戶安全性狀態管理

- 管理安全性原則

- 透過可採取動作的安全性建議對不符合規範的資源採取動作

- 收集及儲存安全性相關的資料

- 跨租用戶威脅偵測和保護

- 偵測租用戶資源上的威脅

- 套用進階威脅防護控制措施,例如 Just-In-Time (JIT) VM 存取

- 透過自適性網路強化來強化網路安全性群組設定

- 透過自適性應用程式控制來確保伺服器只會執行適當的應用程式與處理序

- 透過檔案完整性監視 (FIM) 來監視對重要檔案與登錄的變更

- 請注意,整個訂閱必須委派給管理租用戶;委派的資源群組不支援適用於雲端的 Microsoft Defender 案例

- 管理客戶租用戶中的 Microsoft Sentinel 資源

- 在多個租用戶之間追蹤攻擊並檢視安全性警示

- 針對分布在租用戶中的多個 Microsoft Sentinel 工作區檢視事件

支援要求:

- 從 Azure 入口網站中的 [說明 + 支援] 開啟委派資源的支援要求 (選取可供委派範圍使用的支援方案)

- 使用 Azure 配額 API 來檢視及管理委派客戶資源的 Azure 服務配額

目前的限制

在所有案例中,請留意下列目前限制:

- 由 Azure Resource Manager 處理的要求可以使用 Azure Lighthouse 來執行。 這些要求的作業 URI 會以

https://management.azure.com作為開頭。 不過,由某個資源類型 (例如 KeyVault 祕密存取或儲存體資料存取) 的執行個體所處理的要求,並不支援 Azure Lighthouse。 這些要求的作業 URI 通常會以您執行個體特有的位址作為開頭,例如https://myaccount.blob.core.windows.net或https://mykeyvault.vault.azure.net/。 後者通常是資料作業,而非管理作業。 - 角色指派必須使用 Azure 內建角色。 除了「擁有者」或具有

DataActions權限的任何內建角色以外,Azure Lighthouse 目前支援的所有內建角色。 只有在將角色指派給受控識別時,才支援「使用者存取系統管理員」角色的有限用途。 此外,不支援自訂角色與傳統訂用帳戶管理員角色 \(部分機器翻譯\)。 如需詳細資訊,請參閱 Azure Lighthouse 的角色支援。 - 對於受控租用戶中的使用者,透過 Azure Lighthouse 指派的角色不會顯示在存取控制 (IAM) CLI 工具下,例如

az role assignment list。 這些指派只能在 Azure Lighthouse 的 [委派] 區段中的 Azure 入口網站中看到,或透過 Azure Lighthouse API 看到。 - 雖然您可以讓使用 Azure Databricks 上線訂用帳戶,但管理租用戶中的使用者目前無法在委派的訂用帳戶上啟動 Azure Databricks 的工作區。

- 雖然您可以將訂用帳戶和資源群組上線,以進行資源鎖定,但這些鎖定無法防止管理租用戶中的使用者執行動作。 拒絕指派可保護系統管理的資源 (系統指派的拒絕指派),例如由 Azure 管理的應用程式或 Azure 藍圖所建立的資源,因此可防止管理租用戶中的使用者在這些資源上執行動作。 不過,客戶租用戶中的使用者無法建立自己的拒絕指派。

- 不支援跨國家雲端和 Azure 公用雲端或跨兩個不同的國家雲端來委派訂閱。

下一步

- 藉由使用 Azure Resource Manager 範本或將私人或公開受控服務供應項目發佈至 Azure Marketplace,將客戶上線至 Azure Lighthouse。

- 前往 Azure 入口網站中的 [我的客戶],以檢視及管理客戶。

- 深入了解 Azure Lighthouse 架構。